Konfiguration im Azure AD, um mit dem UMA auf dessen Benutzer zugreifen zu können

- Neu:

- Neue Funktion Neu ab UMA NG 3.1

Letzte Anpassung zur Version: 3.1 (04.2021)

Voraussetzungen

- Benutzer im Azure AD mit zu Archivierenden Mail-Adressen

Konfiguration Azure AD

Folgende Schritte sind notwendig:

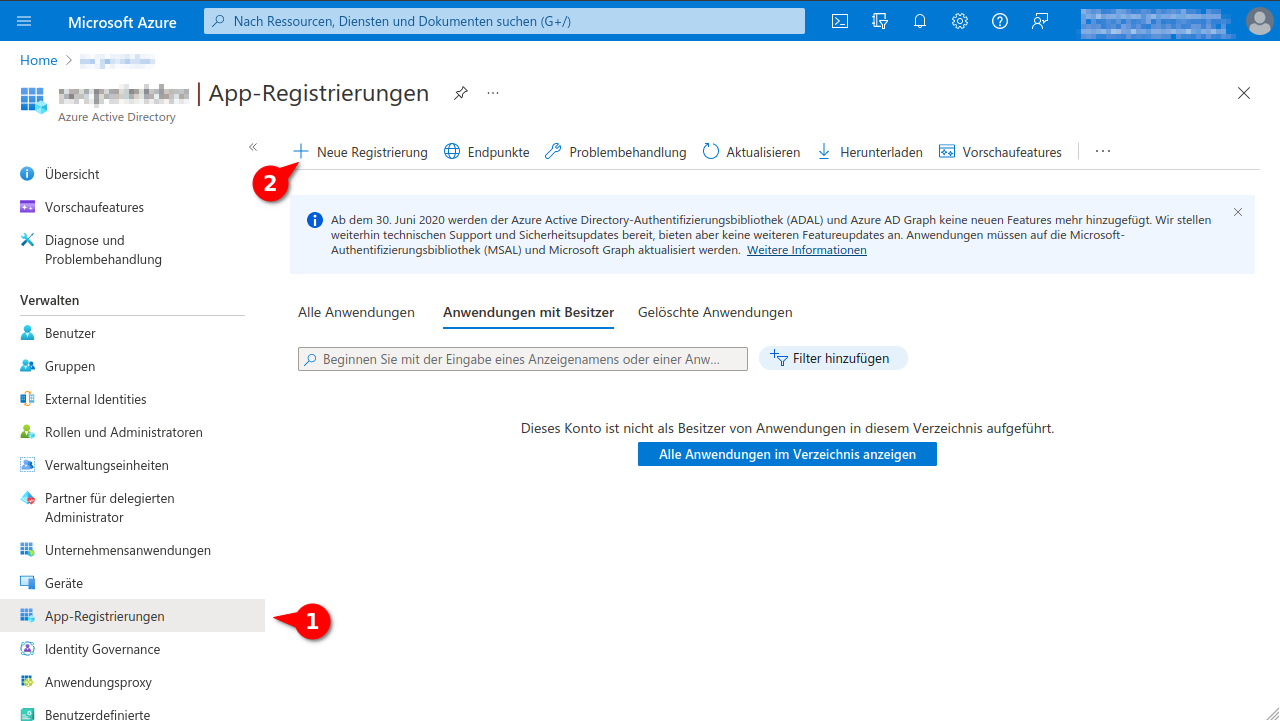

- Im Azure AD muss das Securepoint UMA NG als neue App registriert werden

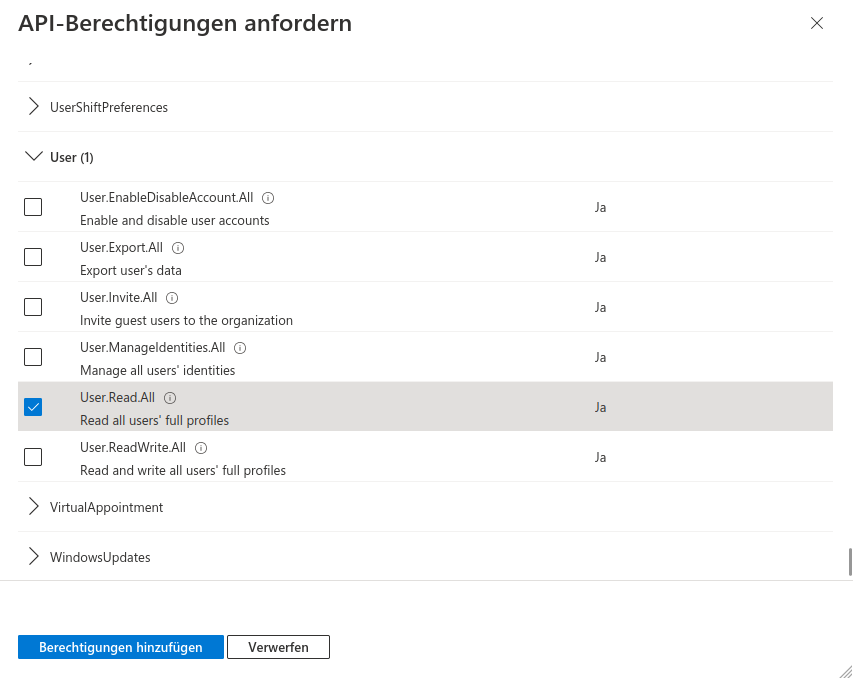

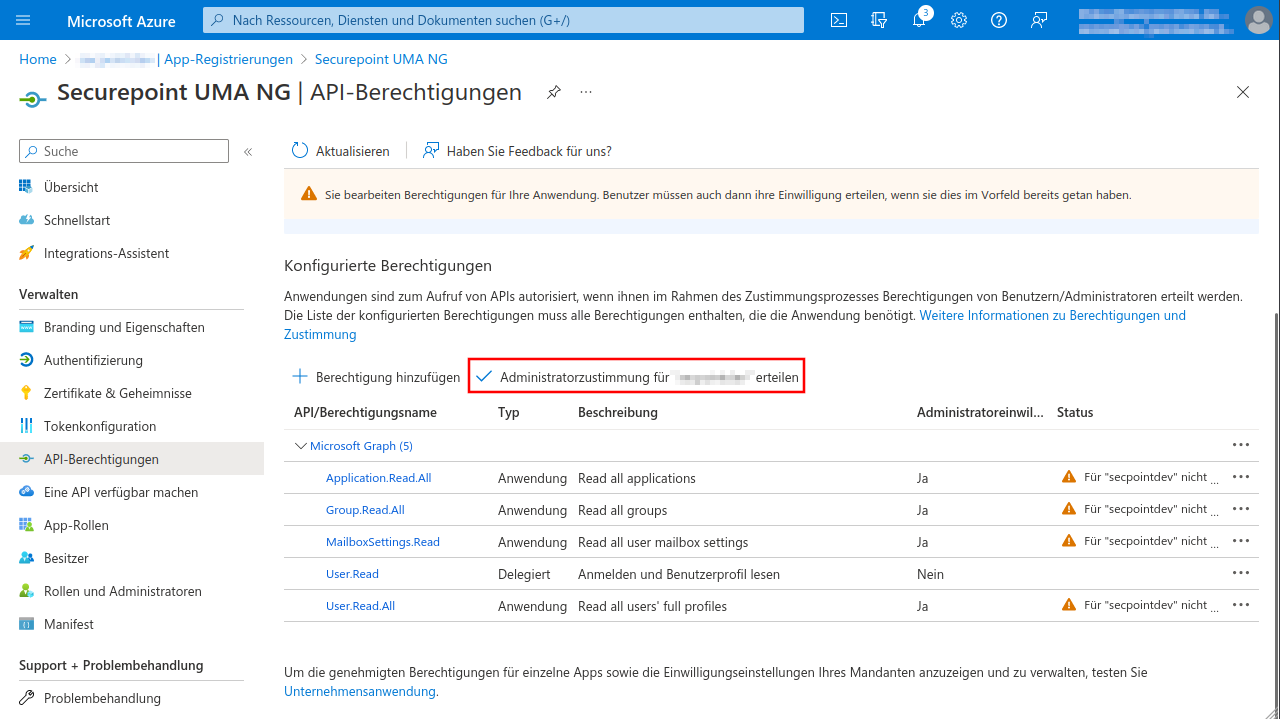

- Folgende Berechtigungen sind erforderlich:

- MS-Graph / Delegierte Berechtigung:

- User.Read (sollte als Default-Berechtigung bereits existieren)

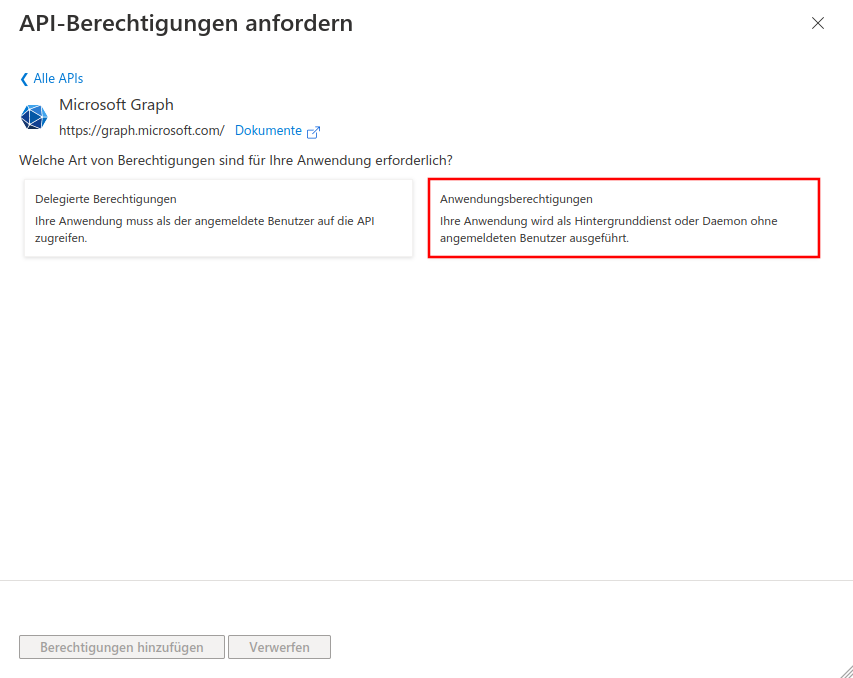

- MS-Graph / Anwendungsberechtigungen:

- Group.Read.All

- MailboxSettings.Read

- User.Read.All

- Application.Read.All

- MS-Graph / Delegierte Berechtigung:

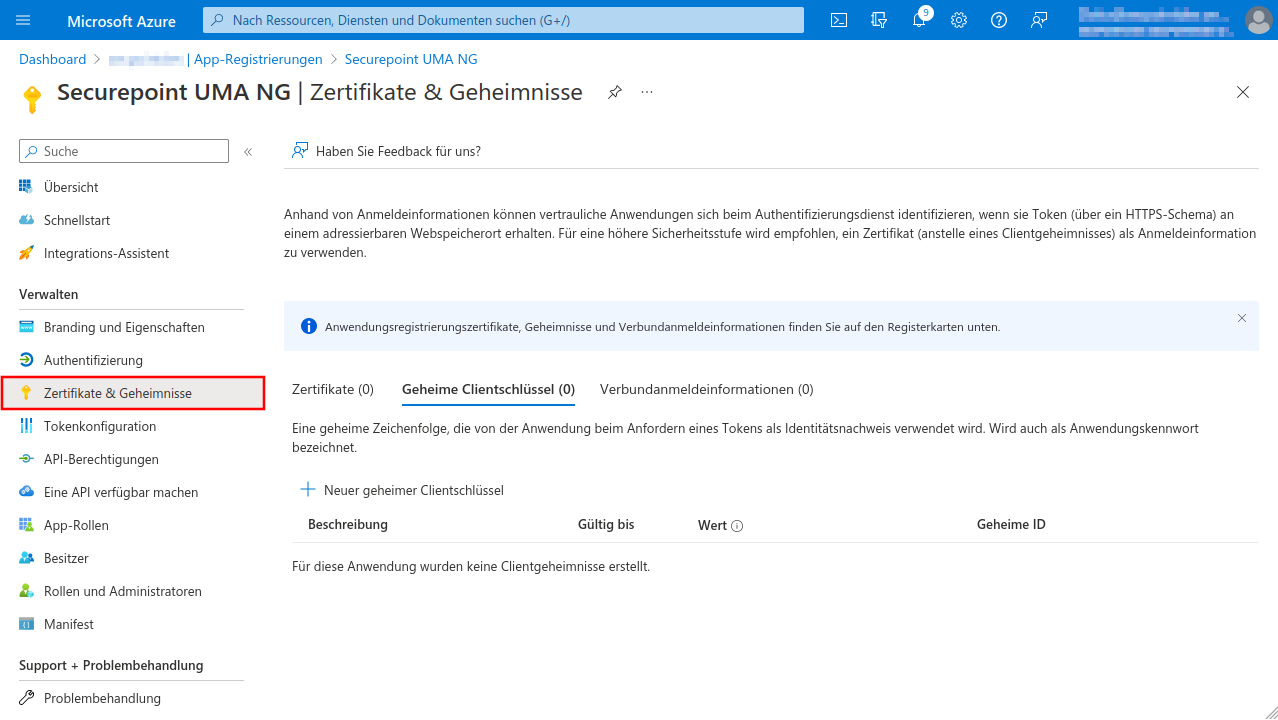

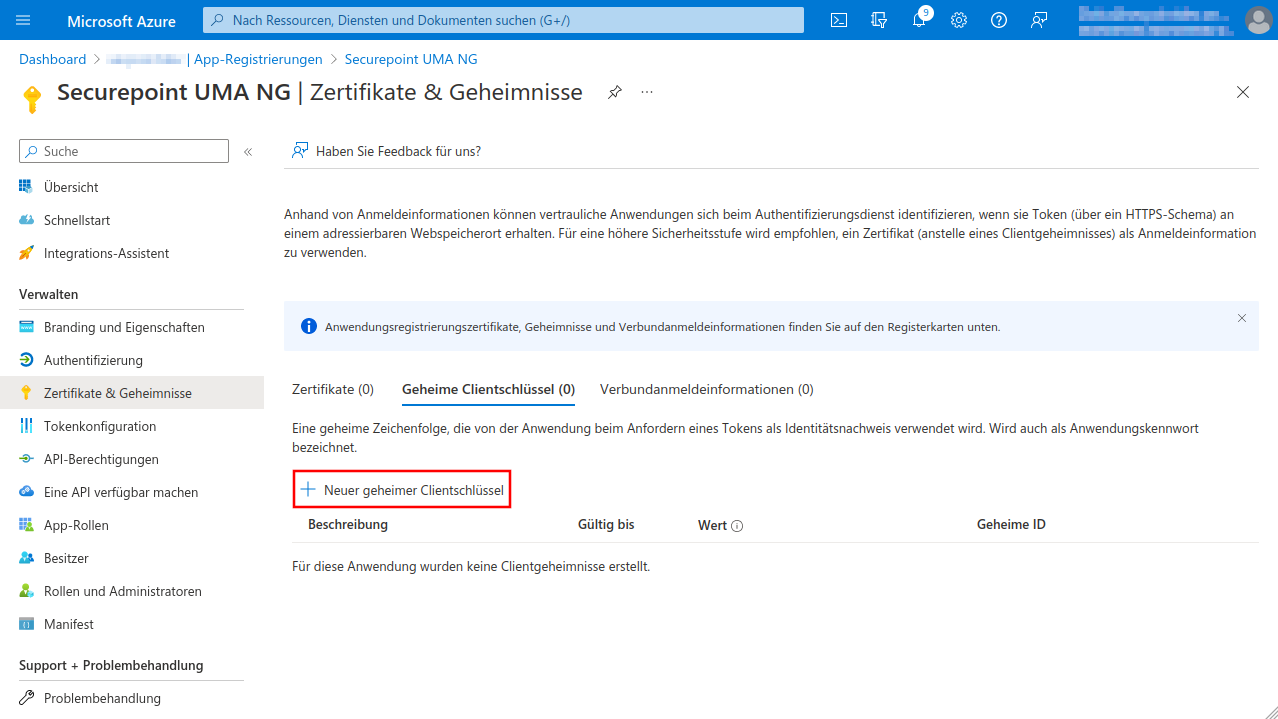

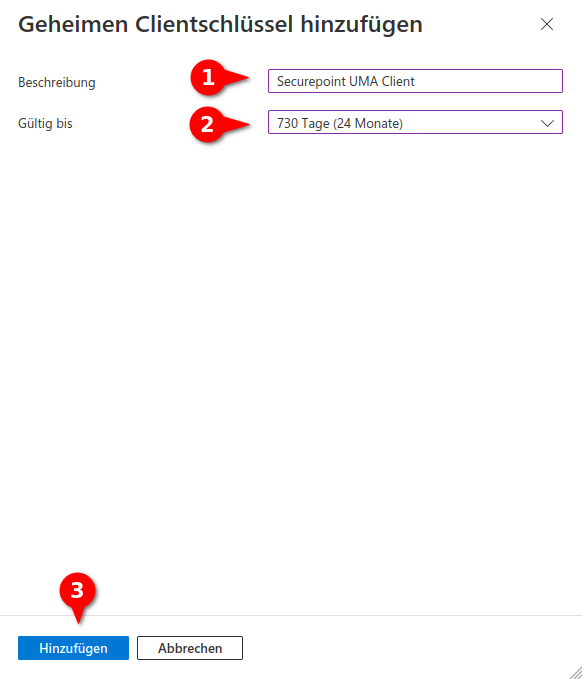

- Der App muss ein Geheimer Clientschlüssel hinzugefügt werden

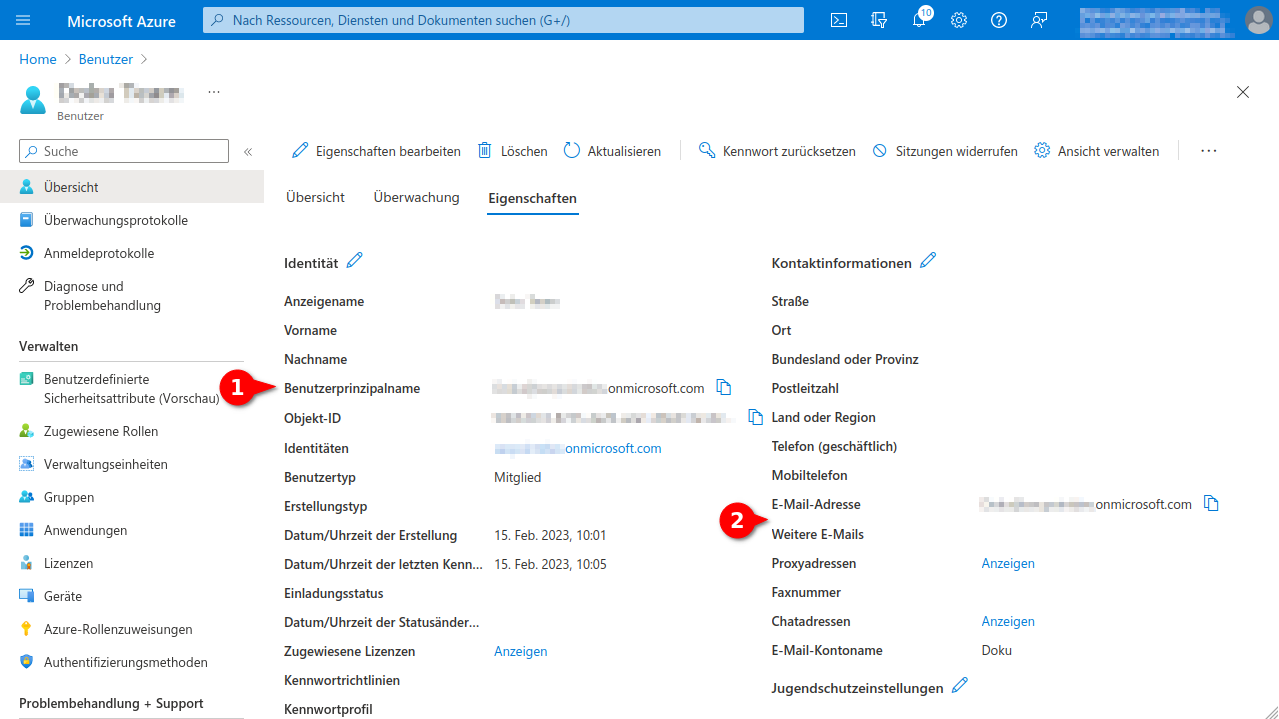

- Um neben der originären Microsoft Azure E-Mail Adresse weitere Mailadressen zu archivieren, müssen diese im Benutzer-Profil im Azure Active Directory im Abschnitt Kontaktinformationenen als Alternative E-Mail-Adresse hinterlegt werden.

Die Anmeldung des Benutzers bzw. der Benutzerin im Securepoint UMA NG erfolgt dann mit dem Benutzerprinzipalnamen (user pricipal name) und dem dazugehörigen Kennwort aus dem Azure AD.

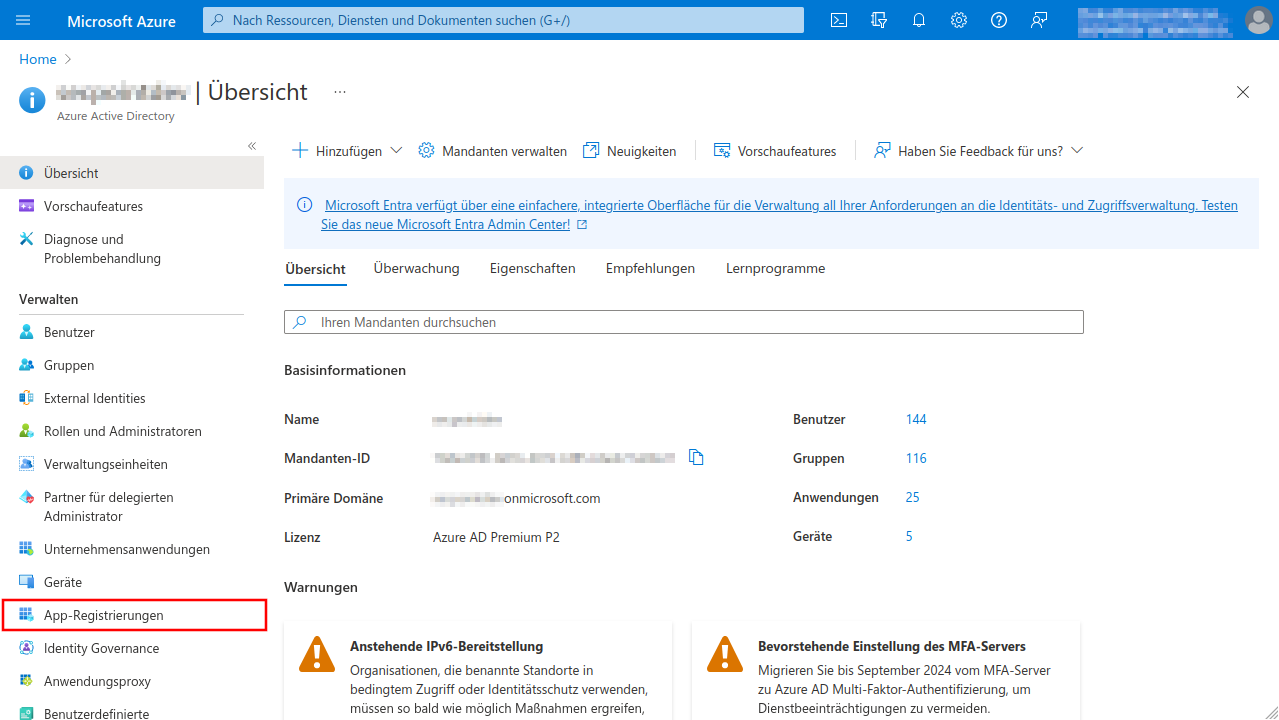

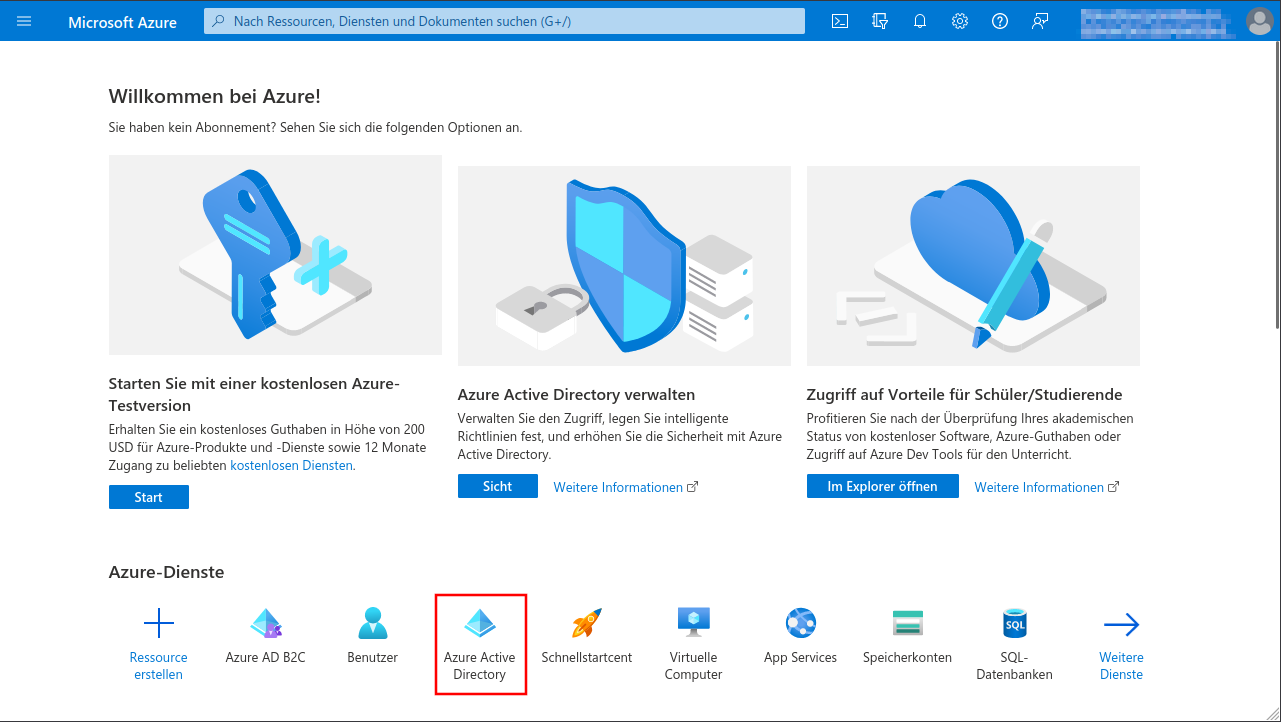

- Aufruf des Azure Dashboards oder des Microsoft 365 Portals

- Menü Azure Active Directory

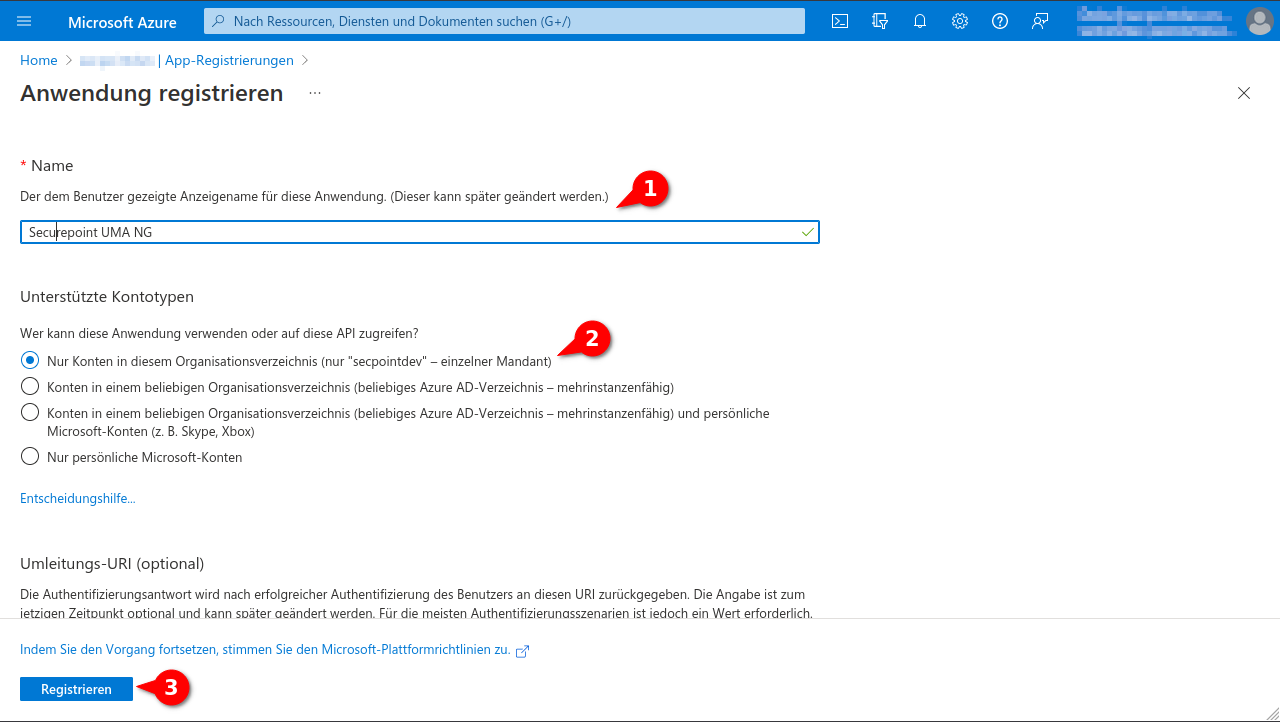

- Aussagekräftigen Namen vergeben

- Option Nur Konten in diesem Organisationsverzeichnis (einzelner Mandant)

- Eine Umleitungs-URI ist nicht erforderlich

- Schaltfläche Registrieren

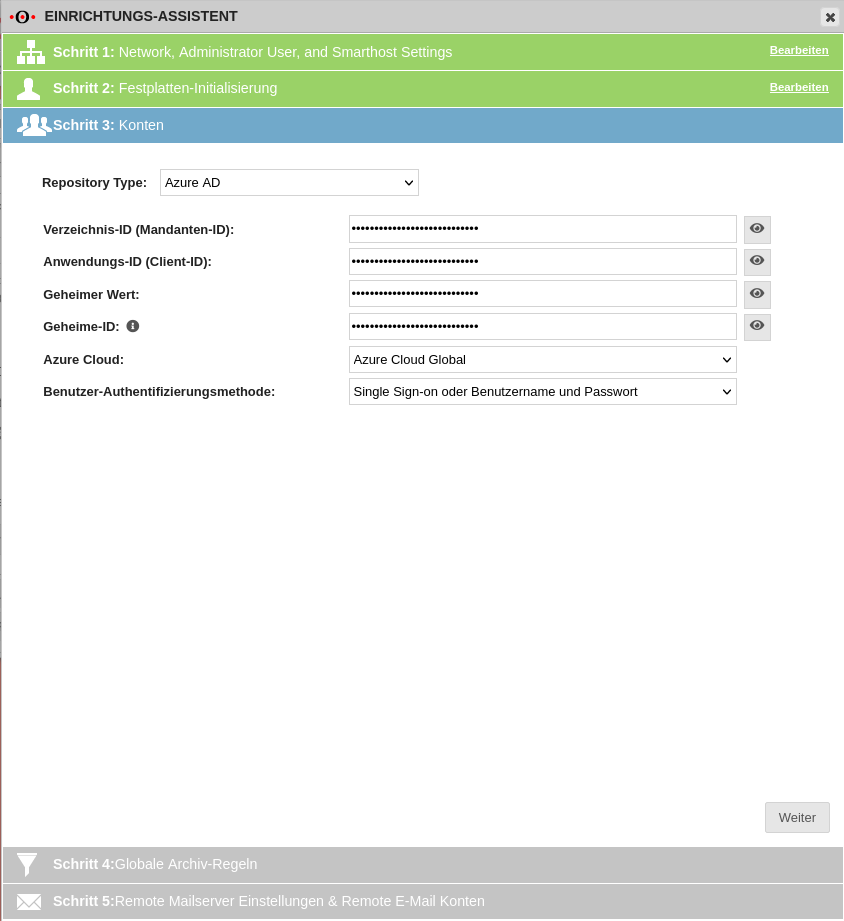

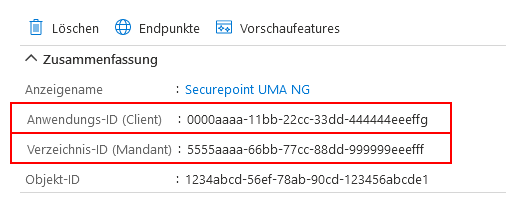

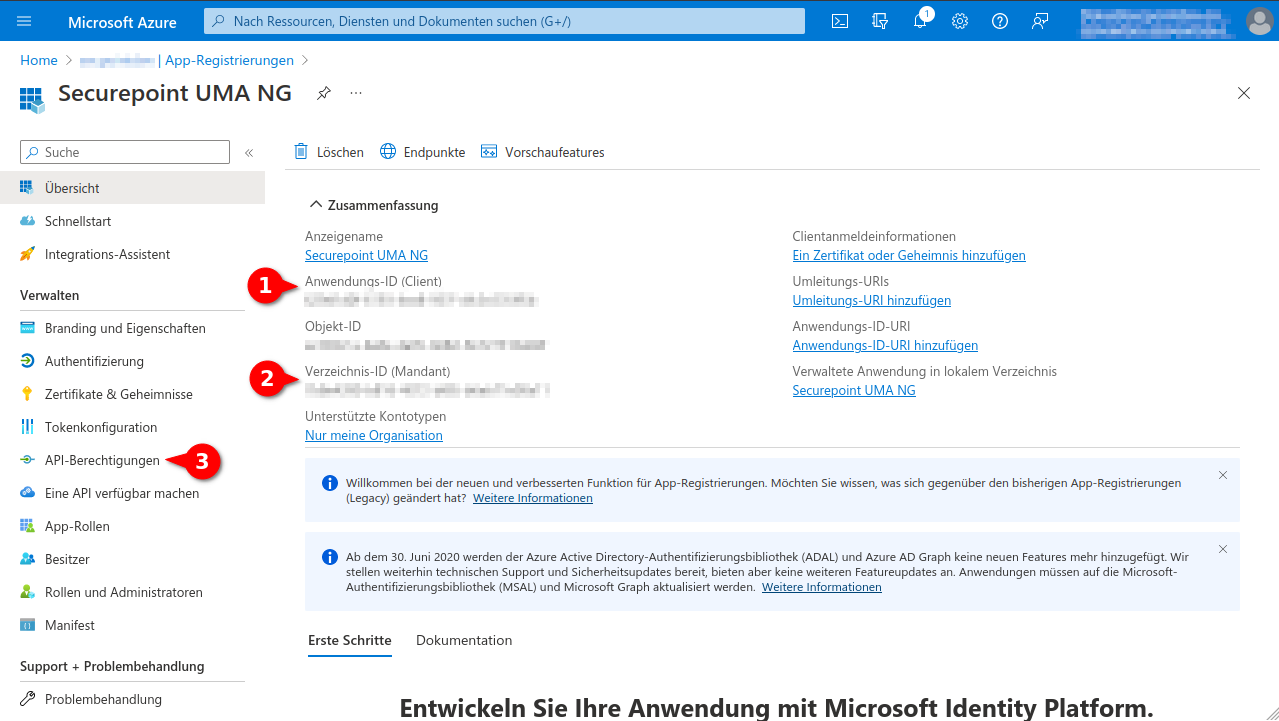

- Folgende Werte werden im Securepoint UMA später benötigt:

- Anwendungs-ID (Client-ID)

- Verzeichnis-ID (Mandant)

- Client-Secret-ID

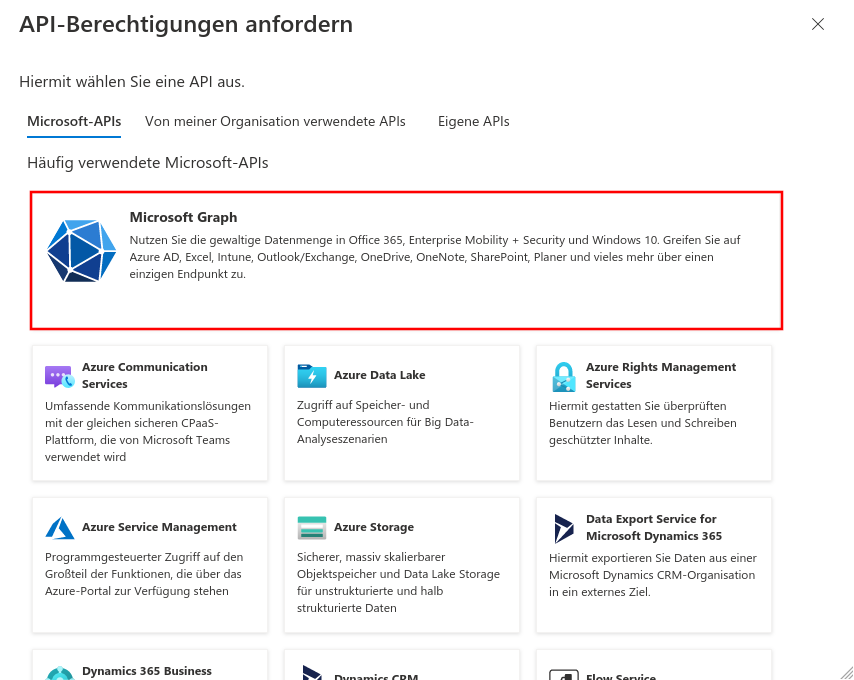

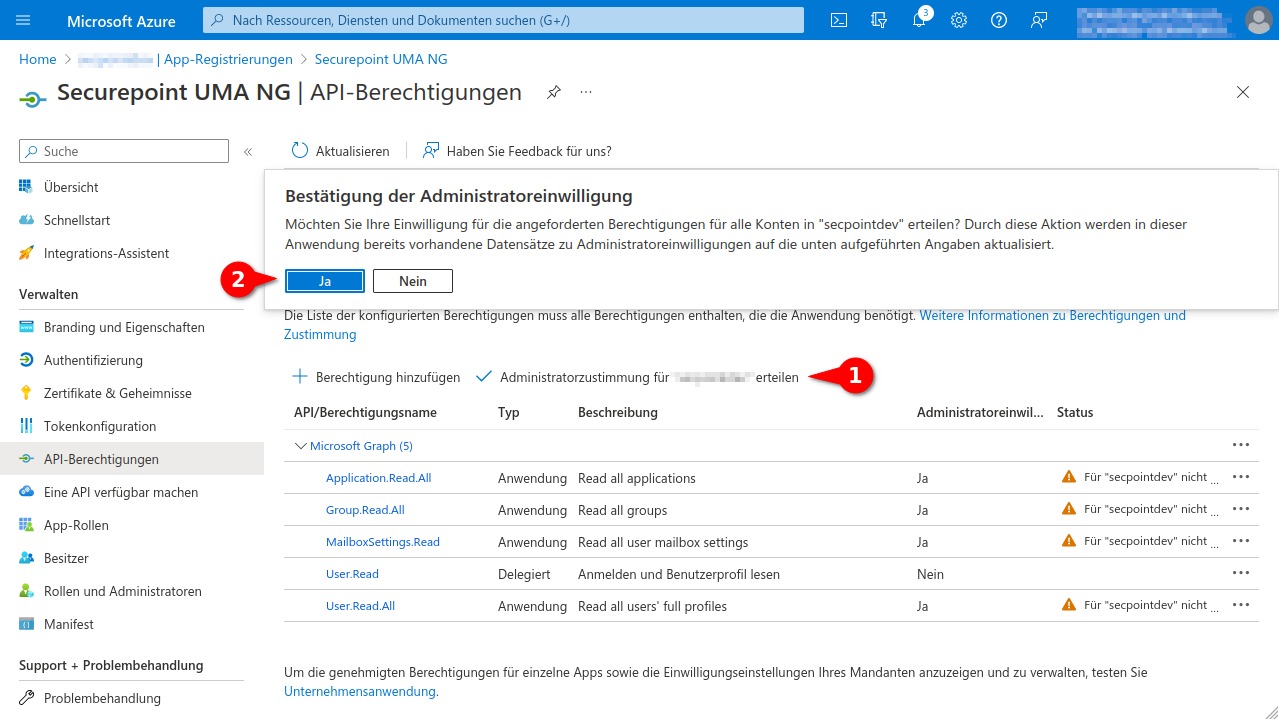

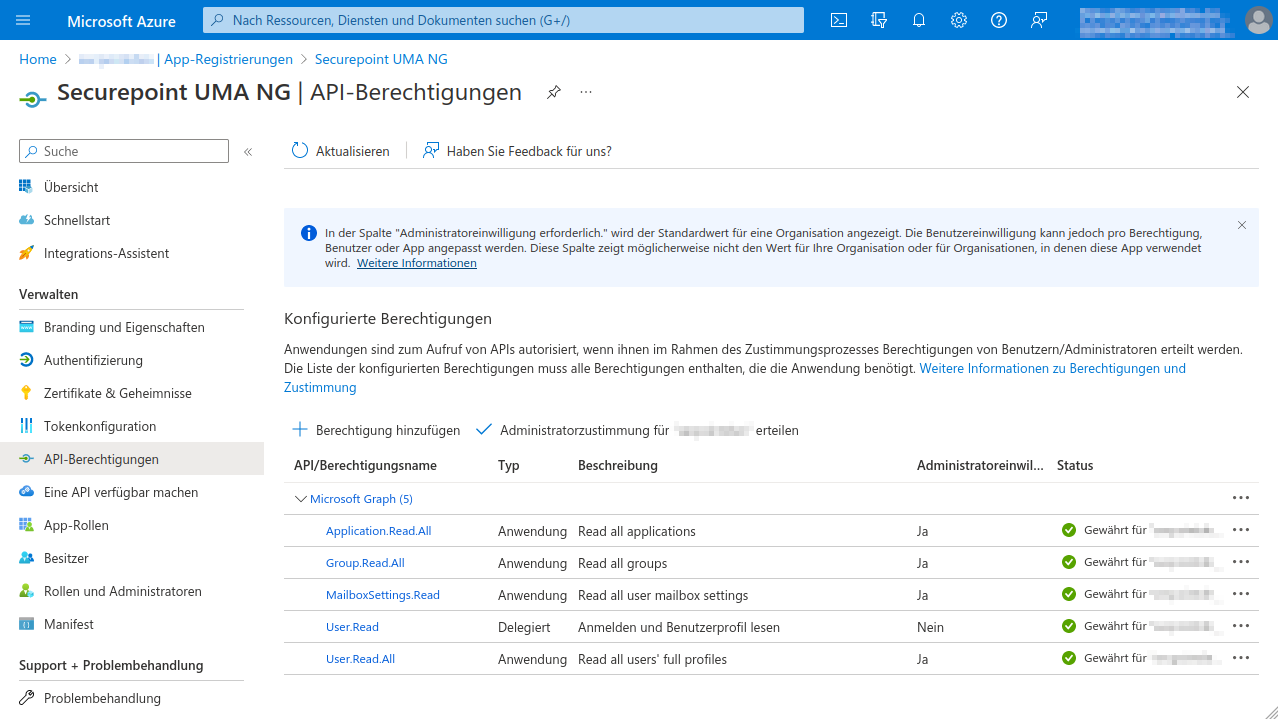

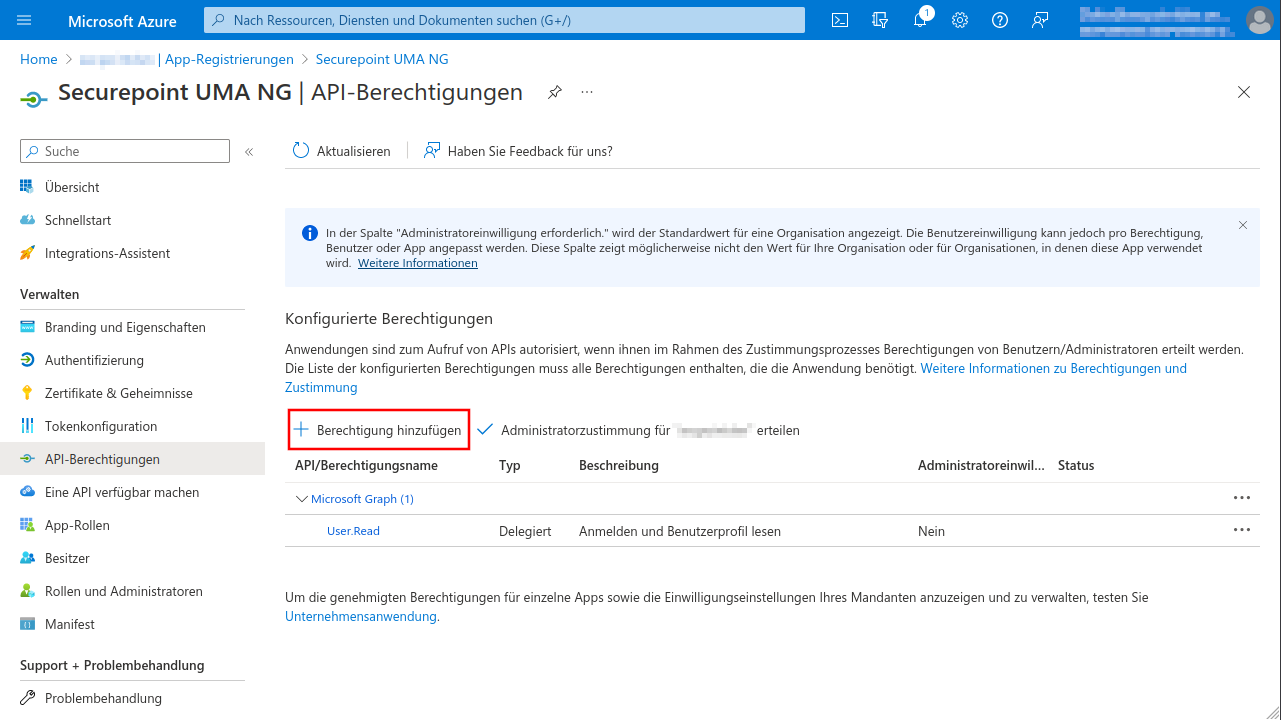

- Auswahl Menü API-Berechtigungen

- Schaltfläche + Berechtigung hinzufügen

- Die Berechtigung User.Read vom Typ Delegierte Berechtigung sollte als Default-Berechtigung bereits eingetragen sein

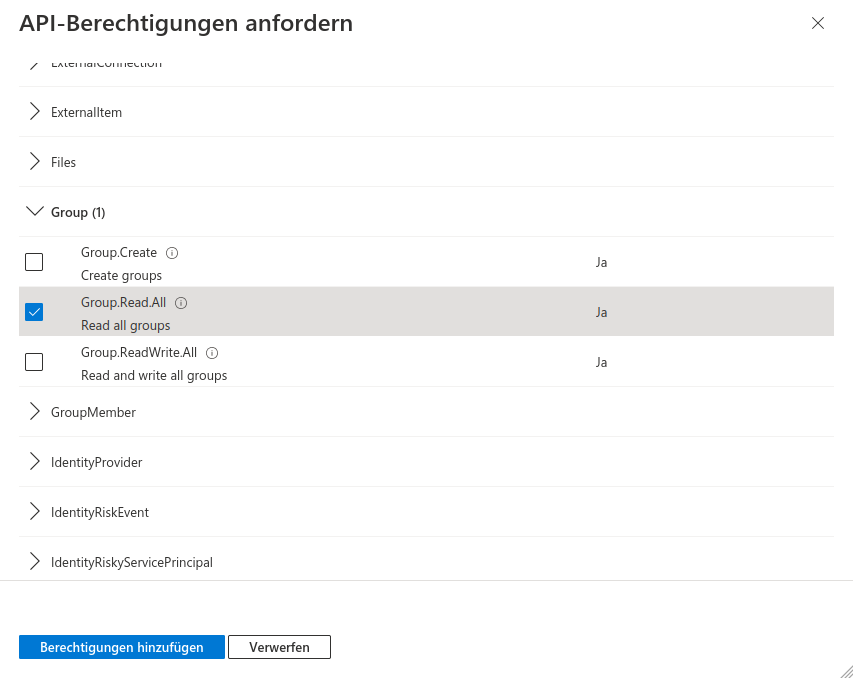

- API-Berechtigung Group.Read.All markieren

So lässt sich schneller die benötigte Berechtigung finden.

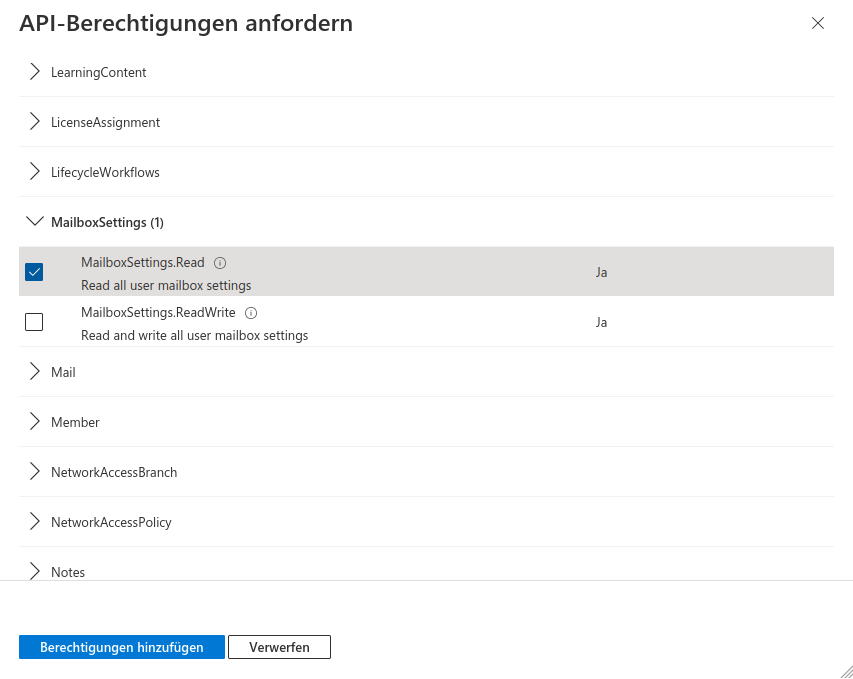

- API-Berechtigung MailboxSettings.Read markieren

- Aussagekräftigen Namen vergeben

- Gewünschte Gültigkeitsdauer auswählen

Der Geheime Clientschlüssel muss rechtzeitig erneuert werden. Nach Ablauf des Gültigkeitszeitraumes werden keine E-Mails mehr an das UMA zugestellt und Benutzer des UMA DMS können nicht mehr durch das Azure AD authentisiert werden. - Schaltfläche Hinzufügen

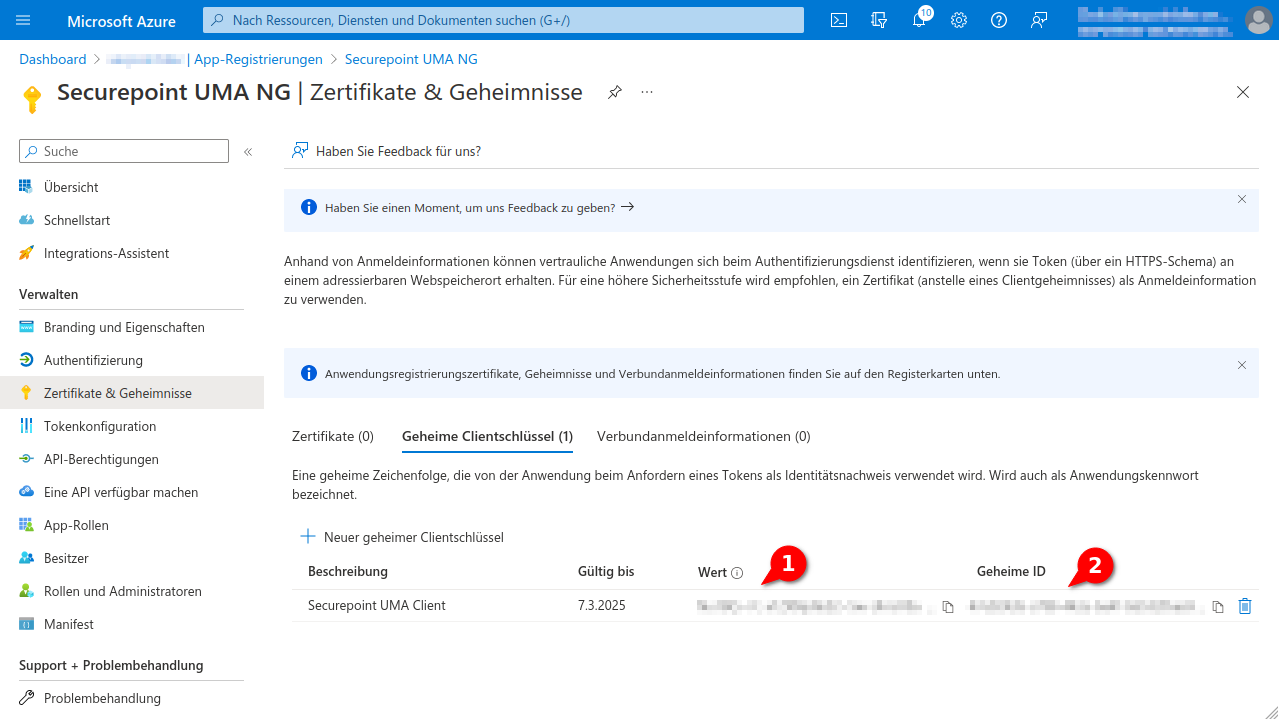

- Es wird in der Spalte Wert der Client Secret angezeigt

- Es wird in der Spalte Geheime ID die Client ID angezeigt

Neu ab 3.1.3 Beide Werte werden für die Konfiguration im Securepoint UMA benötigt.

- Um neben der originären Microsoft Azure E-Mail Adresse weitere Mailadressen zu archivieren, müssen diese im Benutzer-Profil im Azure Active Directory im Abschnitt Kontaktinformationenen als Alternative E-Mail-Adresse hinterlegt werden.

Die Anmeldung des Benutzers bzw. der Benutzerin im Securepoint UMA NG erfolgt dann mit dem Benutzerprinzipalnamen (user pricipal name) und dem dazugehörigen Kennwort aus dem Azure AD.

Die vorbereitende Konfiguration des Azure AD ist damit abgeschlossen

Konfiguration im UMA

Im Einrichtungsassistenten

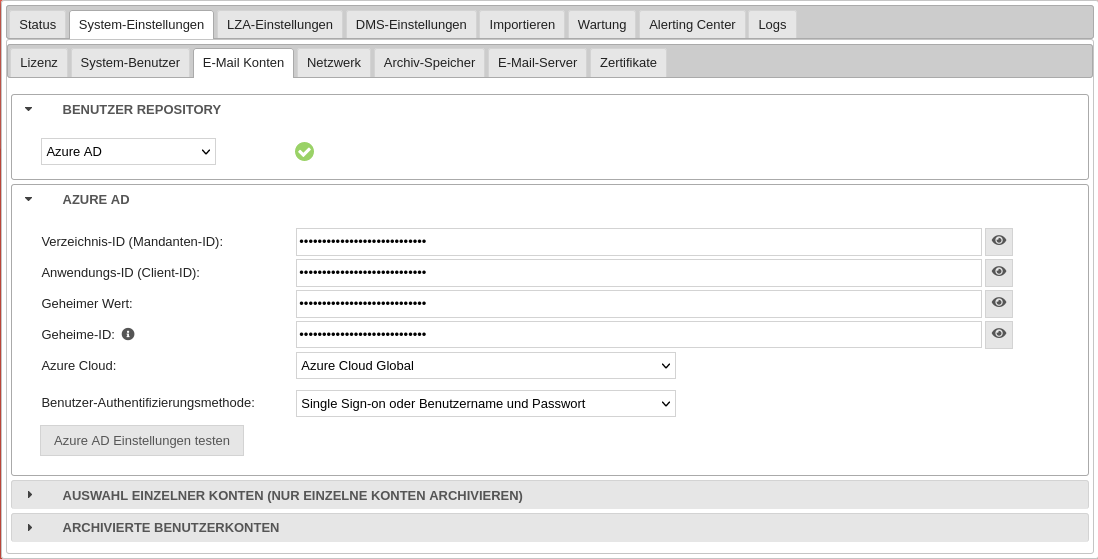

Im Menu E-Mail Konten

Menu System-Einstellungen / E-Mail Konten

Troubleshooting

Fehlermeldungen bei Testen der Azure AD Einstellungen:

| Fehlermeldung | Beschreibung |

|---|---|

| Unzureichende Berechtigungen, um den Vorgang abzuschließen. | In dem Fall unbedingt prüfen, ob alle Berechtigungen korrekt gesetzt wurden |

| Der angeforderte Benutzer ist ungültig. | Selbsterklärend. Benutzernamen müssen vorhanden und zulässig sein. Nicht zulässig ist z.B.: '@ttt-point.onmicrosoft.com |

| Es wurden zu viele Anfragen gestellt. Bitte versuchen Sie es später noch einmal. | Throttling. Passiert nur selten bis niemals. Die Microsoft Graph-API verkraftet sehr viele Requests in kurzer Zeit. Wenn nicht, hilft es, etwas zu warten. |

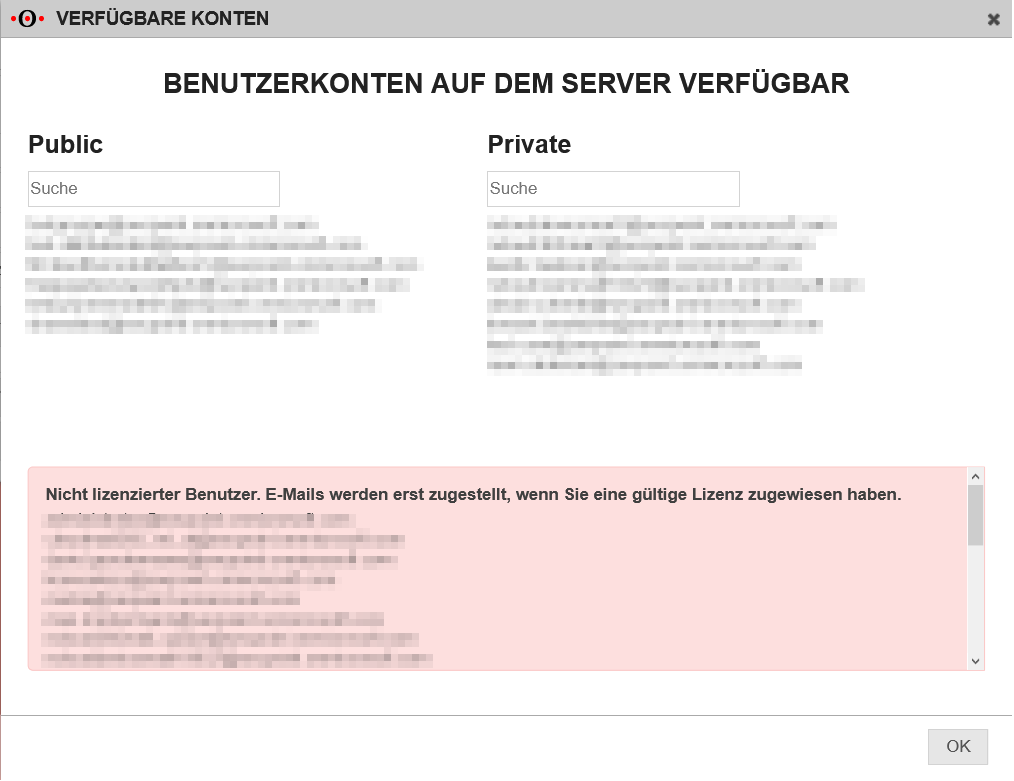

| Nicht lizenzierter Benutzer. E-Mails werden erst zugestellt, wenn Sie eine gültige Lizenz zugewiesen haben. | Tritt auf, wenn der abgefragte Account keine gültige Lizenz hat. Das führt dazu, dass das Attribut mailboxSettings nicht abgefragt werden kann. Dies ist erforderlich, um zu prüfen, ob es sich bei dem Account um eine Shared-Mailbox handelt. Kann das Attribut nicht abgefragt werden, ist ungewiss ob der Account nach public oder private archiviert werden muss. |

| Ein unbekannter Fehler ist aufgetreten. | Dies ist das Fallback, wenn der Fehler nicht identifiziert werden konnte. Das kann in ganz seltenen Fällen passieren. Die Microsoft Graph-API schickt in unglaublich seltenen Situationen kein valides json. Bitte erneut probieren. |