notempty

Konfiguration des Captive-Portal

Letzte Anpassung zur Version: 11.8.7

- Neu:

- Artikel aktualisiert

- Übersetzung auf englisch

- Regel für HTTPS mit SLL-Interception hinzugefügt

Vorherige Versionen: -

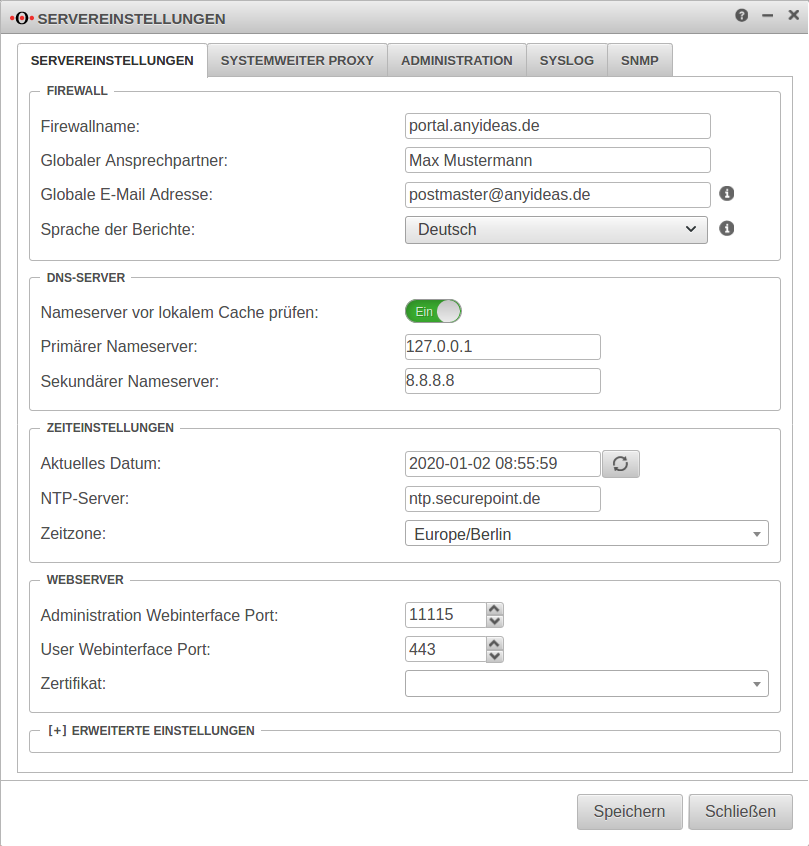

Servereinstellungen

Menü Reiter Servereinstellungen

Firewallname anpassen

Der Firewallname sollte als FQDN definiert sein. (Im Beispiel portal.anyideas.de)

Dies ist nötig, damit später die Auflösung der Landingpage des Captive Portals mit dem Zertifikat zusammenspielt.Sollte ein Wechsel des Hostnamen nicht möglich sein, weil die Firewall zum Beispiel als ausgehendes Mailrelay benutzt wird, muss auf den Nameservereintrag geachtet werden.

Firewall

| ||

| Firewallname | portal.anyideas.de | FQDN-konformer Firewallname |

DNS-Server eintragenAls primärer Nameserver wird der Localhost (hier 127.0.0.1) eingetragen. Als sekundärer Nameserver hat sich in der Vergangenheit 'google-public-dns-a.google.com' durch eine schnelle Antwortzeit und hohe Verfügbarkeit bewährt. DNS-Server | ||

| Primärer Nameserver | 127.0.0.1 | Localhost |

| Sekundärer Nameserver | 8.8.8.8 | Möglicher Nameserver: google-public-dns-a.google.com |

Zertifikate importieren

Da die Landingpage des Captive Portals eine HTTPS-Website ist muss im nächsten Schritt für das benötigte Zertifikat gesorgt werden. Wir empfehlen hier ausdrücklich ein Zertifikat von einer offiziellen CA zu erwerben (oder ein bereits vorhandenes Wildcardzertifikat zu verwenden), um späteren Irritationen wegen Warnmeldungen des Browsers vorzubeugen.

Grundsätzlich bestehen hier zwei Optionen:

- Ein Zertifikat für einen FQDN

- in diesem Fall wäre der Common Name des Zertifikats portal.anyideas.de

- Ein Wildcardzertifikat

- in diesem Fall wäre der Common Name des Zertifikats *.anyideas.de

Im ersten Schritt muss die, zusammen mit dem Zertifikat zur Verfügung gestellte CA, in die UTM importiert werden.

Menü Reiter CA SchaltflächeAnschließend wird der gleiche Schritt für das eigentliche Zertifikat wiederholt.

Menü Reiter Zertifikate Schaltfläche

Die CA und das Zertifikat müssen im .pem-Format vorliegen !

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

| Zertifikat | Befehl |

|---|---|

| X509 zu PEM | openssl x509 -in certificatename.cer -outform PEM -out certificatename.pem |

| DER zu PEM | openssl x509 -inform der -in certificate.cer -out certificate.pem |

| P7B zu PEM | openssl pkcs7 -print_certs -in certificate.p7b -out certificate.pem |

| PFX zu PEM | openssl pkcs12 -in certificate.pfx -out certificate.pem -nodes |

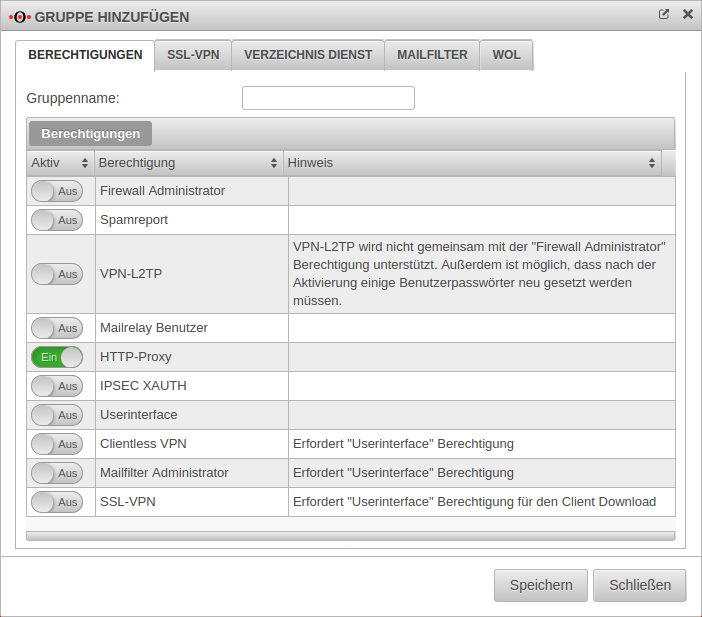

ggf. Gruppe anlegen

Menü Reiter Gruppen Schaltfläche Reiter Berechtigungen

Soll eine Authentifizierung der User am Captive Portal erfolgen, muss im nächsten Schritt eine Gruppe mit der dafür benötigten Berechtigung HTTP-Proxy Ein erstellt werden.

Hier wird erklärt, wie eine Benutzergruppe angelegt werden kann.

Die Gruppe kann auf Wunsch und bei einer bestehender Integration in ein Active Directory auch auf eine im AD vorhandene oder zu generierende Gruppe gemappt werden.

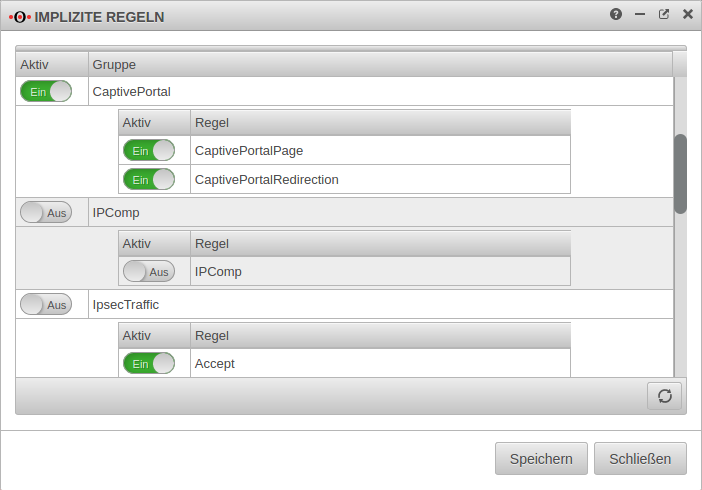

Implizite Regeln

Menü Gruppe Ein Captive Portal

Unter dem Punkt Captive Portal im Menü Implizite Regeln muss sichergestellt sein, dass beide Regeln aktiviert sind.

Der Schalter CaptivePortalPage öffnet einen eingehenden Port auf dem entsprechenden Interface der Firewall, dass für das Captive Portal vorgesehen ist, um die Landingpage anzeigen zu können.

Der Schalter CaptivePortalRedirection ist, wie der Name schon sagt, für die dazugehörige Umleitung der Traffics auf den oben genannten Port zuständig.

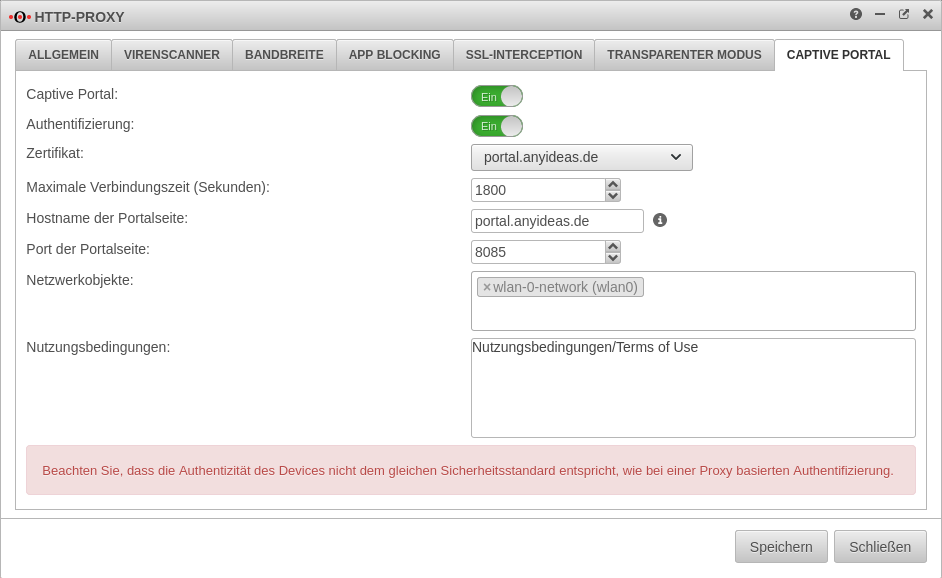

Einstellungen im Captive Portal

Menü Reiter Captive Portal

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Captive Portal: | Ein | Dieser Schalter aktiviert oder deaktiviert das Captive Portal |

| Authentifizierung: | Ein | Zertifikat: |

| Zertifikat: | Bitte das oben erwähnte Zertifikat auswählen. | |

| Maximale Verbindungszeit: | 1800 | Der Zeitrahmen, in dem eine Anmeldung im Captive Portal gültig ist. Ist die voreingestellte Zeit abgelaufen, wird der Web-Zugriff ins Internet gesperrt und eine erneute Bestätigung der Nutzungsbedingungen (und, wenn gewünscht, der Authentifizierung) ist von notwendig. |

| Hostname der Portalseite: | portal.anyideas.de | Dieser sollte, bei einem Zertifikat für einen FQDN, dem Common Name des Zertifikats entsprechen. Bei einem Wildcardzertifikat muss der Hostname der Antwort auf eine DNS-Anfrage des Clients entsprechen. |

| Port der Portalseite: | 8085 | Es muss ein Port für das Captive Portal definiert sein, dieser kann aber geändert werden. |

| Netzwerkobjekte: | × wlan-0-network (wlan0) | In diesem Feld bitte die Netzwerkobjekte auswählen, welche die Netze repräsentieren, die auf die Landingpage umgeleitet werden sollen. |

| Nutzungsbedingungen: | Nutzungsbedingungen/Terms of Use | Hier müssen eigene Nutzungsbedingungen aufgeführt werden. Aus Haftungsgründen können wir diese leider nicht bereitstellen. Wir empfehlen aus den gleichen Gründen, einen Anwalt hinzu zu ziehen. |

Nameserver

Menü Reiter Zonen

Wenn der Firewallname nicht auf einen FQDN geändert werden kann, weil zum Beispiel die UTM als ausgehendes Mailrelay verwendet wird muss zusätzlich der Nameserver der Firewall genutzt werden.In diesem Beispiel wird davon ausgegangen, dass die Firewall für das Netz des Captive Portals der zuständige DHCP-Server ist und als primären DNS-Server eingerichtet ist.

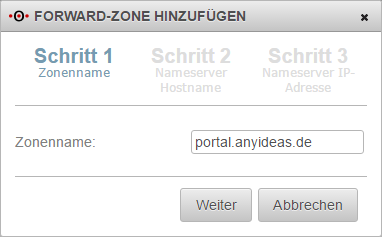

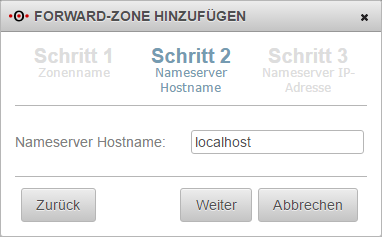

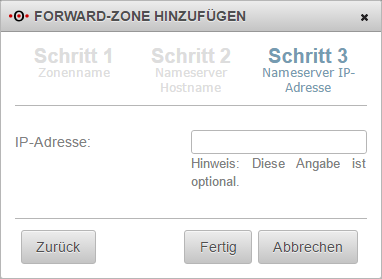

Forward-Zone hinzufügen

Schaltfläche

Der zu vergebende Zonenname entspricht dem FQDN der Firewall.

Im Beispiel portal.anyideas.de.

Als Hostname des Nameservers wird localhost verwendet.

Das Feld der IP-Adresse kann leer gelassen werden.

Forward-Zone bearbeiten

Der soeben erstellten Zone wird folgender Eintrag hinzu gefügt → Schaltfläche :

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Name: | portal.anyideas.de | FQDN der Firewall |

| Typ: | A-Record | |

| Wert | 192.168.100.1 | IP der Schnittstelle (hier wlan0 ) |

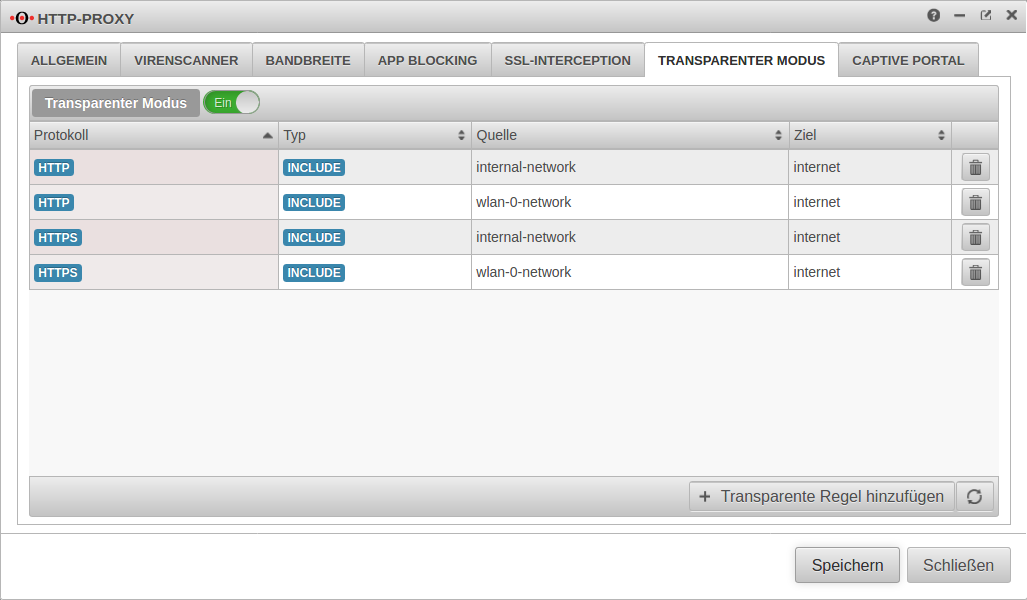

Transparenter Modus

Menü Reiter Transparenter Modus

Für den Zugriff auf das Internet über den benötigten HTTP-Proxy ist mindestens eine Regel notwendig (HTTP), besser zwei (zusätzlich HTTPS)

| Beschriftung | Wert |

|---|---|

| Protokoll: | |

| Typ: | |

| Quelle: | |

| Ziel: |

| Beschriftung | Wert |

|---|---|

| Protokoll: | |

| Typ: | |

| Quelle: | |

| Ziel: |

Portfilter

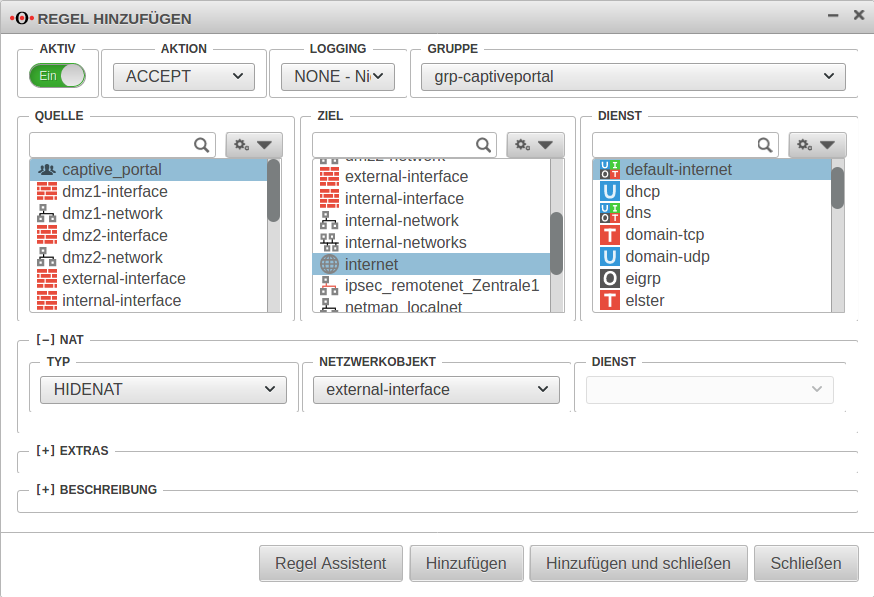

Im Portfilter sind zwei weitere Regeln erforderlich:

1. Regel Quelle: |

captive_portal |

Ziel: |

internet |

Dienst |

default-internet |

[–] NAT

| |

Typ: |

|

Netzwerkobjekt |

|

2. Regel | |

Quelle: |

wlan-0-network |

Ziel: |

wlan-interface |

Dienst |

proxy |

Webfilter

Abschließend sollte noch der Webfilter konfiguriert werden. Da über den Proxy gesurft wird ist ohne Regel im Portfilter ein Zugriff auf z.B. interne Webserver möglich.Folgende Schritte sind durchzuführen:

mit Authentifizierung

- Reiter Netzwerkobjekte Schaltfläche

Erstellen einer Gruppe (z.B. grp_CP_webfilter), die das wlan-0-network-Netzwerkobjekt beinhaltet - Schaltfläche

- Netzwerk- oder Benutzergruppe: Die neu erstellte Gruppe wählen

- neu generierten Regelsatz bearbeiten

- webserver.anyideas.de URL des (internen) Servers, auf den der Zugriff über das Captive Portal gesperrt werden soll

- Aktion auf blockieren belassen

ohne Authentifizierung

- Schaltfläche

- Die Gruppe der Benutzer wählen

- neu generierten Regelsatz bearbeiten

- webserver.anyideas.de URL des (internen) Servers, auf den der Zugriff über das Captive Portal gesperrt werden soll

- Aktion auf blockieren belassen