KKeine Bearbeitungszusammenfassung |

|||

| Zeile 1: | Zeile 1: | ||

{{ | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | |||

{{:UTM/APP/Reverse_Proxy-Exchange.lang}} | |||

</div>{{DISPLAYTITLE:{{#var:display}}}}{{Select_lang}}{{TOC2|Bild=Reverse-Proxy OWA.png}} | |||

'''{{#var:head}}''' | |||

{{#var:ver}} '''11.8.13''' <small>(03.2021)</small> | |||

<br> | |||

{{cl| 1={{#var:neu}} | 2= | |||

* {{#var:neu--kein-ntlm}} | |||

* {{#var:neu--Assistent-drei-Schritte}} | |||

<li class="list--element__alert list--element__warning">{{#var:neu--Hinweis zur cert-auth}}</li> | |||

}} | |||

<br> | |||

{{#var:prev}} [[UTM/APP/Reverse_Proxy-Exchange_v11.7 | 11.7]] | |||

<br> | |||

---- | |||

=== {{#var:Voraussetzung}} === | |||

{{#var:Voraussetzung--desc}} | |||

==== | === {{#var:Vorbereitungen}} === | ||

<div class="Einrücken"> | |||

==== {{#var:Zertifikat}} ==== | |||

{{#var:Zertifikat--desc}} | |||

<li class="list--element__alert list--element__hint">{{#var:Zertifikat--Hinweis-CName}}</li> | |||

---- | |||

==== {{#var:Portfilterregel}} ==== | |||

<div class="float right"> | |||

{| class="sptable2 spezial pd5 tr--bc__white" | |||

|- class="bold small no1cell" | |||

| class="Leerzeile" | ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | |||

|- | |||

| {{spc|drag|o|-}} || 16|| {{spc|world|o|-}} internet || {{spc|interface|o|-}} external-interface || {{spc|tcp|o|-}} https || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | |||

|} | |||

</div> | |||

{{#var:Portfilterregel--desc}} | |||

---- | |||

==== {{#var:User Webinterface Port}} ==== | |||

{{pt3| {{#var:User Webinterface Port--Bild}} }} | |||

{{#var:User Webinterface Port--desc}}<br><br> | |||

{{b|{{#var:User Webinterface Port}}: }} {{ic|443|c}}  →  {{ic|4443|c}}<br><br> | |||

{{Button|{{#var:Speichern}} }}<br><br><br> | |||

---- | |||

<br><br> | |||

==== {{#var:IIS Einstellungen}} ==== | |||

<li class="list--element__alert list--element__warning">{{#var:IIS Einstellungen--desc}}</li> | |||

<br clear=all> | |||

</div> | |||

---- | |||

=== {{#var:Einrichtung}} === | |||

{{#var:Einrichtung--desc}} | |||

==== {{#var:Assistent}} ==== | |||

{| class="sptable2 pd5 zh1" | |||

|- | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

===== {{#var:Schritt 1}} ===== | |||

|- | |||

| {{b|{{#var:Zielserver}} }} || {{Button|Exchange Server|dr}} || {{#var:Schritt 1--Zielserver--Netzwerkobjekt bereits angelegt--desc}} || class="Bild" rowspan="4" | {{Bild|{{#var:Schritt 1 Netzwerkobjekt bereits angelegt--Bild}} |{{#var:Schritt 1 Netzwerkobjekt bereits angelegt--cap}} }} | |||

|- | |||

| {{b|{{#var:Port}} }} || {{ic|443|c}} || {{#var:Port--desc}} | |||

|- | |||

| {{b|{{#var:SSL benutzen}} }} || {{ButtonAn|{{#var:ein}} }} || {{#var:SSL benutzen--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

| {{b|{{#var:Zielserver}} }} || {{Button|{{#var:Server anlegen}}|dr}} || {{#var:Zielserver--Server anlegen--desc}} || class="Bild" rowspan="7" | {{Bild|{{#var:Schritt 1 Netzwerkobjekt anlegen--Bild}} |{{#var:Schritt 1 Netzwerkobjekt anlegen--cap}} }} | |||

|- | |||

| {{b|{{#var:Servername}} }} || {{ic|Exchange Server}} || {{#var:Servername--desc}} | |||

|- | |||

| {{b|{{#var:IP-Adresse}} }} || {{ic| 192.168.145.2}} || {{#var:IP-Adresse--desc}} | |||

|- | |||

| {{b|{{#var:Zone}} }} || {{Button|dmz1|dr}} || {{#var:Zone--desc}}<br><li class="list--element__alert list--element__hint">{{#var:Zone--Hinweis}}</li> | |||

|- | |||

| {{b|{{#var:Port}} }} || {{ic|443|c}} || {{#var:Port--desc}} | |||

|- | |||

| {{b|{{#var:SSL benutzen}} }} || {{ButtonAn|{{#var:ein}} }} || {{#var:SSL benutzen--desc}} | |||

|- class="Leerzeile" | |||

| || || class="right" | {{Button|{{#var:Weiter}} }} | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

===== {{#var:Schritt 2}} ===== | |||

|- | |||

| {{b|{{#var:Externer Domainname}} }} || {{ic|owa.ttt-point.de}} || {{#var:Externer Domainname--desc}}{{a|5}}<li class="list--element__alert list--element__hint">{{#var:Externer Domainname--Hinweis-IP}}</li> || class="Bild" rowspan="5" | {{Bild|{{#var:Schritt 2--Bild}} |{{#var:Schritt 2--cap}} }} | |||

|- | |||

| {{b|{{#var:Modus}} }} || {{Button|HTTPS|dr}} || {{#var:Modus--desc}} | |||

|- | |||

| {{b|{{#var:SSL-Proxy Port}} }} || {{ic|443|c}} || {{#var:SSL-Proxy Port--desc}} | |||

|- | |||

| {{b|{{#var:SSL-Zertifikat}} }} || {{Button|owa.ttt-point.de|dr}} || {{#var:SSL-Zertifikat--desc}} | |||

|- class="Leerzeile" | |||

| || || class="right" | {{Button|{{#var:Weiter}} }} | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

===== {{#var:Schritt 3}} ===== | |||

|- | |||

| {{b|{{#var:Authentifizierung weiterleiten}} }} || style="min-width:13.1em;" | {{Button|{{#var:Authentifizierung weiterleiten--val}}|dr}} || {{#var:Authentifizierung weiterleiten--desc}} || class="Bild" rowspan="3" | {{Bild|{{#var:Schritt 3--Bild}} |{{#var:Schritt 3--cap}} }} | |||

|- | |||

| {{b|{{#var:Authentifizierung}} }} || {{Button| {{#var:an}}|dr|w=5em}} || {{#var:Authentifizierung--desc}}<br>{{Einblenden|{{#var:IIS Einstellungen}}|{{#var:hide}}|true|dezent}}{{#var:IIS Einstellungen--desc}}</div></span> | |||

|- class="Leerzeile" | |||

| | || || class="right" | {{Button|{{#var:Fertig}} }} | |||

|- class="blank" | |||

| colspan="3" | | |||

==== {{#var:ACL Set anpassen}} ==== | |||

{{#var:ACL Set anpassen--desc}}<br> | |||

{{#var:Reiter}} {{Reiter|ACL Sets}} {{ic|acl-Exchange-Server}} {{Button||w}} {{Button|{{#var:ACL hinzufügen}}|+}} | |||

| class="Bild" rowspan="4" | {{Bild|{{#var:ACL Set anpassen--Bild}} |{{#var:ACL Set anpassen--cap}} }} | |||

|- | |||

| {{b|{{#var:Typ}} }} || {{Button|urlpath_regex|dr}} || {{#var:Typ--desc}} | |||

|- | |||

| {{b|{{#var:Argument}} }} || {{ic|^/owa}} || {{#var:Argument--desc}}<br> | |||

{{Einblenden|{{#var:Weitere Parameter}}|{{#var:hide}}|true|dezent}} | |||

{{#var:Weitere Parameter--desc}}<br> | |||

<li class="list--element__alert list--element__warning em2">{{#var:Weitere Parameter--Hinweis}}</li> | |||

{{#var:Regex-Parameter}} | |||

</div></span> | |||

|- class="Leerzeile" | |||

| | || || class="right" | {{Button|{{#var:Speichern}} }} & {{Button|{{#var:Schließen}} }}<br> | |||

{{Hinweis|!}} {{#var:Abschluss mit Speichern}} | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

=== {{#var:Zertifikatsbasierte Authentifizierung}} === | |||

|- class="Leerzeile" | |||

| colspan="3" | {{#var:Zertifikatsbasierte Authentifizierung--desc}}<br>'''{{#var:Zertifikatsbasierte Authentifizierung aktivieren}}''' || class="Bild" rowspan="13 | {{Bild|{{#var:Zertifikatsbasierte Authentifizierung--Bild}} |{{#var:Zertifikatsbasierte Authentifizierung--cap}} }} | |||

|- | |||

| {{b|{{#var:SSL-CA}} }} || {{Button|CA-ttt-Point|dr}} || {{#var:SSL-CA--desc}} | |||

|- class="Leerzeile" | |||

| colspan="3" | <br><li class="list--element__alert list--element__warning">{{#var:Zertifikatsbasierte Authentifizierung--Hinweis-Outlook}}</li> | |||

|} | |||

---- | |||

=== {{#var:Übersicht}} === | |||

{{#var:Übersicht--desc}} | |||

{{Gallery3| {{#var:Servergruppen--Bild}} | {{#var:Servergruppen--cap}} | |||

| {{#var:ACL-Sets--Bild}} | {{#var:ACL-Sets--cap}} | |||

| {{#var:Sites--Bild}} | {{#var:Sites--cap}} | |||

| {{#var:Einstellungen--Bild}} | {{#var:Einstellungen--cap}}<br>{{#var:Einstellungen--Hinweis}} | |||

| i=2}} | |||

<br> | |||

Version vom 25. März 2021, 20:18 Uhr

Zugriff auf die OWA-Schnittstelle eines Microsoft Exchange Servers

Letzte Anpassung zur Version: 11.8.13 (03.2021)

- Neu:

- Hinweis auf Konfiguration zur Authentifizierung in den IIS Einstellungen

- Der Assistent hat jetzt drei Schritte

- Hinweis zur zertifikatsbasierten Authentifizierung

Vorherige Versionen: 11.7

Voraussetzung

Voraussetzung für diese Anleitung ist ein voll funktionsfähiger Exchange Server mit bereits importierten Zertifikaten, bei dem mit einer Portweiterleitung die Outlook im Web. Früher: Outlook Web App aufgerufen werden kann.

Vorbereitungen

Zertifikat

Da Outlook im Web. Früher: Outlook Web App nur über eine SSL-verschlüsselte Verbindung erreichbar ist, wird ein Zertifikat benötigt. Dafür gibt es verschiedene Möglichkeiten:

- Ein Zertifikat einer öffentliche Zertifizierungsstelle, das käuflich erworben wird

- Ein ACME-Zertifikat (z.B.: Let's encrypt) → Wiki zur Erstellung und Verwaltung

- Ein Zertifikat, das die UTM selbst erstellt

Die Zertifikatsverwaltung befindet sich im Menü .

Es muss, wenn noch nicht vorhanden, eine CA (Certification Authority) erstellt werden und anschließend, basierend auf dieser CA, das Zertifikat für die Domain.

- Weitere Informationen zum Erstellen und Importieren von Zertifikaten befinden sich im Wiki Artikel Zertifikate

Wird also vom Client wie in unserem Beispiel die Domain owa.ttt-point.de aufgerufen, muss der Name des Zertifikats ebenfalls owa.ttt-point.de lauten.

Sind Subdomains vorhanden wie zum Beispiel zusätzlich web.ttt-point.de, kann auch ein sogenanntes Wildcard Zertifikat erstellt werden. In unserem Beispiel also *.ttt-point.de.

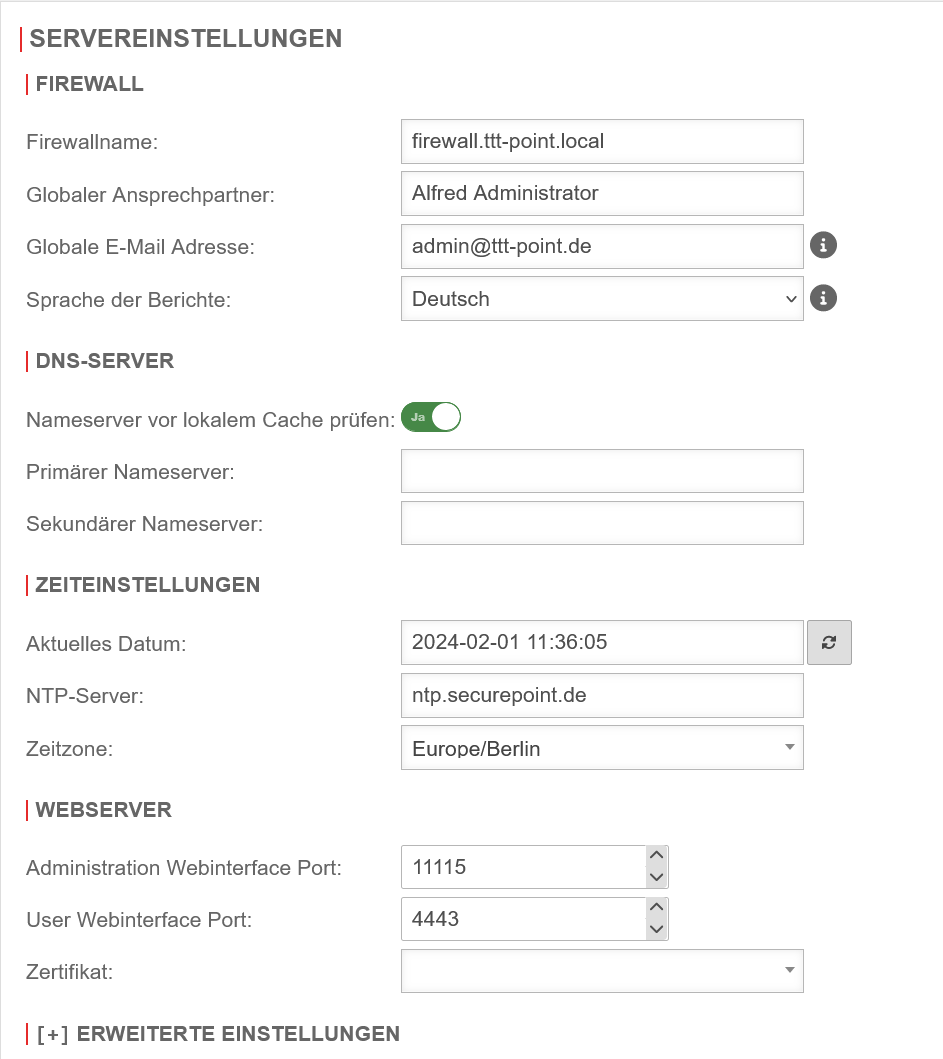

User Webinterface Port

In der Werkseinstellung ist der Port 443 für https schon vom User-Webinterface der UTM belegt. Dieser muss dann auf einen anderen Port umgelegt werden.Die Einstellungen dazu befinden sich im Menü Bereich Servereinstellungen im Abschnitt

User Webinterface Port: 443 → 4443

IIS Einstellungen

Einrichtung

Die Einstellungen für den Reverse Proxy befinden sich im Menü

Mit einem Klick auf die Schaltfläche öffnet sich der Assistent.

Assistent

| Beschriftung | Wert | Beschreibung | |

|---|---|---|---|

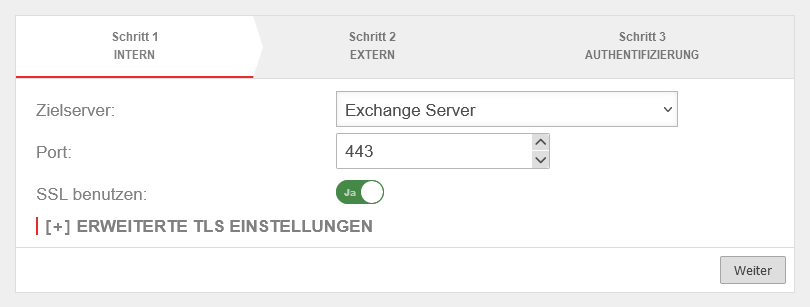

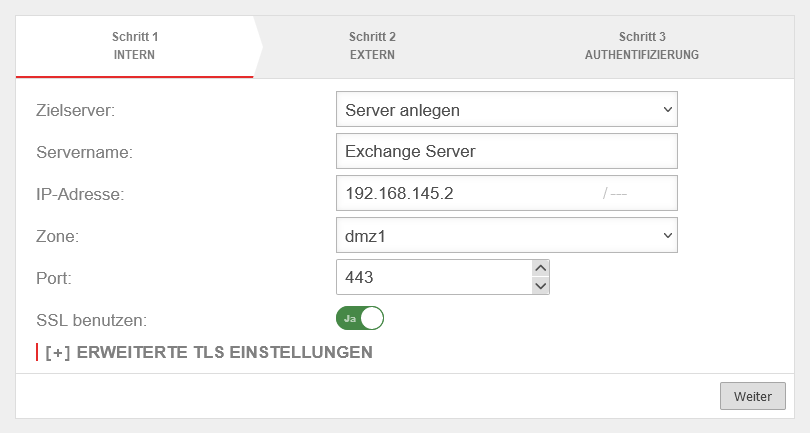

Schritt 1 - Intern | |||

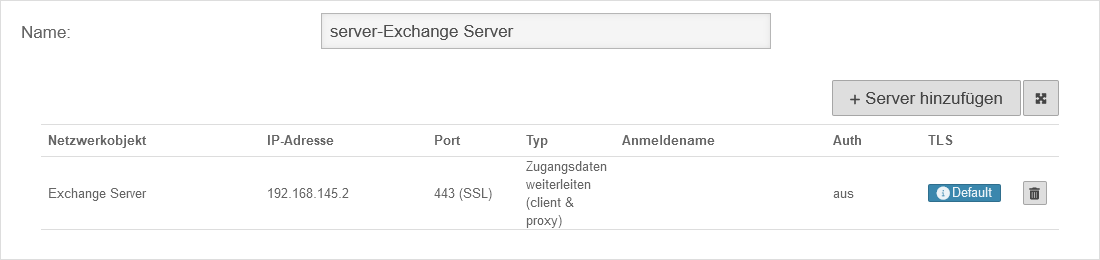

| Zielserver: | Ist der Host schon als Netzwerkobjekt angelegt, kann dieser im Dropdown Menü direkt ausgewählt werden. |  | |

| Port | 443 | Da das OWA des Exchange Servers nur über eine Verschlüsselte Verbindung angesprochen werden kann, wird der Port 443 gewählt | |

| SSL benutzen: | Ein | SSL muss aktiviert sein. | |

| Zielserver: | Sollte der Exchange Server noch nicht als Netzwerkobjekt existieren, kann er über den Auswahlpunkt im Assistenten angelegt werden. |  | |

| Servername: | Exchange Server | Name des Netzwerkobjektes | |

| IP-Adresse: | 192.168.145.2 | IP-Adresse des Exchange Servers | |

| Zone: | Zone des Netzwerkobjektes | ||

| Port | 443 | Da das OWA des Exchange Servers nur über eine Verschlüsselte Verbindung angesprochen werden kann, wird der Port 443 gewählt | |

| SSL benutzen: | Ein | SSL muss aktiviert sein. | |

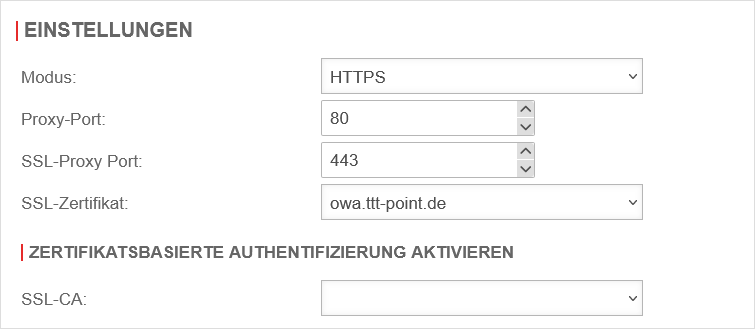

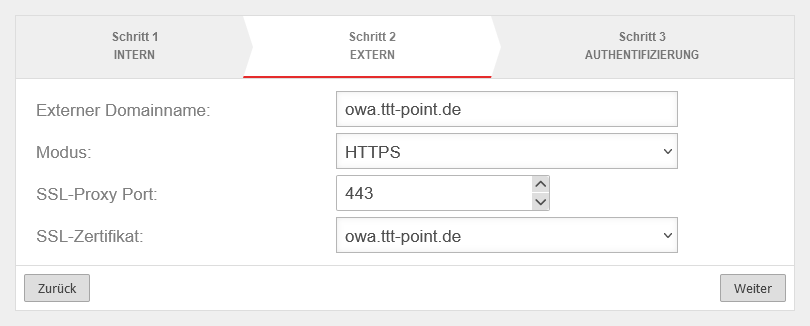

Schritt 2 - Extern | |||

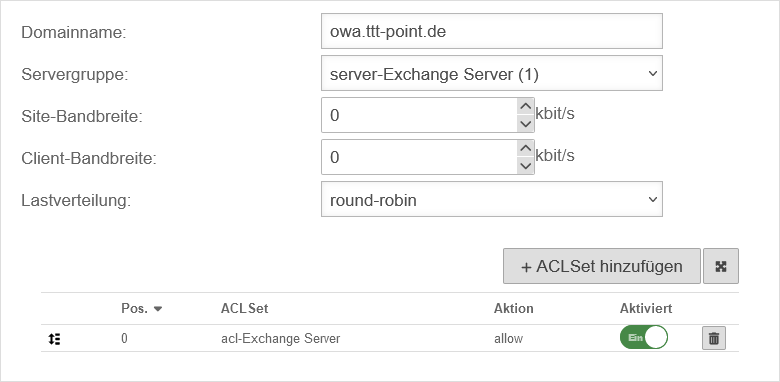

| Externer Domainname: | owa.ttt-point.de | Die Mail-Domain (ttt-point.de) wird mit einer zusätzlichen Subdomain (owa) eingetragen, über die ein Client auf die OWA zugreifen darf. |

|

| Modus | Der Zugriff soll ausschließlich verschlüsselt über https erfolgen. | ||

| SSL-Proxy Port: | 443 | Das OWA soll ebenfalls direkt über den üblichen Port 443 für https angesprochen werden. | |

| SSL-Zertifikat: | Hier wird das Zertifikat, das im Schritt Vorbereitungen angelegt wurde, ausgewählt. | ||

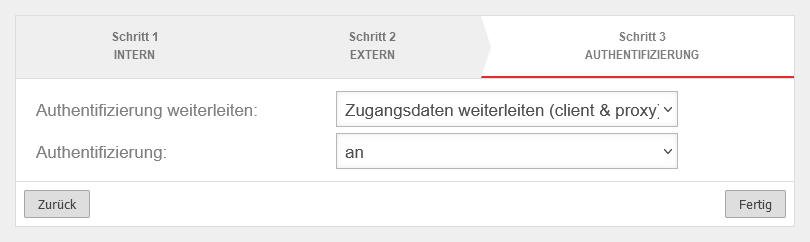

Schritt 3 - Authentifizierung | |||

| Authentifizierung weiterleiten: | Der Proxy reicht die Authentifizierung an den Exchange Server bzw. das OWA durch |  | |

| Authentifizierung: | Authentifizierung ist erforderlich Da der Reverse Proxy keine NTLM-Authentifiezierung weiterleitet, darf in den IIS Einstellungen des Exchange Servers nur Basic/Standardauth aktiv sein, damit die Clients die OWA-Schnittstelle des Exchange Servers erreichen können.

| ||

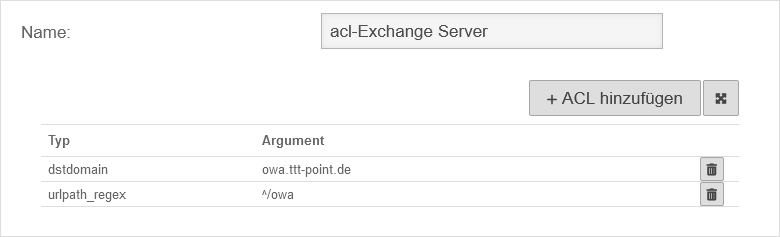

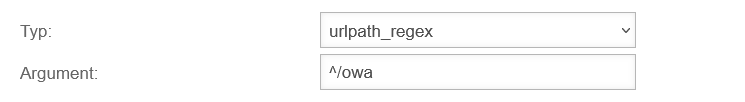

ACL Set anpassenUm sicher zu gehen das nur auf die OWA-Schnittstelle zugriffen werden kann und nicht auf die Administrations-Weboberfläche des Exchange Servers (Exchange Control Panel / ECP) muss das ACL Set erweitert werden: |

| ||

| Typ | Schränkt den URL Pfad ein | ||

| Argument: | ^/owa | Es werden Reguläre Ausdrücke (Regex) erwartet. Weitere Paramater im Regex-Format sind möglich. Diese sind jedoch nicht für die Outlook Web App erforderlich. Sind solche Dienste erforderlich sollte eine SSL-VPN Verbindung genutzt werden.

| |

| & Abschluss mit | |||

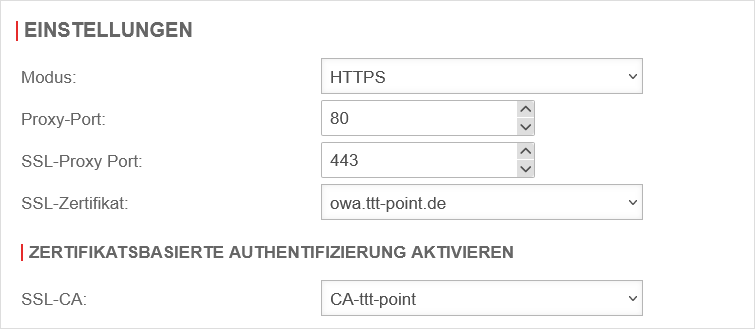

Zertifikatsbasierte Authentifizierung | |||

| Um Unberechtigte erst gar nicht bis zum Exchange Server (und dessen Authentifizierung) durch zu lassen, kann die Zertifikatsbasierte Authentifizierung aktiviert werden. Der Reverse Proxy leitet Anfragen an den Exchange Server nur weiter, wenn auf dem Gerät des Benutzers ein entsprechnedes Zertifikat installiert ist. Zertifikatsbasierte Authentifizierung aktivieren: |

| ||

| SSL-CA | Auf dem Gerät des Benutzers muss dafür ein Zertifikat installiert werden, das mit der hier auszuwählenden CA signiert wurde. | ||

Hierfür empfehlen wir den Zugriff mit einem (SSL-)VPN. | |||

Übersicht

Die Einstellungen für dieses Szenario müssen dann folgendermaßen aussehen: