Informationen

Letze Anpassung zur Version: 11.5

Bemerkung: -

Vorherige Versionen: -

Benutzergruppen Anbindung an das AD

Benutzer können für die Dienste Userinterface/Spamfilter/HTTP-Proxy und VPN über das AD ausgelesen und entsprechenden Gruppen zugewiesen werden. Den Gruppen wiederum können dann auf der SP entsprechende Rechte gegeben werden. Damit können Sie genau steuern welcher Benutzer sich wo anmelden darf.

Die Dienste Userinterface/Spamfilter/usw. senden ihre Daten an den zentralen Authentifizierungsdienst "ActiveDirecory Service". Dieser authentifiziert die Benutzer am AD über das Kerberos-Protokoll.

Ziel: Ist die Anbindung des ADs an die SP und die Anmeldung am Userinterface mit einem AD-Benutzer.

Änderungen zur Version10

In Version10 gab es keine gesonderten Benutzergruppen, die Rechte wurde jedem Benutzer einzeln vergeben. Darüber hinaus war der Authentifizierungsdienst nicht zentralisiert und stand auch nicht für alle Anwendungen zur Verfügung.

Einrichten des ADs

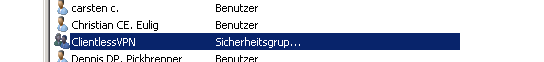

- Erstellen Sie ein Sicherheitsgruppe auf dem AD, den Namen können Sie frei wählen.

- Weisen Sie den Benutzern, denen Sie die Rechte erteilen wollen, die entsprechende Gruppe zu.

Konfiguration der SP

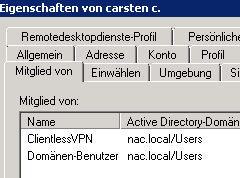

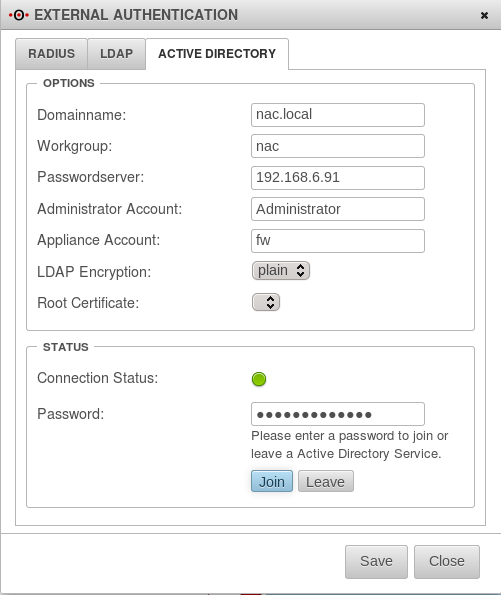

In unserem Beispiel ist die Domäne "nac.local" der AD-Server hat die IP "192.168.6.91".

Damit die SP die Domäne auch findet, weisen wir der SP sich selbst als DNS zu und konfigurieren im Anschluss eine Domän-Weiterleitung. Sie können hier auch das AD als DNS-Server eingeben, dies könnte dann aber zu einer DNS-Schleife führen wenn auf dem AD die FW eingetragen ist.

- Gehen Sie auf "Network -> Appliance Settings" und passen die Werte entsprechend an.

- Beachte Sie auch die Systemzeit! Kerberos-Tickets werden ggf. nur für 2h ausgestellt und könnten dann schon abgelaufen sein.

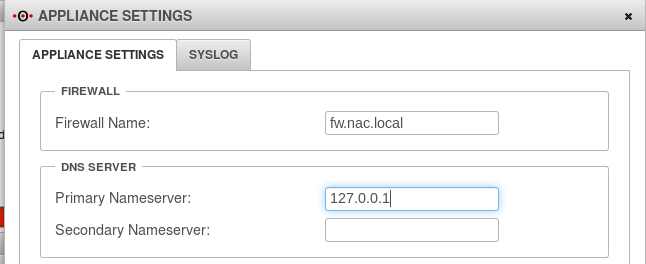

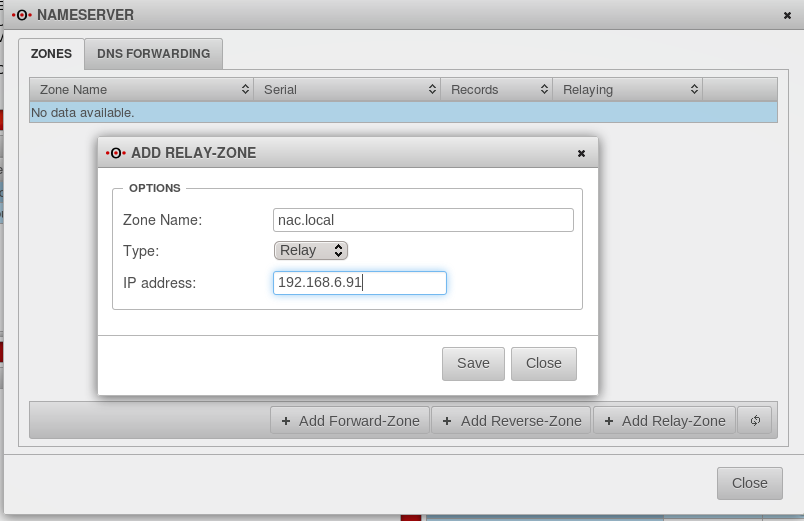

- Die DNS-Weiterleitung können Sie unter "Services-> Nameserver" einrichten.

- Klicken Sie dort auf "Add Relay-Zone".

Jetzt sollten alle Voraussetzungen erfüllt sein, um die FW in die Domäne zu integrieren:

- Klicken Sie auf "Authentication -> External Authentication -> Active Directory".

- Passen Sie die Werte an und klicken Sie auf "Join".

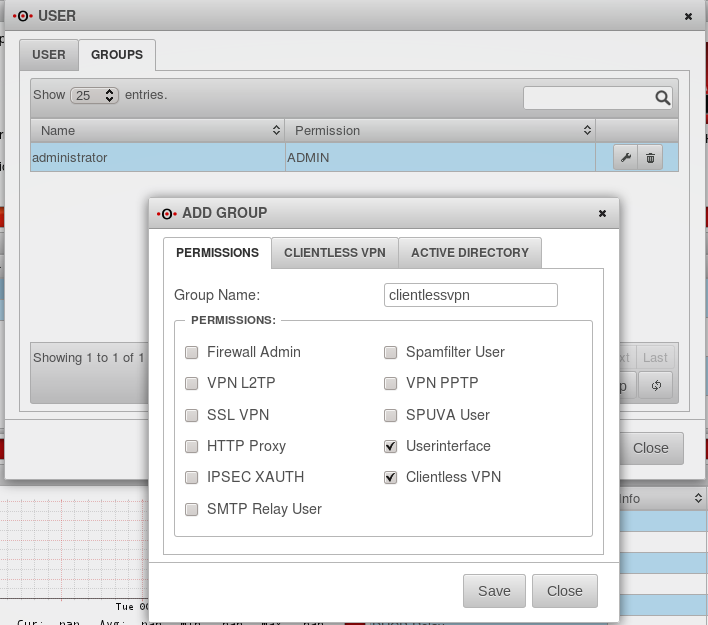

Jetzt können wir eine neue Benutzergruppe mit den entsprechenden Rechten anlegen die wir unseren AD-Benutzern geben möchten:

- Klicken Sie auf "Authentication -> Users -> Reiter:Groups" und fügen eine neue Gruppe hinzu.

- Geben Sie dieser die entsprechenden Rechte.

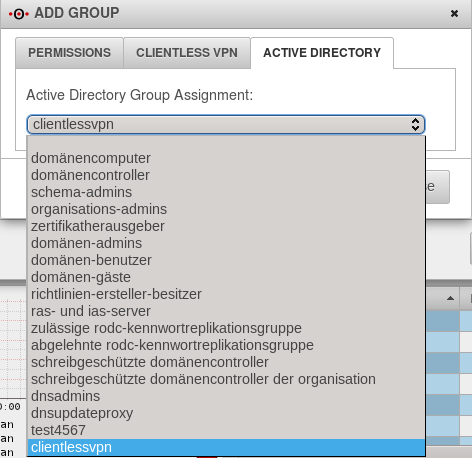

- Nun können Sie unter dem Reiter "Active Directory" die Sicherheitsgruppe aus dem AD auslesen.

- Speichern Sie ab.

Anmelden

Jetzt sollten wir uns von intern am Userportal anmelden können, geben Sie dazu https://IP_der_FW im Browser ein.

Wollen Sie das Userinterface auch aus dem Internet erreichen, so müssen Sie dies explizit freigeben. Dies können Sie über eine Regel machen

- Von "Internet" -> "Externel-Interface" -> "Port_des_Userinterface (https)"

oder

- Sie geben es über "Firewall -> Implied Rules" frei.

Nach der Anmeldung werden uns die Programme/Funktionen angezeigt die wir nutzen dürfen.