Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== Informationen == | |||

Letze Anpassung zur Version: '''11.7''' | |||

<br> | |||

Bemerkung: Funktions- und Designanpassung | |||

<br> | |||

Vorherige Versionen: [[UTM/VPN/IPSec-S2E_v11.6 | 11.6.12]] | |||

<br> | |||

== Einleitung == | |||

Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk. | |||

Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden. | |||

In dieser Schritt für Schritt Anleitung wird die Konfiguration einer Site-to-End Verbindung gezeigt. Der gewählte Verbindungstyp ist native IPSec. | |||

Für native IPSec Verbindungen wird ein separates Client Programm benötigt. Das Betriebssystem Microsoft Windows ab Version 7 beinhaltet bereits einen Client für natives IPSec. | |||

==Konfiguration einer native IPSec Verbindung== | |||

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann unter "VPN" und "IPSec" eine IPSec Verbindung hinzugefügt werden. | |||

===Einrichtungsassistent=== | |||

====Schritt 1==== | |||

[[Datei:IPSec Verbindung hinzufügen.png |350px|thumb|right| Einrichtungsschritt 1]] | |||

<br> | |||

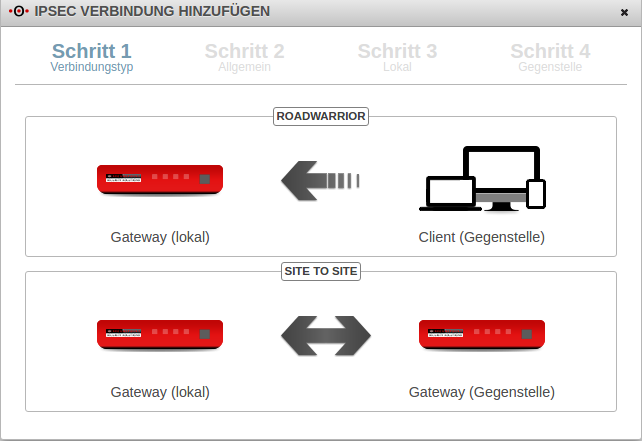

Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung. | |||

*'''Roadwarrior''' | |||

*Site to Site | |||

Für die Konfiguration einer Roadwarrior Verbindung wird diese ausgewählt. | |||

<div style="clear: both;"></div> | |||

== | ====Schritt 2==== | ||

[[Datei:IPSec_Native_Schritt_2.png |350px|thumb|right| Einrichtungsschritt 2]] | |||

<br> | |||

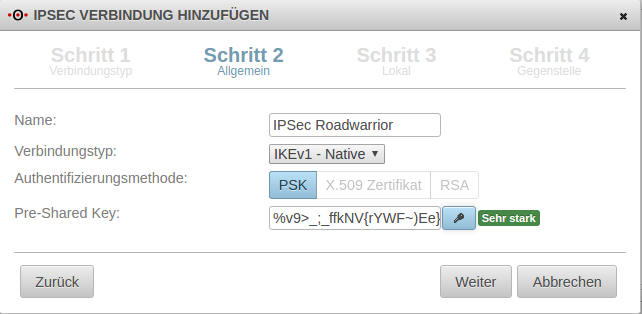

Im Installationsschritt 2 wird ein Name für die Verbindung gewählt. Zudem wird die Authentifizierungsmethode ausgewählt. Hier hat man die Möglichkeit zwischen einem Pre-Shared-Key, Zertifikaten oder RSA-Schlüsseln zu wählen. | |||

Bei der Auswahl des Verbindungstyps wählt man IKEv1 Native aus. | |||

<div style="clear: both;"></div> | |||

====Schritt | ====Schritt 3==== | ||

[[Datei:IPSec_Native_Schritt_3.png |350px|thumb|right| Einrichtungsschritt 3]] | |||

<br> | |||

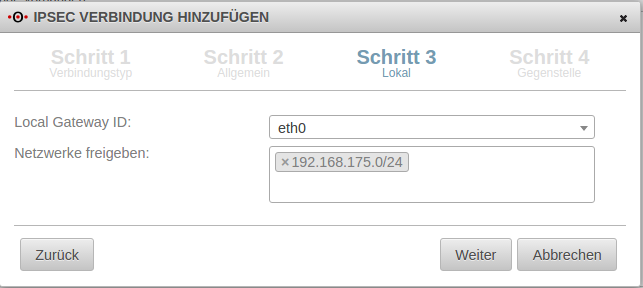

[[Datei: | Lokale Einstellungen für die Roadwarrior Verbindung können im Schritt 3 getätigt werden. Hier wird die lokale Gateway ID eingetragen und das lokale Netzwerk, welches über die VPN-Verbindung verbunden werden soll. Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. | ||

<div style="clear: both;"></div> | |||

====Schritt 4==== | |||

[[Datei:IPSec_Native_Schritt_4.png |350px|thumb|right| Einrichtungsschritt 4]] | |||

<br> | |||

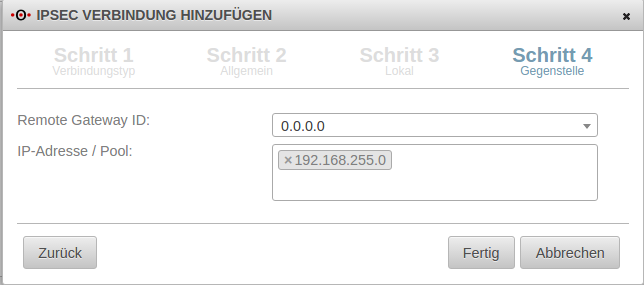

Die Einstellungen für die Gegenstelle werden im Einrichtungsschritt 4 vorgenommen. | |||

Hier wird die Remote Gateway ID sowie eine IP-Adresse oder ein Netzwerk angegeben. Der Client erhält dann die angegebene IP-Adresse oder eine IP-Adresse aus dem angegebenen Pool. Anschließend kann der Einrichtungsassistent abgeschlossen werden. | |||

====Schritt | <div style="clear: both;"></div> | ||

[[Datei: | === Regelwerk === | ||

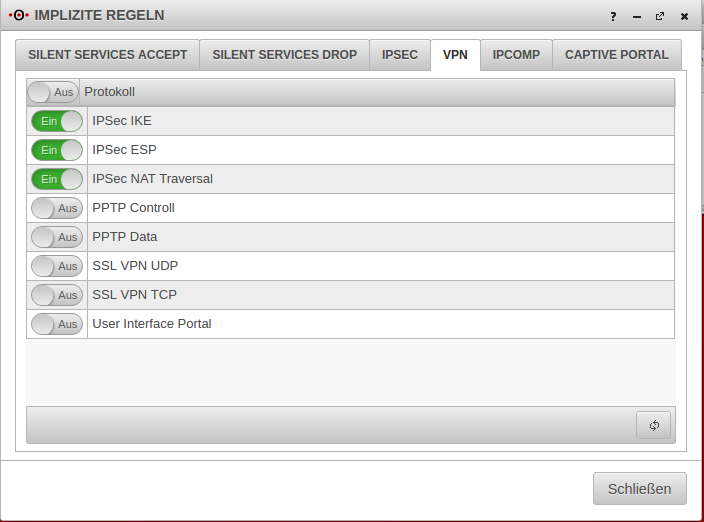

[[Datei:Implizierte_Regeln_VPN.png|thumb|300px|Implizierte Regeln]] | |||

<br> | |||

Unter Firewall -> Implizierte Regeln -> VPN können die Protokolle, welche für die Verbindung genutzt werden, aktiviert werden. Diese Implizierten Regeln geben die Ports, welche für IPSec Verbindungen genutzt werden, auf die WAN-Schnittstellen frei. | |||

< | <div style="clear: both;"></div> | ||

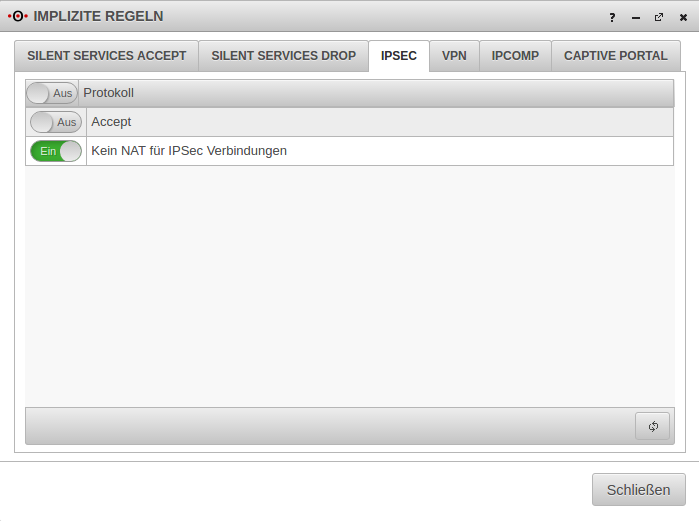

[[Datei:Implizite_Regeln_IPSec.png|thumb|300px|Implizierte Regeln]] | |||

< | <br> | ||

Unter Implizierte Regeln -> IPSec -> Accept kann zudem der Ein- und Ausgehende Traffic aller IPSec-Verbindung zugelassen werden. Kein NAT für IPSec Verbindungen nimmt hierbei zusätzlich alle IPSec Verbindungen vom NAT aus. | |||

=== | <div style="clear: both;"></div> | ||

[[Datei: | ==== Netzwerkobjekt anlegen ==== | ||

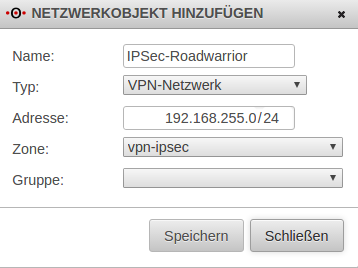

[[Datei:IPSec_Netzwerkobjekt_native.png|thumb|300px|Netzwerkobjekt]] | |||

<br> | |||

Unter Firewall -> Portfilter -> Netzwerkobjekte können neue Netzwerkobjekte angelegt werden. | |||

* Ein Netzwerkobjekt für das IPSec-Netzwerk wird angelegt, indem der Button Objekt hinzufügen betätigt wird. | |||

< | * Im Feld Name wird ein Name für das IPSec-Netzwerk eingetragen. | ||

* Als Typ wird VPN-Netzwerk gewählt und unter IP-Adresse wird die Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben. In diesem Beispiel wird also das Netzwerk 192.168.255.0/24 ausgewählt. | |||

<div style="clear: both;"></div> | |||

[[Datei: | ==== Portfilterregel anlegen ==== | ||

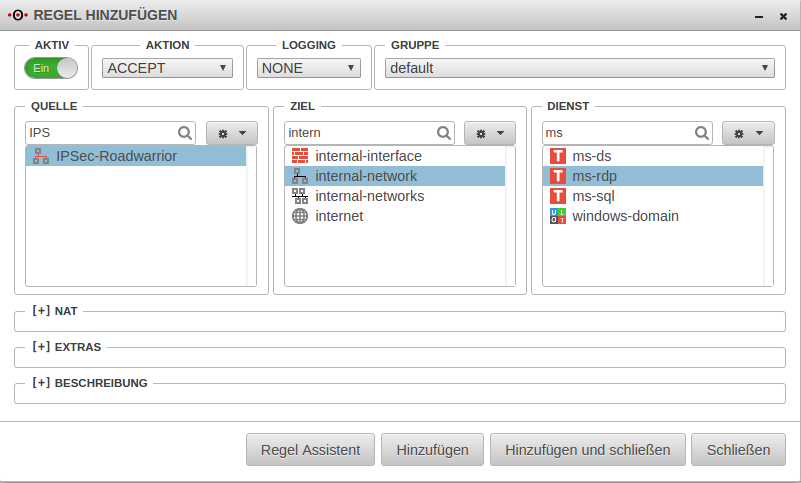

[[Datei:IPSec Native Portfilter.png|thumb|350px|Portfilterregel]] | |||

<br> | |||

<br | Unter Firewall -> Portfilter -> Regel hinzufügen kann nun eine Regel erstellt werden, um den Zugriff aus dem IPSec-Netzwerk in das interne Netzwerk zuzulassen. | ||

* Als Quelle wird das IPSec-Netzwerk ausgewählt. | |||

* Als Ziel wird das interne Netzwerk ausgewählt. | |||

* Als Dienst wird der gewünschte Dienst bzw. die gewünschte Dienstgruppe ausgewählt. | |||

<div style="clear: both;"></div> | |||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Dem Roadwarrior muss zur Einrichtung der Verbindung auf seinem System die Einwahl IP-Adresse bzw. der Hostname mitgeteilt und die Authentifizierungsdaten übergeben werden.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

==== | |||

[[Datei: | |||

* | |||

* | |||

< | |||

==== | |||

[[Datei: | |||

* | |||

* | |||

< | |||

Dem Roadwarrior | |||

Version vom 10. Juli 2017, 10:45 Uhr

Informationen

Letze Anpassung zur Version: 11.7

Bemerkung: Funktions- und Designanpassung

Vorherige Versionen: 11.6.12

Einleitung

Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk. Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden.

In dieser Schritt für Schritt Anleitung wird die Konfiguration einer Site-to-End Verbindung gezeigt. Der gewählte Verbindungstyp ist native IPSec. Für native IPSec Verbindungen wird ein separates Client Programm benötigt. Das Betriebssystem Microsoft Windows ab Version 7 beinhaltet bereits einen Client für natives IPSec.

Konfiguration einer native IPSec Verbindung

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann unter "VPN" und "IPSec" eine IPSec Verbindung hinzugefügt werden.

Einrichtungsassistent

Schritt 1

Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung.

- Roadwarrior

- Site to Site

Für die Konfiguration einer Roadwarrior Verbindung wird diese ausgewählt.

Schritt 2

Im Installationsschritt 2 wird ein Name für die Verbindung gewählt. Zudem wird die Authentifizierungsmethode ausgewählt. Hier hat man die Möglichkeit zwischen einem Pre-Shared-Key, Zertifikaten oder RSA-Schlüsseln zu wählen.

Bei der Auswahl des Verbindungstyps wählt man IKEv1 Native aus.

Schritt 3

Lokale Einstellungen für die Roadwarrior Verbindung können im Schritt 3 getätigt werden. Hier wird die lokale Gateway ID eingetragen und das lokale Netzwerk, welches über die VPN-Verbindung verbunden werden soll. Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein.

Schritt 4

Die Einstellungen für die Gegenstelle werden im Einrichtungsschritt 4 vorgenommen.

Hier wird die Remote Gateway ID sowie eine IP-Adresse oder ein Netzwerk angegeben. Der Client erhält dann die angegebene IP-Adresse oder eine IP-Adresse aus dem angegebenen Pool. Anschließend kann der Einrichtungsassistent abgeschlossen werden.

Regelwerk

Unter Firewall -> Implizierte Regeln -> VPN können die Protokolle, welche für die Verbindung genutzt werden, aktiviert werden. Diese Implizierten Regeln geben die Ports, welche für IPSec Verbindungen genutzt werden, auf die WAN-Schnittstellen frei.

Unter Implizierte Regeln -> IPSec -> Accept kann zudem der Ein- und Ausgehende Traffic aller IPSec-Verbindung zugelassen werden. Kein NAT für IPSec Verbindungen nimmt hierbei zusätzlich alle IPSec Verbindungen vom NAT aus.

Netzwerkobjekt anlegen

Unter Firewall -> Portfilter -> Netzwerkobjekte können neue Netzwerkobjekte angelegt werden.

- Ein Netzwerkobjekt für das IPSec-Netzwerk wird angelegt, indem der Button Objekt hinzufügen betätigt wird.

- Im Feld Name wird ein Name für das IPSec-Netzwerk eingetragen.

- Als Typ wird VPN-Netzwerk gewählt und unter IP-Adresse wird die Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben. In diesem Beispiel wird also das Netzwerk 192.168.255.0/24 ausgewählt.

Portfilterregel anlegen

Unter Firewall -> Portfilter -> Regel hinzufügen kann nun eine Regel erstellt werden, um den Zugriff aus dem IPSec-Netzwerk in das interne Netzwerk zuzulassen.

- Als Quelle wird das IPSec-Netzwerk ausgewählt.

- Als Ziel wird das interne Netzwerk ausgewählt.

- Als Dienst wird der gewünschte Dienst bzw. die gewünschte Dienstgruppe ausgewählt.