Beispiele zur Konfiguration von IPSec-VPN Site to Site Verbindungen

Bei einer IPSec Verbindung gibt es für jeden Netzaufbau empfohlene Konfigurationen, damit ein Tunnel aufgebaut werden kann. Dabei wird unterschieden, ob die öffentliche IP auf der UTM liegt oder ob die Verbindung genattet ist. Auch ob es mehrere Internetleitungen gibt spielt hierbei eine Rolle.

Single-Path mit öffentlichen IP-Adressen

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn an beiden Seiten der Verbindung jeweils nur eine Internetleitung vorhanden ist und öffentliche IP-Adressen direkt an den UTM anliegen. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle ein ADSL-Modem angeschlossen ist.

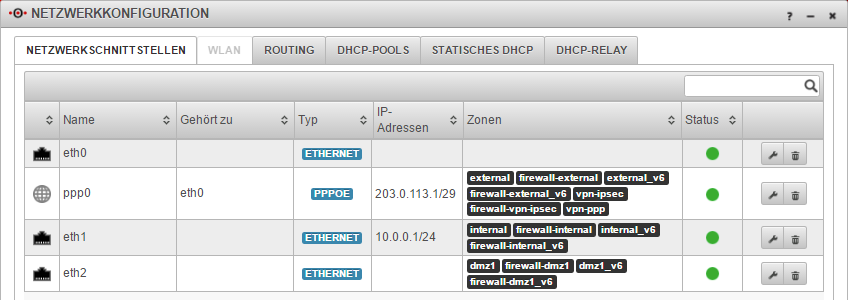

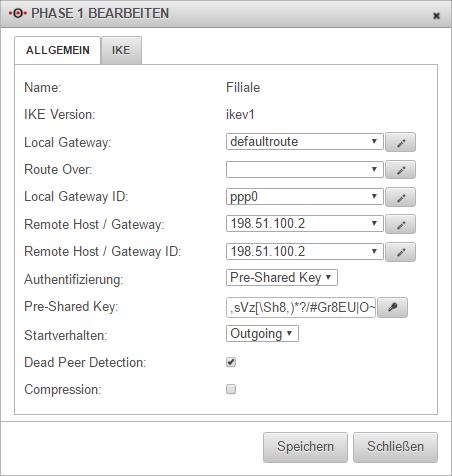

Zentrale

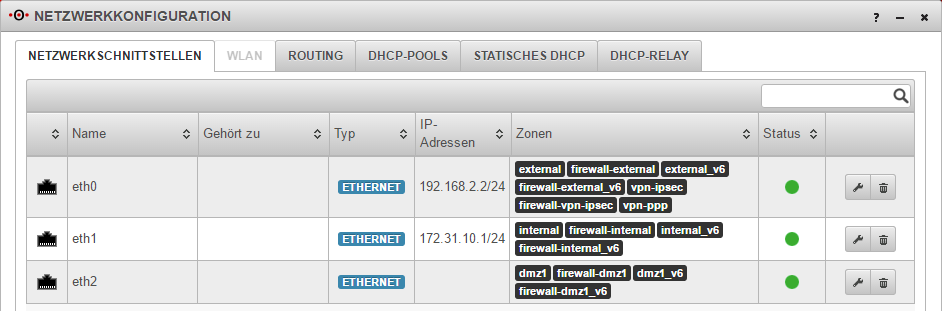

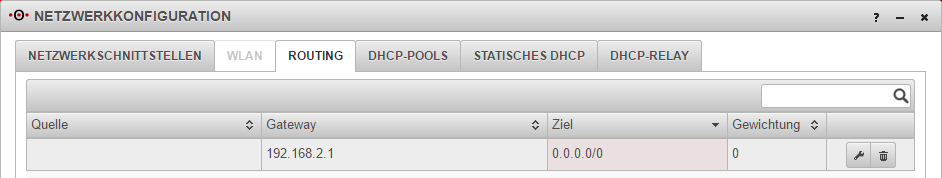

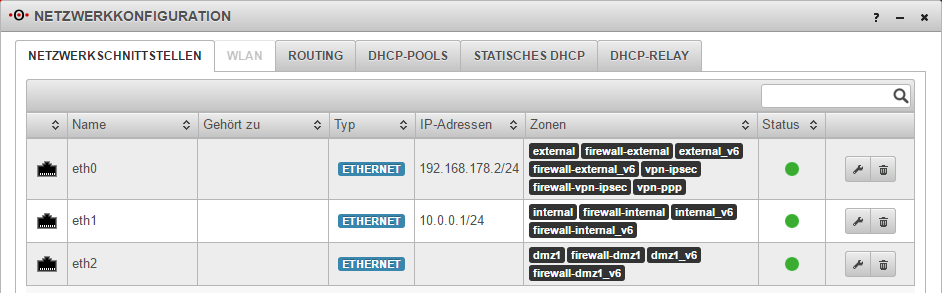

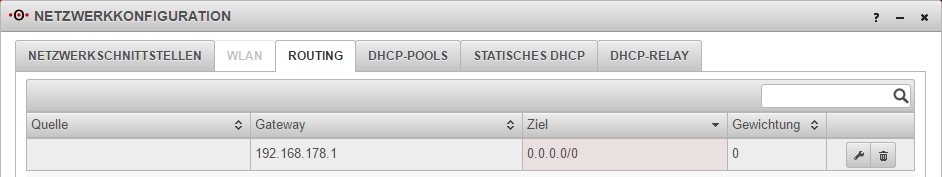

Netzwerkvorgaben

IPSec Phase1

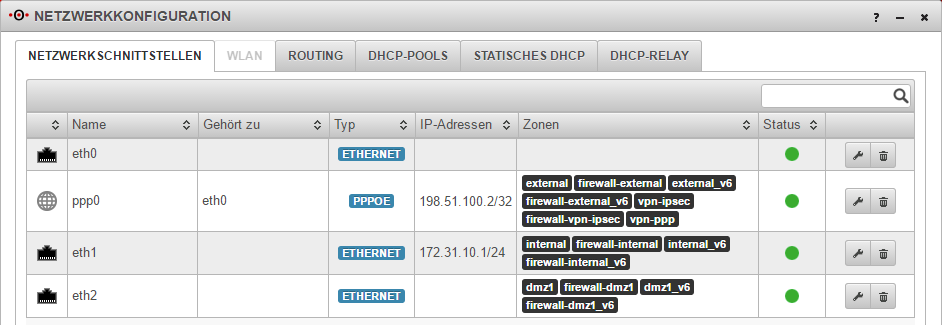

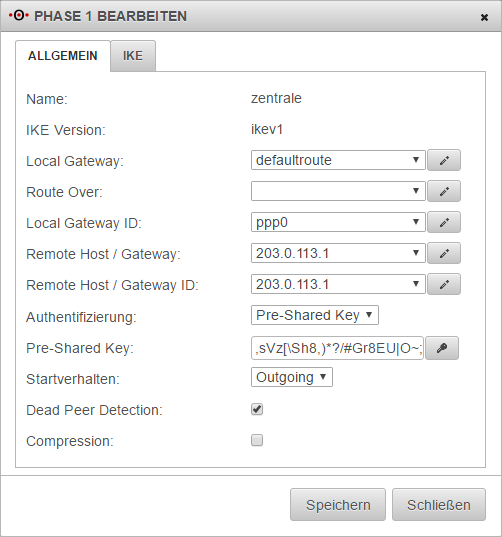

Filiale

Netzwerkvorgaben

IPSec Phase1

Single-Path mit einer genatteten Seite

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn an beiden Seiten der Verbindung jeweils nur eine Internetleitung vorhanden ist aber nur auf einer eine öffentliche IP-Adressen direkt an den UTM anliegt. Die andere steht hinter einem Router, welcher der UTM über ein Transfernetz den Internetzugang ermöglicht. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle der UTM der ADSL-Router eines Internet-Providers angeschlossen ist.

Zentrale

Netzwerkvorgaben

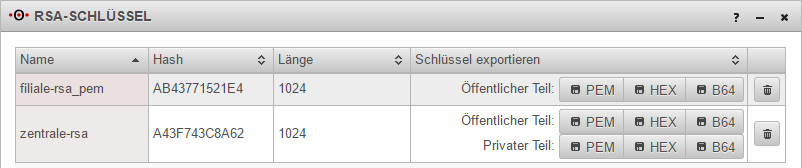

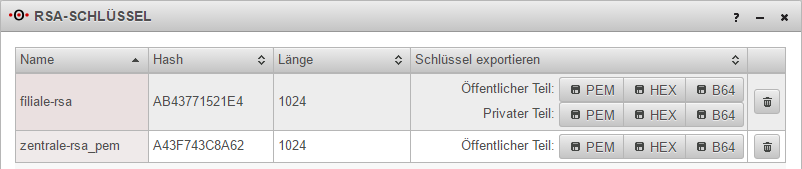

RSA-Schlüssel

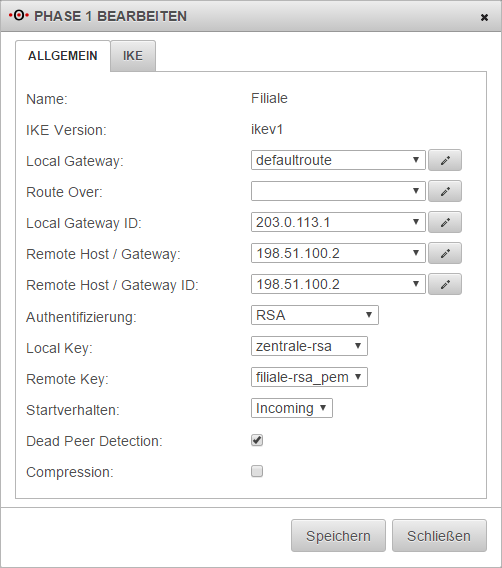

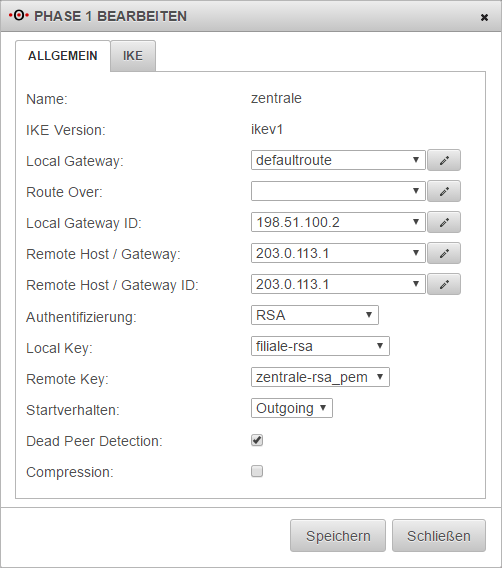

IPSec Phase1

Filiale

Netzwerkvorgaben

RSA-Schlüssel

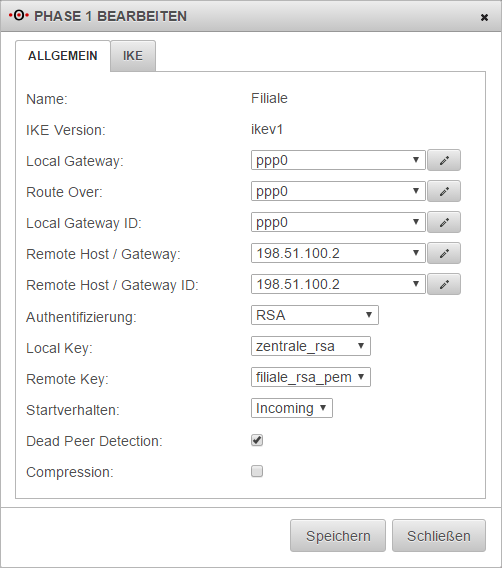

IPSec Phase1

Single-Path beidseitig genattet

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn an beiden Seiten der Verbindung jeweils nur eine Internetleitung vorhanden ist und beide Seiten der Verbindung stehen hinter einem Router, welcher der UTM über ein Transfernetz den Internetzugang ermöglicht. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle der UTM der ADSL-Router eines Internet-Providers angeschlossen ist.

Diese Konfiguration wird von Securepoint nicht empfohlen, da diese in der Regel instabil ist, wenn sie denn überhaupt aufgebaut wird. Empfohlen wir für dieses Szenario eine OpenVPN Site to Site Verbindung.

Zentrale

Netzwerkvorgaben

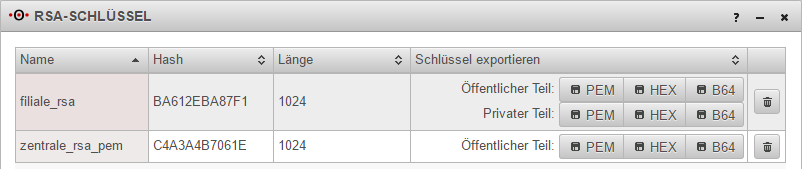

RSA-Schlüssel

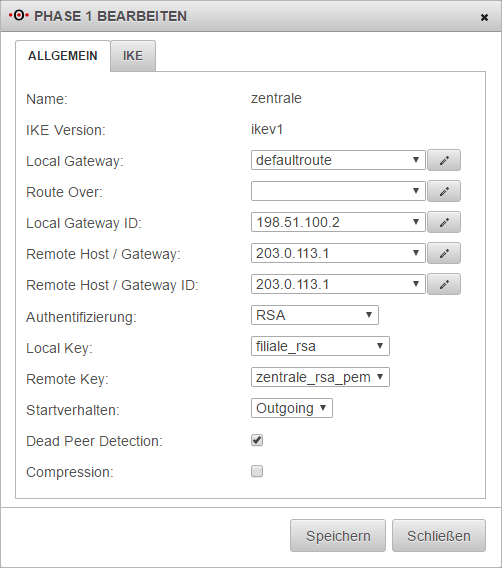

IPSec Phase1

Filiale

Netzwerkvorgaben

RSA-Schlüssel

IPSec Phase1

Multipath mit öffentlichen IP-Adressen

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn auf einer Seite mehrere Internetleitungen vorhanden sind und öffentliche IP-Adressen direkt an den UTM anliegen. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle ein ADSL Modem angeschlossen ist.

Zentrale

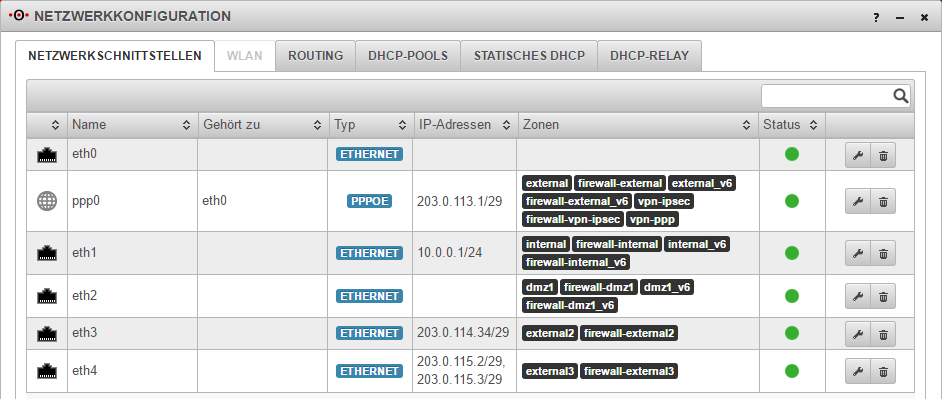

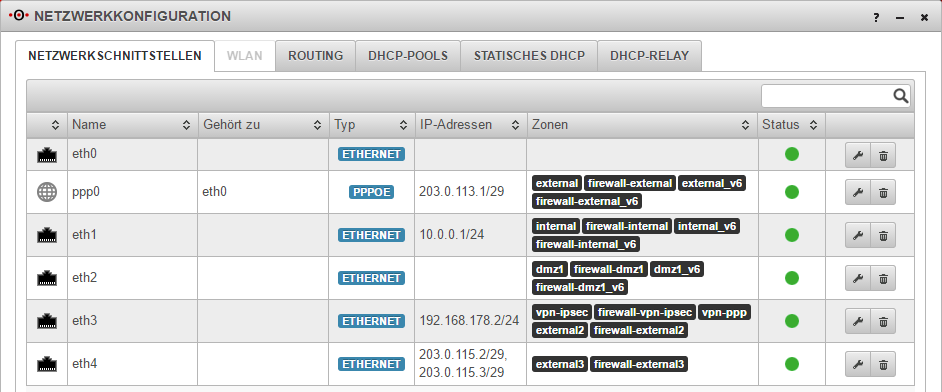

Netzwerkvorgaben

IPSec Phase1

Filiale

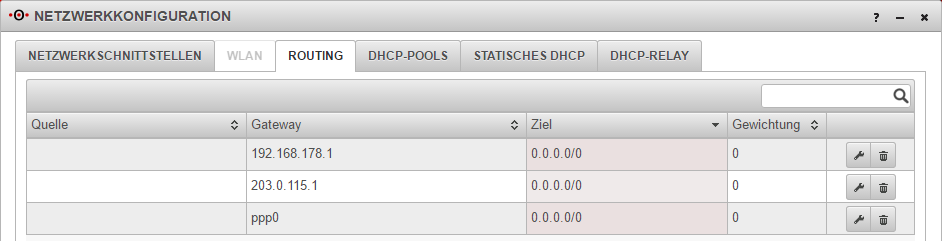

Netzwerkvorgaben

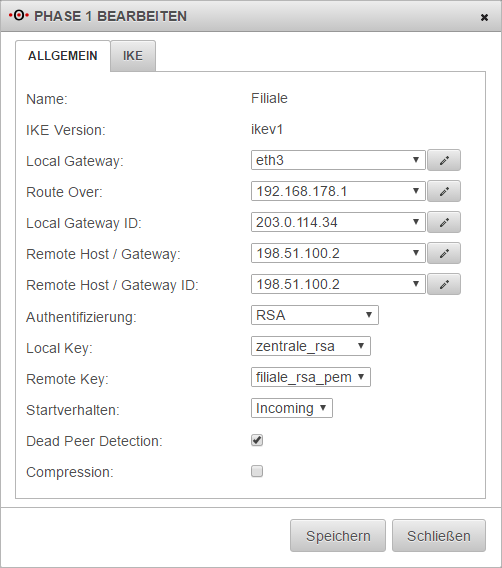

IPSec Phase1

Multipath mit einer genatteten Seite

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn auf einer Seite mehrere Internetleitungen vorhanden sind aber nur auf einer eine öffentliche IP-Adressen direkt an den UTM anliegt. Die andere steht hinter einem Router, welcher der UTM über ein Transfernetz den Internetzugang ermöglicht. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle der UTM der ADSL-Router eines Internet-Providers angeschlossen ist.

Zentrale

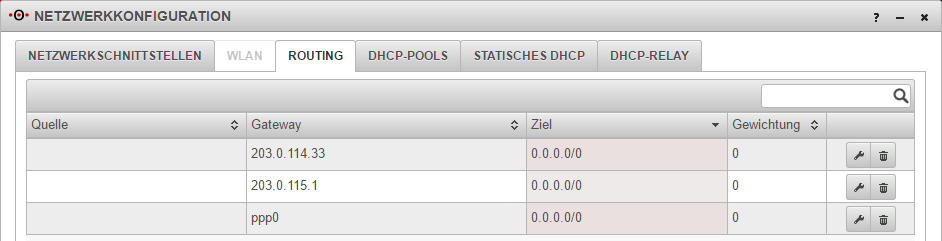

Netzwerkvorgaben

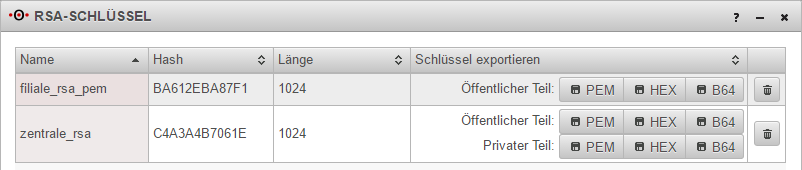

RSA-Schlüssel

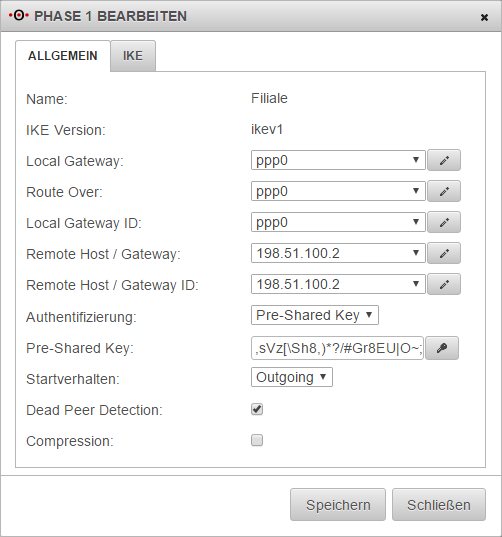

IPSec Phase1

Filiale

Netzwerkvorgaben

RSA-Schlüssel

IPSec Phase1

Multipath beidseitig genattet

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn auf einer Seite mehrere Internetleitungen vorhanden sind und beide Seiten der Verbindung stehen hinter einem Router, welcher der UTM über ein Transfernetz den Internetzugang ermöglicht. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle der UTM der ADSL-Router eines Internet-Providers angeschlossen ist.

Diese Konfiguration wird von Securepoint nicht empfohlen, da diese in der Regel instabil ist, wenn sie denn überhaupt aufgebaut wird. Empfohlen wir für dieses Szenario eine OpenVPN Site to Site Verbindung.