- Defaultwert für Verschlüsselungs-Algorithmus geändert

- Defaultwert für Hashverfahren geändert

Einleitung

- Mithilfe von SSL-VPN können auch Site-to-Site-Verbindungen aufgebaut werden. Da hierzu die entsprechende Instanz des Dienstes explizit im Client- oder Servermodus laufen muss, ist es möglich, mehrere Instanzen des SSL-VPN-Dienstes zu erzeugen.

Site to Site Server

Site to Site Client

SSL-VPN-Verbindung

Einrichten der Verbindung unter Schaltfläche

Installationsassistent

[[Datei: |hochkant=2|mini| ]]

[[Datei: |hochkant=2|mini| ]]

| Beschriftung | Wert | Beschreibung | [[Datei: ]] |

|---|---|---|---|

| Name: | S2S-server | ||

| Protokoll: | Gewünschtes Protokoll wählen | ||

| Serverzertifikat: | Auswahl des Zertifikates, mit dem der Server sich authentifiziert. Sollte noch kein Serverzertifikat vorliegen, kann dieses (und ggf. auch eine CA) in der Zertifikatsverwaltung erstellt werden. Aufruf mit

Das Client-Zertifikat und die zugehörige CA werden ebenfalls zur Konfiguration der Gegenstelle (Client) benötigt. Sie müssen mit der Schaltfläche exportiert werden. Zur Nutzung bei einer UTM als Client wird das -Format benötigt. Weitere Hinweise im Wiki-Artikel zur Nutzung von Zertifikaten. | ||

| Servernetzwerke freigeben: | » ✕ 192.168.175.0/24 | An dieser Appliance (VPN-Server) befindliches Netzwerk, das über SSL-VPN erreichbar sein soll. |

| Beschriftung | Wert | Beschreibung | [[Datei: ]] |

|---|---|---|---|

| Transfer-Netzwerk: | 192.168.190.0/24 | Es muss eine Netzwerkadresse angegeben werden, die in keinem Netz der beteiligten Appliances verwendetet wird. | |

| Server-Tunneladresse: | /32 | Die Server- und Client-Tunneladresse wird automatisch ermittelt. | |

| IPv4 Client-Tunneladresse: | /24 |

| Beschriftung | Wert | Beschreibung | [[Datei: ]] |

|---|---|---|---|

| Name: | S2S-client | ||

| Client-Zertifikat: | Zertifikat des Client-Netzwerks | ||

| Clientnetzwerke freigeben: | » ✕192.168.174.0/24 | Netzwerke der Gegenstelle, die freigegeben werden sollen. (Eingabe mit Klick in die Klickbox und anschließend über die Tastatur.) |

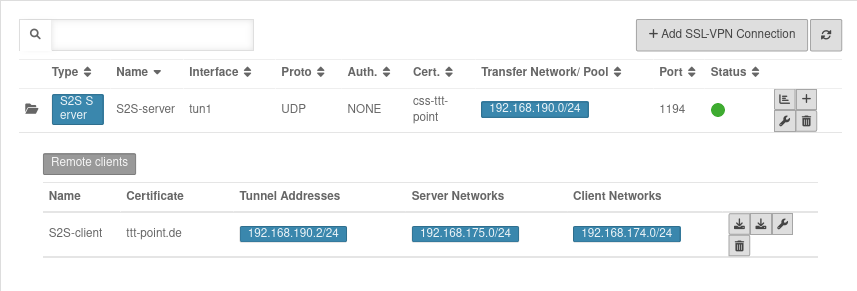

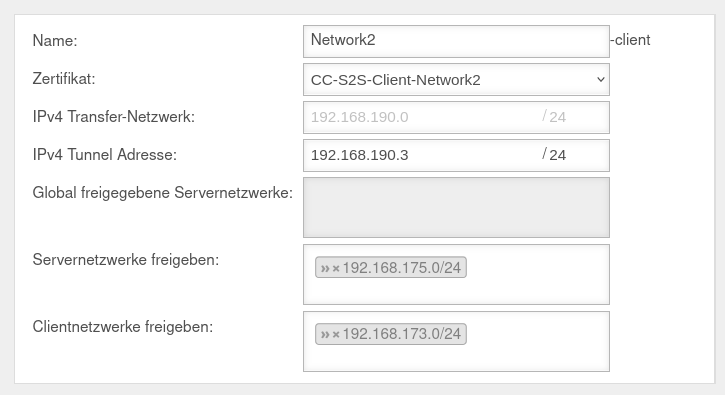

Weitere Client-Gegenstellen

Weitere Gegenstellen, welche über diesen Site-to-Site Server angebunden werden sollen, können über die Schaltfläche hinzugefügt werden.

Anzeige der Gegenstellen mit Klick auf das Ordnersymbol

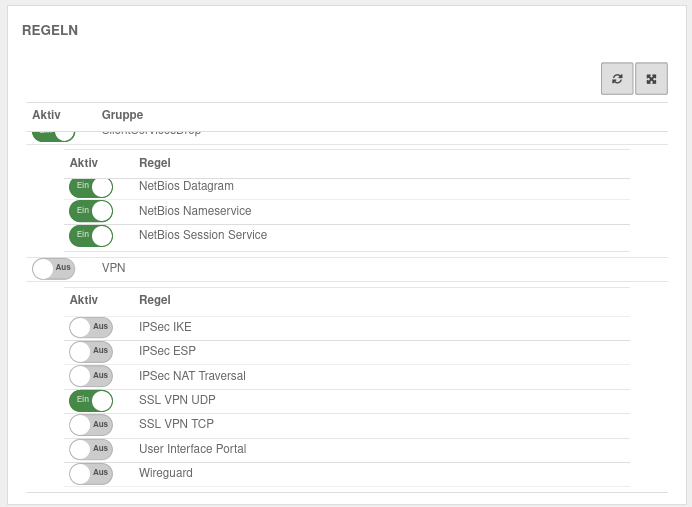

Regelwerk

Implizite Regeln

Unter Abschnitt VPN kann das Protokoll, das für die Verbindung genutzt wird aktiviert werden. Hier Ein SSL-VPN UDP. Diese Implizite Regel gibt die Ports, die für SSL-VPN Verbindungen genutzt werden, auf der WAN-Schnittstelle frei.

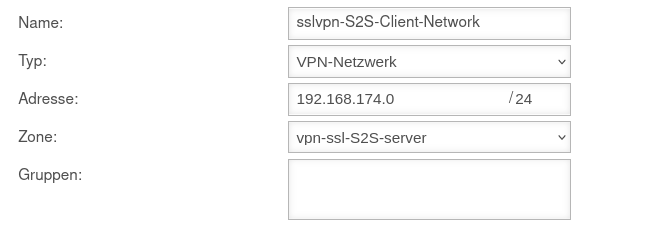

Netzwerkobjekte

Mit der Einrichtung der Verbindung wurde ein TUN-Interface erzeugt. Es erhält automatisch die erste IP aus dem in der Verbindung konfigurierten Transfernetz und eine Zone "vpn-ssl-<servername>".

Um das Clientnetzwerk der Gegenstelle erreichen zu können, muss dafür ein Netzwerkobjekt unter Schaltfläche angelegt werden.

Das TUN-Interface des Site-to-Site-Clients erhält ebenfalls eine IP aus diesem Netz. Diese dient als Gateway in das Subnetz des Site-to-Site-Clients. Das Subnetz des Clients muss als Netzwerkobjekt angelegt werden und befindet sich in der Zone auf dem zugehörigen TUN-Interface.

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Name: | sslvpn-S2S-client-network | |

| Typ: | Soll im Client-Netzwerk nur ein einzelner Host freigegeben werden, kann hier auch ausgewählt werden. | |

| Adresse: | 192.168.174.0/24 | Die Netzwerk-Adresse, die in Schritt 5 als Clientnetzwerk freigegeben wurde

Wurden mehrere Clientnetzwerke freigegeben, muss für jedes dieser Netzwerke ein eigenes Netzwerkobjekt angelegt werden. Anschließend können die Netzwerkobjekte dann zu einer Gruppe zusammengefasst werden.

|

| ||

| Gruppe: |

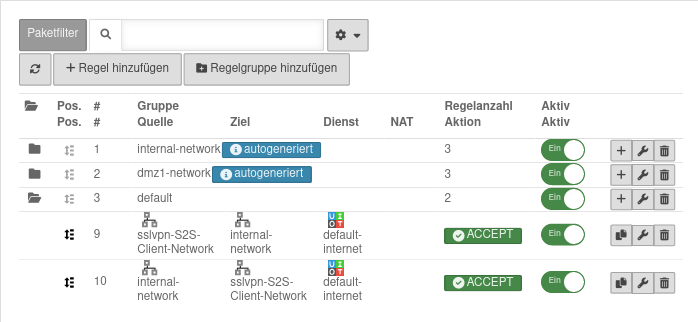

Paketfilter-Regeln

Menü Schaltfläche

Zwei Regeln erlauben den Zugriff auf das S2S-Client-Netzwerk bzw. aus dem Netzwerk:

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| 1. | ||

| Quelle: | sslvpn-S2S-client-network | |

| Ziel: | internal-network | |

| Dienst | | |

| 2. | ||

| Quelle: | internal-network | |

| Ziel: | sslvpn-S2S-client-network | |

| Dienst: | |

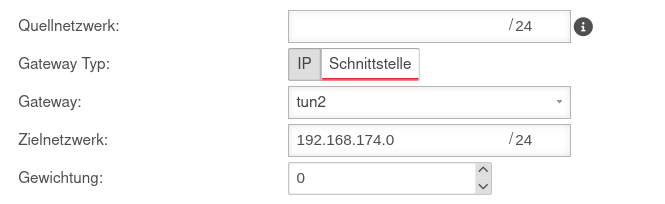

Routen

Die Routen werden automatisch gesetzt.

Bei Verwendung von VoIP durch den Tunnel sollten jedoch Routen gesetzt werden, damit die Verbindung der Telefone korrekt zur TK-Anlage gewährleistet ist.

Menü Bereich Routing Schaltfläche .

Damit das Netzwerk der Gegenstelle zuverlässig gefunden werden kann, sollte noch eine Route gesetzt werden.

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Gateway-Schnittstelle: | Mit der Einrichtung der Verbindung wurde ein TUN-Interface erzeugt, das hier angegeben werden muss. | |

| Zielnetzwerk: | 192.168.174.0/24 | Das Netzwerk der Gegenstelle (S2S Client) |

SSL-VPN-Verbindung

Installationsassistent

[[Datei: |hochkant=2|mini| ]]

[[Datei: |hochkant=2|mini| ]]

| Beschriftung | Wert | Beschreibung | [[Datei: ]] |

|---|---|---|---|

| Name: | S2S-client | ||

| Protokoll: | Gewünschtes Protokoll wählen | ||

| Client-Zertifikat: |

Dieser Installationsschritt entfällt beim Site-to-Site Client.

[[Datei: |hochkant=2|mini| ]]

Regelwerk

Implizite Regeln

Da der Site-to-Site Client die Verbindung zum S2S Server aufbaut und ausgehende Verbindungen der Firewall selbst per Default immer erlaubt sind, sind keine impliziten Regeln notwendig.

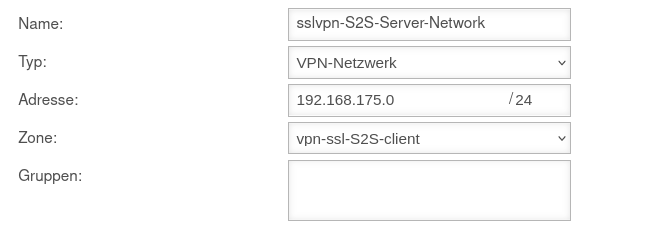

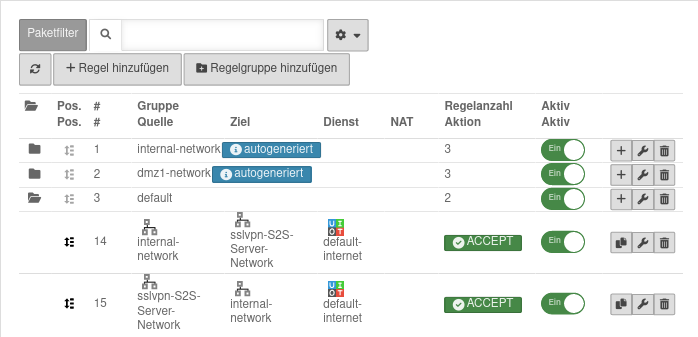

Netzwerkobjekte

Paketfilter-Regeln

Menü Schaltfläche .

Zwei Regeln erlauben den Zugriff auf das S2S-Server-Netzwerk bzw. aus dem Netzwerk:

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| 1. (#7) | ||

| Quelle | internal-network | |

| Ziel | sslvpn-S2S-server-network | |

| Dienst | | |

| 2. | ||

| Quelle | sslvpn-S2S-server-network | |

| Ziel | internal-network | |

| Dienst | |

Routen

Die Routen werden automatisch gesetzt.

Bei Verwendung von VoIP durch den Tunnel sollten jedoch Routen gesetzt werden, damit die Verbindung der Telefone korrekt zur TK-Anlage gewährleistet ist.

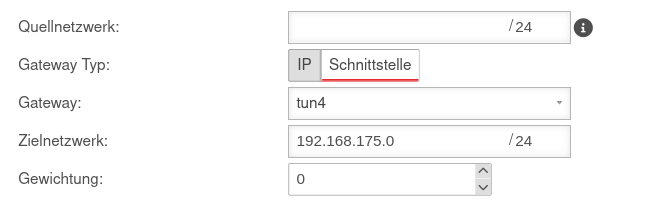

Reiter Routing Schaltfläche

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Gateway-Schnittstelle: | Mit der Einrichtung der Verbindung wurde ein TUN-Interface erzeugt, das hier angegeben werden muss. | |

| Zielnetzwerk: | 192.168.175.0/24 | Das Netzwerk der Gegenstelle (S2S Server) |

Hinweise

Verschlüsselung

Per Vorgabe wird ein AES128-CBC Verfahren angewendet. Das Verschlüsselungsverfahren kann im Server- oder/und Clientprofil angepasst werden.

Hashverfahren

Per Vorgabe wird ein SHA256 Hashverfahren angewendet. Das Hashverfahren kann im Server- oder/und Clientprofil angepasst werden.

QoS

Für die VPN-Verbindung können die TOS-Felder für das automatische QoS in den Paketen gesetzt werden.

Diese Einstellung kann in den Einstellungen der VPN Verbindung im Abschnitt Erweitert unter Pass TOS: Ein aktiviert werden.

Multipath

Bei Multipath auf der Client Seite, muss die VPN-Verbindung im Client auf eine Schnittstelle gebunden werden.

Um eine Client-Verbindung an eine Schnittstelle zu binden, muss über den CLI-Befehl

openvpn get

die ID der Verbindung ausfindig gemacht werden.

Über den Befehl

openvpn set id $ID_DES_TUNNELS local_addr $IP_DES_INTERFACES

kann dann die ausgehende IP gesetzt werden.

Zusätzlich wird in der ausgehenden Regel (internal-network → VPN-Netzwerk → $DIENST) eine Rule-Route über die entsprechende tunX-Schnittstelle benötigt.

Search Domain

Die Angabe einer Search Domain ist nur bei einer Roadwarrior-Verbindung sinnvoll!

IPv6 für eingehende Verbindungen

In den Einstellungen des Site-to-Site Server kann unter Allgemein -> Protokoll das Protokoll UDP6 oder TCP6 für IPv6 aktiviert werden.

Der transparente HTTP-Proxy

Wenn aus dem internen Netzwerk via HTTP auf einen Server hinter der Site-to-Site Verbindung zugegriffen werden soll, kann es sein das der transparente HTTP-Proxy die Pakete filtert. Dies kann zu Fehlern bei den Zugriffen auf das Ziel führen.

Damit dies nicht passiert muss im Menü Bereich Transparenter Modus Schaltfläche eine Regel hinzugefügt werden:

| Beschriftung | Wert |

|---|---|

| Protokoll: | |

| Typ: | |

| Quelle: | |

| Ziel: |

Wird die SSL-Interception verwendet, sollte das zusätzlich für das Protokoll vorgenommen werden.