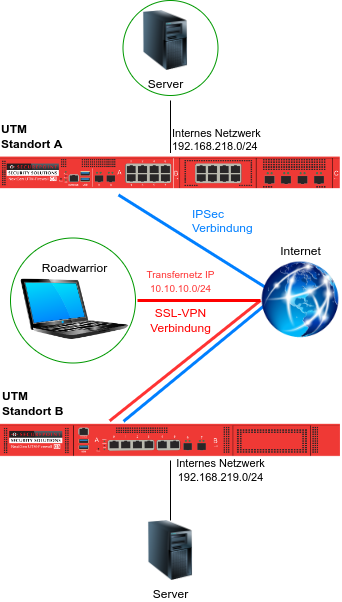

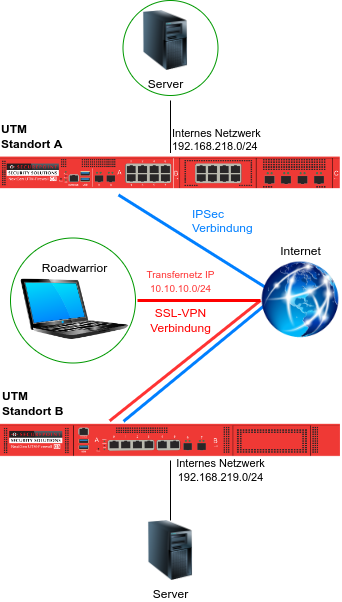

Netzwerkskizze Ausgangslage

Netzwerkskizze Ausgangslage

Mit einem SSL-VPN Roadwarrior auf ein Netzwerk hinter einer IPSec Site-to-Site Verbindung zugreifen

Letzte Anpassung: 10.2021

- Neu:

Vorherige Versionen: -

Ausgangslage

- Ein Netzwerk am Standort A ist über eine IPSec-Site-to-Site-Verbindung mit einem Netzwerk an Standort B verbunden

- Es besteht eine SSL-VPN-Verbindung von einem Roadwarrior zu dem Netzwerk an Standort B

Ziel:

- Das Interne Netzwerk an Standort A soll für den Roadwarrior über die SSL-VPN-Verbindung zu Standort B erreichbar sein.

Konfiguration:

- Standort A:

Internes Netzwerk: 192.168.218.0/24

- Standort B:

Internes Netzwerk: 192.168.219.0/24

- Roadwarrior:

SSL-VPN-Verbindung zu Standort B

Transfernetz-IP: 10.10.10.0/24

IPSec Site-to-Site Verbindung einrichten

Ein Anleitung zur Konfiguration einer IPSec-Site-to-Site Verbindung gibt es in diesem Wiki.

SSL-VPN Verbindung einrichten

Ein Anleitung zur Konfiguration einer SSL-VPN Verbindung für Roadwarrior gibt es in diesem Wiki.

Anpassen der Konfiguration

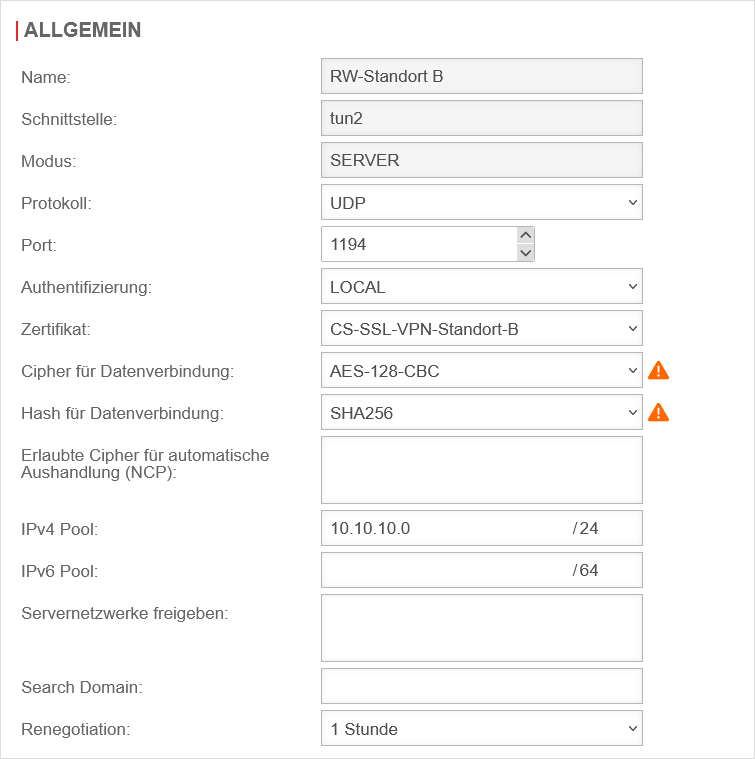

SSL-VPN-Verbindung bearbeiten

Standort B

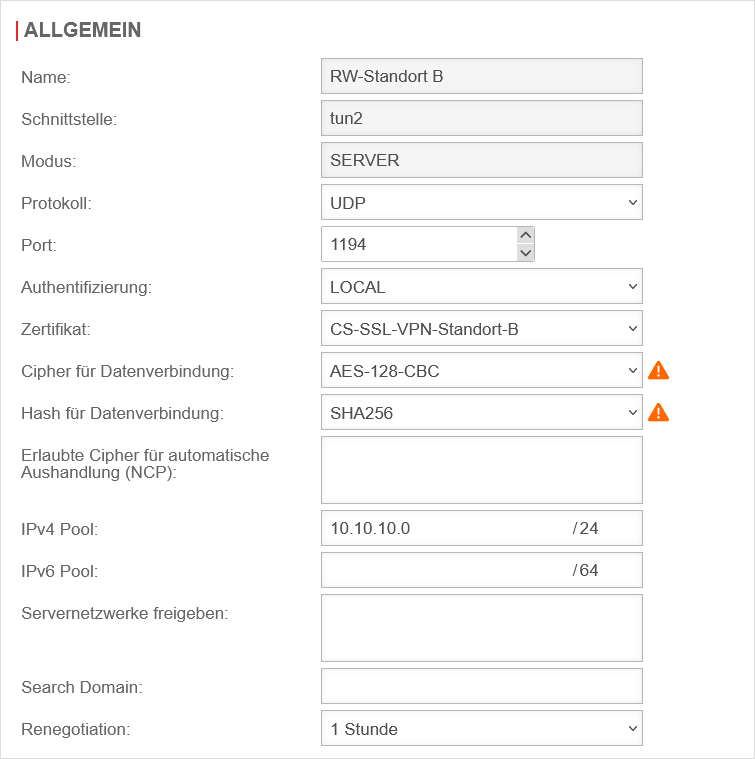

Anpassen der SSL-VPN-Roadwarrior Verbindung unter Schaltfläche der Verwendeten Verbindung, Reiter Allgemein

| Beschriftung |

Wert |

Beschreibung |

Servernetzwerke hinzufügen

|

| Servernetzwerke freigeben: |

» ✕192.168.219.0/24» ✕192.168.218.0/24 |

In diesem Beispiel wurde das interne Netzwerk des Standortes B (192.168.219.0/24) bereits durch die SSL-VPN-Verbindung freigegeben.

Zusätzlich muss nun noch das interne Zielnetzwerk an Standort A, auf das der Roadwarrior zugreifen soll freigegeben werden.

|

| Speichern |

Angaben mit der Schaltfläche Speichern übernehmen

|

| SSL-VPN Verbindung neu starten mit der Schaltfläche NeustartenDie SSL-VPN-Verbindung auf dem Roadwarrior muss einmal beendet und neu aufgebaut werden, damit das neue Servernetzwerk gepuscht werden kann

|

|

|

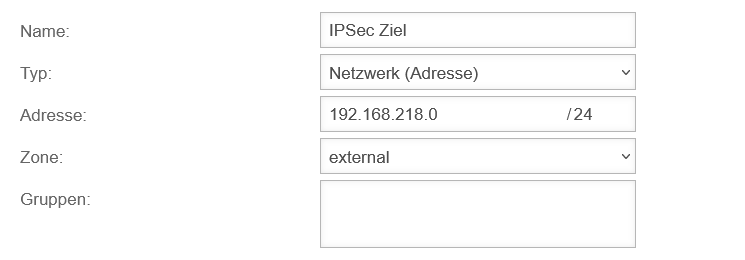

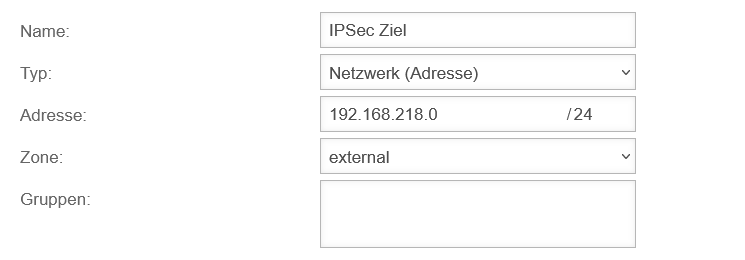

Netzwerkobjekt am Standort B anlegen

Standort B

Anlegen eines Netzwerkobjektes für das Zielnetzwerk unter Schaltfläche Objekt hinzufügen

|

| Name: |

IPSec Ziel |

frei wählbarer Name

|

|

| Typ: |

Netzwerk (Adresse) |

Wichtig: Die SSL-VPN-Verbindung bekommt nicht mit, daß es sich um eine weitere VPN-Verbindung handelt.

Daher darf hier kein VPN-Netzwerk ausgewählt werden!

|

| Adresse: |

192.168.218.0/24 |

Die Netz-IP des internen Zielnetzwerkes, auf das zugegriffen werden soll

|

| Zone: |

external |

external

|

| Gruppen: |

|

Ggf. kann das Netzwerkobjekt einer Gruppe hinzugefügt werden

|

| Speichern und schließen |

Netzwerkobjekt mit dieser Schaltfläche speichern und hinzufügen

|

|

|

Konfiguration mit HideNat-Regel

Standort B

Quelle |

SSL-VPN-RW-Network SSL-VPN-RW-Network |

Netzwerkobjekt des Roadwarrior-Netzwerkes

|

Ziel |

IPSec Ziel IPSec Ziel |

Netzwerk, auf das zugegriffen werden soll

|

Dienst |

xyz xyz |

Gewünschter Dienst oder Dienstgruppe

|

NAT Typ: |

Hidenat |

Die Adressen müssen vom Roadwarrior-Netz ind das Zielnetzwerk übersetzt werden

|

NAT Netzwerkobjekt |

internal-interface |

Das SSL-VPN-Netzwerk wird an dieser Stelle wie ein internes Netzwerk behandelt!

|

Speichern der Regel mit der Schaltfläche Speichern und schließen

|

|

# |

Quelle |

Ziel |

Dienst |

NAT |

Aktion |

Aktiv |

|

|

|

7 |

SSL-VPN-RW-Network SSL-VPN-RW-Network |

IPSec Ziel IPSec Ziel |

default-internet default-internet |

HN |

Accept |

Ein |

|

Die Regel wird erst angewendet, wenn die Schaltfläche Regeln aktualisieren betätigt wird!

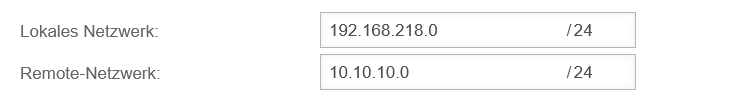

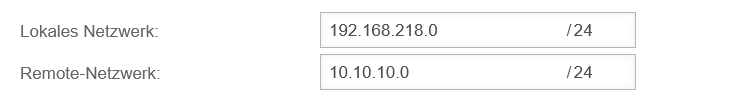

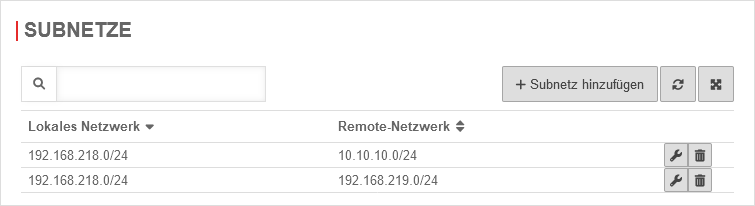

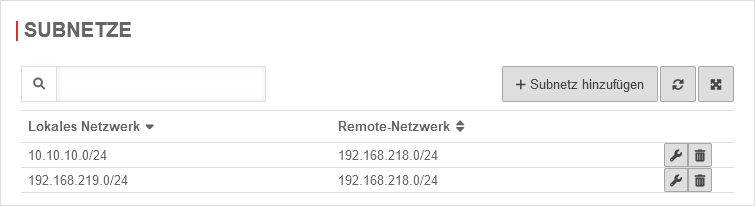

Konfiguration mit Anpassung der IPSec-Verbindung

Das Transfernetz des Roadwarriors muss auf beiden UTMs in der Phase 2 der IPSec Verbindung eingetragen werden.

Konfiguration unter Schaltfläche Phase 2 der verwendeten Verbindung, Bereich Subnetze, Schaltfläche IPSec Verbindung hinzufügen

Anpassen der IPSec-Verbindung

| Standort A

|

| Beschriftung |

Wert |

Beschreibung |

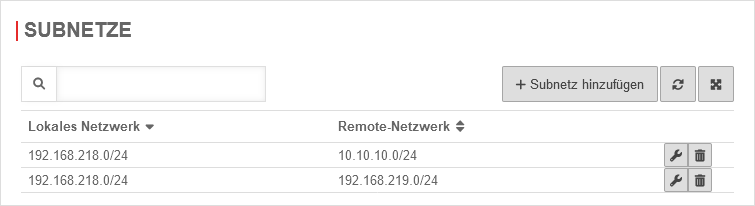

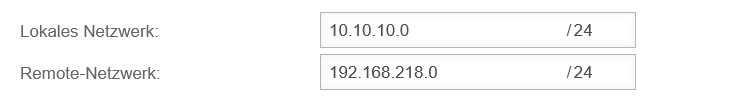

Subnetz hinzufügen in Phase 2 / Standort A  Ergänzte Subnetze in Phase 2 / Standort A

|

| Lokales Netzwerk: |

192.168.218.0/24 |

Das lokale Zielnetzwerk muss am Standort A als Lokales Netzwerk eingetragen werden

|

| Remote Netzwerk: |

10.10.10.0/24 |

Das Transfernetz des Roadwarriors (hier 10.10.10.0/24) muss am Standort A als Remote-Netzwerk eingetragen werden

|

Subnetze hinzufügen mit Speichern und schließen

Änderungen der Phase 2 übernehmen ebenfalls mit der Schaltfläche

IPSec-Verbindung neu starten mit der Schaltfläche Neustarten

|

|

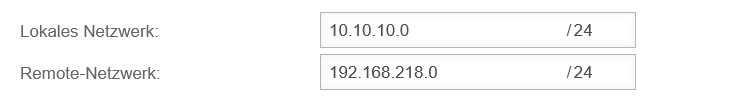

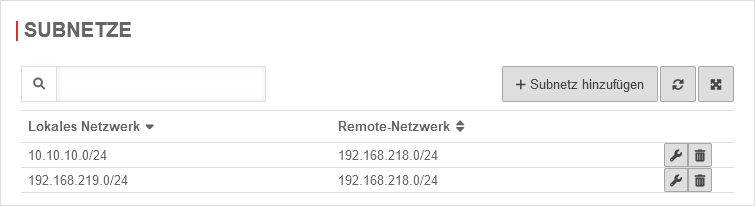

| Standort B

|

| Beschriftung |

Wert |

Beschreibung |

Subnetz hinzufügen in Phase 2 / Standort B  Ergänzte Subnetze in Phase 2 / Standort B

|

| Lokales Netzwerk: |

10.10.10.0/24 |

Das Transfernetz des Roadwarriors (hier 10.10.10.0/24) muss am Standort B als Lokales Netzwerk eingetragen werden

|

| Remote Netzwerk: |

192.168.218.0/24 |

Das interne Zielnetzwerk (in Standort A) muss am Standort B als Remote-Netzwerk eingetragen werden

|

Subnetze hinzufügen mit Speichern und schließen

Änderungen der Phase 2 übernehmen ebenfalls mit der Schaltfläche

IPSec-Verbindung neu starten mit der Schaltfläche Neustarten

|

|

|

Standort B

Quelle |

SSL-VPN-RW-Network SSL-VPN-RW-Network |

Netzwerkobjekt des Roadwarrior-Netzwerkes

|

Ziel |

IPSec Ziel IPSec Ziel |

Netzwerk, auf das zugegriffen werden soll

|

Dienst |

xyz xyz |

Gewünschter Dienst oder Dienstgruppe

|

Speichern der Regel mit der Schaltfläche Speichern und schließen

|

|

# |

Quelle |

Ziel |

Dienst |

NAT |

Aktion |

Aktiv |

|

|

|

7 |

SSL-VPN-RW-Network SSL-VPN-RW-Network |

IPSec Ziel IPSec Ziel |

default-internet default-internet |

|

Accept |

Ein |

|

Die Regel wird erst angewendet, wenn die Schaltfläche Regeln aktualisieren betätigt wird!