- Vereinfachte Regel im DNS-Server Netzwerk für SSL-VPN und WireGuard Verbindungen 04.2024

- Updated to Redesign of the webinterface

- Paketfilterregel Quelle und Ziel korregiert

Introduction

In this scenario, the UTM and clients of a remote site are to be connected to the domain at the main site.

- All DNS requests for the domain to the DNS server, through the VPN tunnel, are forwarded to the main site.

- The UTM shall provide DNS for the clients in the remote site.

- Requests for the domain network shall be forwarded in the VPN tunnel to the DNS server in the main site.

Creating the DNS Relay Zone

Set Firewall as Namesever

UTMuser@firewall.name.fqdnNetwork  Nameserver IP

The first step is to define the UTM itself as the nameserver of the firewall.

Nameserver IP

The first step is to define the UTM itself as the nameserver of the firewall.

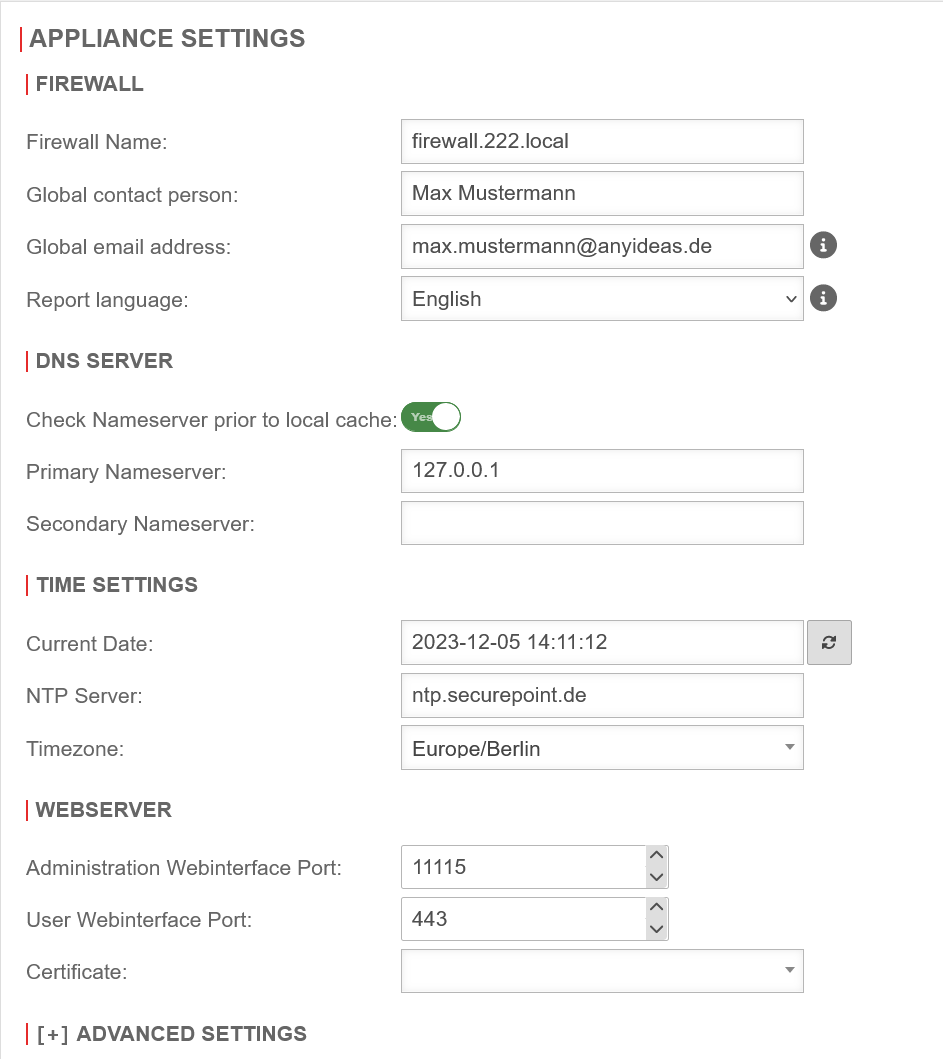

- Configuration under Area Server settings section DNS Server

- Field Primary nameserver set the IP to 127.0.0.1 (localhost) as IP.

- Save with

Create DNS Relay

Area Zones

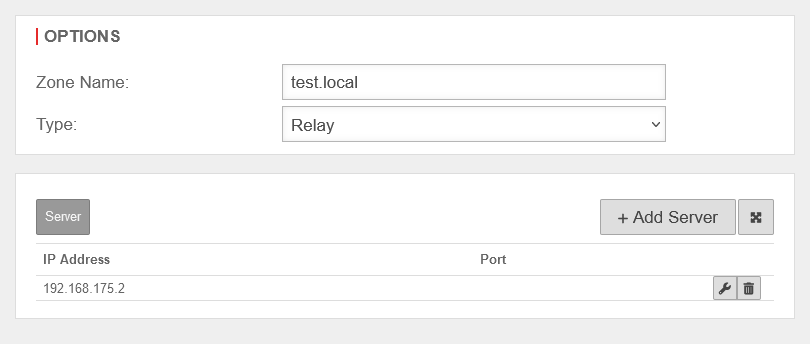

The next step is to create a relay zone.

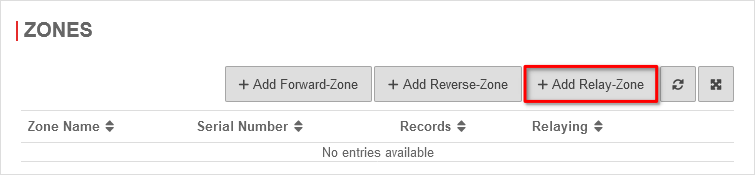

- Open the Zones tab in the Nameserver window.

- Click on the button to create a new relay zone

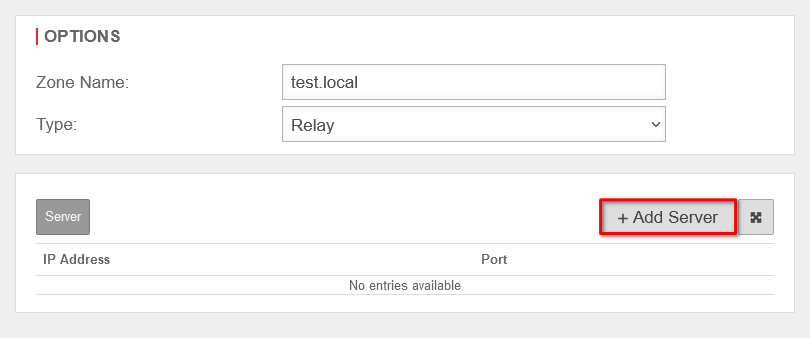

- Under Zone name: enter the desired domain name

- Select as Type:

- Click on the button to enter the IP address of the nameserver

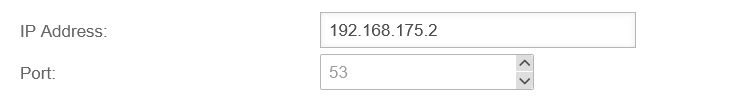

- Under IP address: the IP address of the remote nameserver is entered

In order to use this, Save and close the dialog Add Relay Zone and the dialog Nameserver.

After creating the relay zone, the firewall forwards all requests to the DNS server at the main site on the domain network.

DNS Relay for an IPSec Site-to-Site Tunnel

In order to forward internal domain requests to a remote nameserver that is on an IPSec network, note that by default, all direct requests addressed to external nameservers are sent from the firewall with the external IP. However, a public IP is not routed into an IPSec tunnel.

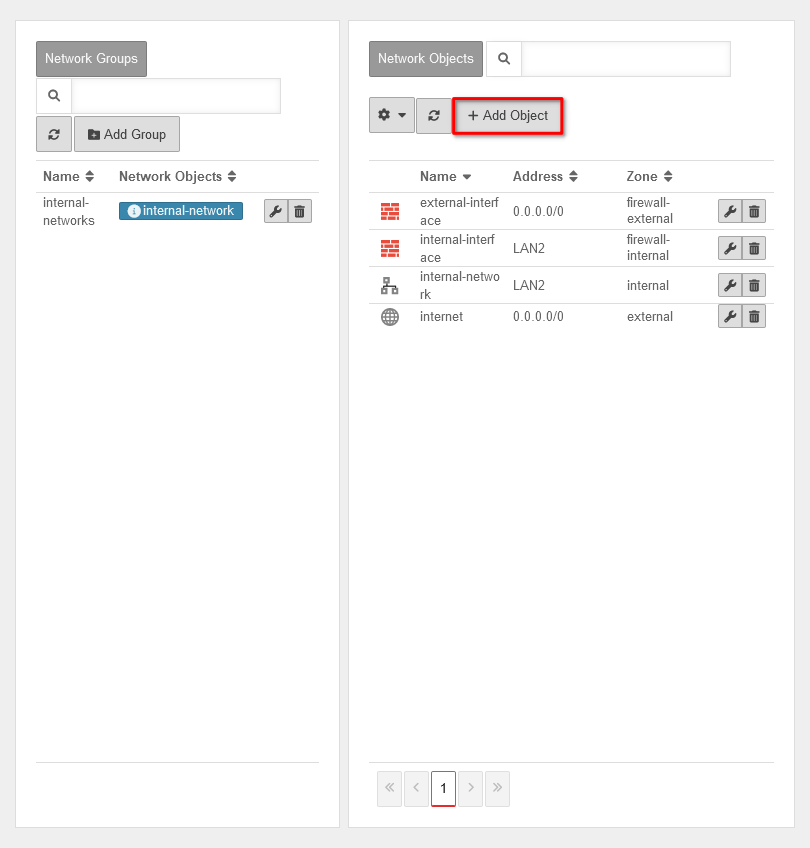

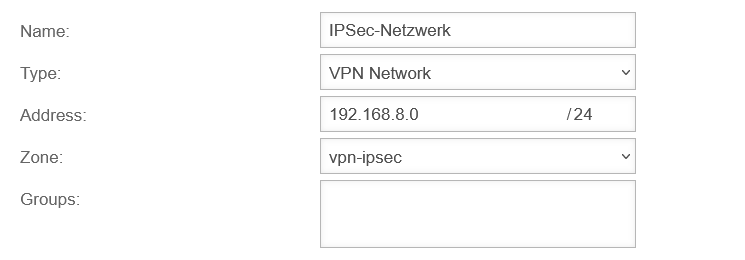

Create network object

The packet filter rules in the Implied rules are automatically activated. This means that no network object is yet available for the IPSec network.

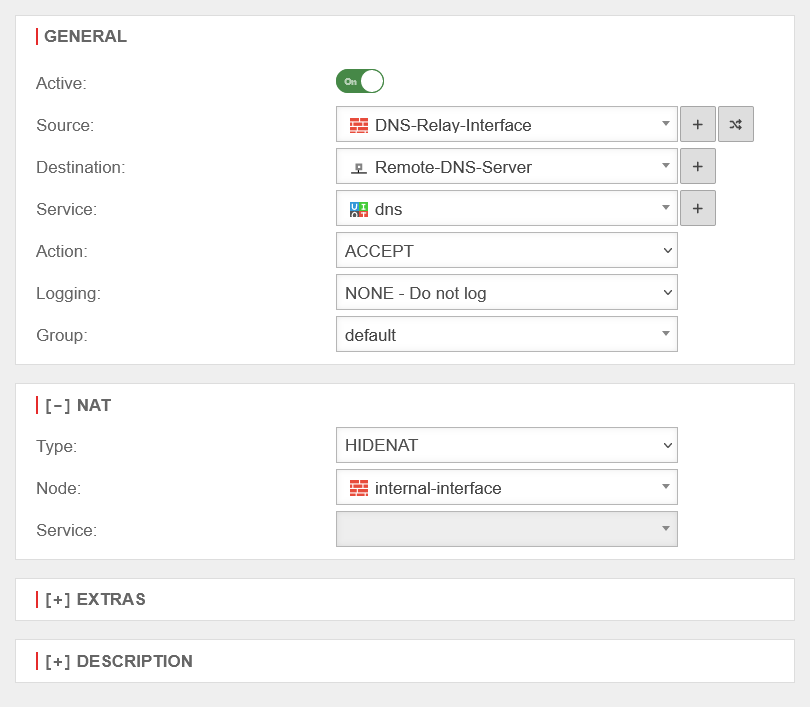

Regel erstellen

The last step is to create a firewall rule with a Hide NAT.

This causes DNS forwarding to also go to the tunnel and not directly to the Internet.

With this rule, all domain UDP requests made through the firewall to the remote nameserver are natted over the IP of the internal interface and can thus be routed into the IPSec tunnel.

DNS Relay for an OpenVPN Site-to-Site Tunnel

In order to forward internal domain requests to a remote nameserver located in an OpenVPN network, note that by default all direct requests directed to external nameservers are send from the firewall with the external IP. However, a public IP is not routed into an OpenVPN tunnel.

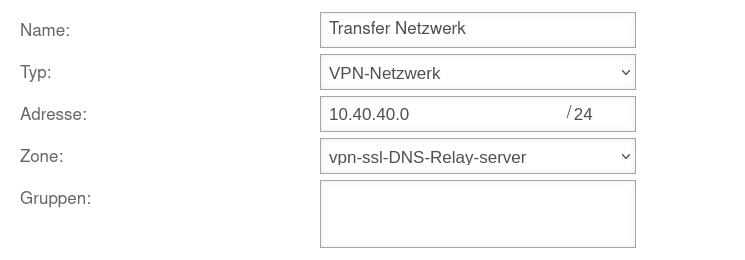

Zentrale Konfiguration im Netzwerk des DNS-Servers

Vereinfachte Lösung mit Paketfilter Regel im Netzwerk des DNS-Servers

Bei mehreren Außenstellen ist es oft die einfachste Variante, das komplette Transfernetz auf der Serverseite freizugeben. Hierzu ist eine Paketfilter Regel auf der UTM im Netzwerk des DNS-Servers erforderlich.

Anlegen des Netzwerkobjektes für das Transfernetz

UTM im DNS-Server Netzwerk Kasten Network objects Button

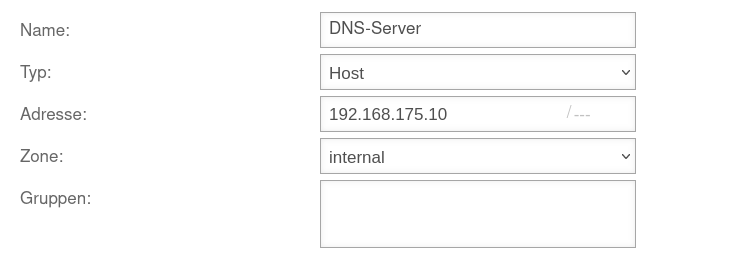

Netzwerkobjekt DNS-Server

Ein Netzwerkobjekt für den DNS-Server (Typ: Host) sollte bereits existieren.

Andernfalls muss es ebenfalls angelegt werden.

UTM im DNS-Server Netzwerk Kasten Network objects Button

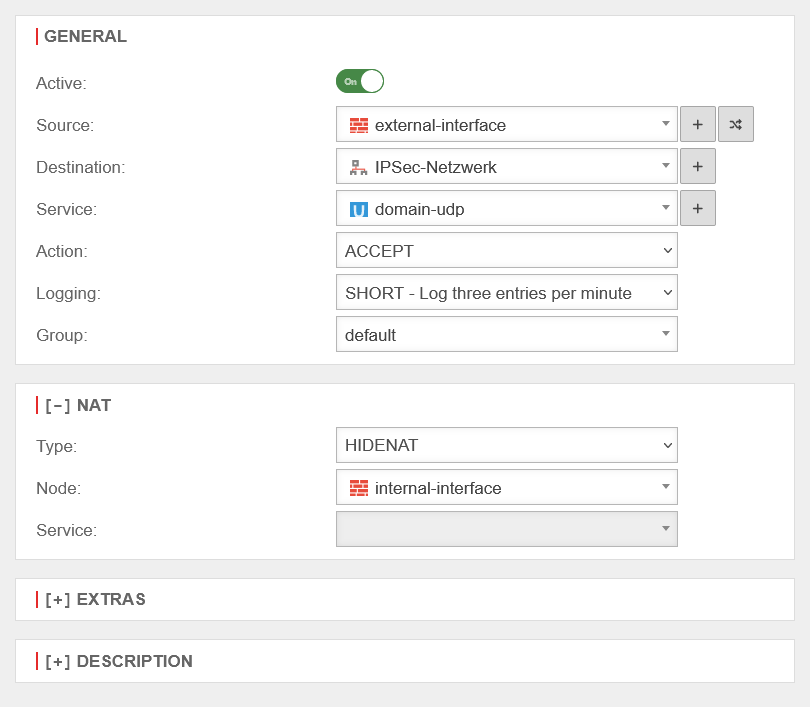

Regel erstellen

notempty

Dezentrale Konfiguration auf jedem S2S Client

Wenn eine Zentrale Konfiguration im Netzwerk des DNS-Servers nicht gewünscht oder möglich ist, kann eine NAT-Regel auf jedem S2S-Client erstellt werden.

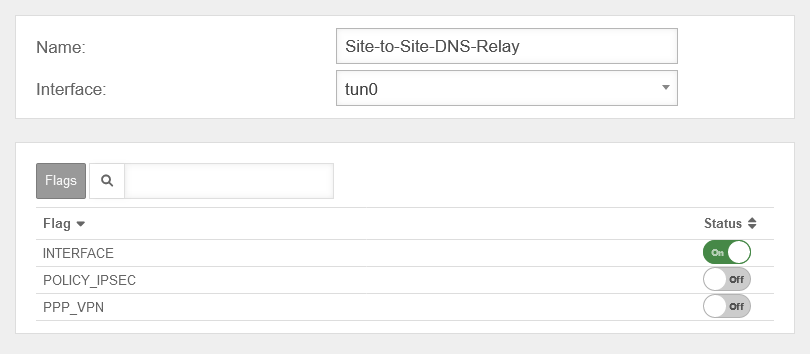

Create zone

UTM im S2S Client Netzwerk

In order to route the DNS requests into the OpenVPN tunnel, a new interface zone must be created on the UTM.

A new zone is created with the button.

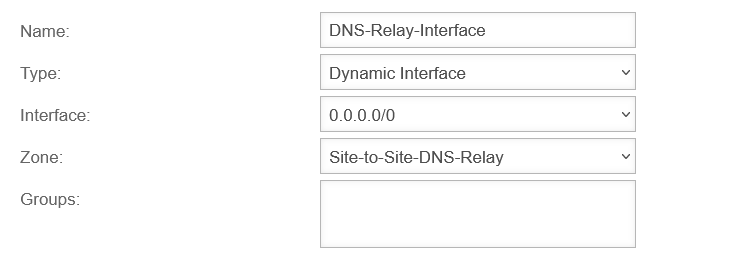

Create Open-VPN network objects

UTM im S2S Client Netzwerk

The packet filter rules in the Implied rules are automatically activated. This means that no network object is yet available for the Open-VPN network.

Create rule

UTM im S2S Client Netzwerk Button

The last step is to create a firewall rule with a Hide NAT.

This causes DNS forwarding to also go to the tunnel and not directly to the Internet.

DNS Relay for a WireGuard Site-to-Site Tunnel

The internal domain requests can also be forwarded to a remote nameserver located in a WireGuard network. The configuration of such a scenario requires an existing WireGuard site-to-site VPN (S2S) connection.

Zentrale Konfiguration im Netzwerk des DNS-Servers

Vereinfachte Lösung mit Paketfilter Regel im Netzwerk des DNS-Servers

Bei mehreren Außenstellen ist es oft die einfachste Variante, das komplette Transfernetz auf der Serverseite freizugeben. Hierzu ist eine Paketfilter Regel auf der UTM im Netzwerk des DNS-Servers erforderlich.

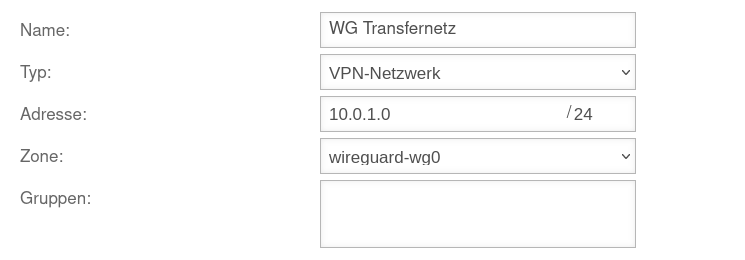

Anlegen des Netzwerkobjektes für das Transfernetz

UTM im DNS-Server Netzwerk Kasten Network objects Button

Netzwerkobjekt DNS-Server

Ein Netzwerkobjekt für den DNS-Server (Typ: Host) sollte bereits existieren.

Andernfalls muss es ebenfalls angelegt werden.

UTM im DNS-Server Netzwerk Kasten Network objects Button

Regel erstellen

UTM im DNS-Server Netzwerk Button

|

|

# | Quelle | Target | Service | NAT | Action | Active | ||

| 4 | Accept | On | |||||||

Diese Paketfilter Regel erlaubt dem SSL-VPN-Transfernetz und damit sämtlichen S2S-Clients auf diesem SSL-VPN-Tunnel den Zugriff auf den DNS-Server

notempty

Dezentrale Konfiguration auf jedem S2S Client

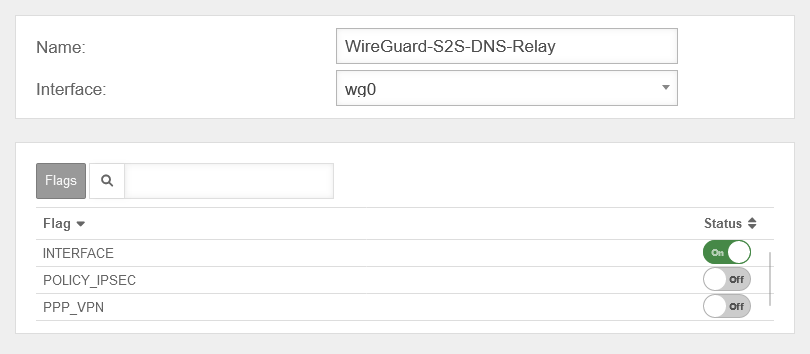

Create zone

UTM im S2S Client Netzwerk Button

In order to route the DNS requests into the WireGuard tunnel, a new interface zone must be created on the UTM.

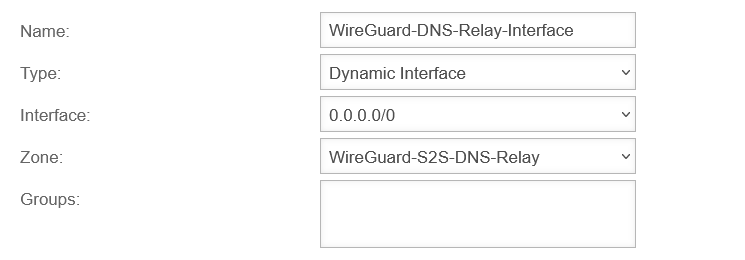

Create WireGuard network objects

UTM im S2S Client Netzwerk

The packet filter rules in the Implied rules are automatically activated. This means that no network object is yet available for the WireGuard network.

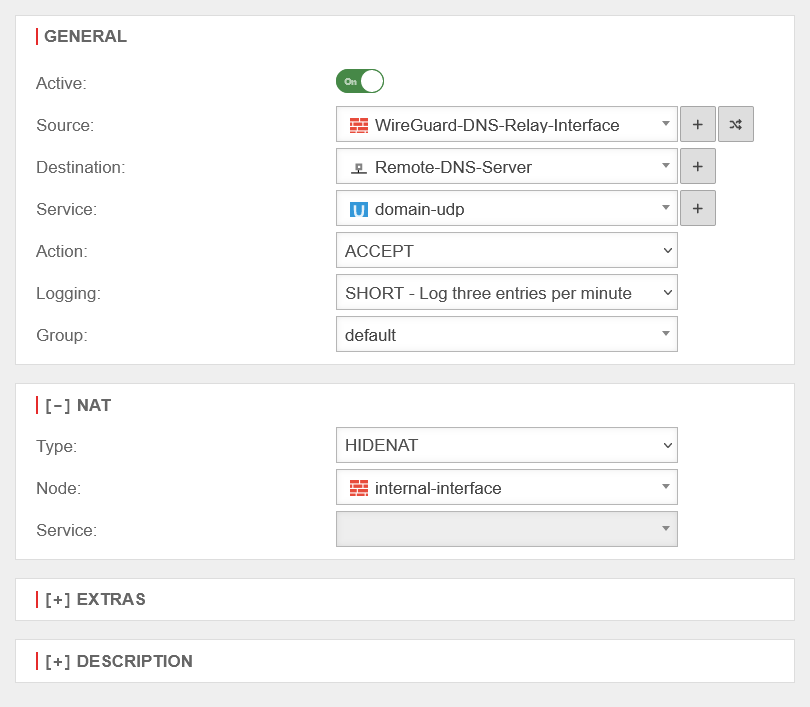

Create rule

UTM im S2S Client Netzwerk Button

The last step is to create a firewall rule with a Hide NAT.

This causes DNS forwarding to also go to the tunnel and not directly to the Internet.