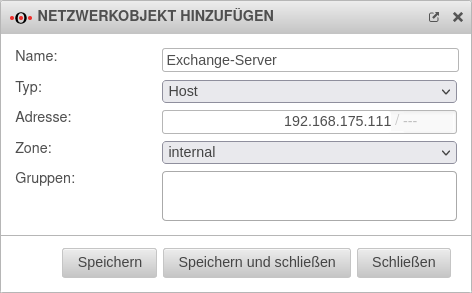

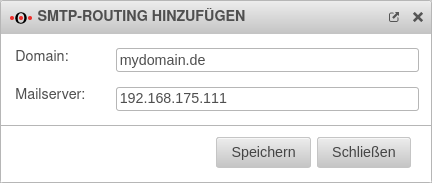

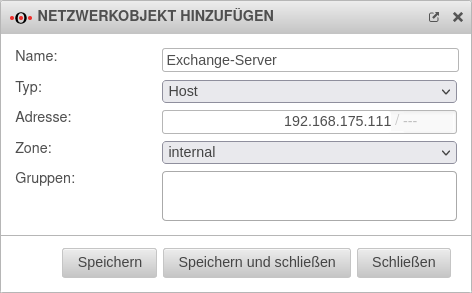

| In der UTM unter Reiter Netzwerkobjekte wird ein Netzwerkobjekt für den Exchange-Server angelegt. Dazu auf die Schaltfläche Objekt hinzufügen geklickt.

|

| Beschriftung |

Wert |

Beschreibung

|

|

| Name: |

Exchange-Server |

Der Name des Netzwerkobjekts

|

| Typ: |

Host |

Als Typ Host auswählen

|

| Adresse: |

192.168.175.111 |

Die Adresse des Exchange-Servers eintragen

|

| Zone: |

internal |

Als Zone, in der der Server sich befindet, auswählen

|

| Gruppen: |

|

Eine Gruppe kann hinzugefügt werden

|

|

|

| Die Netzwerkobjekte für die externe und interne Schnittstelle, das Internet sowie für den Dienst SMTP mit dem Port 25, NTP mit Port 123 und HTTPS mit Port 443 sind normalerweise bereits vorkonfiguriert. Sollte dieses nicht der Fall sein, müssen die fehlenden Objekte und Dienste noch angelegt werden.

|

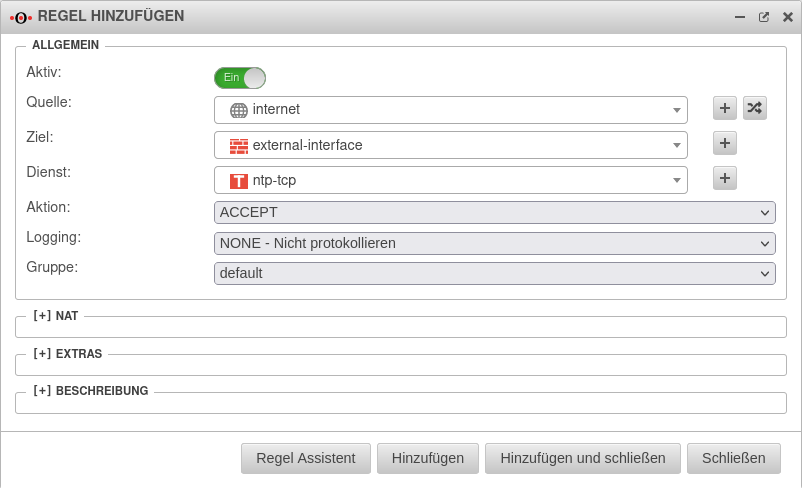

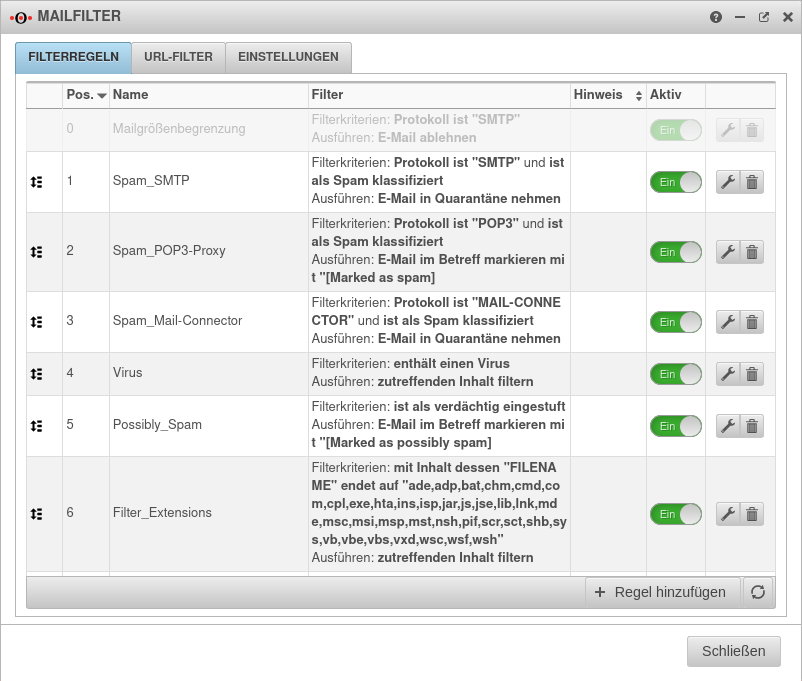

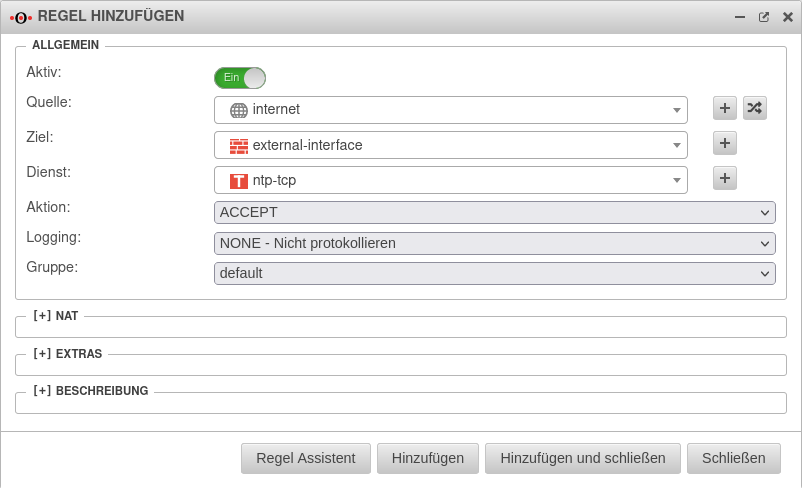

| In Reiter Portfilter wird mit der Schaltfläche Regel hinzufügen eine Portfilter-Regel hinzugefügt. Es werden zwei Portfilter-Regeln hinzugefügt.

|

| Folgende Regel erlaubt der Firewall die Annahme von E-Mails auf dem externen Interface über den eingestellten Port aus dem Internet.

|

|

|

| Beschriftung |

Wert |

Beschreibung

|

|

| Aktiv: |

Ein |

Regel aktivieren

|

| Quelle: |

internet internet |

|

| Ziel: |

external-interface external-interface |

|

| Dienst: |

ntp-tcp ntp-tcp |

Den benötigten Dienst auswählen

|

| Aktion: |

Accept |

|

| Logging: |

None - nicht protokollieren |

|

| Gruppe: |

default |

Die Regel kann einer existierenden Gruppe zugewiesen werden

|

|

|

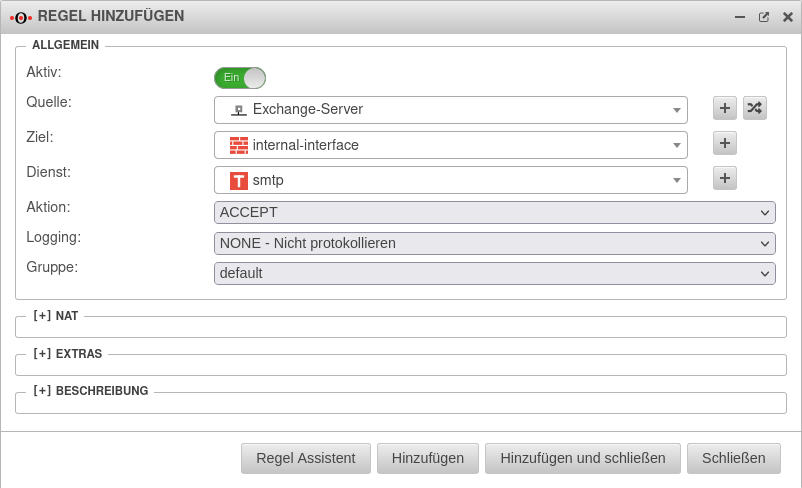

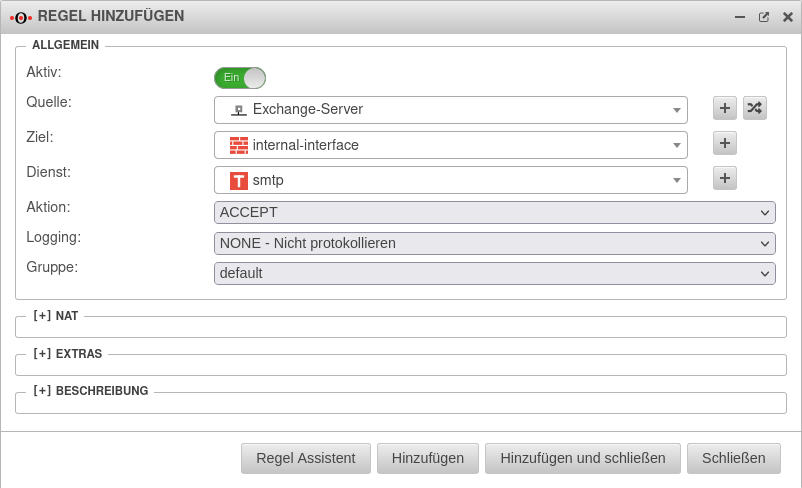

| Diese Regel erlaubt die Annahme von E-Mails auf dem internen Interface vom Mailserver über den jeweiligen Port, was für das Prüfen von ausgehenden E-Mails auf Viren erforderlich ist.

|

|

|

| Beschriftung |

Wert |

Beschreibung

|

|

| Aktiv: |

Ein |

Regel aktivieren

|

| Quelle: |

Exchange-Server Exchange-Server |

Das zuvor erstellte Netzwerkobjekt

|

| Ziel: |

internal-interface internal-interface |

Das Interface der Zone, in der das Netzwerkobjekt liegt

|

| Dienst: |

smtp smtp |

Den benötigten Dienst auswählen

|

| Aktion: |

Accept |

|

| Logging: |

None - nicht protokollieren |

|

| Gruppe: |

default |

Die Regel kann einer existierenden Gruppe zugewiesen werden

|

|

|

| Die folgenden Regeln werden ebenfalls erstellt.

|

| Aktiv: |

Ein |

Regel aktivieren

|

| Quelle: |

Exchange-Server Exchange-Server |

Das zuvor erstellte Netzwerkobjekt

|

| Ziel: |

internal-interface internal-interface |

Das Interface der Zone, in der das Netzwerkobjekt liegt

|

| Dienst: |

ntp-tcp ntp-tcp |

Den benötigten Dienst auswählen

|

| Aktion: |

Accept |

|

| Logging: |

None - nicht protokollieren |

|

| Gruppe: |

default |

Die Regel kann einer existierenden Gruppe zugewiesen werden

|

|

|

| Aktiv: |

Ein |

Regel aktivieren

|

| Quelle: |

Exchange-Server Exchange-Server |

Das zuvor erstellte Netzwerkobjekt

|

| Ziel: |

internal-interface internal-interface |

Das Interface der Zone, in der das Netzwerkobjekt liegt

|

| Dienst: |

ntp-udp ntp-udp |

Den benötigten Dienst auswählen

|

| Aktion: |

Accept |

|

| Logging: |

None - nicht protokollieren |

|

| Gruppe: |

default |

Die Regel kann einer existierenden Gruppe zugewiesen werden

|

|

|

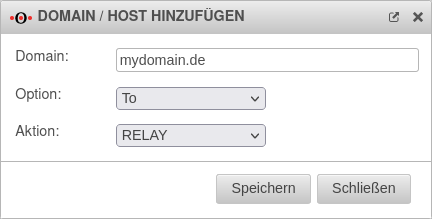

ZeitstempelZeitstempel

|

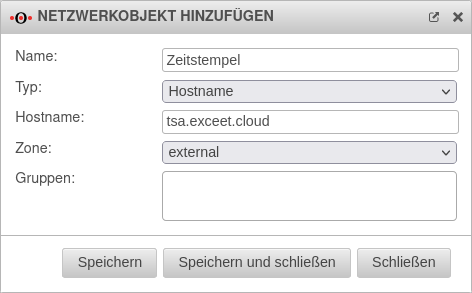

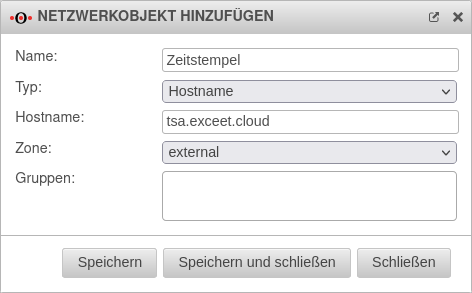

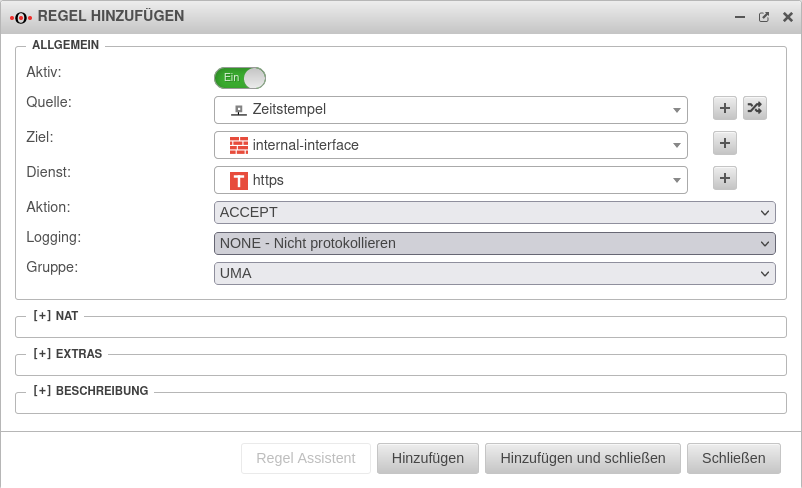

| Die folgende Regel ist für die Signatur des Zeitstempels. Dazu muss ein entsprechendes Netzwerkobjekt für diesen Zeitstempel vorhanden sein.

|

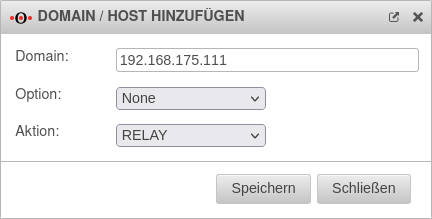

| In Reiter Netzwerkobjekte wird über Objekt hinzufügen das Netzwerkobjekt erstellt.

|

| Beschriftung |

Wert |

Beschreibung

|

|

| Name: |

Zeitstempel |

Der Name des Netzwerkobjekts

|

| Typ: |

Hostname |

Als Typ Hostname auswählen

|

| Hostname: |

tsa.exceet.cloud |

Den Hostnamen tsa.exceet.cloud eintragen

|

| Zone: |

external |

Als Zone, in der der Server sich befindet, auswählen

|

| Gruppen: |

|

Eine Gruppe kann hinzugefügt werden

|

|

|

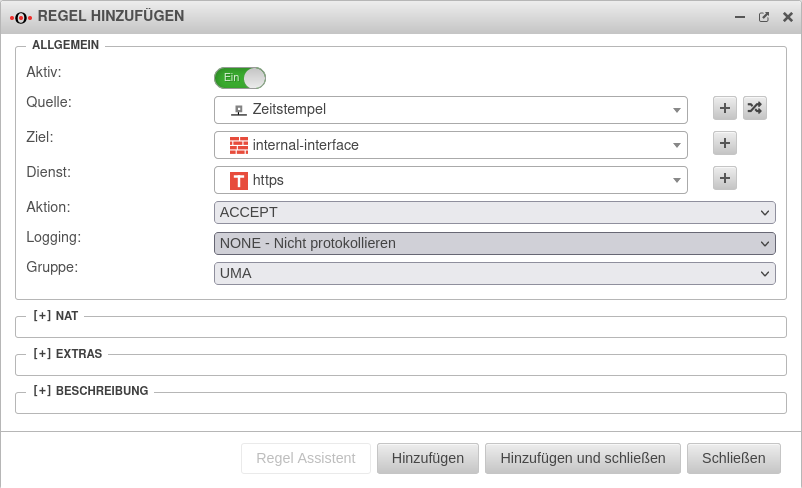

| In Reiter Portfilter wird mit der Schaltfläche Regel hinzufügen eine entsprechende Regel hinzugefügt.

|

| Aktiv: |

Ein |

Regel aktivieren

|

|

| Quelle: |

Zeitstempel Zeitstempel |

Das zuvor erstellte Zeitstempel-Netzwerkobjekt

|

| Ziel: |

internal-interface internal-interface |

Das Interface der Zone, in der der Exchange-Server liegt

|

| Dienst: |

https https |

Den benötigten Dienst auswählen

|

| Aktion: |

Accept |

|

| Logging: |

None - nicht protokollieren |

|

| Gruppe: |

default |

Die Regel kann einer existierenden Gruppe zugewiesen werden

|

|

|