notempty

- IPv6-Adressen in der Relay-Zone

- Layoutanpassung

Einleitung

Der Nameserver der UTM bietet:

- Forward-Zonen: Namensauflösung (FQDN) in IP-Adressen

- Reverse-Zonen: IP-Adressen in FQDN)

- Relay-Zonen: Weiterleiten von Anfragen, die zu einer bestimmten Domain gehören

- DNS Forwarding: Weiterleiten sämtlicher DNS Anfragen

Als Dienst muss mindestens

Es emfpiehlt sich in der Regel jedoch die Dienstgruppe

Voraussetzungen

Nameserver der Firewall festlegen

Nur für interne Prüfzwecke

Im ersten Schritt muss die UTM selbst als Nameserver der Firewall festgelegt werden.

- Konfiguration unter Abschnitt DNS-Server

- Tragen Sie im Feld Primärer Nameserver als IP die 127.0.0.1 (localhost) ein.

- Klicken Sie auf

Forward-Zone

Eine Foward-Zone wird zur Umsetzung von Domainnamen in IP-Adressen verwendet.

Diese Umsetzung ist sowohl in IPv4 (A) als auch in IPv6 (AAAA) möglich. In dem folgenden Einrichtungsbeispiel wird das Anlegen eines A-RR, für eine öffentliche Domain gezeigt.

Wird der DNS der Firewall zur Auflösung verwendet, soll eine private IP aus dem internen Netz zurückgegeben werden.

Ohne diesen Eintrag würde man eine komplizierte Portweiterleitung benötigen, so allerdings kann die Anfrage ohne Umwege direkt an den Server gestellt werden.

Einrichtung unter Reiter Zonen Schaltfläche

A-RR anlegen

Domain, die von einem internen DNS-Server verwaltet wird

Als Nameserver dient die UTM selbst

| Beschriftung | Wert | Beschreibung | Datei:Zone bearbeiten.png | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Bearbeiten | Die Zone kann durch einen Klick auf den Schraubenschlüssel bearbeitet werden | ||||||||||||||||||||||

Einstellungen

| |||||||||||||||||||||||

| Typ: | Einstellungen für Forward Zonen | Datei:UTM v12.2.2 Nameserver Forwardzone.png | |||||||||||||||||||||

| Aktualisierung: | 10000 Sekunden | Frequenz, mit der der Eintrag aktualisiert wird | |||||||||||||||||||||

| Retry | 1800 Sekunden | Wiederholung der Aktualisierung bei Fehlschlag | |||||||||||||||||||||

| Läuft ab: | 3600000 Sekunden | Ablauffrist des Eintrags (beginnt nach erfolgreicher Aktualisierung erneut | |||||||||||||||||||||

| Minimum: | 3600 Sekunden | Nur für interne Prüfzwecke | |||||||||||||||||||||

| Einträge | |||||||||||||||||||||||

| NS | localhost. | Es existiert bereits ein NS-Eintrag (mit Punkt am Ende!) | |||||||||||||||||||||

| Bearbeiten | Öffnet den Record-Eintrag zum bearbeiten | ||||||||||||||||||||||

| Löschen | Löscht den Record-Eintrag | ||||||||||||||||||||||

| Weiteren Record Eintrag hinzufügen | |||||||||||||||||||||||

| Name | webserver.anyideas.de. | Gewünschter Domain Name |

Datei:UTM v12.2.2 Nameserver Record hinzufügen.png | ||||||||||||||||||||

| Typ: | A-Record Eintrag wählen | ||||||||||||||||||||||

| |||||||||||||||||||||||

| Wert | 192.168.222.2 | IP des Servers, auf den die Domain verweisen soll | |||||||||||||||||||||

| Schließt den Dialog für den DNS-Record | |||||||||||||||||||||||

| Schließt den Dialog zum bearbeiten der Zone | |||||||||||||||||||||||

A-RR testen | |||||||||||||||||||||||

| Testen des angelegten A-RR unter: Reiter Host Einstellungen |

Datei:UTM v12.2.2 Nameserver A-RR testen.png | ||||||||||||||||||||||

| Abfragetyp | Abfragetyp des Angelegten DNS-Records | ||||||||||||||||||||||

| Hostname | webserver.anyideas.de | Webserver-Adresse wie im Record-Eintrag unter Name eingetragen (mit oder ohne den abschließenden Punkt) | |||||||||||||||||||||

| Nameserver | 127.0.0.1 | Localhost-Adresse der UTM | |||||||||||||||||||||

Anwort

| |||||||||||||||||||||||

Im unteren Fenster wird, wenn alles richtig eingerichtet wurde, die Domain auf die korrekte IP-Adresse aufgelöst. Alternatives Testen durch ein nslookup webserver.anyideas.de von einem Rechner aus dem Netzwerk der UTM | |||||||||||||||||||||||

Reverse-Zone

Bei einem PTR-RR steht eine IP-Adresse als Anfragebasis und ein Name als Ergebnis – im Gegensatz zum A Resource Record, wo ein Name die Anfrage und eine IP-Adresse das Ergebnis darstellt.

PTR-RR anlegenIm nächsten Schritt wird der PTR-RR angelegt.

Nur für interne Prüfzwecke

Zum Verständnis hier eine kurze Beschreibung: Da es extrem zeitaufwändig wäre, bei einer inversen Anfrage den gesamten Domänen-Baum nach der gewünschten IPv4-Adresse zu durchsuchen wurde eine eigenständige Domäne für inverse Zugriffe gebildet, die in-addr.arpa-Domäne. Unterhalb dieser Domäne existieren lediglich drei Subdomänen-Ebenen, so dass maximal drei Schritte zur Auflösung einer IPv4-Adresse erforderlich sind. Die unmittelbaren Subdomänen von in-addr.arpa haben als Label eine Zahl zwischen 0 und 255 und repräsentieren die erste Komponente einer IPv4-Adresse. (Beispiel: 64.in-addr.arpa oder 192.in-addr.arpa). Die nächste Ebene im Baum repräsentiert die zweite Komponente einer IPv4-Adresse (Beispiel: 27.64.in-addr.arpa. enthält die IPv4-Adressen 64.27.x.y) und die unterste Ebene schließlich die dritte Komponente (Beispiel: 125.27.64.in-addr.arpa enthält alle bekannten IPv4-Adressen des Netzes 64.27.125.0/24 – also z. B. 64.27.125.60). Wie aus den Beispielen ersichtlich ist, enthält ein reverser Name die IP-Adresskomponenten in umgekehrter Reihenfolge. Diese Struktur ermöglicht ein Verfeinern des reversen Adressraums in mehreren Schritten. In unserem folgenden Einrichtungsbeispiel werden wir mit dem letzten Adressraum (/24) arbeiten.

Der Zonenname bildet sich automatisch wie im oberen Beispiel beschrieben.

| |||||||||||||||||||||||

|

Datei:UTM v12.2.2 Nameserver Reversezone Schritt1.png

Schritt 1 Das gewünschte Subnetz, indem sich die IP-Adresse zu der gewünschten Domain befindet Datei:UTM v12.2.2 Nameserver Reversezone Schritt2.png

Schritt 2 Nameserver ist der localhost, also die UTM selbst Abschluss des Assitenten mit der Schaltfläche

| |||||||||||||||||||||||

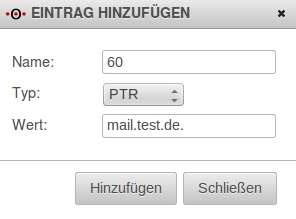

| Name | 60 | Der letzte Zahlblock der Host-IP, die zu der gewünschten Domain gehört (Im Beispiel die 60) |  | ||||||||||||||||||||

| Typ: | PTR (Pointer)-Record | ||||||||||||||||||||||

| |||||||||||||||||||||||

| Wert | mail.anyideas.de. | Die Domain, auf die die IP-Adresse zeigen soll | |||||||||||||||||||||

| Schließt den Dialog für den DNS-Record | |||||||||||||||||||||||

| Schließt den Dialog zum bearbeiten der Zone | |||||||||||||||||||||||

| Das Anlegen des PTR-RR ist damit abgeschlossen und die Firewall setzt auf Anfrage die IP auf die gewünschte Domain um! | |||||||||||||||||||||||

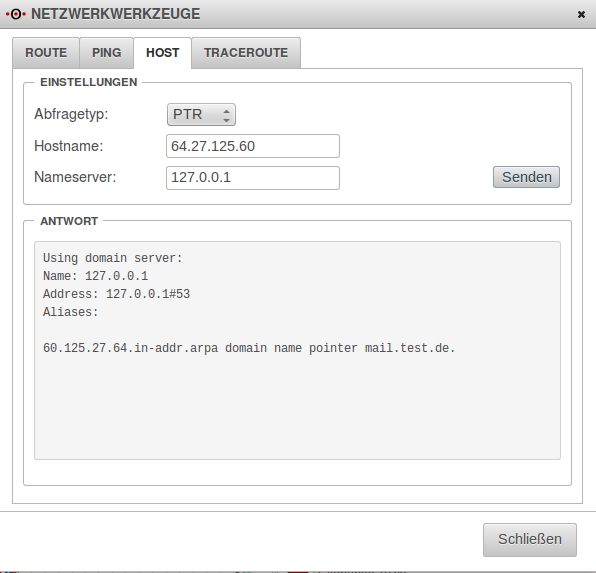

| Testen des angelegten PTR-RR unter: Reiter Host Einstellungen |

| ||||||||||||||||||||||

| Abfragetyp | Abfragetyp des Angelegten DNS-Records | ||||||||||||||||||||||

| Hostname | 192.168.222.60 | IP-Adresse des gewünschten Servers | |||||||||||||||||||||

| Nameserver | 127.0.0.1 | Localhost-Adresse der UTM | |||||||||||||||||||||

Antwort

| |||||||||||||||||||||||

| Im unteren Fenster wird, wenn alles richtig eingerichtet wurde, die IP-Adresse auf die korrekte Domain aufgelöst.

Alternativ durch ein nslookup 192.168.222.60 von einem Rechner aus dem Netzwerk der UTM | |||||||||||||||||||||||

Relay-ZoneEine Relay-Zone ist für das Weiterleiten von Anfragen, die zu einer bestimmten Domain gehören zuständig.

Relay anlegen | |||||||||||||||||||||||

| Zonenname | anyideas.local | Domain, die von einem internen DNS-Server verwaltet wird | Datei:UTM v12.2.2 Nameserver Relayzone hinzufügen.png | ||||||||||||||||||||

| Typ | Zonentyp ist Relay | ||||||||||||||||||||||

| Server | |||||||||||||||||||||||

| IP-Adresse: | 192.168.222.5 | IP-Adresse des internen DNS-Servers ab v12.2.2 IPv6-Adressen in der Reley-Zone |

Datei:UTM v12.2.2 Nameserver Relayzone Server hinzufügen.png | ||||||||||||||||||||

| Port: | 53 | Default: 53 für DNS-Anfragen | |||||||||||||||||||||

| Speichert die Angaben und schließt den Dialog | |||||||||||||||||||||||

| Das Anlegen der Relay-Zone ist damit abgeschlossen und die Firewall leitet alle Anfragen auf die Domain an den gewünschten Nameserver weiter! | Datei:UTM v12.2.2 Nameserver Relayzone.png | ||||||||||||||||||||||

DNS ForwardingEin DNS Forwarding wird dazu Verwendet um alle DNS Anfragen, die an den Nameserver der Firewall gestellt werden, an eine andere IP weiterzuleiten. DNS Forwarding anlegen | |||||||||||||||||||||||

| Konfiguration unter Reiter DNS Forwarding Schaltfläche | Datei:UTM v12.2.2 Nameserver DNS-Weiterleitung hinzufügen.png | ||||||||||||||||||||||

| IP-Adresse: | 192.168.222.5 | IP-Adresse des DNS-Servers, der sämtliche DNS Anfragen beantworten soll | |||||||||||||||||||||

| Speichert die Angaben und schließt den Dialog | |||||||||||||||||||||||

| Das DNS Forwarding ist nun angelegt und sämtliche DNS Anfragen werden an die gewünschte IP weitergeleitet. | Datei:UTM v12.2.2 Nameserver DNS-Weiterleitung.png | ||||||||||||||||||||||

DNS-Server hinter IPSec-TunnelSollen DNS Anfragen an einen entfernten Nameserver weitergeleitet werden, der sich in einem Netz hinter einem IPSec-Tunnel befindet, sind besondere Konfigurationen vorzunehmen. Eine öffentlich IP wird jedoch nicht in einen IPSec-Tunnel geroutet!

| |||||||||||||||||||||||

Netzwerkobjekt hinzufügenReiter Netzwerkobjekte mit der Schaltfläche | |||||||||||||||||||||||

| Name | vpn-Netzwerk-DNS-Server | Name für das Netzwerkobjekt ggf. ssl-vpn-Netzwerk… oder ipsec-Netzwerk… |

Datei:UTM v12.2.2 Nameserver Netzwerkobjekt anlegen.png | ||||||||||||||||||||

| Typ: | |||||||||||||||||||||||

| Adresse | 10.10.10.0/24 | IP-Adresse des VPN-Netzwerkes, in dem der DNS-Server steht | |||||||||||||||||||||

| Zone: | Zone, über die auch der VPN-Tunnel erreicht wird | ||||||||||||||||||||||

Portfilter Regel anlegenIm letzten Schritt muss eine Firewallregel, mit einem Hide-NAT angelegt werden. Diese bewirkt das die DNS-Weiterleitung auch in den Tunnel, und nicht direkt in das Internet, geht. Portfilter Regel anlegen unter Reiter Regelhinzufügen mit der Schaltfläche |

Datei:UTM v12.2.2 Nameserver Portfilterregel-Hidenat.png | ||||||||||||||||||||||

Quelle |

Interface, hinter dem das VPN-Netzwerk erreichbar ist | ||||||||||||||||||||||

Ziel |

Name des zuvor erstellen Netzwerkobjektes | ||||||||||||||||||||||

Dienst |

dns gibt die Dienste domain-tcp und domain-udp frei | ||||||||||||||||||||||

[-] NAT Typ: |

Das HideNAT sorgt für die Übersetzung der IP-Adressen, die erst damit durch den Tunnel gehen | ||||||||||||||||||||||

[-] NAT Netzwerkobjekt |

Netzwerkobjekt, hinter dem der VPN-Tunnel mit dem DNS-Server als Ziel erreichbar ist | ||||||||||||||||||||||

| |||||||||||||||||||||||

| Mit dieser Regel werden nun alle DNS-Anfragen die über die Firewall an den entfernten Nameserver gestellt werden, über die IP des internen Interfaces genattet und können somit in den VPN-Tunnel geleitet werden. | |||||||||||||||||||||||

DNS-Server hinter SSL-VPN-TunnelSteht der DNS-Server hinter einem SSL-VPN-Tunnel gibt es breits eine Route dorthin. | |||||||||||||||||||||||

Netzwerkobjekt im Netz des DNS-Servers hinzufügenUTM | Netz des DNS-Servers Netzwerkobjekt im Netz des DNS-Servers hinzufügen

Reiter Netzwerkobjekte mit der Schaltfläche | |||||||||||||||||||||||

| Name | ssl-vpn-transfernetz | Name für das Netzwerkobjekt | Datei:UTM v12.2.2 Nameserver SSL-VPN Netzwerkobjekt anlegen.png | ||||||||||||||||||||

| Typ: | Typ des Transfernetzes ist VPN-Netzwerk | ||||||||||||||||||||||

| Adresse | 10.2.10.0/24 | Netz IP des Transfernetzes Die DNS-Anfrage kommt von der UTM selbst, daher wird hierfür die Zunnel-IP der UTM verwendet. Streng genommen reicht es auch hier die Tunnel-IP der UTM anzugeben. | |||||||||||||||||||||

| Zone: | Zone, über die auch der SSL-VPN-Tunnel ankommt | ||||||||||||||||||||||

Portfilter Regel im Netz des DNS-Servers anlegenUTM | Netz des DNS-Servers Portfilter Regel im Netz des DNS-Servers anlegen

| |||||||||||||||||||||||

Quelle |

Netzwerkobjekt für das Transfernetz | ||||||||||||||||||||||

Ziel |

Der DNS-Server im Netz hinter dem Tunnel | ||||||||||||||||||||||

Dienst |

dns gibt die Dienste domain-tcp und domain-udp frei | ||||||||||||||||||||||

[+] NAT Typ: |

Kein NAT erforderlich | ||||||||||||||||||||||

| |||||||||||||||||||||||

| Mit dieser Regel werden DNS-Anfragen von Hosts aus dem Urspungsnetz von der dortigen UTM durch das Transfernetz des SSL-VPN-Tunnels auf den DNS-Server erlaubt | |||||||||||||||||||||||