notempty

- DNS Relay für einen WireGuard Site-to-Site Tunnel

- Korrektur der Portfilterregel für OpenVPN Site-to-Site Tunnel

- Korrektur der Portfilterregel (Quelle und Ziel waren falsch)

Einleitung

In diesem Szenario sollen die UTM und die Clients einer Außenstelle an die Domäne im Hauptstandort angebunden werden.

- Alle DNS Anfragen für die Domäne an den DNS Server, durch den VPN Tunnel, werden zum Hauptstandort weitergeleitet

- Die UTM soll DNS für die Clients in der Außenstelle bereitstellen

- Anfragen für das Domänen Netz sollen in den VPN Tunnel zum DNS Server im Hauptstandort weitergeleitet werden

Anlegen der DNS Relay Zone

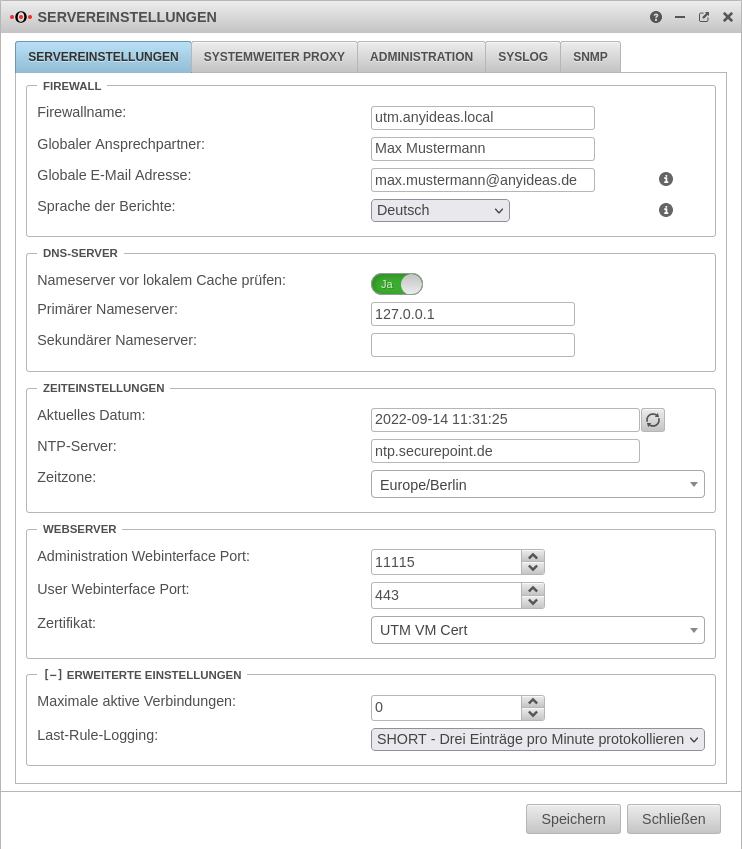

Nameserver der Firewall festlegen

Im ersten Schritt muss der Nameserver der Firewall festgelegt werden.

Im Feld Primärer Nameserver als IP 127.0.0.1 (localhost) eintragen. Auf die Schaltfläche klicken.

DNS Relay anlegen

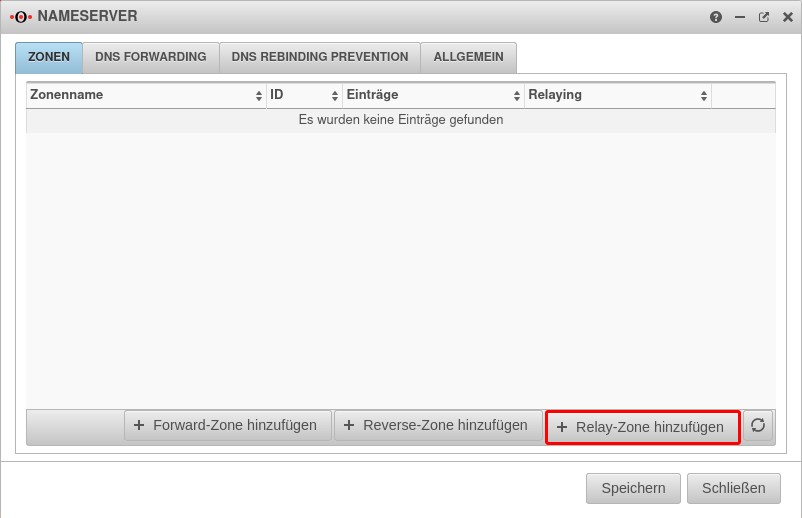

Reiter Zonen

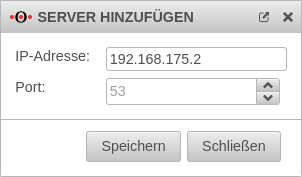

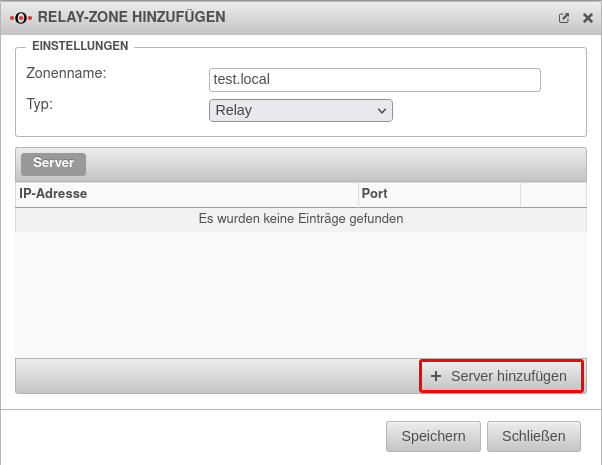

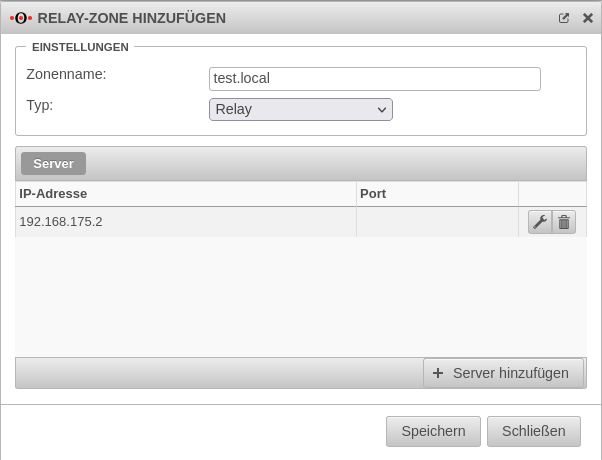

Im nächsten Schritt wird eine Relay-Zone angelegt.

- Im Fenster Nameserver den Reiter Zonen öffnen

- Auf die Schaltfläche klicken, um eine neue Relay-Zone anzulegen

- Unter Zonenname: den gewünschten Domänennamen eintragen

- Als Typ: auswählen

- Auf die Schaltfläche klicken, um die IP-Adresse des Nameservers einzutragen

Um diese nutzen zu können, den Dialog Relay-Zone hinzufügen und den Dialog Nameserver .

Nach dem Anlegen der Relay-Zone leitet die Firewall alle Anfragen auf das Domänennetz zum DNS-Server im Hauptstandort weiter.

DNS Relay für einen IPSec Site-to-Site Tunnel

Um interne Domainanfragen an einen entfernten Nameserver weiterzuleiten, der sich in einem IPSec-Netz befindet, ist zu beachten, dass standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird aber nicht in einen IPSec-Tunnel geroutet.

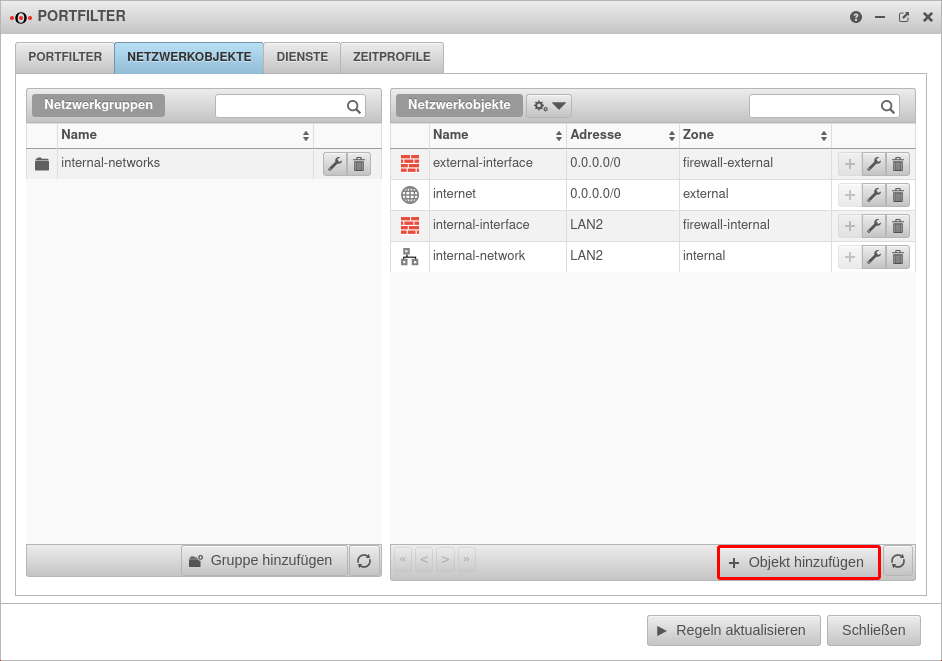

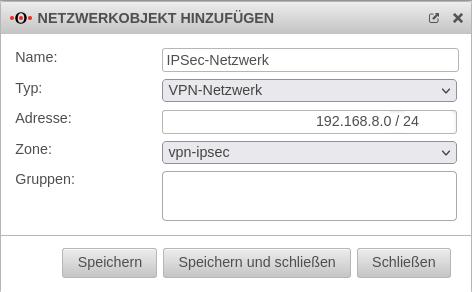

Netzwerkobjekt anlegen

Reiter Netzwerkobjekte

Die Portfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das IPSec-Netz vorhanden.

Auf , oder klicken, um dieses Netzwerkobjekt abzuspeichern.

Nachdem das Netzwerkobjekt erstellt ist, wird auf geklickt.

Regel erstellen

Reiter Portfilter Schaltfläche

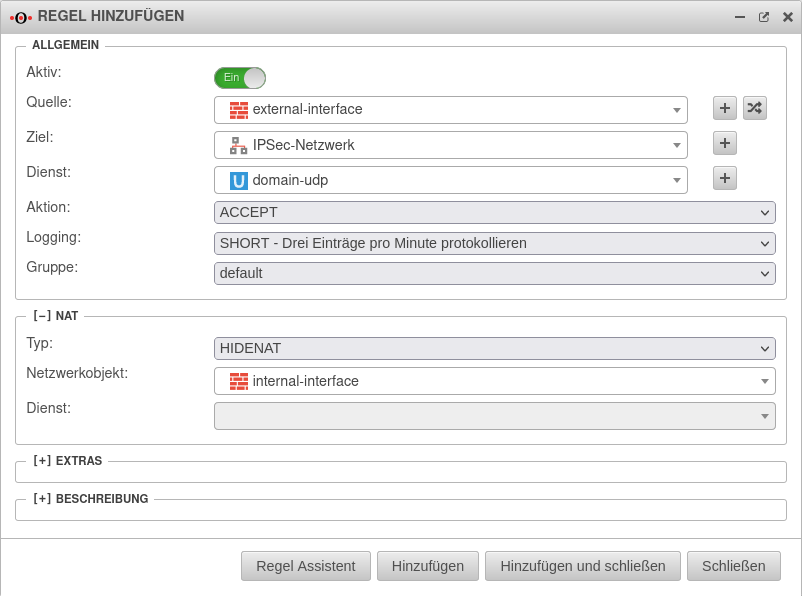

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

| Beschriftung | Wert |  |

|---|---|---|

| Aktiv: | Ein | |

| Quelle: | ||

| Ziel: | ||

| Dienst: | ||

| Aktion: | ||

[-] NAT

| ||

| Typ: | ||

| Netzwerkobjekt: | ||

Auf oder klicken, um diese Regel abzuspeichern.

Mit dieser Regel werden alle Domain-UDP-Anfragen, die über die Firewall an den entfernten Nameserver gestellt werden, über die IP des internen Interfaces genatet und können somit in den IPSec-Tunnel geleitet werden.

DNS Relay für einen OpenVPN Site-to-Site Tunnel

Um interne Domainanfragen an einen entfernten Nameserver weiter zu leiten, der sich in einem OpenVPN-Netz befindet, ist zu beachten, dass standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentlich IP wird aber nicht in einen OpenVPN-Tunnel geroutet.

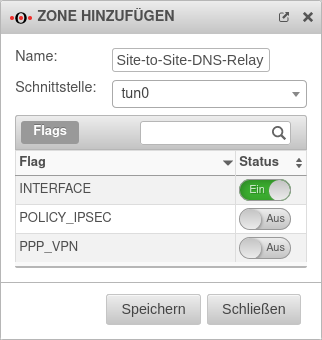

Zone anlegen

Um die DNS Anfragen in den OpenVPN Tunnel routen zu können, muss auf der UTM eine neue Interface Zone angelegt werden.

Eine neue Zone wird mit der Schaltfläche angelegt.

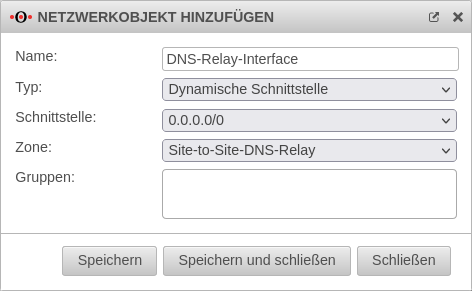

Open-VPN Netzwerkobjekte anlegen

Reiter Netzwerkobjekte

Die Portfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das Open-VPN-Netz vorhanden.

Auf , oder klicken, um dieses Netzwerkobjekt abzuspeichern.

Nachdem das Netzwerkobjekt erstellt ist, wird auf geklickt.

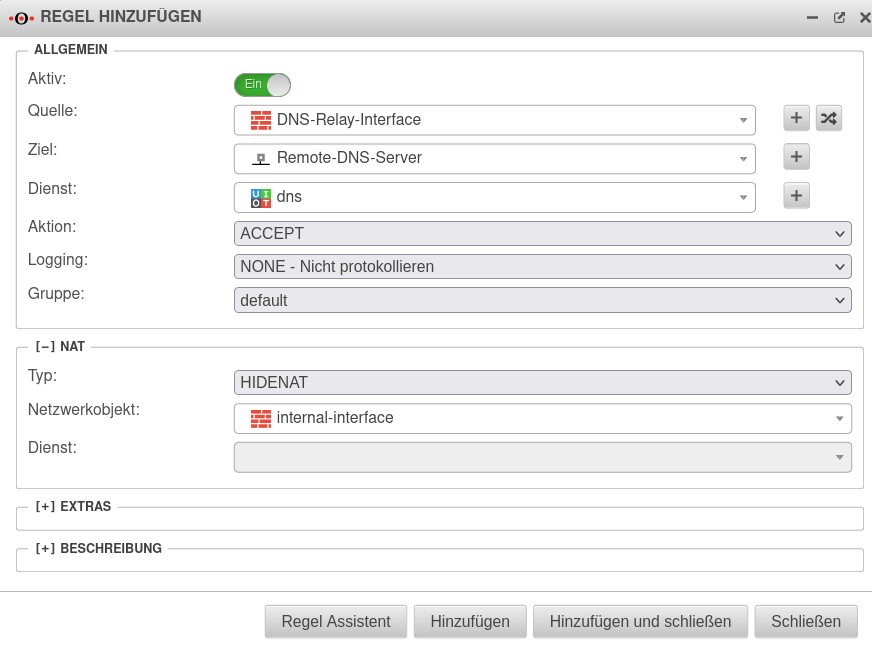

Regel erstellen

Reiter Portfilter Schaltfläche

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

Auf oder klicken, um diese Regel abzuspeichern.

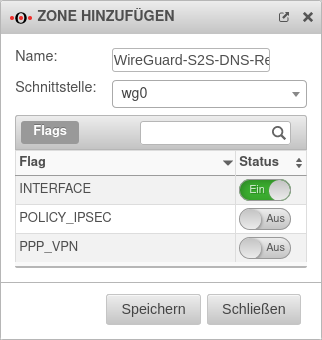

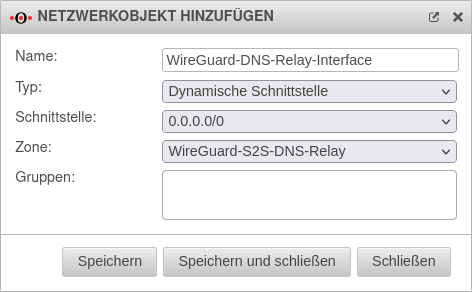

DNS Relay für einen WireGuard Site-to-Site Tunnel

Die internen Domainanfragen können auch an einen entfernten Nameserver weitergeleitet werden, der sich in einem WireGuard-Netz befindet. Für die Konfiguration eines solchen Szenarios wird eine vorhandene WireGuard Site-to-Site VPN (S2S) Verbindung benötigt.

Zone anlegen

Schaltfläche

Um die DNS Anfragen in den WireGuard Tunnel routen zu können, muss auf der UTM eine neue Interface-Zone angelegt werden.

WireGuard Netzwerkobjekte anlegen

Reiter Netzwerkobjekte

Die Portfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das WireGuard-Netz vorhanden.

Auf , oder klicken, um dieses Netzwerkobjekt abzuspeichern.

Nachdem das Netzwerkobjekt erstellt ist, wird auf geklickt.

Regel erstellen

Reiter Portfilter Schaltfläche

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

| Beschriftung | Wert | Datei:UTM v12.5 DNS Relay WireGuard S2S portfilterregel erstellen.png |

|---|---|---|

| Aktiv: | Ein | |

| Quelle: | ||

| Ziel: | ||

| Dienst: | ||

| Aktion: | ||

[-] NAT

| ||

| Typ: | Optional, wenn Domaincontroller nicht auf Anfragen aus dem Transfernetz antworten möchte. | |

| Netzwerkobjekt: | ||

Auf oder klicken, um diese Regel abzuspeichern.