KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 17: | Zeile 17: | ||

{{ td | {{ Kasten | TYP }} | {{ Button | HIDENAT | dr | w=130px | lh=1.4}} | w=140px }} | {{ td | {{ Kasten | TYP }} | {{ Button | HIDENAT | dr | w=130px | lh=1.4}} | w=140px }} | ||

{{ td | {{ Kasten | Netzwerkobjekt }} | {{ Button | external-interface | dr | w=130px | lh=1.4}} | w=140px }} | w=100px }} | {{ td | {{ Kasten | Netzwerkobjekt }} | {{ Button | external-interface | dr | w=130px | lh=1.4}} | w=140px }} | w=100px }} | ||

Zusätzlich kann es notwendig sein folgende Befehle im CLI auszuführen: | |||

debug kmod load module nf_nat_sip | |||

debug kmod load module nf_nat_h323 | |||

debug kmod load module nf_conntrack_sip | |||

debug kmod load module nf_conntrack_h323 | |||

Anschließend als root-user per ssh den Befehl | |||

conntrack -F | |||

mehrmals ausführen | |||

Version vom 8. Mai 2019, 13:41 Uhr

Einstellungen in der UTM-Firewall für VoIP-Geräte, wenn der VoIP-Server hinter der UTM liegt.

Wenn zwischen VoIP-Endgeräten und einem VoIP-Server eine UTM steht, ist es notwendig, eine zusätzliche Portfilter-Regel anzulegen, die VoIP mit NAT freischaltet.

Der Verbindungsaufbau erfolgt über SIP, das Gerät meldet sich mit seiner lokalen IP am VoIP-Server an. Die Sprachpakete selbst werden dann aber über rtp auf anderen Ports gesendet. Um nun den VoIP-Client und gleichzeitig die bei Verbindungsaufbau übermittelten rtp-Ports im lokalen Netz von außen - in diesem Fall für den VoIP-Server erreichbar zu machen ist es notwendig eine Portfilter-Regel dafür anzulegen:

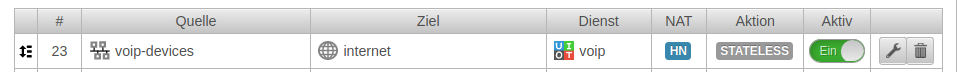

Portfilter-Regel für VoIP |

- Quelle:

- Es sollte eine geeignete Gruppe definiert werden. Z.B.: Telefone und Workstations oder VoIP-Server

Internal Network erlaubt allen Netzwerkgeräten VoIP !

Aus Gründen der Netzwerk-Sicherheit sollte Geräten, die kein VoIP benötigen (z.B. Druckern oder IoT-Geräten) auch kein VoIP erlaubt werden.

- Ziel

- Internet

- Dienst

- Dienstgruppe VoIP: Schaltet folgende Ports frei:

- SIP: UDP Port 5060

- rtp: UDP Port 7070-7089

- NAT

- TYP

- Netzwerkobjekt

Zusätzlich kann es notwendig sein folgende Befehle im CLI auszuführen:

debug kmod load module nf_nat_sip debug kmod load module nf_nat_h323 debug kmod load module nf_conntrack_sip debug kmod load module nf_conntrack_h323

Anschließend als root-user per ssh den Befehl

conntrack -F

mehrmals ausführen