Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 21: | Zeile 21: | ||

===Schritt 3 - Einrichten der Regeln=== | ===Schritt 3 - Einrichten der Regeln=== | ||

'''Dieser Punkt ist nur relevant, wenn über zwei verschiedene Internetleitungen jeweils ein oder mehrere IPSec-Tunnel aufgebaut werden sollen. Laufen die Tunnel nur über eine Internetleitung, überspringen Sie diesen Schritt.''' | '''Dieser Punkt ist nur relevant, wenn über zwei verschiedene Internetleitungen jeweils ein oder mehrere IPSec-Tunnel aufgebaut werden sollen. Laufen die Tunnel nur über eine Internetleitung, überspringen Sie diesen Schritt.''' | ||

<br> | |||

Standardmäßig existieren in der UTM-v11 die Zonen '''ipsec-vpn''' und '''firewall-ipsec-vpn'''. Mithilfe dieser Zonen werden die Regeln definiert, was auch über unseren [[IPSec_Site_to_Site_v11#Regeln_erstellen|entsprechenden Wiki-Eintrag]] nachvollzogen werden kann. | Standardmäßig existieren in der UTM-v11 die Zonen '''ipsec-vpn''' und '''firewall-ipsec-vpn'''. Mithilfe dieser Zonen werden die Regeln definiert, was auch über unseren [[IPSec_Site_to_Site_v11#Regeln_erstellen|entsprechenden Wiki-Eintrag]] nachvollzogen werden kann. | ||

Die oben genannten Zonen werden für die Definition der Netzwerkobjekte gebraucht. Sollen mehrere IPSec-Tunnel über verschiedene Leitungen aufgebaut werden, so werden pro externem Interface die Zonen '''ipsec-vpn''' und '''firewall-ipsec-vpn''' zwingend benötigt (natürlich mit einem abweichenden Namen). | |||

Im folgenden Screenshot wurden die Zonen dupliziert und mit einem anderen Namen versehen. In der Netzwerkkonfiguration sieht man nun, dass jedes externe Interface eigene IPSec-Zonen besitzt. | |||

<br> | |||

[[Datei:ipsec_zones:multipath.png|none|thumb|450px|IPSec-Zonen bei Multipath]] | |||

Version vom 26. August 2015, 13:31 Uhr

Einleitung

Viele Firmen sind heutzutage mit mehr als einer Internetleitung ausgestattet und verfügen demnach auch oft über ein so genanntes Multipathrouting. Wird in diesem Zusammenhang eine Standortvernetzung via IPSec genutzt, sind einige wichtige Punkte zu beachten. Im Folgenden erfahren Sie, auf was Sie bei der Einrichtung einer IPSec-Verbindung in Verbindung mit einem Multipathrouting beachten müssen.

IPSec-Tunnel für Multipath vorbereiten

Schritt 1 - Tunnel anlegen

Der IPSec-Tunnel wird wie in unserem IPSec-Site-to-Site-Wik beschrieben angelegt.

Schritt 2 - Tunnel bearbeiten

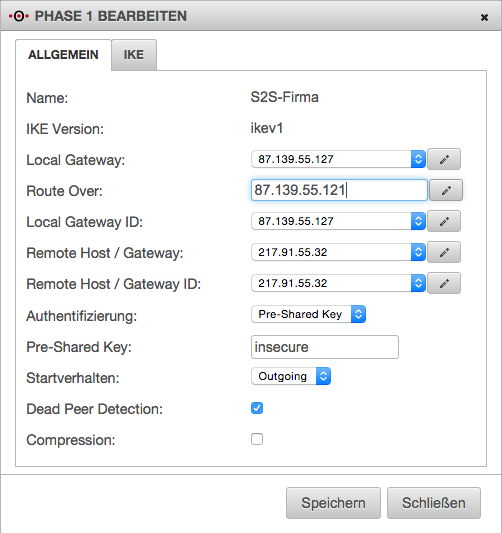

Ist der Tunnel angelegt, muss in der Phase 1 des Tunnels angepasst werden. Im Feld Route Hint wird das Gateway der Schnittstelle eingetragen, über den der IPSec-Tunnel aufgebaut werden soll.

Beispiel:

IP-Adresse auf eth0 87.139.55.127/29

Gateway der IP: 87.139.55.121

Schritt 3 - Einrichten der Regeln

Dieser Punkt ist nur relevant, wenn über zwei verschiedene Internetleitungen jeweils ein oder mehrere IPSec-Tunnel aufgebaut werden sollen. Laufen die Tunnel nur über eine Internetleitung, überspringen Sie diesen Schritt.

Standardmäßig existieren in der UTM-v11 die Zonen ipsec-vpn und firewall-ipsec-vpn. Mithilfe dieser Zonen werden die Regeln definiert, was auch über unseren entsprechenden Wiki-Eintrag nachvollzogen werden kann.

Die oben genannten Zonen werden für die Definition der Netzwerkobjekte gebraucht. Sollen mehrere IPSec-Tunnel über verschiedene Leitungen aufgebaut werden, so werden pro externem Interface die Zonen ipsec-vpn und firewall-ipsec-vpn zwingend benötigt (natürlich mit einem abweichenden Namen).

Im folgenden Screenshot wurden die Zonen dupliziert und mit einem anderen Namen versehen. In der Netzwerkkonfiguration sieht man nun, dass jedes externe Interface eigene IPSec-Zonen besitzt.