Active Directory

Das Active Directory (AD) ist ein Verzeichnisdienst der Firma Microsoft und wird seit der Windows Version 2008 Server auch Directory Domain Services (ADDS) genannt.

Verzeichnisdienste werden in internen Netzwerken dazu verwendet, um Benutzerdaten und Zugriffsrechte für Applikationen und Geräte zentral zu verwalten. Dabei werden in einer Datenbank Objekte (Benutzer, Gruppen, Computer usw.) mit ihren Attributen gespeichert. So kann das gesamte Netzwerk eines Unternehmens nach der organisatorischen Struktur oder der räumlichen Verteilung gegliedert werden.

Objekte können in den in folgenden Kategorien eingeteilt werden:

- Konten - Benutzerkonten, Gruppenkonten, Computerkonten ...

- Dienste - z.B. E-Mail, Webzugriff

- Ressourcen - Computer, Drucker, Scanner ...

Die zentrale Verwaltung hat den Vorteil, dass Rechte nur an einer Stelle geändert werden müssen, um netzwerkweit zu gelten.

High Availability

Der Begriff High Availability Enviroment steht für Hochverfügbarkeitsumgebung. Dies bedeutet, dass ein Netzwerk ständig ansprechbar sein muss und keine Ausfälle haben darf. Um dies sicherzustellen, werden ein oder mehrere Geräte bereitgehalten, um bei eventuellem Ausfall des Hauptgerätes dessen Aufgaben zu übernehmen. Dies wird meistens mit einem Ersatzgerät im sogenannten Hotstandby realisiert. Dabei fragt das Ersatzgerät das Hauptgerät in kurzen Intervallen ab, ob dieses noch aktiv ist. Wenn eine Rückmeldung des Hauptgerätes ausbleibt, geht sofort das Ersatzgerät in Betrieb. Ist das Hauptgerät wieder einsetzbar, kann der Betrieb wieder getauscht werden oder das ehemalige Hauptgerät wird zum Ersatzgerät.

Wichtig ist diese Funktion bei Diensten oder Datenbanken, die immer erreichbar sein sollen oder sogar erreichbar sein müssen.

Hotstandby

Mehrere physikalische Geräte werden zu einer logischen Gruppe zusammengefügt. Diese logische Gruppe ist als eine Einheit für das Netzwerk sichtbar und teilt sich eine IP-Adresse. Wenn das aktiv verwendete physikalische Gerät ausfällt, übernimmt ein weiteres Gerät der logischen Gruppe die Funktionalität.

IP-Adresse

Die IP-Adresse entspricht der Adresse eines Rechners, der sich im Internet oder in einem anderen IP-Netzwerk befindet. Eine IP-Adresse ist somit eine eindeutige Anschrift. Um eine Zustellung von Datenpaketen zu ermöglichen, muss sichergestellt sein, dass jede IP-Adresse innerhalb des Internets oder eines lokalen IP-Netzwerks nur einmal vergeben ist. Die IP-Adresse besteht aus vier dreistelligen Zahlengruppen (z. B. 192.168.3.235). Jede Zahlengruppe kann Werte zwischen 000 und 255 annehmen. Es wird zwischen öffentlichen und privaten Adressen und zwischen festen und dynamisch vergebenen IP-Adressen unterschieden.

öffentliche IP-Adresse

Eine öffentliche IP-Adresse ist eine im Internet gültige IP-Adresse. Jeder Rechner im Internet verfügt über eine öffentliche IP-Adresse. Sie wird meist dynamisch von einem Provider vergeben. Der Provider gibt dem Anwender dann die IP-Adresse nur für die Dauer einer Internetsitzung.

private IP-Adresse

Private IP-Adressen oder Private Netze sind Adressen/Subnetze, die für jeden Zweck von jedem benutzt werden können, weil sie von den IP-Vergabestellen nicht für öffentlich erreichbare Netze vergeben werden. Eine private IP-Adresse ist nur für einen Rechner innerhalb von lokalen IP-Netzwerken bestimmt. Innerhalb des eigenen Netzwerks muss darauf geachtet werden, dass eine IP-Adresse nur einmal vergeben wird. Eine private IP-Adresse kann in beliebig vielen anderen lokalen Netzwerken existieren.

dynamische und statische IP-Adresse

Als statische oder feste IP-Adressen bezeichnet man Adressen, die einem Rechner dauerhaft zugewiesen sind. Die Vergabe von festen IP-Adressen ist dann sinnvoll, wenn ein Rechner ständig unter eine bestimmte IP erreichbar sein soll. Eine dynamische IP-Adresse ist eine IP-Adresse, die nur für die Dauer einer Internetsitzung gültig ist und meist von einem Provider bei der Einwahl ins Internet vergeben wird. Für die Vergabe von dynamischen IP-Adressen ist der Dienst DHCP zuständig.

LoadBalancing

Der Begriff LoadBalancing steht für Lastverteilung. Mit Hilfe von LoadBalancing werden entstehende Netzwerklasten auf meherere angeschlossene Internetverbindungen verteilt. Anhand einer frei wählbaren Gewichtung ist die Möglichkeit gegeben, festzulegen in welchem Verhältniss anfallende Netzwerklasten auf die Schnittstellen verteilt werden.

NAC

NAC steht für Network Access Controller (Netzwerkzugriff Steuereinheit).

Die Securepoint Network Access Controller ermöglichen Mitarbeitern und Gästen, sich mit Notebook, PC, Handy oder iPad per WLAN oder LAN konfigurationsfrei und sicher einzuwählen, um Zugang zum Internet, zu Daten-, Voice-/Video-Anwendungen und Geschäftsprozessen zu erhalten. Der NAC ist für Räumlichkeiten wie Konferenz- und Schulungsräume, Büros, öffentliche Bereiche wie in Hotels, Kliniken, Behörden, Internet-Cafes, Restaurants etc. gedacht.

Eine Abrechnung der Gast-Accounts ist selbstverständlich möglich. Die übertragenen Daten werden geloggt und eine Rückverfolgbarkeit und vollständige Kontrolle ist zu Ihrer Sicherheit jederzeit gegeben.

Die Gast- und Mitarbeiter-Zugänge stehen konfigurationsfrei zur Verfügung und es muss kein technisches Wissen vorhanden sein, um diese Zugangs-Dienste anbieten zu können. Hotel-, Klinik-Personal oder Pförtner sind in der Lage, die Dienste sehr einfach und ohne technisches Hintergrundwissen, den Kunden, Besuchern und Mitarbeitern zur Verfügung zu stellen. Eine einfache Einweisung in das System reicht. Die gesetzlichen Anforderungen (Provider-Haftung etc.) werden dabei voll erfüllt. Die Integration in die bestehende IT-Infrastruktur und deren Nutzung wie z. B. WLANs, LAN, Active Directory etc. ist ganz einfach durchzuführen.

Netzmaske

Die Netzmaske oder Netzwerkmaske, teils noch als Subnetzmaske bezeichnet, ist eine Bitmaske, die eine IP-Adresse in einen Netzwerk- und einen Geräte- bzw. Hostteil trennt. Die Subnetzmaske gibt an, welcher Teil einer IP-Adresse die Netzwerkadresse ist und welcher die Rechneradresse. Die Netzwerkadresse definiert das so genannte Subnetz.

Subnetzmasken können auch in Bitcount-Schreibweise vorkommen.

Eine IP-Adresse (Version 4) besteht aus 32 Bits. Diese Bits werden in 4 Achterblöcken (Oktett) aufgeteilt, um sie im Dezimalsystem darzustellen. Die Bits können im Dualsystem jeden Wert zwischen 00000000 und 11111111 annehmen, was den Werten 0 und 255 im Dezimalsystem entspricht. Der Wert 0 bezeichnet das Netz und der Wert 255 wird für den Broadcast (sendet eine Nachricht an alle Netzkomponenten) genutzt.

Der Bitcount zeigt an, wie viele Bits (von links nach rechts) festgelegt sind und somit den Netzwerkteil beschreiben. Die Übrigen Bits beschreiben den Geräteteil.

Bei 192.168.100.111/24 sind die ersten drei Oktetts (192.168.100) festgelegt. Das vierte Oktett (111) ist variable und kann Werte zwischen 0 und 255 annehmen. Die erste drei Oktetts also 24 Bit geben den Netzwerkteil an und das letzte Oktett also 8 Bit den Geräteteil.

| Bitschreibweise | 11000000 | 10101000 | 01100100 | 01101111 |

|---|---|---|---|---|

| Dezimalschreibweise | 192 | 168 | 100 | 111 |

| Einteilung | Netzwerkteil | Geräteteil | ||

UTM

UTM steht für Unified Threat Management (zu deutsch ungefähr: vereinheitliche Bedrohungsverwaltung) und bezeichnet ein vielschichtiges Sicherheitskonzept mit dem ein Netzwerk vor Angriffen geschützt werden kann.

Eine UTM Appliance ist eine Hardware, die verschiedenste Sicherheitsmechanismen und Softwarelösungen zur Absicherung zur Verfügung stellt. Es stellt eine All-In-One Lösung dar, die Komponenten wie z.B. Firewall, VPN-Gateway, Virenscanner, Spam-Filter, Web-/Content-Filter, IDS und Authentisierung zum Schutz des Netzwerkes einsetzt.

Vorteil, dieser Lösung ist, dass alle Sicherheitskomponenten und -funktionalitäten zentral auf einem Gerät konfiguriert und verwaltet werden können und den Verwaltungsaufwand so gering wie möglich halten.

Die Securepoint UTM und VPN Gateways werden durch eine verständliche Weboberfläche verwaltet, bieten aber auch für erfahrene Benutzer genug Einstellungsmöglichkeiten. Die Appliances werden in verschiedenen Dimensionen angeboten, um verschiedenen Netzwerkgrößen gerecht zu werden.

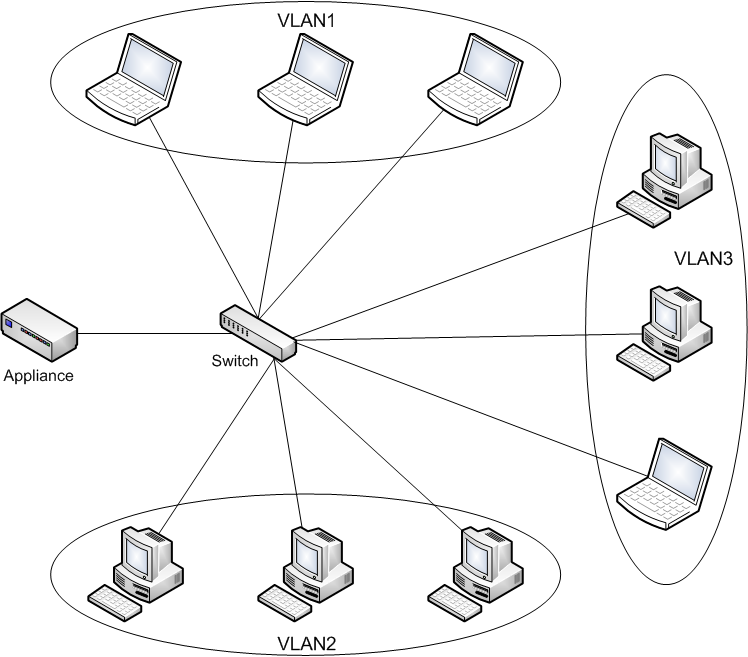

VLAN

VLAN steht für Virtual Local Area Network und wird verwendet, um ein physikalisches Netz in mehrere logische Netze aufzuteilen. Verschiedene Netze können genutzt werden, um das gesamte Intranet zu strukturieren, z.B. nach Organisation wie Abteilungen, Projektgruppen oder nach räumlichen Eigenschaften wie Stockwerke oder Gebäude.

Für jedes Netz wäre eigentlich jeweils ein Interface nötig. Durch die Verwendung von VLAN Interfaces können diese Netze über ein physikalisches Interface betrieben werden, denn die virtuellen VLAN Interfaces werden an ein physikalisches Interface gebunden. Jedes VLAN verfügt über eine Kennung (ID), die an die jeweiligen Pakete als Kennzeichnung (Tag) angehängt werden. Durch diese Tags kann ein VLAN-fähiger Switch die Pakete dem jeweiligen

VLAN zuweisen.

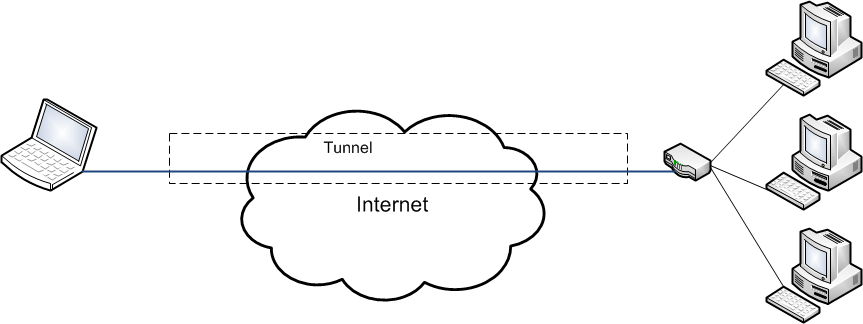

VPN

VPN steht für Virtual Private Network (virtuelles, privates Netzwerk). Dies ist eine softwarebasierte Technologie, mit der zwei Netzwerke miteinander verbunden werden. Die Endstellen können dabei zwei Netzwerke sein oder ein einzelner Computer, der sich zu einem Netzwerk verbindet. Bei der letzteren Version verbindet sich der Teilnehmer mit der Anschlussstelle des Netzwerkes (auch VPN Gateway genannt). Der verbundene Teilnehmer hat Zugriff auf das gesamte Netzwerk, als wenn sein Computer direkt an dem Netzwerk angeschlossen wäre.

Als Übertragungsweg dient dabei das Internet. Um die Übertragung zwischen den Endpunkten zu ermöglichen, werden die Datenpakete in in ein VPN Protokoll gepackt. Je nach verwendeten Protokoll kann die Übertragung verschlüsselt werden, um eine sichere Kommunikation zu gewährleisten.

Für den Benutzer sieht das VPN wie eine normale Netzwerkverbindung zum Zielrechner aus. Den tatsächlichen Übertragungsweg sieht er nicht. Das VPN stellt dem Benutzer eine virtuelle IP-Verbindung zur Verfügung, die durch eine tatsächliche getunnelt wird. Die über diese Verbindung übertragenen Datenpakete werden am Clienten verschlüsselt und vom Securepoint Server wieder entschlüsselt und umgekehrt.