IPSec-Tunnel in Verbindung mit Multipathrouting

Einleitung

Zu gunsten der Performance und auch als Ausfallsicherheit setzen viele Firmen mittlerweile auf ein Multipathrouting, also mehrere Internetleitungen an einer Firewall. Im folgenden lernen Sie, was Sie bei einem solchen Aufbau in Verbindung mit einem oder mehrerer IPSec-Tunnel beachten müssen.

Ausgangssituation

In unserem Beispielszenario existiert eine UTM mit einem IPSec-Site-to-Site-Tunnel zu einer Außenstelle. Die Securepoint ist über eine Leitung (ppp0) mit dem Internet verbunden.

Nötige Einstellungen

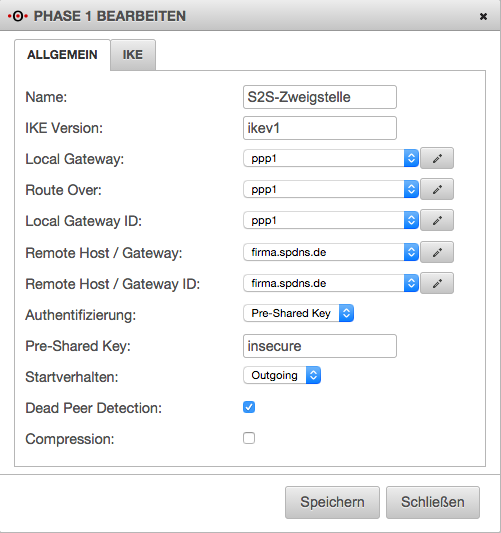

Um festzulegen, über welche Internetverbindung ein Tunnel aufgebaut werden soll, muss im Endeffekt nur die Phase 1 der IPSec-Verbindung entsprechend angepasst werden. Hier sind besonders die Felder "lokales Gateway" und "Route Over" interessant. Das lokale Gateway ist, wie der Name schon sagt, das lokale Gateway der Internetverbindung, als beispielsweise die ppp1 bzw die eth2. Der Wert Route Over bezieht sich auf das Gateway des lokalen Gateways. Im Folgenden werden Ihnen zwei typische Beispiele erklärt.

Anwendungsfall 1: Weitere PPPoE-Leitung

Der erste mögliche Fall, eine weitere Leitung anzubinden, besteht darin, neben der ppp0 eine weitere ADSL-Verbindung anzuschließen. Wie Sie die zweite PPPoE-Leitung konfigurieren entnehmen Sie bitte dieser Anleitung.

Konfiguration mit ADSL

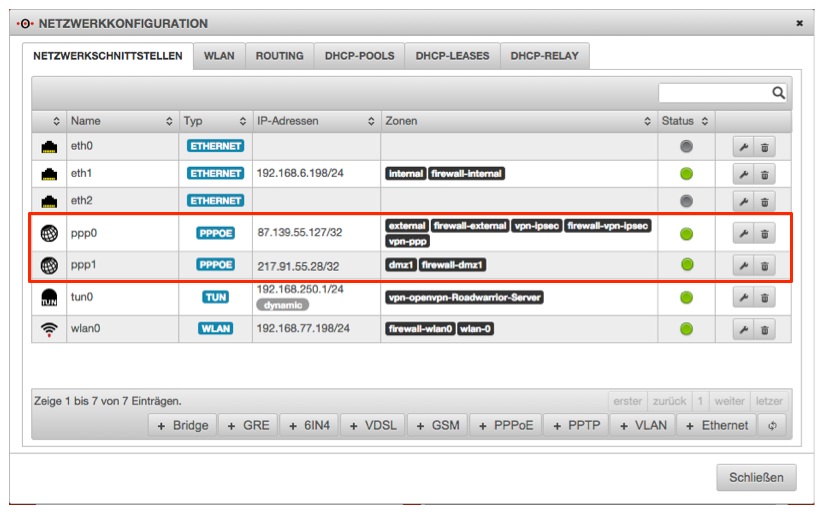

Im Falle von ADSL als zweite Leitung sieht unsere Netzwerkkonfiguration wie folgt aus:

In diesem Falle muss die Phase 1 der IPSec-Verbindung so aussehen:

Anwendungsfall 2: Weitere SDSL-Leitung

Der zweite mögliche Fall, eine weitere Leitung anzubinden, besteht darin, neben der bereits vorhandenen ppp0 eine SDSL-Leitung anzuschließen. In diesem Fall haben Sie eine öffentliche IP auf dem Interface und ein vorgegebenes Gateway für diese Leitung.

Konfiguration mit SDSL

Lösung

Netzwerkkonfiguration

In der UTM wird nun die zweite Leitung hinzugefügt. Schließen Sie die Leitung an das entsprechende Interface (in unserem Beispiel eth2) an und richten Sie die Schnittstelle im Webinterface der UTM entsprechend ein. Beachten Sie hierbei, dass Sie die Zonen vpn-ipsec und firewall-vpn-ipsec auf die Schnittstelle legen.

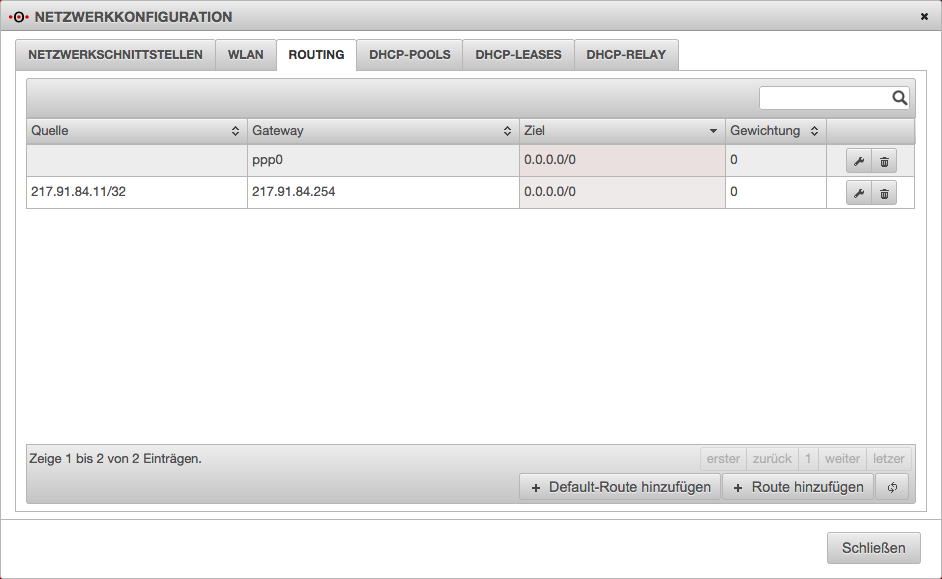

Statt einer Default-Route für diese Leitung, wird nun eine Source-Route angelegt. Die Quelle in dieser Source-Route entspricht der IP auf der (in unserem Beispiel) eth2.

IPSec-Einstellungen

In der Phase 1 Ihres IPSec-Tunnels müssen die Einträge lokales Gateway und Route-Over entsprechend gesetzt werden. Das lokale Gateway entspricht der IP auf der eth2 und die Route-Over dem Gateway dieses IP-Netzes.

Ergebnis

Durch die Source Route für die zweite Leitung werden nur die IPSec-Verbindungen über diese Verbindung geleitet. Das Surfen der User, sowie sämtliche Dienste der UTM, wie z.B. DNS, werden weiterhin über die default-Route, also über die ppp0 geleitet.