Keine Bearbeitungszusammenfassung |

|||

| Zeile 2: | Zeile 2: | ||

== IPSec-Tunnel über dediziertes Interface aufbauen == | == IPSec-Tunnel über dediziertes Interface aufbauen == | ||

=== Einleitung === | === Einleitung === | ||

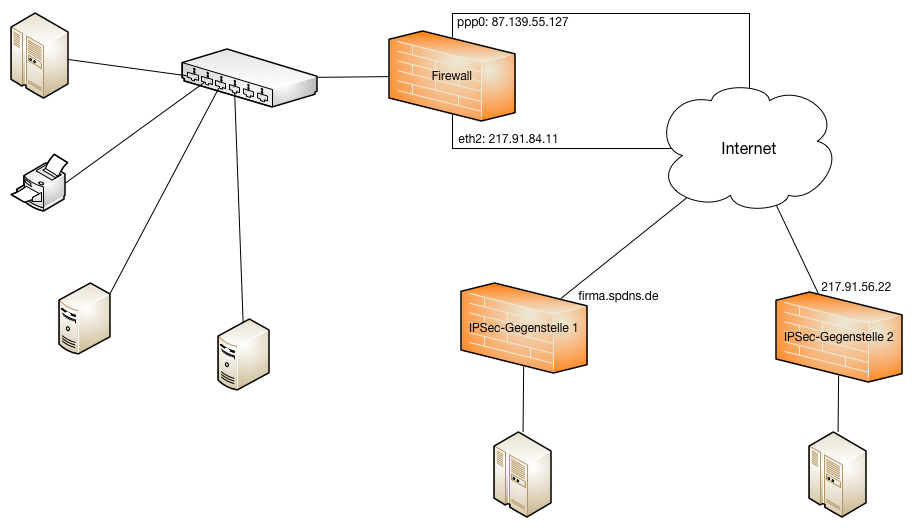

In manchen Setups kommt es vor, dass das Surfen der Clients und der IPSec-Traffic getrennt werden sollen. Hierfür bietet es sich an, eine weitere Internetleitung an die | In manchen Setups kommt es vor, dass das Surfen der Clients und der IPSec-Traffic getrennt werden sollen. Hierfür bietet es sich an, eine weitere Internetleitung an die UTM anzubinden und jeweils eine Leitung für Surfen und den IPSec-Traffic zu verwenden. In dieser Anleitung wird erklärt, wie Sie den IPSec-Traffic über ein dediziertes Interface '''ohne Defaultroute''' leiten. Möchten Sie den Aufbau mit zwei default-Routen realisieren, können Sie dies ohne Weiteres über die "Route Over"-Einstellung in der Phase 1 Ihres VPN-Tunnels konfigurieren. | ||

=== Ausgangssituation === | === Ausgangssituation === | ||

| Zeile 8: | Zeile 8: | ||

'''Achtung: Auf der Leitung über die die IPSec-Verbindungen laufen sollen, benötigen Sie in diesem Szenario zwingend eine feste IP-Adresse. Ob diese feste IP per ADSL oder SDSL angebunden wird ist dabei irrelevant.''' | '''Achtung: Auf der Leitung über die die IPSec-Verbindungen laufen sollen, benötigen Sie in diesem Szenario zwingend eine feste IP-Adresse. Ob diese feste IP per ADSL oder SDSL angebunden wird ist dabei irrelevant.''' | ||

[[Datei:multipath_ipsec_aufbau.png| center| thumb| 900px| <font size=2>zwei Internetleitungen an der | [[Datei:multipath_ipsec_aufbau.png| center| thumb| 900px| <font size=2>zwei Internetleitungen an der UTM mit zwei IPSec-Endpunkten</font>]] | ||

=== Lösung === | === Lösung === | ||

Version vom 14. Januar 2015, 12:54 Uhr

IPSec-Tunnel über dediziertes Interface aufbauen

Einleitung

In manchen Setups kommt es vor, dass das Surfen der Clients und der IPSec-Traffic getrennt werden sollen. Hierfür bietet es sich an, eine weitere Internetleitung an die UTM anzubinden und jeweils eine Leitung für Surfen und den IPSec-Traffic zu verwenden. In dieser Anleitung wird erklärt, wie Sie den IPSec-Traffic über ein dediziertes Interface ohne Defaultroute leiten. Möchten Sie den Aufbau mit zwei default-Routen realisieren, können Sie dies ohne Weiteres über die "Route Over"-Einstellung in der Phase 1 Ihres VPN-Tunnels konfigurieren.

Ausgangssituation

In unserem Beispielszenario verfügt die UTM bereits über eine ADSL-Verbindung (ppp0). Die Clients hinter der UTM sollen weiterhin über die ppp0 surfen. Außerdem sollen zwei IPSec-Endpunkte angebunden werden. Für die Trennung des Traffics wird nun eine weitere Leitung mit fester IP (eth2) angebunden.

Achtung: Auf der Leitung über die die IPSec-Verbindungen laufen sollen, benötigen Sie in diesem Szenario zwingend eine feste IP-Adresse. Ob diese feste IP per ADSL oder SDSL angebunden wird ist dabei irrelevant.

Lösung

Netzwerkkonfiguration

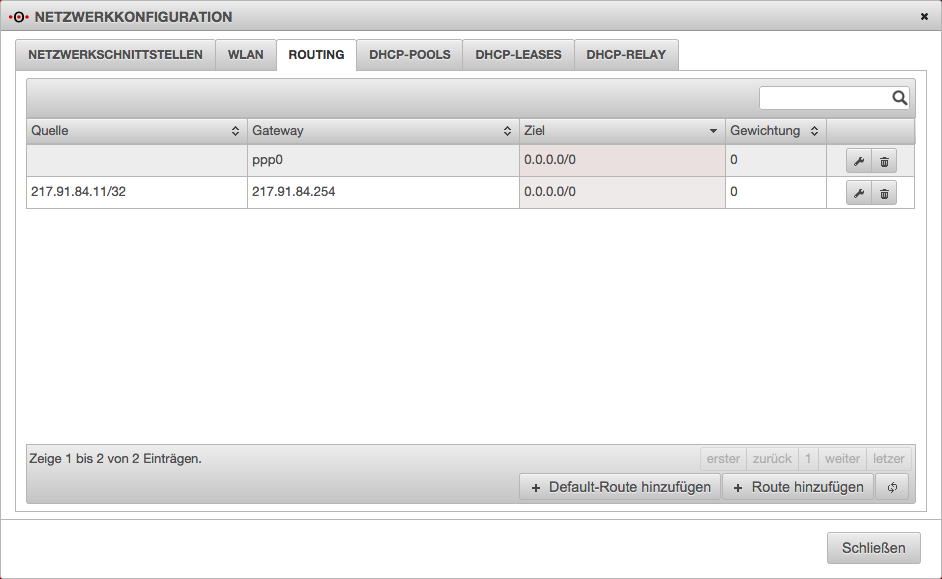

In der UTM wird nun die zweite Leitung hinzugefügt. Schließen Sie die Leitung an das entsprechende Interface (in unserem Beispiel eth2) an und richten Sie die Schnittstelle im Webinterface der UTM entsprechend ein. Beachten Sie hierbei, dass Sie die Zonen vpn-ipsec und firewall-vpn-ipsec auf die Schnittstelle legen.

Statt einer Default-Route für diese Leitung, wird nun eine Source-Route angelegt. Die Quelle in dieser Source-Route entspricht der IP auf der (in unserem Beispiel) eth2.

IPSec-Einstellungen

In der Phase 1 Ihres IPSec-Tunnels müssen die Einträge lokales Gateway und Route-Over entsprechend gesetzt werden. Das lokale Gateway entspricht der IP auf der eth2 und die Route-Over dem Gateway dieses IP-Netzes.

Ergebnis

Durch die Source Route für die zweite Leitung werden nur die IPSec-Verbindungen über diese Verbindung geleitet. Das Surfen der User, sowie sämtliche Dienste der UTM, wie z.B. DNS, werden weiterhin über die default-Route, also über die ppp0 geleitet.