Davidg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Davidg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

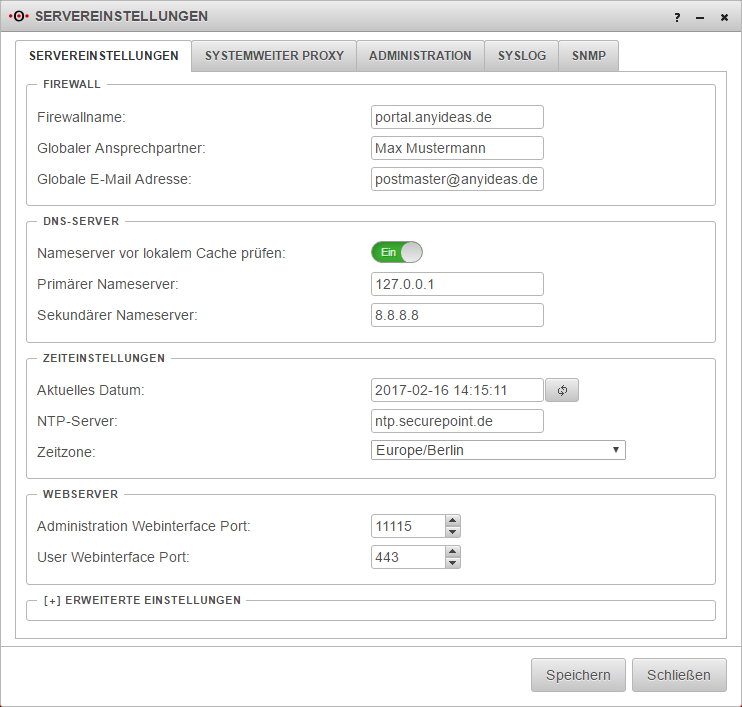

= FQHN der Firewall anpassen = | |||

Der Hostname der Firewall sollte als FQHN definiert sein. In unserem Beispiel hier wird dies 'portal.anyideas.de' sein. | Der Hostname der Firewall sollte als FQHN definiert sein. In unserem Beispiel hier wird dies 'portal.anyideas.de' sein. | ||

Dies ist nötig, damit später die Auflösung der Landingpage des Captive Portals mit dem Zertifikat zusammenspielt. | Dies ist nötig, damit später die Auflösung der Landingpage des Captive Portals mit dem Zertifikat zusammenspielt. | ||

Sollte ein Wechsel des Hostnamen nicht möglich sein, weil die Firewall zum Beispiel als ausgehendes Mailrelay benutzt wird, achten Sie bitte explizit auf den Eintrag Nameserver. | Sollte ein Wechsel des Hostnamen nicht möglich sein, weil die Firewall zum Beispiel als ausgehendes Mailrelay benutzt wird, achten Sie bitte explizit auf den Eintrag Nameserver. | ||

= DNS-Server eintragen = | |||

[[Datei:CP_servereinstellunge.png| thumb| 450px|<font size=1>Servereinstellungen - FQHN & DNS-Server</font>]] | [[Datei:CP_servereinstellunge.png| thumb| 450px|<font size=1>Servereinstellungen - FQHN & DNS-Server</font>]] | ||

Als primären Nameserver tragen Sie bitte den Localhost (hier 127.0.0.1) ein. Als sekundärer Nameserver hat sich in der Vergangheit 'google-public-dns-a.google.com' durch eine schnelle Antwortzeit und hohe Verfügbarkeit bewährt. | Als primären Nameserver tragen Sie bitte den Localhost (hier 127.0.0.1) ein. Als sekundärer Nameserver hat sich in der Vergangheit 'google-public-dns-a.google.com' durch eine schnelle Antwortzeit und hohe Verfügbarkeit bewährt. | ||

| Zeile 25: | Zeile 12: | ||

<br><br><br><br> | <br><br><br><br> | ||

<br> | <br> | ||

= Zertifikate importieren = | |||

Da die Landingpage des Captive Portals eine HTTPS-Website ist muss im nächsten Schritt für das benötigte Zertifikat gesorgt werden. Wir empfehlen hier ausdrücklich ein Zertifikat von einer offiziellen CA zu erwerben (oder ein bereits vorhandenes Wildcardzertifikat zu verwenden), um späteren Irritationen wegen Warnmeldungen des Browsers vorzubeugen. | Da die Landingpage des Captive Portals eine HTTPS-Website ist muss im nächsten Schritt für das benötigte Zertifikat gesorgt werden. Wir empfehlen hier ausdrücklich ein Zertifikat von einer offiziellen CA zu erwerben (oder ein bereits vorhandenes Wildcardzertifikat zu verwenden), um späteren Irritationen wegen Warnmeldungen des Browsers vorzubeugen. | ||

Grundsätzlich bestehen hier zwei Optionen: | |||

* Ein Zertifikat für einen FQHN | |||

** in diesem Fall wäre der Common Name des Zertifikats 'portal.anyideas.de' | |||

* Ein Wildcardzertifikat | |||

** in diesem Fall wäre der Common Name des Zertifikats '*.anyideas.de' | |||

Im ersten Schritt muss die, zusammen mit dem Zertifikat zur Verfügung gestellte CA, in die UTM importiert werden.<br> | |||

Anschließend wird der gleiche Schritt für das eigentliche Zertifikat wiederholt. | |||

= ggf. Gruppe anlegen = | |||

[[Datei:CP gruppe.png| thumb| 450px|<font size=1>Benutzer - Gruppe anlegen & Rechte vergeben</font>]] | |||

Soll eine Authentifizierung der User am Captiv Portal erfolgen, muss im nächsten Schritt eine Gruppe mit den dafür nötigen Berechtigungen 'HTTP-Proxy' erstellt werden. Die Gruppe kann auf Wunsch und bestehender Integration in ein Active Directory auch auf einen im AD zu generierende Gruppe gemappt werden. | |||

<br><br><br><br> | |||

<br><br><br><br> | |||

<br><br><br><br> | |||

<br><br><br><br> | |||

<br> | |||

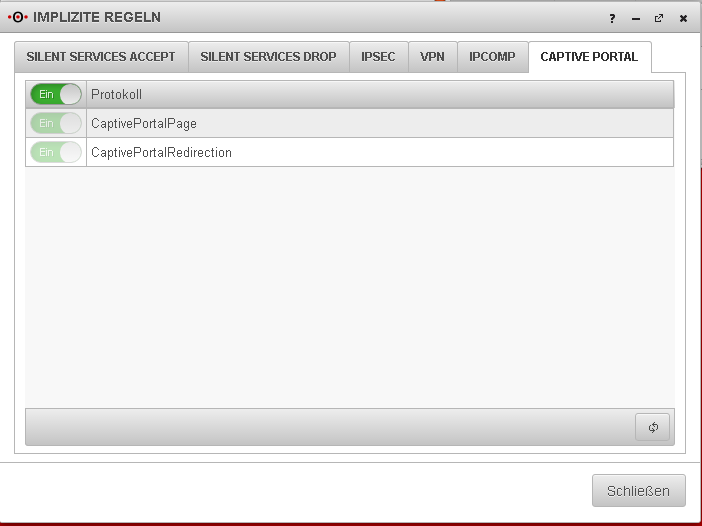

= Implizite Regeln = | |||

[[Datei:CP Impliziete-regeln.PNG| thumb| 450px|<font size=1>Firewall - Implizite Regeln</font>]] | |||

Bitte kontrollieren Sie an diesem Punkt ob die impliziten Regeln beide aktiviert sind. | |||

Der Schalter CaptivePortalPage öffnet einen eingehenden Port auf dem entsprechenden Interface der Firewall, dass für das Captive Portal vorgesehen ist, um die Landingpage anzeigen zu können. | |||

Der Schalter CaptivePortalRedirection ist, wie der Name schon sagt, für die dazugehörige Umleitung der Traffics auf den oben genannten Port zuständig. | |||

<br><br><br><br> | <br><br><br><br> | ||

<br><br><br><br> | <br><br><br><br> | ||

| Zeile 36: | Zeile 44: | ||

<br> | <br> | ||

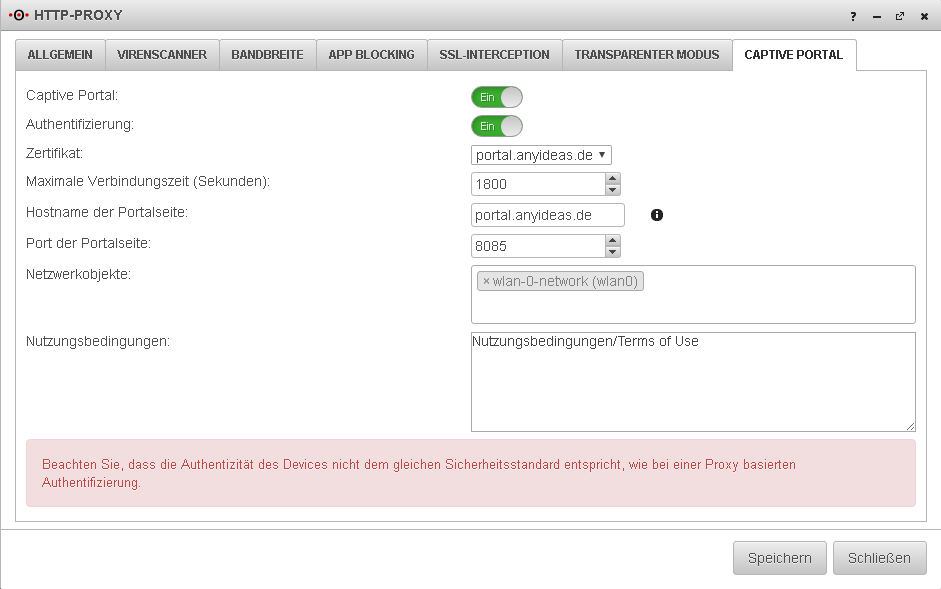

= | = Captive Portal = | ||

[[Datei:CP | [[Datei:CP Proxy captive auth.PNG| thumb| 450px|<font size=1>Firewall - Implizite Regeln</font>]] | ||

Captive Portal | |||

* Dieser Schalter aktiviert oder deaktviert das Captive Portal | |||

Authentifizierung | |||

* Hier kann, wenn gewünscht, eine Authentifizierung erzwungen werden. | |||

Zertifikat | |||

* Bitte das oben erwähnte Zertifikat auswählen. | |||

Maximale Verbindungszeit (Sekunden) | |||

* Der Zeitrahmen, in dem eine Anmeldung im Captive Portal gültig ist. | |||

* Ist der Timer auf 0 wird der Zugriff ins Internet gesperrt und eine erneute Bestätigung der Nutzungsbedingungen (und, wenn gewünscht, der Authentifizierung) ist von Nöten. | |||

Hostname der Portalseite | |||

* Dieser sollte dem Common Name des Zertifikats entsprechen. | |||

Netzwerkobjekte | |||

* In diesem Feld bitte die Netzwerkobjekte auswählen, welche die Netze repräsentieren, welche auf die Landingpage umgeleitet werden sollen. | |||

Nutzungsbedingungen | |||

* Hier ist Platz | |||

= transparenter Proxy = | |||

= Webfilter = | |||

= | = Nameserver = | ||

= Webfilter = | |||

= Checkliste = | |||

Version vom 14. Februar 2017, 15:45 Uhr

FQHN der Firewall anpassen

Der Hostname der Firewall sollte als FQHN definiert sein. In unserem Beispiel hier wird dies 'portal.anyideas.de' sein. Dies ist nötig, damit später die Auflösung der Landingpage des Captive Portals mit dem Zertifikat zusammenspielt. Sollte ein Wechsel des Hostnamen nicht möglich sein, weil die Firewall zum Beispiel als ausgehendes Mailrelay benutzt wird, achten Sie bitte explizit auf den Eintrag Nameserver.

DNS-Server eintragen

Als primären Nameserver tragen Sie bitte den Localhost (hier 127.0.0.1) ein. Als sekundärer Nameserver hat sich in der Vergangheit 'google-public-dns-a.google.com' durch eine schnelle Antwortzeit und hohe Verfügbarkeit bewährt.

Zertifikate importieren

Da die Landingpage des Captive Portals eine HTTPS-Website ist muss im nächsten Schritt für das benötigte Zertifikat gesorgt werden. Wir empfehlen hier ausdrücklich ein Zertifikat von einer offiziellen CA zu erwerben (oder ein bereits vorhandenes Wildcardzertifikat zu verwenden), um späteren Irritationen wegen Warnmeldungen des Browsers vorzubeugen. Grundsätzlich bestehen hier zwei Optionen:

- Ein Zertifikat für einen FQHN

- in diesem Fall wäre der Common Name des Zertifikats 'portal.anyideas.de'

- Ein Wildcardzertifikat

- in diesem Fall wäre der Common Name des Zertifikats '*.anyideas.de'

Im ersten Schritt muss die, zusammen mit dem Zertifikat zur Verfügung gestellte CA, in die UTM importiert werden.

Anschließend wird der gleiche Schritt für das eigentliche Zertifikat wiederholt.

ggf. Gruppe anlegen

Soll eine Authentifizierung der User am Captiv Portal erfolgen, muss im nächsten Schritt eine Gruppe mit den dafür nötigen Berechtigungen 'HTTP-Proxy' erstellt werden. Die Gruppe kann auf Wunsch und bestehender Integration in ein Active Directory auch auf einen im AD zu generierende Gruppe gemappt werden.

Implizite Regeln

Bitte kontrollieren Sie an diesem Punkt ob die impliziten Regeln beide aktiviert sind.

Der Schalter CaptivePortalPage öffnet einen eingehenden Port auf dem entsprechenden Interface der Firewall, dass für das Captive Portal vorgesehen ist, um die Landingpage anzeigen zu können.

Der Schalter CaptivePortalRedirection ist, wie der Name schon sagt, für die dazugehörige Umleitung der Traffics auf den oben genannten Port zuständig.

Captive Portal

Captive Portal

- Dieser Schalter aktiviert oder deaktviert das Captive Portal

Authentifizierung

- Hier kann, wenn gewünscht, eine Authentifizierung erzwungen werden.

Zertifikat

- Bitte das oben erwähnte Zertifikat auswählen.

Maximale Verbindungszeit (Sekunden)

- Der Zeitrahmen, in dem eine Anmeldung im Captive Portal gültig ist.

- Ist der Timer auf 0 wird der Zugriff ins Internet gesperrt und eine erneute Bestätigung der Nutzungsbedingungen (und, wenn gewünscht, der Authentifizierung) ist von Nöten.

Hostname der Portalseite

- Dieser sollte dem Common Name des Zertifikats entsprechen.

Netzwerkobjekte

- In diesem Feld bitte die Netzwerkobjekte auswählen, welche die Netze repräsentieren, welche auf die Landingpage umgeleitet werden sollen.

Nutzungsbedingungen

- Hier ist Platz