K (Lauritzl verschob die Seite APP/HTTP Proxy 11.7 nach UTM/APP/HTTP Proxy 11.7, ohne dabei eine Weiterleitung anzulegen) |

KKeine Bearbeitungszusammenfassung Markierung: Zurückgesetzt |

||

| Zeile 1: | Zeile 1: | ||

==Beispiel einer Webfiltereinrichtung mit Benutzer- und Netzwerkgruppen== | |||

===Vorgaben=== | |||

Dieses Beispiel zeigt die Verwendung des Webfilters im HTTP-Proxy der Version 11.6 in Verbindung mit Benutzer- und Netzwerkgruppen bei folgender Ausgangssituation: | |||

== | |||

1. Benutzergruppen:<br> | |||

Es gibt drei Benutzergruppen mit eigenen Regelsätzen. In Regelsätzen werden unterschiedliche Berechtigungen beim Aufrufen von Webseiten definiert. Anhand der Benutzergruppen werden im Webfilter drei Profile erstellt, in denen diese mit ihren Regelsätzen verbunden werden.<br> | |||

*Benutzergruppe "Proxy_chef" soll keine Einschränkungen enthalten, jedoch soll die Geschäftsführung vor Webseiten geschützt werden, auf denen Schadsoftware enthalten ist. Daher werden die Kategorien "Danger" und "Hacking" blockiert. | |||

*Benutzergruppe ''Proxy_mitarbeiter'' soll ebenfalls vor Webseiten mit Schadsoftware geschützt werden. Weiterhin sollen die Kategorien ''Porno und Erotik'', ''Soziale Netzwerke'' und ''Shopping'' blockiert werden. Es muss allerdings die Möglichkeit bestehen, bei der Wortmann AG online einzukaufen. | |||

*Benutzergruppe ''Proxy_azubi'' soll keine Webseiten aufrufen dürfen, mit Ausnahme der Webseite der Securepoint GmbH. Zusätzlich soll hier die Möglichkeit geschaffen werden, dass die Benutzer dieser Gruppe in einem definierten Zeitfenster ihre sozialen Kontakte bei Facebook pflegen können. | |||

< | |||

< | |||

2. Netzwerkgruppen:<br> | |||

Durch Netzwerkgruppen, die auch in Profilen Regelsätzen zugeordnet werden, soll gewährleistet werden, dass Geräte die sich nicht authentifizieren können, trotzdem einen Schutz über den HTTP-Proxy und den Webfilter erhalten. Dazu wird hier zwischen drei Netzwerkgruppen unterschieden:<br> | |||

*Netzwerkgruppe "nw_grp_GF" soll für Geräte der Geschäftsführung mit dem IP-Netz 10.1.10.0/24 eingesetzt werden. Auch hier sollen die Clients wieder durch das Blockieren der Kategorien ''Danger'' und ''Hacking'' vor Schadsoftware geschützt werden. | |||

*Netzwerkgruppe "nw_grp_IT" soll Geräte in der technischen Abteilung mit dem IP-Netz 10.1.20.0/24, wie auch schon Geräte der Geschäftsführung, mit den gleichen Maßnahmen vor Schadsoftware geschützt werden. | |||

*Netzwerkgruppe "nw_grp_VT" mit den IP-Netz 10.1.30.0/24 für den Vertrieb bekommt dieselben Einstellungen wie auch schon die Geschäftsführung und die technische Abteilung. Zusätzlich sollen beim Vertrieb ''Werbe Dienste'' geblockt werden. | |||

===Einrichtung der Gruppen=== | |||

====Benutzergruppen==== | |||

[[Datei:UTM116_AI_AuBpcgrp.png|200px|thumb|right|Proxy Gruppe anlegen]] | |||

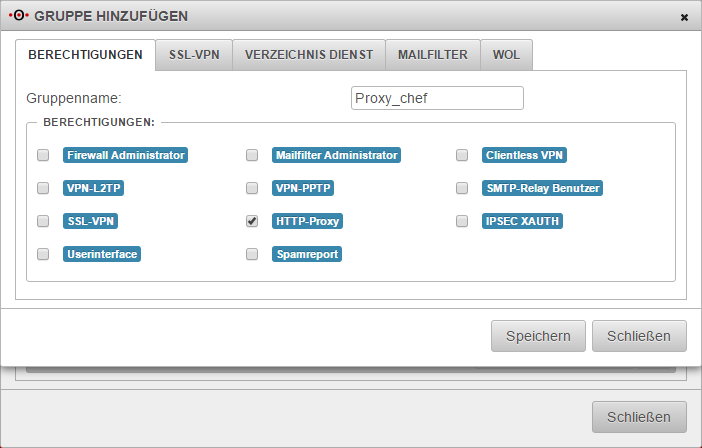

[[Datei: | Benutzergruppen werden im Menü ''Authentifizierung'', Untermenü ''Benutzer'' unter dem Reiter ''Gruppen'' mit einem Klick auf den Button [[Datei:UTM116_AI_AuBGrphinzB.png|100px]] hinzugefügt.<br> | ||

< | Im Feld ''Gruppenname:'' wird ein Name für die Benutzergruppe vergeben. | ||

Damit diese Gruppe auf den HTTP-Proxy und den Webfilter zugreifen kann, muss hier die Berechtigung ''HTTP-Proxy'' aktiviert werden. | |||

[[Datei: | Sollen Active Directory Gruppen zur Authentifizierung verwendet werden, wird die entsprechende AD-Gruppe im Reiter ''Verzeichnis Dienst'' ausgewählt. Eine genaue Beschreibung dazu befindet sich im Wiki zu den[[UTM/AUTH/AD_Anbindung-v11.4| AD-Benutzergruppen]] ab der Version 11.5. | ||

[[Datei:UTM116_AI_AuBpgrp.png|200px|thumb|right|Drei Proxy Gruppen angelegt]] | |||

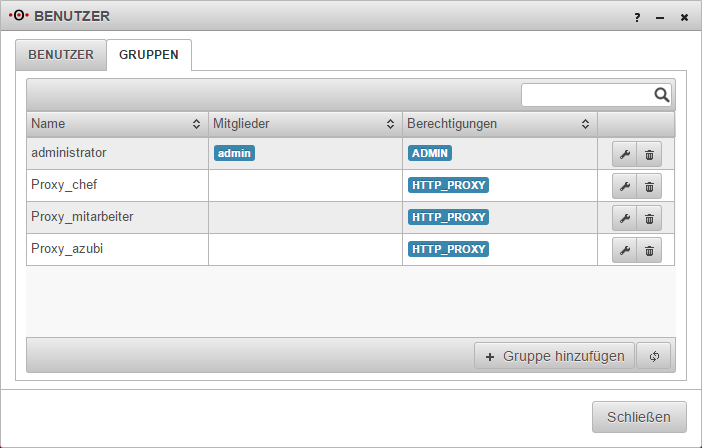

Wenn | Für jeden der drei Benutzergruppen ''Proxy_chef'', ''Proxy_mitarbeiter'' und ''Proxy_azubi'' wird eine eigene Benutzergruppe angelegt. | ||

[[Datei: | |||

[[Datei:UTM116_AI_AuBpben.png|200px|thumb|right|Benutzer anlegen]] | |||

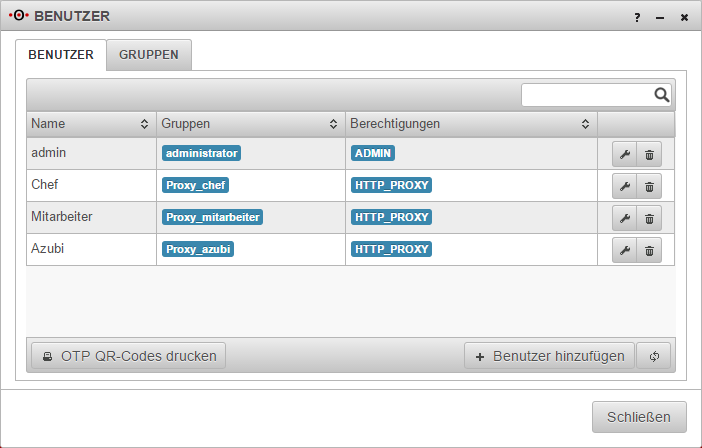

Wenn keine Authentifizierung über ein Active Directory stattfinden kann oder soll, müssen [[Benutzerverwaltung | Benutzer lokal auf der UTM]] angelegt werden. Diese sollen dann die Berechtigungen von den Benutzergruppen erben. Dass heißt, die angelegten Benutzer müssen mit einer Gruppe verbunden werden. Dazu befindet sich, wenn der Benutzer hinzugefügt wird, im Reiter ''Gruppen'' eine Liste mit den schon angelegten Benutzergruppen, aus der die passende ausgewählt wird. | |||

====Netzwerkgruppen==== | |||

[[Datei:UTM116_AI_FPFpnwgrp.png|200px|thumb|right|Netzwerkgruppe anlegen]] | |||

Netzwerkobjekte und -gruppen befinden sich unter dem Menüpunkt ''Firewall'', Untermenü ''Portfilter'' und dem Reiter ''Netzwerkobjekte''.<br> | |||

Hier werden die Netzwerkobjekte durch anlegen von Gruppen und der Anschließenden Zuweisung der erstellten Netzwerkobjekte zu einer Netzwerkgruppe gruppiert. Auch hier wird wieder der Name der Netzwerkgruppe für die Namensgebung des Webfilter Profil und des automatisch angelegten Regelsatzes genutzt. | |||

[[Datei: | |||

< | ===Einrichtung des Webfilter=== | ||

[[Datei: | ====Profil erstellen==== | ||

Zum einrichten des Webfilter werden die angelegten Gruppen mit den Regelsätzen verknüpft. Dazu werden Profile angelegt. | |||

Der Webfilter hat seit der Version 11.6 seinen eigenen Menüpunkt unter ''Anwendungen''. | |||

[[Datei:UTM116_AI_WFPpcprofhinz.png|200px|thumb|right|Profil hinzufügen]] | |||

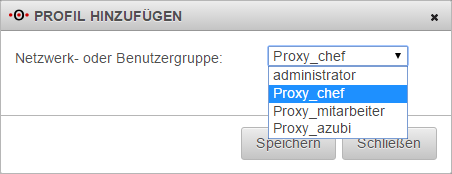

Mit einem Klick auf den Button [[Datei:UTM116_AI_WFprofhinzB.png|100px]] öffnet sich ein Fenster mit einer Liste von Benutzer- und Netzwerkgruppen. | |||

[[Datei: | |||

[[Datei: | |||

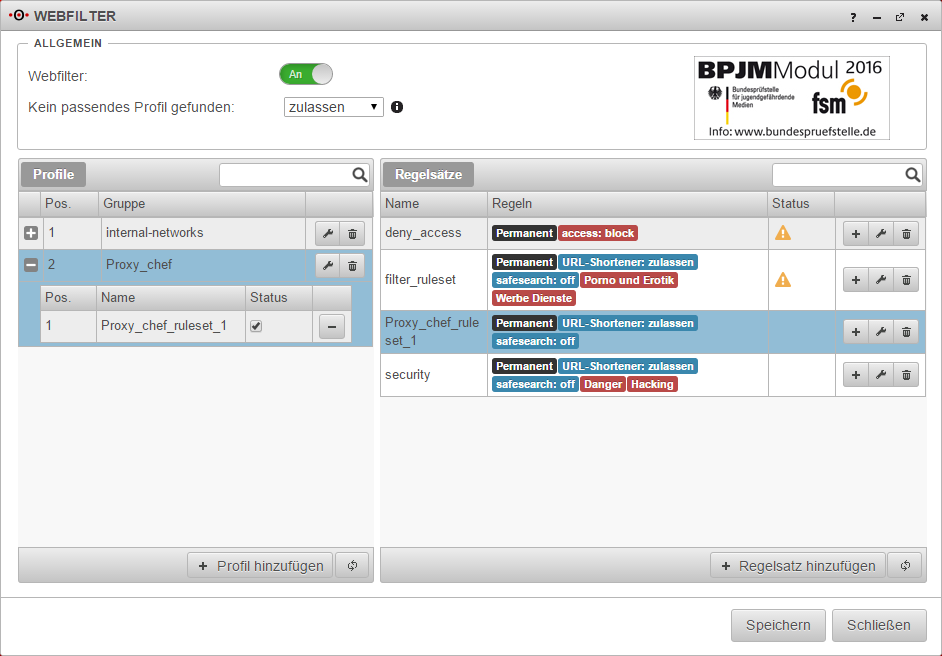

[[Datei:UTM116_AI_WFPpcprof.png|200px|thumb|right|Profil hinzugefügt]] | |||

Nach Auswahl der Gruppe und speichern der Auswahl, wird auf der linken Seite ein neues Profil angelegt und auf der rechten Seite ein dazu passender Regelsatz. | |||

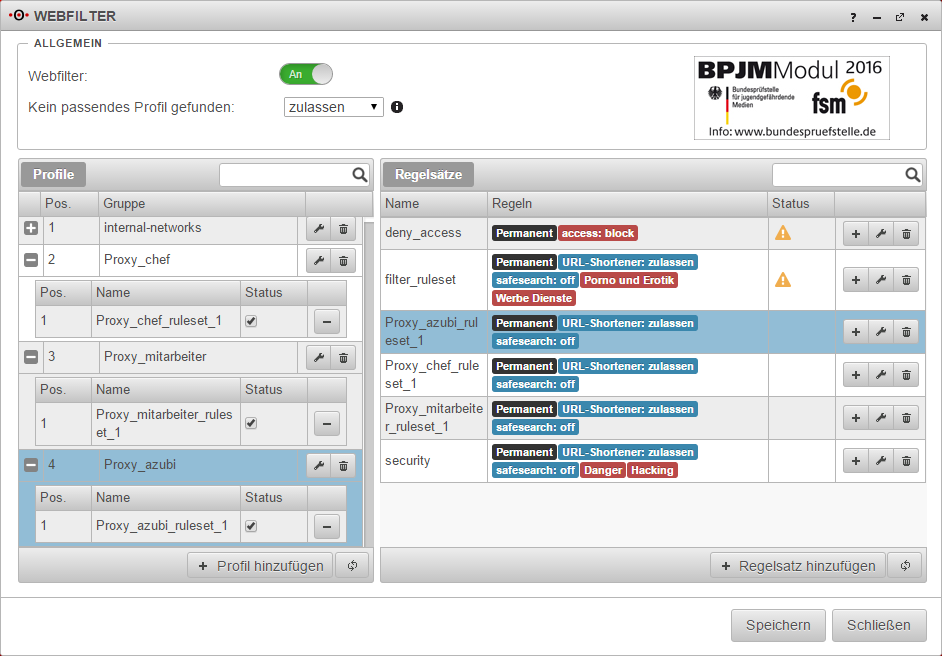

[[Datei:UTM116_AI_WFPprof.png|200px|thumb|right|Profile hinzugefügt]] | |||

Nach diesem Schema werden nun die einzelnen Profile für die oben genannten Benutzer- und Netzwerkgruppen angelegt. | |||

====Regelsatz bearbeiten==== | |||

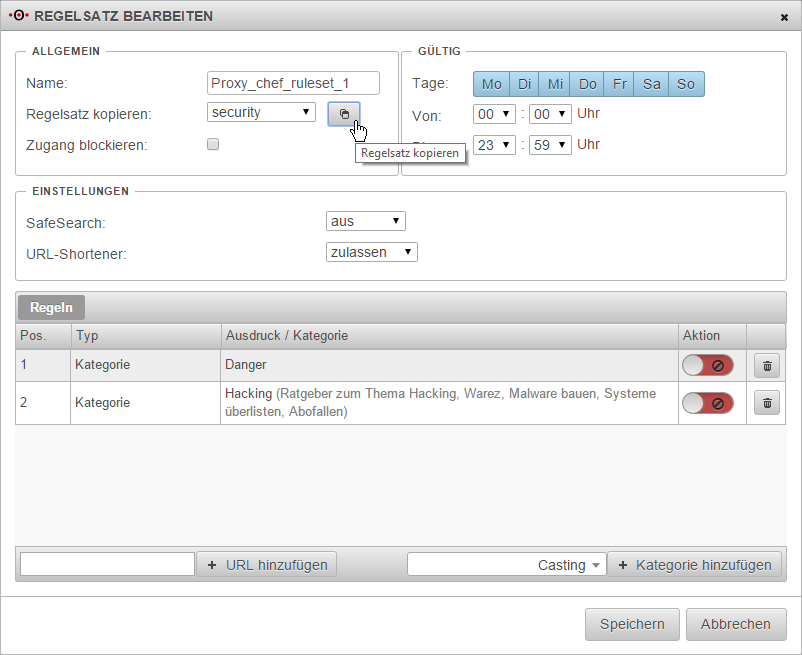

[[Datei:UTM116_AI_WFPpcrs.png|200px|thumb|right|Regelsatz Proxy_chef bearbeiten]] | |||

Mit einen Klick auf den Button [[Datei:UTM116_AI_WFeditB.png|20px]] öffnet sich das Fenster zum Editieren des Regelsatzes. | |||

Im unteren Teil des Fensters werden die Regeln angelegt.<br> | |||

=====Regelsatz für Benutzergruppe "Proxy_chef"===== | |||

Angefangen bei dem Regelsatz für Benutzergruppe ''Proxy_chef'', werden hier nacheinander die Kategorien ''Danger'' und ''Hacking'' durch Auswahl aus der Kategorien-Liste und anschließendem Klick auf [[Datei:UTM116_AI_WFrsKathinzB.png|110px]] der Regelliste hinzugefügt. | |||

Sollte schon ein Regelsatz existieren, der die gewünschten Kategorien oder URLs beinhaltet, können die Einstellungen auch aus diesem Kopiert werden. Dass sollte aber geschehen '''''bevor''''' Regeln einzeln angelegt werden, da die schon angelegten Regeln durch das Kopieren überschrieben werden. | |||

Da schon ein Regelsatz mit dem Namen ''security'' existiert, bei dem diese beiden Kategorien geblockt werden, kann dieser aus dem Feld ''Regelsatz kopieren'' ausgewählt und mit einem Klick auf den Button [[Datei:UTM116_AI_WFregkopB.png|25px]] kopiert werden. | |||

Mit einen Klick auf [[Datei:UTM116_AI_SaveB.png|60px]] werden diese Einstellungen gespeichert. | |||

=====Regelsatz für Benutzergruppe "Proxy_mitarbeiter"===== | |||

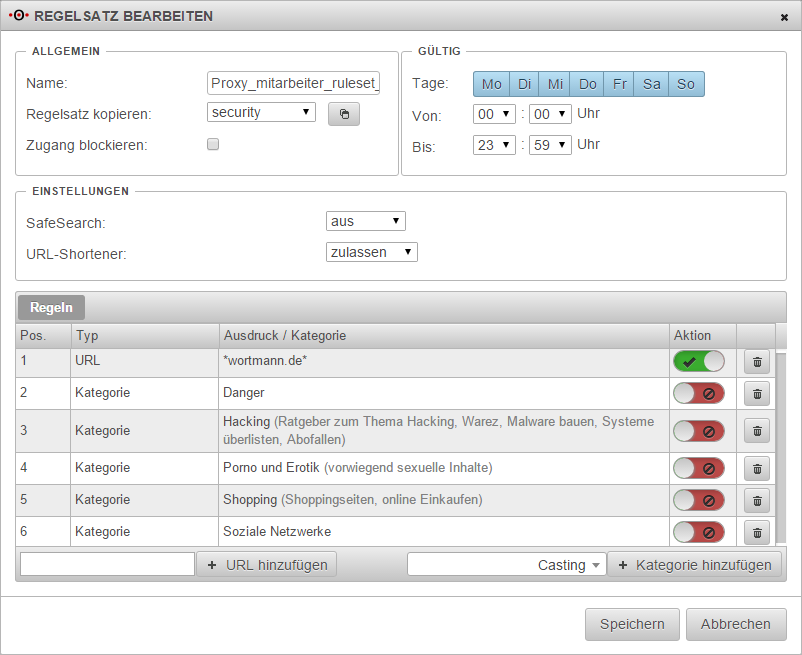

[[Datei:UTM116_AI_WFPpmrs.png|200px|thumb|right|Regelsatz Proxy_mitarbeiter bearbeiten]] | |||

Auch beim Regelsatz für die Benutzergruppe ''Proxy_mitarbeiter'' kann wieder der Regelsatz ''security'' kopiert werden. Damit sind die Kategorien ''Danger'' und ''Hacking'' den Regeln hinzugefügt. Nun werden nacheinander die Kategorien ''Porno und Erotik'', ''Shopping'' und ''Soziale Netzwerke'' ausgewählt und die Regelliste damit jeweils durch klick auf den Button [[Datei:UTM116_AI_WFrsKathinzB.png|110px]] erweitert.<br> | |||

Um einzelne URLs der Regelliste hinzuzufügen, werden diese auf der Linken Seite unter der Regelliste eingetragen und über den Button [[Datei:UTM116_AI_WFrsURLhinzB.png|110px]] eingefügt. Dabei kann ein '''*''' als Wildcard genutzt werden. | |||

Hier einige Beispiele: | |||

* *ttt-point* | |||

* *.ttt-point․* | |||

* *ttt-point․de (oder .net, .com etc.) | |||

* <nowiki>http://*ttt-point․de*</nowiki> | |||

* <nowiki>http://*ttt-point․*</nowiki> | |||

* <nowiki>http://ttt-point․de*</nowiki> | |||

* <nowiki>http://ttt-point․de</nowiki> | |||

anstatt des ''http://'' kann natürlich auch ''https://'' verwendet werden. | |||

Da die Seite der Wortmann AG, die unter die Kategorie Shopping fällt, zugelassen werden soll, erfolgt hier ein entsprechender Eintrag ''*wortmann.de*. <br> | |||

Durch die Wildcard vor ''wortmann.de'' ist gewährleistet, dass diese Seite sowohl mit http:// als auch https:// aufgerufen werden kann. Auch sind hierbei weitere Subdomains berücksichtigt, auf die eventuell per automatischen Link zugegriffen werden muss. <br> | |||

Der '''*''' hinter der Domäne sorgt dafür, dass weitere Unterordner ebenfalls berücksichtigt werden. | |||

Der Button in der Spalte Aktion hat zwei Zustände: | |||

{| | |||

|[[Datei:UTM116_AI_WFblockB.png|70px]] ||Blockiert den Zugriff auf die URL oder die Kategorie | |||

|- | |||

||[[Datei:UTM116_AI_WFallowB.png|70px]] ||Erlaubt den Zugriff auf die URL oder die Kategorie | |||

|} | |||

Beim hinzufügen der URL oder der Kategorie, steht die Aktion erst einmal auf blockieren. Nach einen klick auf den Button wird dieser Zustand verändert. In unserem Beispiel werden alle URL die über den Webfilter aufgerufen werden und auf die eingetragenen Kategorien passen geblockt, nur die Webseite von Wortmann wird explizit zugelassen. Alle anderen Webseitenaufrufe, die nicht auf die Kategorien passen, werden ebenfalls zugelassen, da es sich hierbei um die Standardeinstellung handelt. | |||

=====Regelsätze für Benutzergruppe "Proxy_azubi"===== | |||

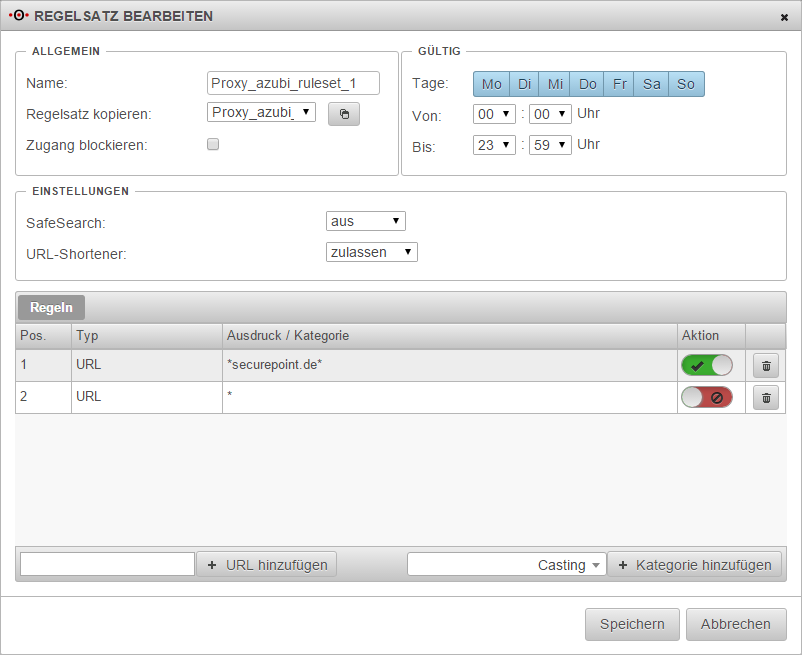

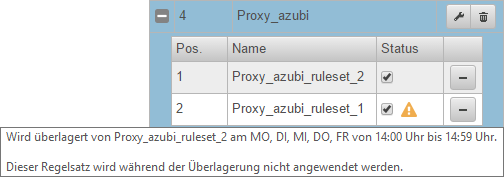

Da für die Benutzergruppe ''Proxy_azubi'' ein Zeitfenster für die Sozialen Kontakte bei Facebook eingerichtet werden soll, müssen hier zwei Regelsätze angelegt werden. Zum einen der mit der Zeitkomponente und zum anderen der Regelsatz, der immer dann greift, wenn die Anfrage außerhalb dieses Zeitfensters stattfindet. | |||

'''Wichtig:''' <br> | |||

Alle Regelsätze müssen vollständig eingerichtet sein. Die Abarbeitung erfolgt hier nicht von oben nach unten, ein Regelsatz nach dem anderen. Es wird nur überprüft, ob die Zeit mit einem Regelsatz übereinstimmt oder nicht. Soll also in jedem Fall die Webseite von Securepoint erreichbar sein, muss diese Regel in jedem einzelnen Regelsatz eingetragen und erlaubt sein. | |||

[[Datei:UTM116_AI_WFPpars1.png|200px|thumb|right|Basis Regelsatz für Proxy_azubi bearbeiten]] | |||

Der Regelsatz ''Proxy_azubi_ruleset_1'' wird wie bei den vorherigen bearbeitet. Da hier als Grundlage alle Webseiten bis auf ''securepoint.de'' gesperrt werden sollen, werden nur zwei Regeln benötigt: | |||

# *securepoint.de* erlaubt | |||

# Alle anderen (*) blockiert | |||

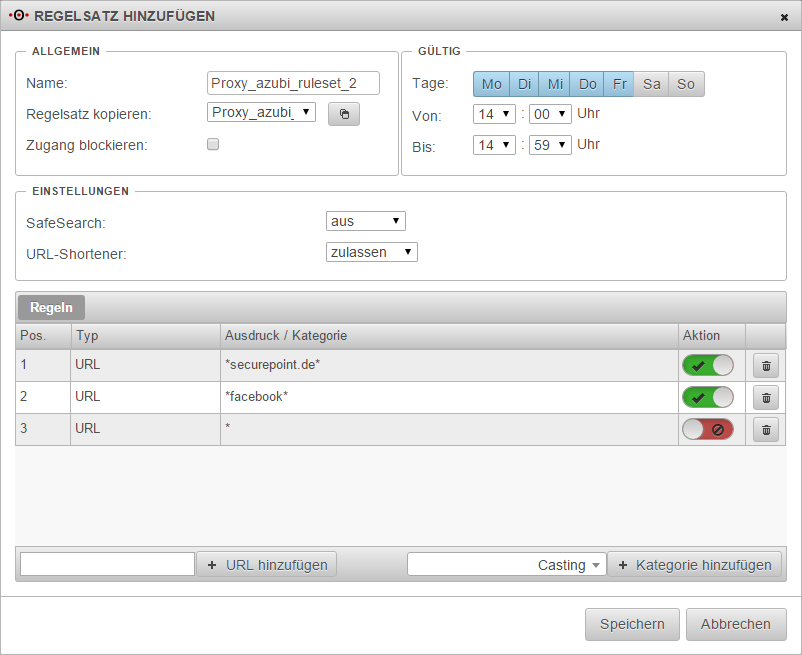

[[Datei:UTM116_AI_WFPpars2.png|200px|thumb|right|Zeit Regelsatz für Proxy_azubi erstellen]] | |||

Nun wird über [[Datei:UTM116_AI_WFPrshinzB.png|110px]] ein weiterer Regelsatz erstellt.<br> | |||

Zunächst bekommt dieser einen entsprechenden Namen und es werden Daten aus dem ersten Azubi Regelsatz übernommen.<br> | |||

Anschließend wird die zeitliche Gültigkeit dieses Regelsatzes definiert. In unserem Beispiel soll dieser Regelsatz von Montag bis Freitag gelten und an diesen Tagen jeweils von 14:00 Uhr bis 14:59 Uhr. | |||

Abschließend wird definiert, was in dieser Zeit zusätzlich geregelt werden soll. In diesem Beispiel soll der Zugang zu Facebook erlaubt sein.<br> | |||

Da <nowiki>''facebook․de''</nowiki> in jedem Fall weitergeleitet wird, z.B. <nowiki>''de-de․facebook․com''</nowiki>, gestalte ich die Eingabe in die URL Zeile mit ''*facebook*'' sehr großzügig. Es muss allerdings klar sein, dass alles was ''facebook'' in der URL hat auf diese weise erlaubt ist. | |||

Die Facebook Regel steht jetzt allerdings an letzter Position unter der allgemeinen Block Regel und wird gesperrt. Da innerhalb des Regelsatzes die Regeln von oben nach unten abgearbeitet werden, muss diese über die allgemeine Block Regel verschoben und die Aktion dieser Regel auf ''erlaubt'' gesetzt werden. | |||

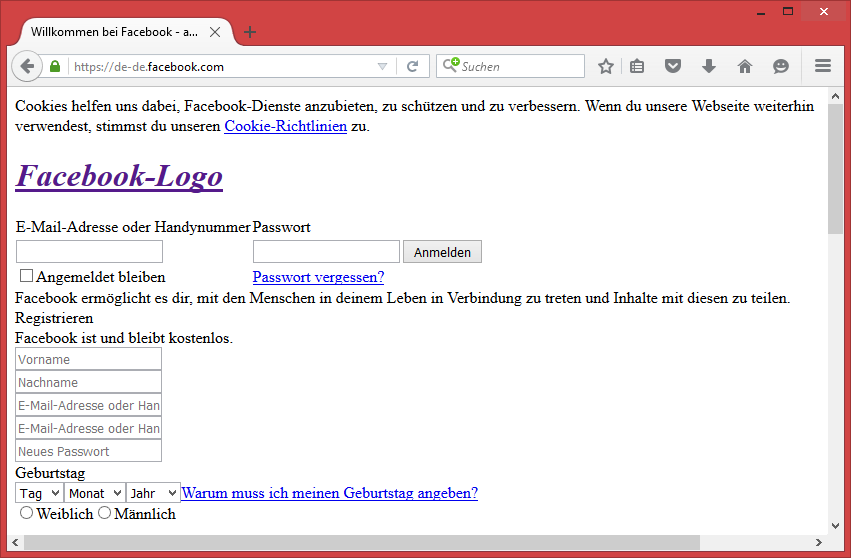

[[Datei:WB_FBoFBCDN.png|200px|thumb|right|Facebook ohne grafische Elemente]] | |||

'''Hinweis:''' | |||

Es ist darauf zu achten, dass zum Aufbau einer Webseite häufig auf Server zugegriffen wird, die über andere URLs erreicht werden. Facebook zum Beispiel ruft für die grafische Darstellung eine URL auf, die kein ''facebook'' in der URL beeinhaltet.<br> | |||

Hier hilft ein Blick in das Log, welche hier geblockt wird | |||

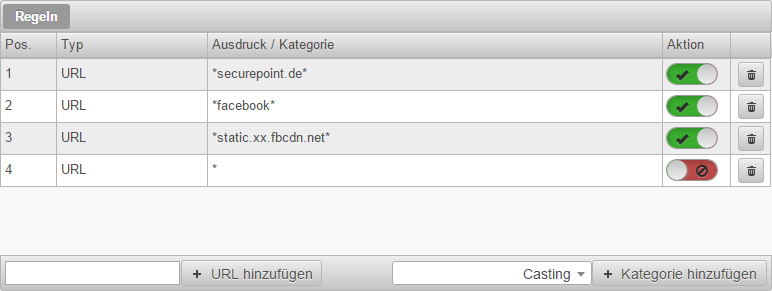

[[Datei:UTM116_LOG_AzubiFBCDN_blocked.png|600px]] | |||

[[Datei:UTM116_AI_WFPpars2e.png|200px|thumb|right|Erweiterung des Regelsatzes]] | |||

Durch eine Erweiterung des Regelsatzes um diese URL wird die Webseite dann wieder korrekt dargestellt. | |||

[[Datei:UTM116_AI_WFPpa2rs.png|200px|thumb|right|Regelsätze Proxy_azubi]] | |||

Nun müssen die Regelsätze noch so angeordnet werden, dass der Regelsatz mit der zeitlichen Komponente über dem Basis Regelsatz liegt. Dadurch wird der Basis Regelsatz während des Zeitfensters nicht angewendet. | |||

Genau so wie die Regelsätze der Benutzergruppen werden die Regelsätze für die Netzwerkgruppen laut den oben genannten [[Webfilter_Beispiel_V11.6#Vorgaben | Vorgaben]] eingerichtet. | |||

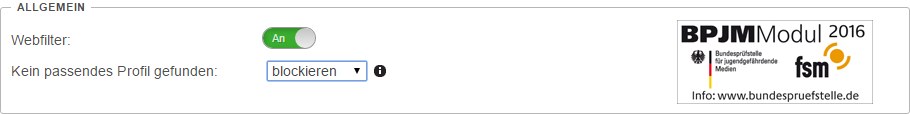

====Webfilter aktivieren==== | |||

[[Datei:UTM116_AI_WFaktivPblock.png|700px|center|Webfilter aktivieren]] | |||

Der Webfilter ist in der Werkseinstellung schon aktiv. Im Webfilter-Bereich ''Allgemein'' sollte überprüft werden, ob dieser Zustand verändert wurde. | |||

Weiterhin wird hier das Standardverhalten definiert, wenn eine Anfrage von einem Benutzer oder einer IP kommt, die zu keinem Webfilter-Profil passt.<br> | |||

Wurde Standardverhalten ''blockieren'' eingerichtet und hat sich zum Beispiel ein Benutzer an der Windows Domäne angemeldet, ist aber nicht Mitglied einer der Proxy Beneutzergruppen und seine IP passt auch auch zu keiner der Netzwerkgruppen, werden die URL Anfragen geblockt weil er keinem Profil zugeordnet werden konnte. | |||

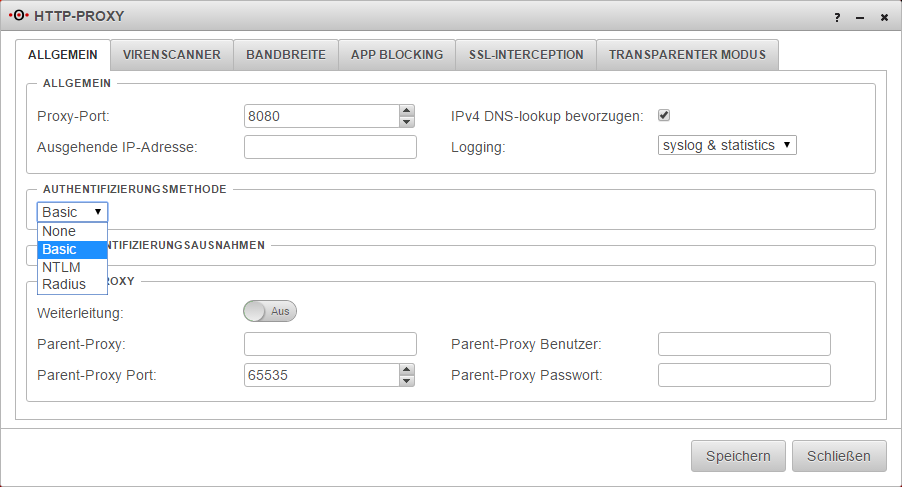

===HTTP Proxy einrichten=== | |||

[[Datei:UTM116_AI_HPAambasic.png|200px|thumb|right|Authentifizierung aktivieren]] | |||

Damit die Authentifizierung für die Proxy Benutzergruppen an der UTM erfolgen kann, muss im HTTP Proxy die entsprechende Authentifizierungsmethode gewählt werden.<br> | |||

Wird hier ''NTLM'' gewählt, muss die UTM vorher in die Domäne eingebunden werden.<br> | |||

Für die Nutzung der Authentifizierungsmethode ''Basic'' müssen Benutzer auf der UTM angelegt werden. | |||

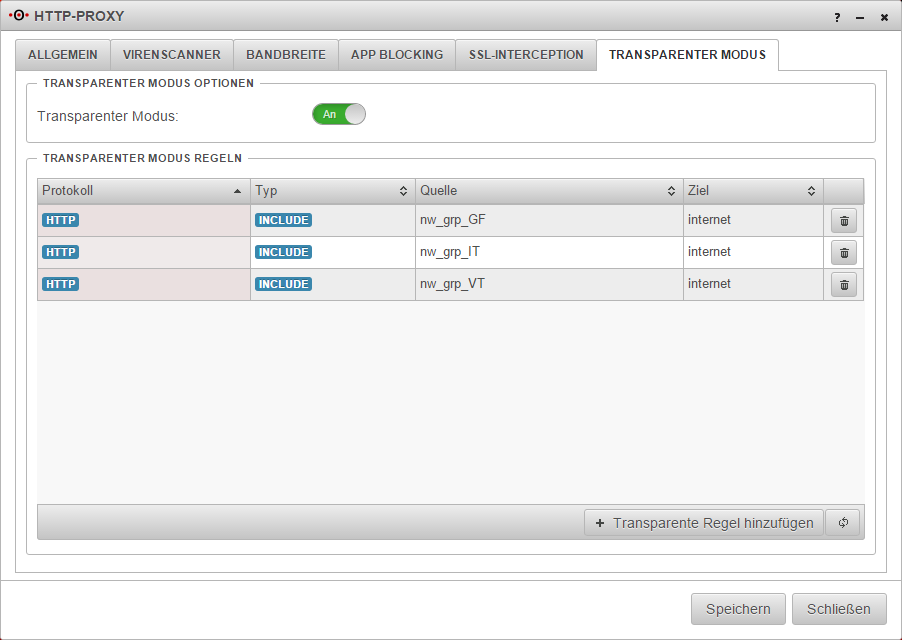

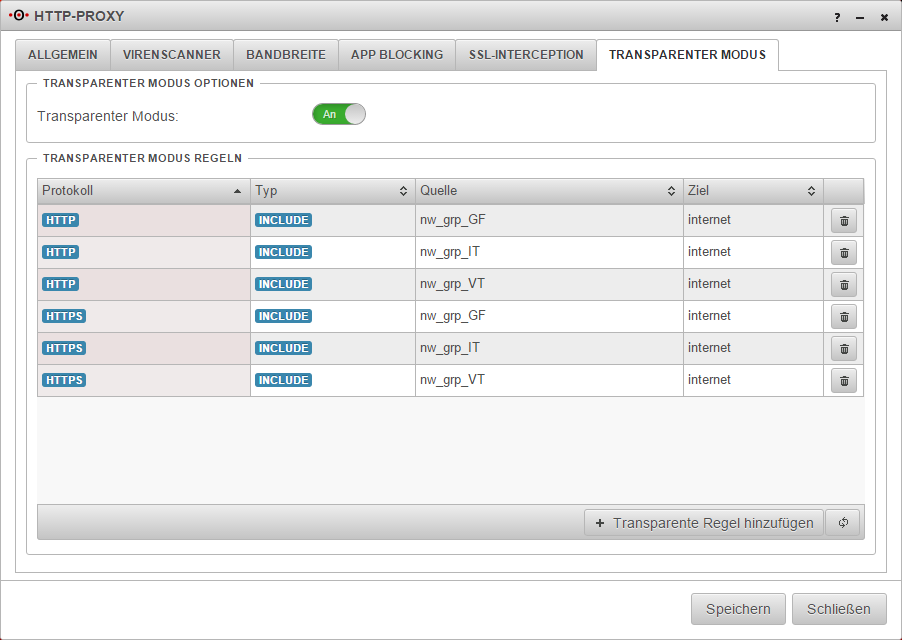

[[Datei:UTM116_AI_HPTMnwgrpshttp.png|200px|thumb|right|Regelsätze transparenter Modus HTTP]] | |||

Die Benutzer der Netzwerkgruppen werden über den transparenten Modus des Proxy gesteuert. Es müssen also unter dem Reiter ''Transparenter Modus'' entsprechende Regeln angelegt werden, so dass die Mitglieder der Netzwerkgruppen als Quelle mit dem Ziel ''Internet'' für HTTP durch den Typ ''include'' zwangsweise über den HTTP Proxy umgeleitet werden. | |||

====SSL-Interception==== | |||

Soll auch der verschlüsselte Webtraffic über den Proxy laufen, muss die [[HTTPS_im_transparenten_Modus | SSL-Interception]] eingerichtet werden.<br> | |||

Dazu muss zunächst auf der UTM ein CA angelegt oder importiert werden, welches dann bei den Browsern unter ''Vertrauenswürdige Zertifizierungstellen'' hinterlegt werden muss. | |||

[[Datei:UTM116_AI_HPTMnwgrpshttpus.png|200px|thumb|right|Regelsätze transparenter Modus HTTPS]] | |||

Der transparente Modus muss anschließend um Regeln mit dem Protokoll HTTPS für die entsprechenden Netzwerkgruppen erweitert werden. | |||

===Portfilter=== | |||

Über die Portfilterregeln muss nun noch der Zugriff auf die Dienste der UTM erlaubt und, wenn der Webseitenaufruf für HTTP und HTTPS ausschließlich über den Proxy erfolgen soll, der Zugriff für die Dienste HTTP und HTTPS am Proxy vorbei gesperrt werden. | |||

In der Werkseinstellung existiert schon eine entsprechende Regel mit der Dienstegruppe ''Proxy''. Diese enthält die benötigten Dienste für den Webcache Port 8080 und den Nameserver Port 53 für UDP und TCP. | |||

[[Datei:UTMV115_PF_Proxyregel.png|700px|center|Portfilterregel für Proxy Dienste]] | |||

Zum Sperren muss dafür sorge getragen werden, dass es keine Regel gibt, die HTTP und HTTPS ins Internet zulässt.<br> | |||

Das bedeutet zum Beispiel, dass Regeln mit Dienst ''any'' deaktiviert, gelöscht oder Dienst ''any'' durch eine selbst angelegte Dienstgruppe ohne HTTP und HTTPS ersetzt wird. | |||

====Portfilterregel für Benutzergruppen==== | |||

Da die Mitglieder der Benutzergruppen ihre Browser auf den HTTP Proxy einrichten müssen und dafür ein Proxy Port im Browser eingetragen werden muss, wird eine Regel benötigt, die eben diesen Port von diesem internen Netzwerk auf die entsprechende Schnittstelle zulässt. Standardmäßig handelt es sich dabei um den Port 8080 welcher mit dem Dienst ''Webcache'' auch schon angelegt ist. | |||

[[Datei:UTM116_AI_PFriiwebc.png|700px|center|Portfilterregel für Webcache auf den UTM Proxy]] | |||

Je nachdem wie die Proxy-Einstellungen im Browser eingerichtet sind, wird hierüber sowohl HTTP als auch HTTPS aufrufe an den Proxy gesendet. Da auch die DNS Abfrage über den Proxy erfolgt, wird keine weitere Regel benötigt. | |||

====Portfilterregel für Netzwerkgruppen==== | |||

Da sowohl HTTP mit Port 80 als auch HTTPS mit Port 443 über den Proxy zwangsumgeleitet werden, muss lediglich dafür gesorgt werden, dass die Namensauflösung erfolgen kann. Sofern die UTM als Nameserver bei den Clients eingetragen ist, wird also eine Regel benötigt die DNS aus dem privaten Netzwerk auf die dazugehörige Netzwerkschnittstelle erlaubt. | |||

[[Datei:UTM116_AI_PFriidns.png|700px|center|Portfilterregel für DNS auf die UTM]] | |||

===Browsereinstellung für Benutzergruppen=== | |||

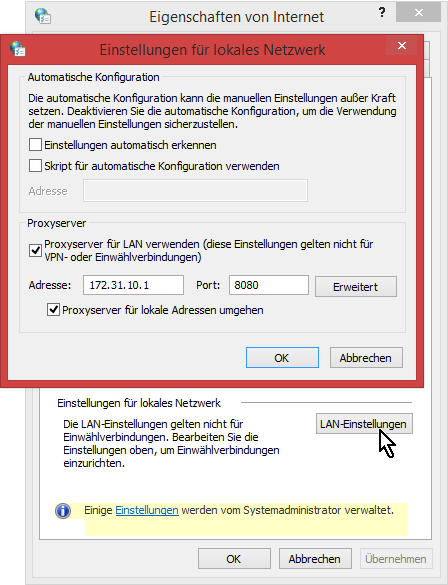

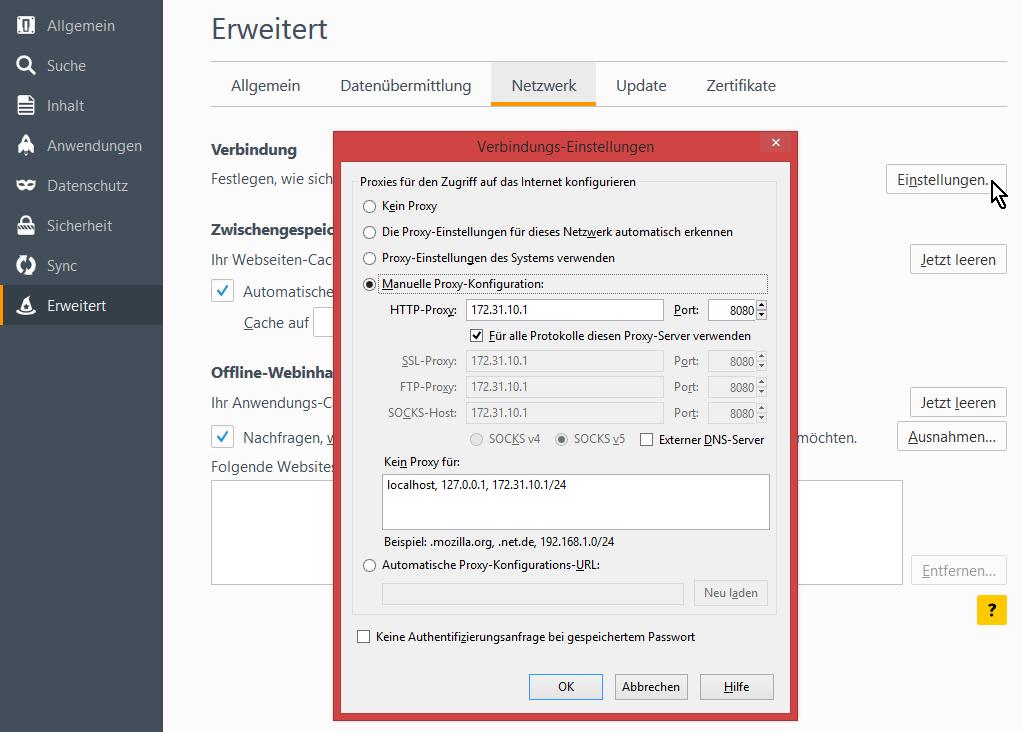

Während beim Transparenten Modus keine weiteren Einstellungen im Browser vorgenommen werden müssen, muss bei der Authentifizierung dem Browser die IP-Adresse und der Port des Proxy mitgeteilt werden. Hier zwei Beispiele: | |||

[[Datei:WB__PEms.png|200px|thumb|right|Interneteinstellungen Chrome und IE]] | |||

Internet Explorer und Chrome verwenden die Windows Einstellungen | |||

[[Datei:WB_PEff.png|200px|thumb|right|Interneteinstellungen Firefox]] | |||

Firefox nutzt Einstellungen unabhängig von Windows | |||

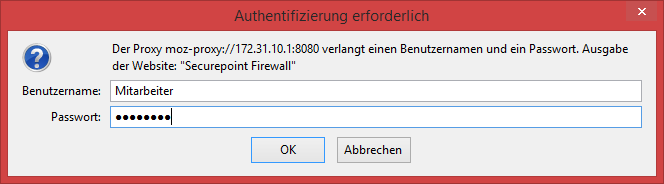

Ist der Browser dann soweit eingerichtet, erscheint beim ersten Webseitenaufruf eine Authentifizierungsmaske zur Eingabe des Benutzernamen und Passwort. | |||

[[Datei:WB_PAnm.png|500px|center|Authentifizierung Firefox]] | |||

Ist die UTM in die Active Directory Domäne eingebunden, der Client ebenfalls Mitglied der Domäne und wird der Internet Explorer oder Chrome verwendet, findet in der Regel keine Authentifizierung nach dem öffnen des Browser mehr statt. Hier ist dann die Funktion ''Single Sign-on'' aktiv die die Authentifizierungsdaten aus der Windowsanmeldung übernehmen. | |||

Version vom 1. Februar 2024, 10:56 Uhr

Beispiel einer Webfiltereinrichtung mit Benutzer- und Netzwerkgruppen

Vorgaben

Dieses Beispiel zeigt die Verwendung des Webfilters im HTTP-Proxy der Version 11.6 in Verbindung mit Benutzer- und Netzwerkgruppen bei folgender Ausgangssituation:

1. Benutzergruppen:

Es gibt drei Benutzergruppen mit eigenen Regelsätzen. In Regelsätzen werden unterschiedliche Berechtigungen beim Aufrufen von Webseiten definiert. Anhand der Benutzergruppen werden im Webfilter drei Profile erstellt, in denen diese mit ihren Regelsätzen verbunden werden.

- Benutzergruppe "Proxy_chef" soll keine Einschränkungen enthalten, jedoch soll die Geschäftsführung vor Webseiten geschützt werden, auf denen Schadsoftware enthalten ist. Daher werden die Kategorien "Danger" und "Hacking" blockiert.

- Benutzergruppe Proxy_mitarbeiter soll ebenfalls vor Webseiten mit Schadsoftware geschützt werden. Weiterhin sollen die Kategorien Porno und Erotik, Soziale Netzwerke und Shopping blockiert werden. Es muss allerdings die Möglichkeit bestehen, bei der Wortmann AG online einzukaufen.

- Benutzergruppe Proxy_azubi soll keine Webseiten aufrufen dürfen, mit Ausnahme der Webseite der Securepoint GmbH. Zusätzlich soll hier die Möglichkeit geschaffen werden, dass die Benutzer dieser Gruppe in einem definierten Zeitfenster ihre sozialen Kontakte bei Facebook pflegen können.

2. Netzwerkgruppen:

Durch Netzwerkgruppen, die auch in Profilen Regelsätzen zugeordnet werden, soll gewährleistet werden, dass Geräte die sich nicht authentifizieren können, trotzdem einen Schutz über den HTTP-Proxy und den Webfilter erhalten. Dazu wird hier zwischen drei Netzwerkgruppen unterschieden:

- Netzwerkgruppe "nw_grp_GF" soll für Geräte der Geschäftsführung mit dem IP-Netz 10.1.10.0/24 eingesetzt werden. Auch hier sollen die Clients wieder durch das Blockieren der Kategorien Danger und Hacking vor Schadsoftware geschützt werden.

- Netzwerkgruppe "nw_grp_IT" soll Geräte in der technischen Abteilung mit dem IP-Netz 10.1.20.0/24, wie auch schon Geräte der Geschäftsführung, mit den gleichen Maßnahmen vor Schadsoftware geschützt werden.

- Netzwerkgruppe "nw_grp_VT" mit den IP-Netz 10.1.30.0/24 für den Vertrieb bekommt dieselben Einstellungen wie auch schon die Geschäftsführung und die technische Abteilung. Zusätzlich sollen beim Vertrieb Werbe Dienste geblockt werden.

Einrichtung der Gruppen

Benutzergruppen

Benutzergruppen werden im Menü Authentifizierung, Untermenü Benutzer unter dem Reiter Gruppen mit einem Klick auf den Button ![]() hinzugefügt.

hinzugefügt.

Im Feld Gruppenname: wird ein Name für die Benutzergruppe vergeben.

Damit diese Gruppe auf den HTTP-Proxy und den Webfilter zugreifen kann, muss hier die Berechtigung HTTP-Proxy aktiviert werden.

Sollen Active Directory Gruppen zur Authentifizierung verwendet werden, wird die entsprechende AD-Gruppe im Reiter Verzeichnis Dienst ausgewählt. Eine genaue Beschreibung dazu befindet sich im Wiki zu den AD-Benutzergruppen ab der Version 11.5.

Für jeden der drei Benutzergruppen Proxy_chef, Proxy_mitarbeiter und Proxy_azubi wird eine eigene Benutzergruppe angelegt.

Wenn keine Authentifizierung über ein Active Directory stattfinden kann oder soll, müssen Benutzer lokal auf der UTM angelegt werden. Diese sollen dann die Berechtigungen von den Benutzergruppen erben. Dass heißt, die angelegten Benutzer müssen mit einer Gruppe verbunden werden. Dazu befindet sich, wenn der Benutzer hinzugefügt wird, im Reiter Gruppen eine Liste mit den schon angelegten Benutzergruppen, aus der die passende ausgewählt wird.

Netzwerkgruppen

Netzwerkobjekte und -gruppen befinden sich unter dem Menüpunkt Firewall, Untermenü Portfilter und dem Reiter Netzwerkobjekte.

Hier werden die Netzwerkobjekte durch anlegen von Gruppen und der Anschließenden Zuweisung der erstellten Netzwerkobjekte zu einer Netzwerkgruppe gruppiert. Auch hier wird wieder der Name der Netzwerkgruppe für die Namensgebung des Webfilter Profil und des automatisch angelegten Regelsatzes genutzt.

Einrichtung des Webfilter

Profil erstellen

Zum einrichten des Webfilter werden die angelegten Gruppen mit den Regelsätzen verknüpft. Dazu werden Profile angelegt. Der Webfilter hat seit der Version 11.6 seinen eigenen Menüpunkt unter Anwendungen.

Mit einem Klick auf den Button ![]() öffnet sich ein Fenster mit einer Liste von Benutzer- und Netzwerkgruppen.

öffnet sich ein Fenster mit einer Liste von Benutzer- und Netzwerkgruppen.

Nach Auswahl der Gruppe und speichern der Auswahl, wird auf der linken Seite ein neues Profil angelegt und auf der rechten Seite ein dazu passender Regelsatz.

Nach diesem Schema werden nun die einzelnen Profile für die oben genannten Benutzer- und Netzwerkgruppen angelegt.

Regelsatz bearbeiten

Mit einen Klick auf den Button ![]() öffnet sich das Fenster zum Editieren des Regelsatzes.

öffnet sich das Fenster zum Editieren des Regelsatzes.

Im unteren Teil des Fensters werden die Regeln angelegt.

Regelsatz für Benutzergruppe "Proxy_chef"

Angefangen bei dem Regelsatz für Benutzergruppe Proxy_chef, werden hier nacheinander die Kategorien Danger und Hacking durch Auswahl aus der Kategorien-Liste und anschließendem Klick auf ![]() der Regelliste hinzugefügt.

der Regelliste hinzugefügt.

Sollte schon ein Regelsatz existieren, der die gewünschten Kategorien oder URLs beinhaltet, können die Einstellungen auch aus diesem Kopiert werden. Dass sollte aber geschehen bevor Regeln einzeln angelegt werden, da die schon angelegten Regeln durch das Kopieren überschrieben werden.

Da schon ein Regelsatz mit dem Namen security existiert, bei dem diese beiden Kategorien geblockt werden, kann dieser aus dem Feld Regelsatz kopieren ausgewählt und mit einem Klick auf den Button ![]() kopiert werden.

kopiert werden.

Mit einen Klick auf ![]() werden diese Einstellungen gespeichert.

werden diese Einstellungen gespeichert.

Regelsatz für Benutzergruppe "Proxy_mitarbeiter"

Auch beim Regelsatz für die Benutzergruppe Proxy_mitarbeiter kann wieder der Regelsatz security kopiert werden. Damit sind die Kategorien Danger und Hacking den Regeln hinzugefügt. Nun werden nacheinander die Kategorien Porno und Erotik, Shopping und Soziale Netzwerke ausgewählt und die Regelliste damit jeweils durch klick auf den Button ![]() erweitert.

erweitert.

Um einzelne URLs der Regelliste hinzuzufügen, werden diese auf der Linken Seite unter der Regelliste eingetragen und über den Button ![]() eingefügt. Dabei kann ein * als Wildcard genutzt werden.

eingefügt. Dabei kann ein * als Wildcard genutzt werden.

Hier einige Beispiele:

- *ttt-point*

- *.ttt-point․*

- *ttt-point․de (oder .net, .com etc.)

- http://*ttt-point․de*

- http://*ttt-point․*

- http://ttt-point․de*

- http://ttt-point․de

anstatt des http:// kann natürlich auch https:// verwendet werden.

Da die Seite der Wortmann AG, die unter die Kategorie Shopping fällt, zugelassen werden soll, erfolgt hier ein entsprechender Eintrag *wortmann.de*.

Durch die Wildcard vor wortmann.de ist gewährleistet, dass diese Seite sowohl mit http:// als auch https:// aufgerufen werden kann. Auch sind hierbei weitere Subdomains berücksichtigt, auf die eventuell per automatischen Link zugegriffen werden muss.

Der * hinter der Domäne sorgt dafür, dass weitere Unterordner ebenfalls berücksichtigt werden.

Der Button in der Spalte Aktion hat zwei Zustände:

| Blockiert den Zugriff auf die URL oder die Kategorie | |

| Erlaubt den Zugriff auf die URL oder die Kategorie |

Beim hinzufügen der URL oder der Kategorie, steht die Aktion erst einmal auf blockieren. Nach einen klick auf den Button wird dieser Zustand verändert. In unserem Beispiel werden alle URL die über den Webfilter aufgerufen werden und auf die eingetragenen Kategorien passen geblockt, nur die Webseite von Wortmann wird explizit zugelassen. Alle anderen Webseitenaufrufe, die nicht auf die Kategorien passen, werden ebenfalls zugelassen, da es sich hierbei um die Standardeinstellung handelt.

Regelsätze für Benutzergruppe "Proxy_azubi"

Da für die Benutzergruppe Proxy_azubi ein Zeitfenster für die Sozialen Kontakte bei Facebook eingerichtet werden soll, müssen hier zwei Regelsätze angelegt werden. Zum einen der mit der Zeitkomponente und zum anderen der Regelsatz, der immer dann greift, wenn die Anfrage außerhalb dieses Zeitfensters stattfindet.

Wichtig:

Alle Regelsätze müssen vollständig eingerichtet sein. Die Abarbeitung erfolgt hier nicht von oben nach unten, ein Regelsatz nach dem anderen. Es wird nur überprüft, ob die Zeit mit einem Regelsatz übereinstimmt oder nicht. Soll also in jedem Fall die Webseite von Securepoint erreichbar sein, muss diese Regel in jedem einzelnen Regelsatz eingetragen und erlaubt sein.

Der Regelsatz Proxy_azubi_ruleset_1 wird wie bei den vorherigen bearbeitet. Da hier als Grundlage alle Webseiten bis auf securepoint.de gesperrt werden sollen, werden nur zwei Regeln benötigt:

- *securepoint.de* erlaubt

- Alle anderen (*) blockiert

Nun wird über ![]() ein weiterer Regelsatz erstellt.

ein weiterer Regelsatz erstellt.

Zunächst bekommt dieser einen entsprechenden Namen und es werden Daten aus dem ersten Azubi Regelsatz übernommen.

Anschließend wird die zeitliche Gültigkeit dieses Regelsatzes definiert. In unserem Beispiel soll dieser Regelsatz von Montag bis Freitag gelten und an diesen Tagen jeweils von 14:00 Uhr bis 14:59 Uhr.

Abschließend wird definiert, was in dieser Zeit zusätzlich geregelt werden soll. In diesem Beispiel soll der Zugang zu Facebook erlaubt sein.

Da ''facebook․de'' in jedem Fall weitergeleitet wird, z.B. ''de-de․facebook․com'', gestalte ich die Eingabe in die URL Zeile mit *facebook* sehr großzügig. Es muss allerdings klar sein, dass alles was facebook in der URL hat auf diese weise erlaubt ist.

Die Facebook Regel steht jetzt allerdings an letzter Position unter der allgemeinen Block Regel und wird gesperrt. Da innerhalb des Regelsatzes die Regeln von oben nach unten abgearbeitet werden, muss diese über die allgemeine Block Regel verschoben und die Aktion dieser Regel auf erlaubt gesetzt werden.

Hinweis:

Es ist darauf zu achten, dass zum Aufbau einer Webseite häufig auf Server zugegriffen wird, die über andere URLs erreicht werden. Facebook zum Beispiel ruft für die grafische Darstellung eine URL auf, die kein facebook in der URL beeinhaltet.

Hier hilft ein Blick in das Log, welche hier geblockt wird

Durch eine Erweiterung des Regelsatzes um diese URL wird die Webseite dann wieder korrekt dargestellt.

Nun müssen die Regelsätze noch so angeordnet werden, dass der Regelsatz mit der zeitlichen Komponente über dem Basis Regelsatz liegt. Dadurch wird der Basis Regelsatz während des Zeitfensters nicht angewendet.

Genau so wie die Regelsätze der Benutzergruppen werden die Regelsätze für die Netzwerkgruppen laut den oben genannten Vorgaben eingerichtet.

Webfilter aktivieren

Der Webfilter ist in der Werkseinstellung schon aktiv. Im Webfilter-Bereich Allgemein sollte überprüft werden, ob dieser Zustand verändert wurde.

Weiterhin wird hier das Standardverhalten definiert, wenn eine Anfrage von einem Benutzer oder einer IP kommt, die zu keinem Webfilter-Profil passt.

Wurde Standardverhalten blockieren eingerichtet und hat sich zum Beispiel ein Benutzer an der Windows Domäne angemeldet, ist aber nicht Mitglied einer der Proxy Beneutzergruppen und seine IP passt auch auch zu keiner der Netzwerkgruppen, werden die URL Anfragen geblockt weil er keinem Profil zugeordnet werden konnte.

HTTP Proxy einrichten

Damit die Authentifizierung für die Proxy Benutzergruppen an der UTM erfolgen kann, muss im HTTP Proxy die entsprechende Authentifizierungsmethode gewählt werden.

Wird hier NTLM gewählt, muss die UTM vorher in die Domäne eingebunden werden.

Für die Nutzung der Authentifizierungsmethode Basic müssen Benutzer auf der UTM angelegt werden.

Die Benutzer der Netzwerkgruppen werden über den transparenten Modus des Proxy gesteuert. Es müssen also unter dem Reiter Transparenter Modus entsprechende Regeln angelegt werden, so dass die Mitglieder der Netzwerkgruppen als Quelle mit dem Ziel Internet für HTTP durch den Typ include zwangsweise über den HTTP Proxy umgeleitet werden.

SSL-Interception

Soll auch der verschlüsselte Webtraffic über den Proxy laufen, muss die SSL-Interception eingerichtet werden.

Dazu muss zunächst auf der UTM ein CA angelegt oder importiert werden, welches dann bei den Browsern unter Vertrauenswürdige Zertifizierungstellen hinterlegt werden muss.

Der transparente Modus muss anschließend um Regeln mit dem Protokoll HTTPS für die entsprechenden Netzwerkgruppen erweitert werden.

Portfilter

Über die Portfilterregeln muss nun noch der Zugriff auf die Dienste der UTM erlaubt und, wenn der Webseitenaufruf für HTTP und HTTPS ausschließlich über den Proxy erfolgen soll, der Zugriff für die Dienste HTTP und HTTPS am Proxy vorbei gesperrt werden.

In der Werkseinstellung existiert schon eine entsprechende Regel mit der Dienstegruppe Proxy. Diese enthält die benötigten Dienste für den Webcache Port 8080 und den Nameserver Port 53 für UDP und TCP.

Zum Sperren muss dafür sorge getragen werden, dass es keine Regel gibt, die HTTP und HTTPS ins Internet zulässt.

Das bedeutet zum Beispiel, dass Regeln mit Dienst any deaktiviert, gelöscht oder Dienst any durch eine selbst angelegte Dienstgruppe ohne HTTP und HTTPS ersetzt wird.

Portfilterregel für Benutzergruppen

Da die Mitglieder der Benutzergruppen ihre Browser auf den HTTP Proxy einrichten müssen und dafür ein Proxy Port im Browser eingetragen werden muss, wird eine Regel benötigt, die eben diesen Port von diesem internen Netzwerk auf die entsprechende Schnittstelle zulässt. Standardmäßig handelt es sich dabei um den Port 8080 welcher mit dem Dienst Webcache auch schon angelegt ist.

Je nachdem wie die Proxy-Einstellungen im Browser eingerichtet sind, wird hierüber sowohl HTTP als auch HTTPS aufrufe an den Proxy gesendet. Da auch die DNS Abfrage über den Proxy erfolgt, wird keine weitere Regel benötigt.

Portfilterregel für Netzwerkgruppen

Da sowohl HTTP mit Port 80 als auch HTTPS mit Port 443 über den Proxy zwangsumgeleitet werden, muss lediglich dafür gesorgt werden, dass die Namensauflösung erfolgen kann. Sofern die UTM als Nameserver bei den Clients eingetragen ist, wird also eine Regel benötigt die DNS aus dem privaten Netzwerk auf die dazugehörige Netzwerkschnittstelle erlaubt.

Browsereinstellung für Benutzergruppen

Während beim Transparenten Modus keine weiteren Einstellungen im Browser vorgenommen werden müssen, muss bei der Authentifizierung dem Browser die IP-Adresse und der Port des Proxy mitgeteilt werden. Hier zwei Beispiele:

Internet Explorer und Chrome verwenden die Windows Einstellungen

Firefox nutzt Einstellungen unabhängig von Windows

Ist der Browser dann soweit eingerichtet, erscheint beim ersten Webseitenaufruf eine Authentifizierungsmaske zur Eingabe des Benutzernamen und Passwort.

Ist die UTM in die Active Directory Domäne eingebunden, der Client ebenfalls Mitglied der Domäne und wird der Internet Explorer oder Chrome verwendet, findet in der Regel keine Authentifizierung nach dem öffnen des Browser mehr statt. Hier ist dann die Funktion Single Sign-on aktiv die die Authentifizierungsdaten aus der Windowsanmeldung übernehmen.