K (Lauritzl verschob die Seite UTM/APP/Nameserver-DNS Rebinding Prevention nach UTM/APP/Nameserver-DNS Rebinding Prevention v11.7) |

|||

| (36 dazwischenliegende Versionen von 4 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{DISPLAYTITLE:Securepoint DNS Rebinding Prevention}} | |||

== Informationen == | == Informationen == | ||

Letzte Anpassung zur Version: '''11.7''' | |||

<br> | <br> | ||

Bemerkung: | Bemerkung: Neue Funktion in der UTM | ||

<br> | <br> | ||

Vorherige Versionen: [[UTM/APP/Nameserver_11.6 | 11.6.11]] | |||

<br> | <br> | ||

==Einleitung== | ==Einleitung== | ||

Die DNS Rebinding Prevention ist ein neues Feature UTM. | Die DNS Rebinding Prevention ist ein neues Feature UTM. In diesem Artikel soll es darum gehen zu verstehen wie ein solcher Angriff funktioniert, und wie die Prevention solche Angriffe verhindert. | ||

In diesem Artikel soll es darum gehen zu verstehen wie ein solcher Angriff funktioniert, und wie die Prevention solche Angriffe verhindert. | |||

==DNS | ==DNS Rebinding Attacke und Prevention== | ||

Bei der Art von Angriff wird versucht, durch gefälschte DNS Antworten Zugriff auf interne Ressourcen zu erlangen. | Bei der Art von Angriff wird versucht, durch gefälschte DNS Antworten Zugriff auf interne Ressourcen zu erlangen. | ||

Der Angreifer benötigt dazu nicht mehr als eine Domain mit Schadcode und einen Nameserver, der sämtliche DNS Anfragen für die Angreiferseite beantwortet. | Der Angreifer benötigt dazu nicht mehr als eine Domain mit Schadcode und einen Nameserver, der sämtliche DNS Anfragen für die Angreiferseite beantwortet. | ||

=== | {{#ev:youtube|https://www.youtube.com/watch?v=ryZa72mw0Jg|900|center|Securepoint Rebinding Prevention HTTPS}} | ||

===Aktivierung=== | |||

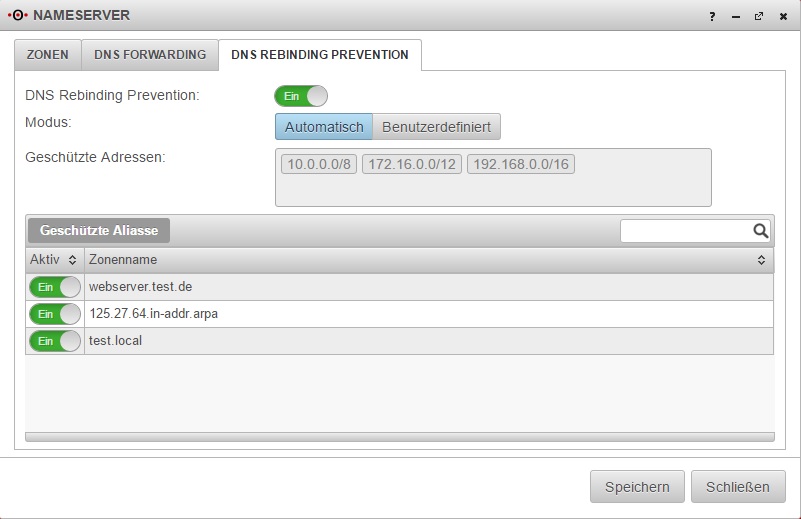

Über die Navigationsleiste, '''Anwendungen''' -> '''Nameserver''' -> '''DNS Rebinding Prevention''' wird die Anwendung ausgewählt und kann aktiviert werden | |||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">In den Werkseinstellungen werden alle private IP-Adressen (Klasse A,B und C) geblockt.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Die bereits konfigurierten DNS Einträge werden standartmäßig als geschützer Alias aktiviert.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

<br> | |||

[[Datei:nameserver_DNS_Rebinding_Prevention_11.7_01.jpg|400px|right]] | |||

<br> | |||

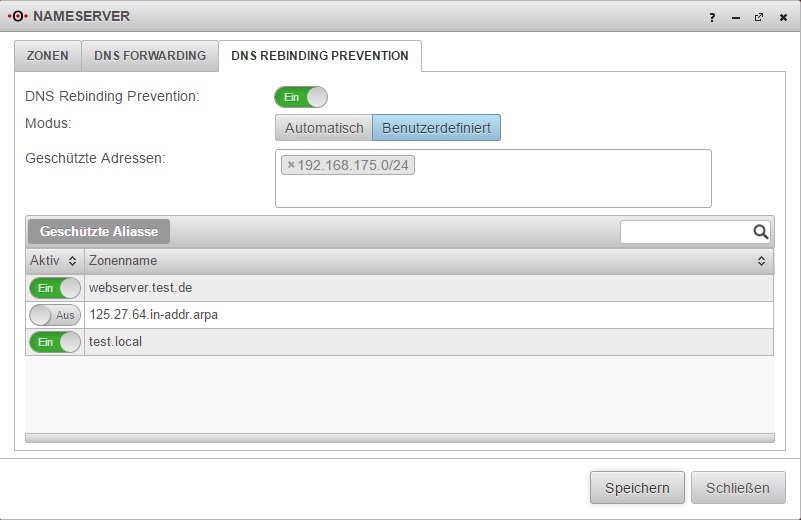

Der Modus der DNS Rebinding Prevention kann von Automatisch in Benutzerdefiniert geändert werden, sodass eigene ausgewählte Adressen geschützt werden können. | |||

<div style="clear: both;"></div> | |||

[[Datei:nameserver_DNS_Rebinding_Prevention_11.7_02.jpg|400px|right]] | |||

Wenn die bereits konfigurierten Aliase vom Schutz ausgenommen werden sollen, können diese deaktiviert werden. | |||

Der | |||

[[Datei:nameserver_DNS_Rebinding_Prevention_11.7_02.jpg]] | |||

Wenn | |||

Aktuelle Version vom 25. Oktober 2022, 16:30 Uhr

Informationen

Letzte Anpassung zur Version: 11.7

Bemerkung: Neue Funktion in der UTM

Vorherige Versionen: 11.6.11

Einleitung

Die DNS Rebinding Prevention ist ein neues Feature UTM. In diesem Artikel soll es darum gehen zu verstehen wie ein solcher Angriff funktioniert, und wie die Prevention solche Angriffe verhindert.

DNS Rebinding Attacke und Prevention

Bei der Art von Angriff wird versucht, durch gefälschte DNS Antworten Zugriff auf interne Ressourcen zu erlangen. Der Angreifer benötigt dazu nicht mehr als eine Domain mit Schadcode und einen Nameserver, der sämtliche DNS Anfragen für die Angreiferseite beantwortet.

Aktivierung

Über die Navigationsleiste, Anwendungen -> Nameserver -> DNS Rebinding Prevention wird die Anwendung ausgewählt und kann aktiviert werden

Der Modus der DNS Rebinding Prevention kann von Automatisch in Benutzerdefiniert geändert werden, sodass eigene ausgewählte Adressen geschützt werden können.

Wenn die bereits konfigurierten Aliase vom Schutz ausgenommen werden sollen, können diese deaktiviert werden.