| Zeile 37: | Zeile 37: | ||

==DNS Rebinding Prevention== | ==DNS Rebinding Prevention== | ||

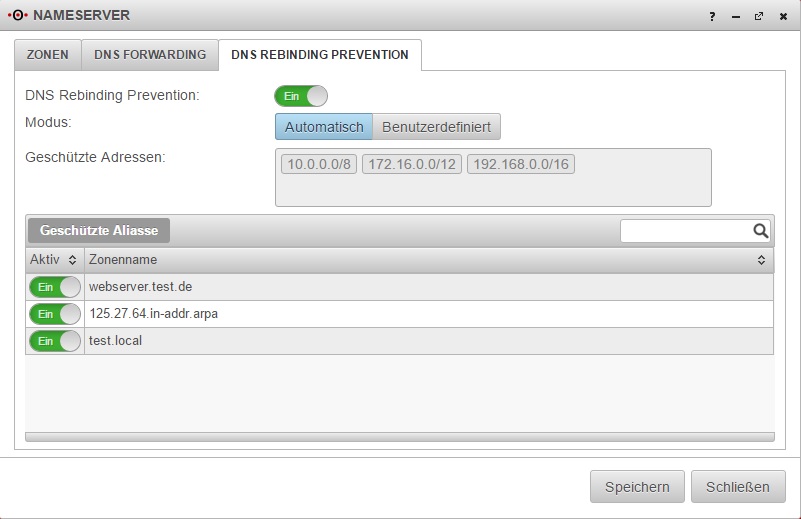

Die DNS Rebinding Prevention block alle DNS Antworten die auf eine private IP aufgelöst werden soll. | Die DNS Rebinding Prevention block alle DNS Antworten die auf eine private IP aufgelöst werden soll. | ||

In Werkseinstellung werden alle private IP Adresse auch Klasse A, B und C geblockt. | In Werkseinstellung werden alle private IP Adresse auch Klasse A, B und C geblockt. | ||

Version vom 3. Februar 2017, 11:05 Uhr

Informationen

Letze Anpassung zur Version: 11.7

Bemerkung: Neu Artikel DNS Rebinding Pervention

Einleitung

Die DNS Rebinding Prevention ist ein neues Feature UTM. Dieser neue DNS Filter ermöglicht es bösartige DNS Anfragen blockiert werden. In diesem Artikel soll es darum gehen zu verstehen wie ein solcher Angriff funktioniert, und wie die Prevention solche Angriffe verhindert.

DNS Rebind Angriff

Bei der Art von Angriff wird versucht durch gefälschte DNS Antworten Zugriff auf interne Ressourcen zu erlangen

Beispiel Angriff:

Client ruft eine Website mit einem schädlichen Script auf.

Eine DNS Anfrage geht an den DNS Servers des Angreifers.

Der DNS Server Antwortet mit und einer kurzen TTL

Der Client wiederholt seine DNS Anfrage aufgrund der abgelaufenen TTL

Das es für den Angriffes viel zu schwierig wäre den IP Kreis seiner Opfer zu erraten versucht er mit bekannten CNames zu arbeiten( v.B. Fritz.box // speed.port / ldap.tcp.local)

Diesmal Antwortet der Angreifer DNS mit einem CName z.B. _ldap._pdc.:msdcs.ttt.point.local (Zeigt auf unseren DC)

Der CName wird nun mit der IP DC's aufgelöst.

Für den Client liegt Angreiferdomanin nun auf der IP des Domain Controllers.

Es könnten nun Skripte in Richtung der Ziels ausgeführt werden.

DNS Rebinding Prevention

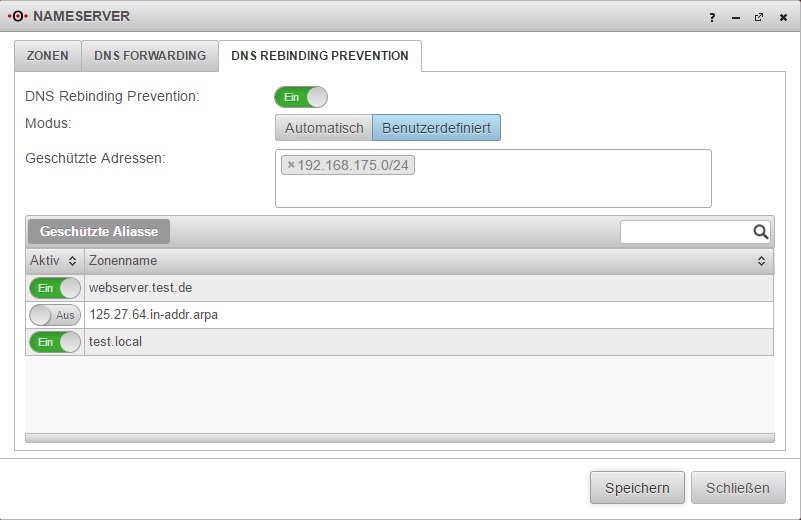

Die DNS Rebinding Prevention block alle DNS Antworten die auf eine private IP aufgelöst werden soll. In Werkseinstellung werden alle private IP Adresse auch Klasse A, B und C geblockt. Dies führt natürlich dazu das die interne DNS Auflösung ebenfalls nicht mehr funktioniert. Daher ist es möglich Zone/Objekte zu "Whitelisten". Wobei die Zone nicht nur gewhitelisted wird, der Bereich ist ebenfalls geschützt und kann nur mit dem zugehörigen IP / IP Bereich aufgelöst werden. Alle angelegten Zonen werden in den Werkseinstellung auch als Geschützter Alias aktiviert.

Wenn der Modus von Automatisch auf Benutzerdefiniert umgestellt wird können die Netz die geschützt werden sollen selbst bestimmt werden