Informationen

Letze Anpassung zur Version: 11.7

Bemerkung: Neu Artikel DNS Rebinding Pervention

Wenn Mirko die Grafik fertig hat muss das Beispiel noch angepasst werden!

Einleitung

Die DNS Rebinding Prevention ist ein neues Feature UTM. Dieser neue DNS Filter ermöglicht es bösartige DNS Anfragen blockiert werden. In diesem Artikel soll es darum gehen zu verstehen wie ein solcher Angriff funktioniert, und wie die Prevention solche Angriffe verhindert.

DNS Rebind Attacke und Prevention

Bei der Art von Angriff wird versucht, durch gefälschte DNS Antworten Zugriff auf interne Ressourcen zu erlangen. Der Angreifer benötigt dazu nicht mehr als eine Domain mit Schadcode und einen Nameserver, der sämtliche DNS Anfragen für die Angreiferseite beantwortet.

DNS Rebinding Prevention

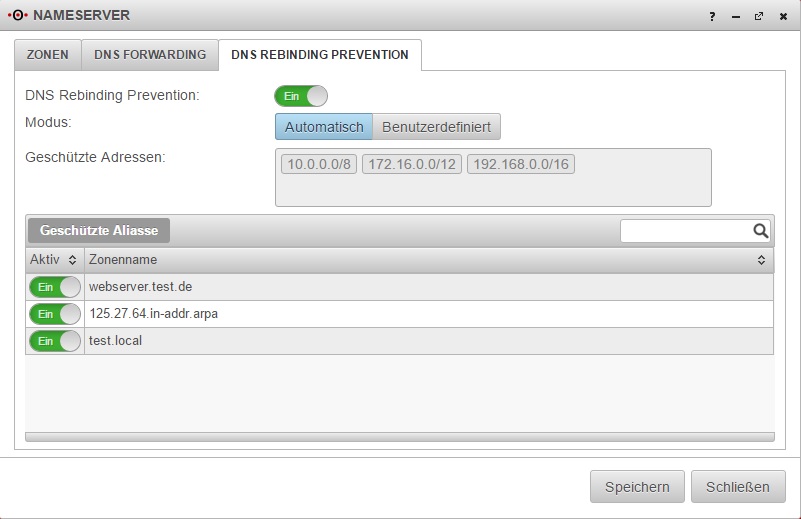

Die DNS Rebinding Prevention blockt alle DNS Antworten, die auf eine private IP aufgelöst werden soll. In Werkseinstellung werden alle private IP Adresse auch Klasse A, B und C geblockt. Dies führt natürlich dazu, dass die interne DNS-Auflösung ebenfalls nicht mehr funktioniert. Daher ist es möglich Zone/Objekte zu "Whitelisten". Wobei die Zone nicht nur gewhitelisted wird, der Bereich ist ebenfalls geschützt und kann nur mit dem zugehörigen IP / IP Bereich aufgelöst werden. Alle angelegten Zonen werden in der Werkseinstellung auch als geschützter Alias aktiviert.

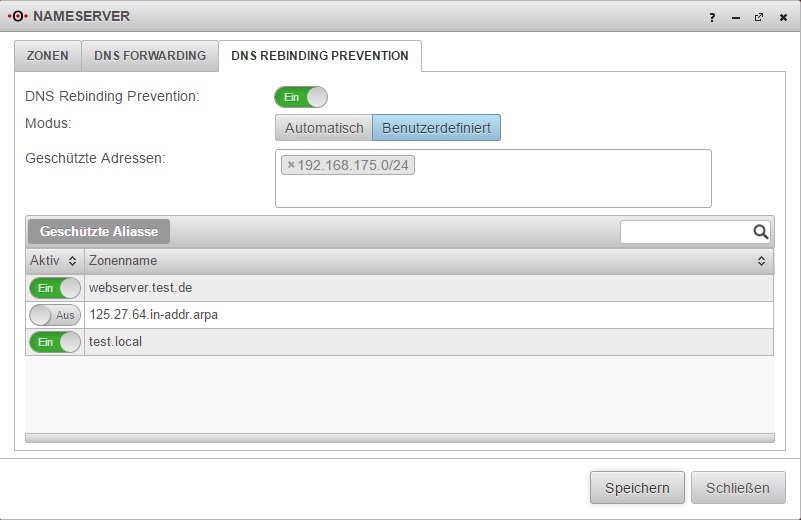

Wenn der Modus von Automatisch auf Benutzerdefiniert umgestellt wird können die Netz die geschützt werden sollen selbst bestimmt werden. Sollen einige Zone nicht geschützt werden so können diese deaktiviert werden.