Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (21 dazwischenliegende Versionen von 4 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{ | {{DISPLAYTITLE:Verschlüsselung}} | ||

{{Archivhinweis | UTM/AUTH/Verschlüsselung}} | |||

__TOC__ | |||

== Informationen == | |||

Letzte Anpassung zur Version: - | |||

<br> | |||

Bemerkung: Artikelanpassung | |||

<br> | |||

Vorherige Versionen: - | |||

<br> | |||

In diesem Menü | ==Einleitung== | ||

In diesem Menü wird definiert, mit welchem Verschlüsselungsprotokoll die Anwendungen auf der UTM angesprochen werden sollen. | |||

Die von Securepoint gewählten Grundeinstellungen gelten zur Zeit als sicher und sind auf Kompatibilität geprüft. Wenn ein höheres Schutzbedürfnis besteht, können die Einstellung noch weiter verschärft werden. (Jargon: härten). | |||

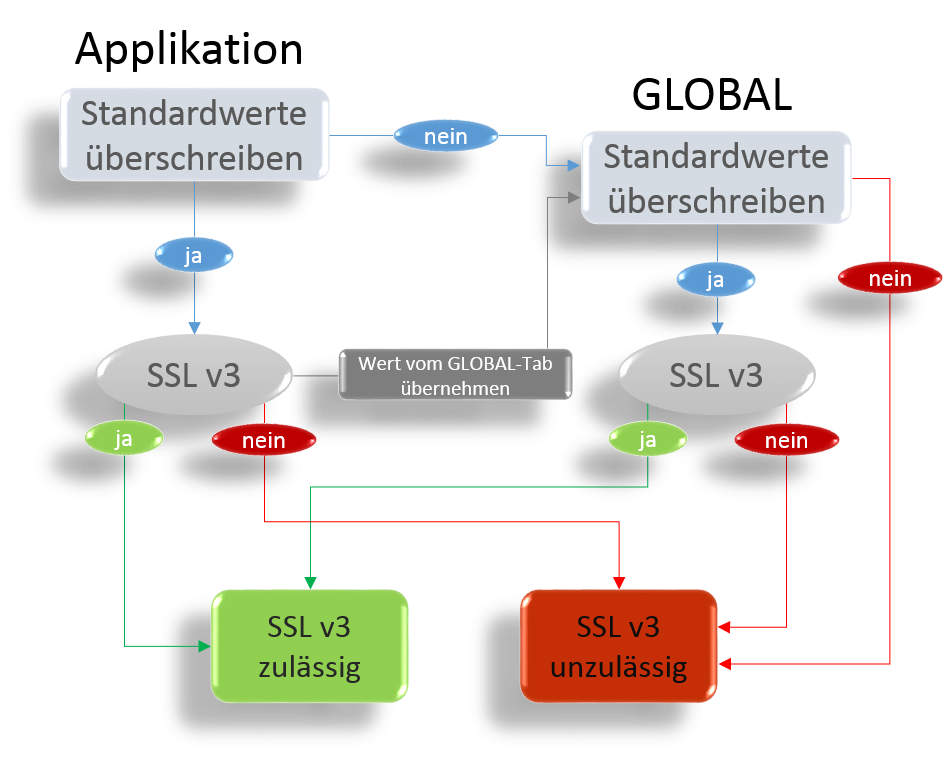

[[Datei:UTM116_Verschlüsselung.png|250px|thumb|right|Schema von Applikation und Globaler Einstellung]] | [[Datei:UTM116_Verschlüsselung.png|250px|thumb|right|Schema von Applikation und Globaler Einstellung]] | ||

Über die Einstellungen im Bereich "Global" werden, übergreifend für alle Anwendungen, die zu verwendenden Protokolle ausgewählt. Die Einstellungen in den Menüs der Anwendungen müssen, um die hier ausgewählten Protokolle zu verwenden, auf "Wert vom GLOBAL-Tab übernehmen" belassen werden. | |||

Die Grafik rechts stellt die Abhängigkeit von den Einstellungen einer Anwendung zur Globalen Einstellung anhand des Protokolls SSL v3 dar. | |||

==Verschlüsselung== | |||

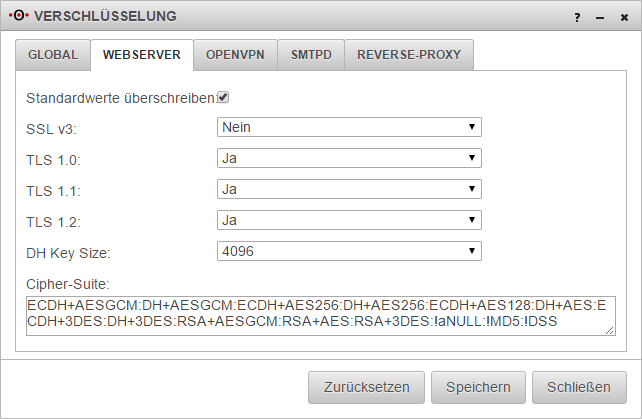

[[Datei:UTM116_AI_CryptWebsrvcustom.png|250px|thumb|right|Eigene Einstellungen für Webserver]] | |||

'''''Standardwerte überschreiben:''''' Wird diese Funktion aktiviert, können die Einstellungen für die Protokolle verändert werden. | |||

Sind die Protokolle bei einer Anwendung mit "ja" oder "nein" definiert, gelten für diese Anwendung ausschliesslich die hier eingetragenen Protokolle. | |||

Zur Auswahl stehen die Verschlüsselungsprotokolle SSLv3 und TLS in der Version 1.0 bis 1.2. | Zur Auswahl stehen die Verschlüsselungsprotokolle SSLv3 und TLS in der Version 1.0 bis 1.2. | ||

Die Länge des Diffie-Hellmann Schlüssels kann zwischen 1024 Bit und 4096 Bit gewählt werden. | |||

Im Feld Cipher-Suite können die gewünschten Verschlüsselungen und Modes definiert werden. | Im Feld Cipher-Suite können die gewünschten Verschlüsselungen und Modes definiert werden. | ||

Die | |||

Die Standard Cipher-Suite besteht aus: | |||

ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS | |||

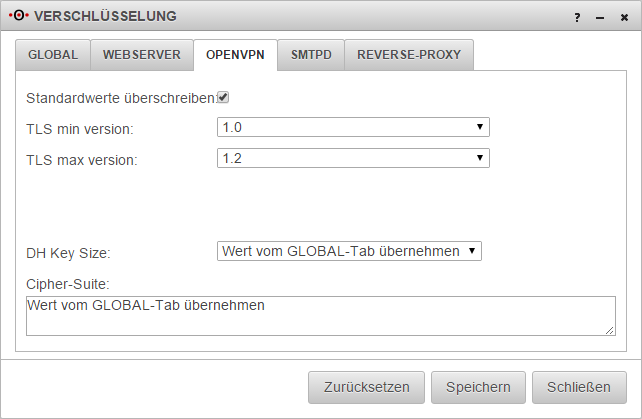

[[Datei:UTM116_AI_CryptOvpn.png|250px|thumb|right|Werte für OpenVPN]] | [[Datei:UTM116_AI_CryptOvpn.png|250px|thumb|right|Werte für OpenVPN]] | ||

Die | Die Applikation OPENVPN unterstützt das Protokoll SSLv3 nicht. Hier muss die minimal und maximal einzuhaltende TLS Version definiert werden. | ||

Über die Schaltfläche [[Datei:UTM116_AI_ResetB.png|70px]] werden die Einstellung in dem gerade geöffneten Bereich wieder auf die Globalen-Werte zurückgesetzt. | |||

Wird ''Standardwerte überschreiben'' wieder deaktiviert, werden die Einstellung in dem gerade geöffneten Bereich wieder auf die Standard-Werte der einzelnen Applikation zurückgesetzt. | |||

<TABLE CELLPADDING=7 CELLSPACING=0> | |||

<TR> | |||

<TD WIDTH=60> | |||

<P>[[Datei:UMA20_AHB_hinweispic.png|50px]]</P> | |||

</TD> | |||

<TD> | |||

<P><B>Achtung!</B><br> | |||

Das Verändern der Standardvorgaben kann dazu führen, dass nicht mehr alle Ziel-Systeme für alle Benutzer zur Verfügung stehen. Zum Beispiel wenn diese ältere Clients oder Webbrowser verwenden, die die verlangten Verschlüsselungen nicht unterstützen. | |||

</P> | |||

</TD> | |||

</TR> | |||

</TABLE> | |||

<TABLE CELLPADDING=7 CELLSPACING=0> | |||

<TR> | |||

<TD WIDTH=60> | |||

<P>[[Datei:UMA20_AHB_hinweispic.png|50px]]</P> | |||

</TD> | |||

<TD> | |||

<P><B>Hinweis!</B><br> | |||

Beim Speichern der neuen Einstellungen werden die Dienste neu gestartet. Das hat beim Webserver die Folge, dass sich der Administrator und/oder Benutzer des UTM Webinterface neu anmelden müssen. | |||

</P> | |||

</TD> | |||

</TR> | |||

</TABLE> | |||

===CLI=== | |||

Die Einstellungen, die im Webinterface vorgenommen werden sind auf dem CLI über die nachfolgenden Befehle sichtbar. | |||

Die globalen Einstellungen: | |||

extc value get application "securepoint_firewall" | |||

Das Ergebnis sollte ähnlich wie folgt aussehen: | |||

application |variable |value | |||

--------------------+-------------------------------+----- | |||

securepoint_firewall|CIPHER_LIST | | |||

|CLUSTERADVBASE |2 | |||

|CLUSTERDEADRATIO |15 | |||

|CLUSTERPREEMTIVE |0 | |||

|CLUSTER_ID |1 | |||

|CLUSTER_SECRET |secret | |||

|CRYPTO_OVERRIDE |1 | |||

|DHPARAM_LENGTH |1024 | |||

|HTTP_TRANSPARENT_EXCEPTION_LIST| | |||

|HTTP_TRANSPARENT_LIST |eth1 | |||

|IPCONNTRACK |32000 | |||

|LANG |en_US | |||

|LASTRULE_LOGGING |1 | |||

|MANAGER_HOST_LIST |172.16.31.0/24 | |||

|POP3_TRANSPARENT_EXCEPTION_LIST| | |||

|POP3_TRANSPARENT_LIST |eth1 | |||

|PPPOE_LCP_ECHO |1 | |||

|UPDATE_TRIGGER_DELAY |2 | |||

|USE_OTP |0 | |||

|USE_SSL3 |0 | |||

|USE_TLS10 |1 | |||

|USE_TLS11 |1 | |||

|USE_TLS12 |1 | |||

Um hier den Wert einer einzelnen Variablen zu ändern, kann folgender Befehl verwendet werden. Geändert wird der Wert der Variablen USE_TLS10. | |||

extc value set application "securepoint_firewall" variable "USE_TLS10" value 0 | |||

Die Änderung erfolgt in diesem Bereich: | |||

|USE_SSL3 |0 | |||

<span style="color:red"> |USE_TLS10 |0</span> | |||

|USE_TLS11 |1 | |||

|USE_TLS12 |1 | |||

Die Verschlüsselung der einzelnen Anwendungen können mit demselben Befehl ausgeführt werden. Lediglich der Name der Anwendung muss ausgetauscht werden. Zur Verfügung stehen folgende Anwendungen: | |||

extc value get application "webserver" | |||

extc value get application "openvpn" | |||

extc value get application "smtpd" | |||

extc value get application "squid-reverse" | |||

Änderungen, die auf dem CLI durchgeführt werden, müssen mit einem Neustart der jeweiligen Anwendung aktiviert werden. Der Befehl dazu lautet: | |||

appmgmt restart application "[Name der Anwendung]" | |||

Aktuelle Version vom 9. August 2019, 18:46 Uhr

notempty

Informationen

Letzte Anpassung zur Version: -

Bemerkung: Artikelanpassung

Vorherige Versionen: -

Einleitung

In diesem Menü wird definiert, mit welchem Verschlüsselungsprotokoll die Anwendungen auf der UTM angesprochen werden sollen.

Die von Securepoint gewählten Grundeinstellungen gelten zur Zeit als sicher und sind auf Kompatibilität geprüft. Wenn ein höheres Schutzbedürfnis besteht, können die Einstellung noch weiter verschärft werden. (Jargon: härten).

Über die Einstellungen im Bereich "Global" werden, übergreifend für alle Anwendungen, die zu verwendenden Protokolle ausgewählt. Die Einstellungen in den Menüs der Anwendungen müssen, um die hier ausgewählten Protokolle zu verwenden, auf "Wert vom GLOBAL-Tab übernehmen" belassen werden.

Die Grafik rechts stellt die Abhängigkeit von den Einstellungen einer Anwendung zur Globalen Einstellung anhand des Protokolls SSL v3 dar.

Verschlüsselung

Standardwerte überschreiben: Wird diese Funktion aktiviert, können die Einstellungen für die Protokolle verändert werden.

Sind die Protokolle bei einer Anwendung mit "ja" oder "nein" definiert, gelten für diese Anwendung ausschliesslich die hier eingetragenen Protokolle.

Zur Auswahl stehen die Verschlüsselungsprotokolle SSLv3 und TLS in der Version 1.0 bis 1.2.

Die Länge des Diffie-Hellmann Schlüssels kann zwischen 1024 Bit und 4096 Bit gewählt werden.

Im Feld Cipher-Suite können die gewünschten Verschlüsselungen und Modes definiert werden.

Die Standard Cipher-Suite besteht aus:

ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS

Die Applikation OPENVPN unterstützt das Protokoll SSLv3 nicht. Hier muss die minimal und maximal einzuhaltende TLS Version definiert werden.

Über die Schaltfläche ![]() werden die Einstellung in dem gerade geöffneten Bereich wieder auf die Globalen-Werte zurückgesetzt.

werden die Einstellung in dem gerade geöffneten Bereich wieder auf die Globalen-Werte zurückgesetzt.

Wird Standardwerte überschreiben wieder deaktiviert, werden die Einstellung in dem gerade geöffneten Bereich wieder auf die Standard-Werte der einzelnen Applikation zurückgesetzt.

|

Achtung! |

|

Hinweis! |

CLI

Die Einstellungen, die im Webinterface vorgenommen werden sind auf dem CLI über die nachfolgenden Befehle sichtbar.

Die globalen Einstellungen:

extc value get application "securepoint_firewall"

Das Ergebnis sollte ähnlich wie folgt aussehen:

application |variable |value

--------------------+-------------------------------+-----

securepoint_firewall|CIPHER_LIST |

|CLUSTERADVBASE |2

|CLUSTERDEADRATIO |15

|CLUSTERPREEMTIVE |0

|CLUSTER_ID |1

|CLUSTER_SECRET |secret

|CRYPTO_OVERRIDE |1

|DHPARAM_LENGTH |1024

|HTTP_TRANSPARENT_EXCEPTION_LIST|

|HTTP_TRANSPARENT_LIST |eth1

|IPCONNTRACK |32000

|LANG |en_US

|LASTRULE_LOGGING |1

|MANAGER_HOST_LIST |172.16.31.0/24

|POP3_TRANSPARENT_EXCEPTION_LIST|

|POP3_TRANSPARENT_LIST |eth1

|PPPOE_LCP_ECHO |1

|UPDATE_TRIGGER_DELAY |2

|USE_OTP |0

|USE_SSL3 |0

|USE_TLS10 |1

|USE_TLS11 |1

|USE_TLS12 |1

Um hier den Wert einer einzelnen Variablen zu ändern, kann folgender Befehl verwendet werden. Geändert wird der Wert der Variablen USE_TLS10.

extc value set application "securepoint_firewall" variable "USE_TLS10" value 0

Die Änderung erfolgt in diesem Bereich:

|USE_SSL3 |0

|USE_TLS10 |0

|USE_TLS11 |1

|USE_TLS12 |1

Die Verschlüsselung der einzelnen Anwendungen können mit demselben Befehl ausgeführt werden. Lediglich der Name der Anwendung muss ausgetauscht werden. Zur Verfügung stehen folgende Anwendungen:

extc value get application "webserver" extc value get application "openvpn" extc value get application "smtpd" extc value get application "squid-reverse"

Änderungen, die auf dem CLI durchgeführt werden, müssen mit einem Neustart der jeweiligen Anwendung aktiviert werden. Der Befehl dazu lautet:

appmgmt restart application "[Name der Anwendung]"