KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 3: | Zeile 3: | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{var | display | UTM zwischen VoIP -Client und VoIP-Server ab UTM 11.8 | |||

| UTM between VoIP client and VoIP server from UTM 11.8 }} | |||

{{var | summary| Einstellungen in der UTM-Firewall für VoIP-Geräte, wenn der VoIP-Server <u>hinter</u> der UTM liegt. | |||

| Settings in the UTM firewall for VoIP devices if the VoIP server is <u>behind</u> the UTM }} | |||

{{var | img_portfilter| UTM_v11-8_Firewall_Portfilter_VoIP-Regel.png | |||

| UTM_v11.8.7_Firewall_Portfilter_VOIP-en.png }} | |||

{{var | portfilter-caption| Portfilter-Regel für VoIP | |||

| Port filter rule for VoIP }} | |||

{{var | voip-desc| Wenn zwischen VoIP-Endgeräten und einem VoIP-Server eine UTM steht, ist es notwendig, eine zusätzliche Portfilter-Regel anzulegen, die VoIP mit NAT freischaltet.<br>Der Verbindungsaufbau erfolgt über SIP, das Gerät meldet sich mit seiner lokalen IP am VoIP-Server an. Die Sprachpakete selbst werden dann aber über rtp auf anderen Ports gesendet. Um nun den VoIP-Client und gleichzeitig die bei Verbindungsaufbau übermittelten rtp-Ports im lokalen Netz von außen - in diesem Fall für den VoIP-Server erreichbar zu machen ist es notwendig eine Portfilter-Regel dafür anzulegen: | |||

| If there is a UTM between VoIP end devices and a VoIP server, it is necessary to create an additional port filter rule that enables VoIP with NAT.<br>The connection is established via SIP, the device logs on to the VoIP server with its local IP. The voice packets themselves are then sent via rtp on other ports. In order to make the VoIP client and the rtp ports in the local network available from outside - in this case accessible for the VoIP server - it is necessary to create a port filter rule for this: }} | |||

{{var | add_rule| Regel hinzufügen | |||

| add rule }} | |||

{{var | action| Aktion | |||

| Action }} | |||

{{var | source| Quelle | |||

| Source }} | |||

{{var | source_desc | Es sollte eine geeignete Gruppe definiert werden. Z.B.: ''Telefone und Workstations'' oder ''VoIP-devices''<br>{{Hinweis | ! }} ''Internal Network'' erlaubt ''allen'' Netzwerkgeräten VoIP ! <br>{{Hinweis | ! }} Aus Gründen der Netzwerk-Sicherheit sollte Geräten, die kein VoIP benötigen (z.B. Druckern oder IoT-Geräten) auch kein VoIP erlaubt werden. | |||

| An appropriate group should be defined. For example: ''Phones and workstations'' or ''VoIP-devices'' <br>{{Hinweis | ! }} ''Internal Network'' allows ''all'' network devices VoIP ! <br>{{Hinweis | ! }} For reasons of network security, devices that do not require VoIP (e.g. printers or IoT devices) should not be allowed VoIP either. }} | |||

{{var | dest | Ziel | |||

| Destination }} | |||

{{var | service| Dienst | |||

| Service }} | |||

{{var | service_desc | Dienstgruppe VoIP: Schaltet folgende Ports frei: | |||

| VoIP service group: Enables the following ports: }} | |||

{{var | nat | NAT | |||

| NAT }} | |||

{{var | type | TYP | |||

| Type }} | |||

{{var | netobject| Netzwerkobjekt | |||

| Networkobject }} | |||

{{var | kmod_desc| Zusätzlich kann es notwendig sein folgende Befehle im CLI auszuführen: | |||

debug kmod load module nf_nat_sip | |||

debug kmod load module nf_nat_h323 | |||

debug kmod load module nf_conntrack_sip | |||

debug kmod load module nf_conntrack_h323 | |||

Anschließend als root-user per ssh den Befehl | |||

conntrack -F | |||

mehrmals ausführen | |||

| Additionally, it may be necessary to execute the following commands in the CLI: | |||

debug kmod load module nf_nat_sip | |||

debug kmod load module nf_nat_h323 | |||

debug kmod load module nf_conntrack_sip | |||

debug kmod load module nf_conntrack_h323 | |||

Then as root-user via ssh execute the command | |||

conntrack -F | |||

run several times }} | |||

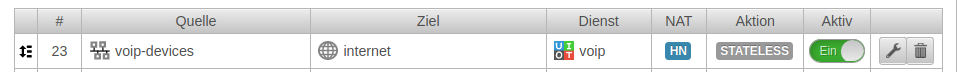

{{ pt3 | UTM_v11-8_Firewall_Portfilter_VoIP-Regel.png | hochkant=3 | Portfilter-Regel für VoIP }} | |||

<p>Wenn zwischen VoIP-Endgeräten und einem VoIP-Server eine UTM steht, ist es notwendig, eine zusätzliche Portfilter-Regel anzulegen, die VoIP mit NAT freischaltet.<br> | |||

Der Verbindungsaufbau erfolgt über SIP, das Gerät meldet sich mit seiner lokalen IP am VoIP-Server an. Die Sprachpakete selbst werden dann aber über rtp auf anderen Ports gesendet. Um nun den VoIP-Client und gleichzeitig die bei Verbindungsaufbau übermittelten rtp-Ports im lokalen Netz von außen - in diesem Fall für den VoIP-Server erreichbar zu machen ist es notwendig eine Portfilter-Regel dafür anzulegen:</p> | </div>{{DISPLAYTITLE: {{#var:display|UTM zwischen VoIP -Client und VoIP-Server ab UTM 11.8}} }}{{Select_lang}} | ||

{{ Menu | Firewall | Portfilter | Portfilter | Regel hinzufügen | +}} | |||

'''{{#var:summary|Einstellungen in der UTM-Firewall für VoIP-Geräte, wenn der VoIP-Server <u>hinter</u> der UTM liegt.}}''' | |||

{{ pt3 | {{#var:img_portfilter|UTM_v11-8_Firewall_Portfilter_VoIP-Regel.png}} | hochkant=3 | {{#var:portfilter-caption|Portfilter-Regel für VoIP}} }} | |||

<p>{{#var:voip-desc|Wenn zwischen VoIP-Endgeräten und einem VoIP-Server eine UTM steht, ist es notwendig, eine zusätzliche Portfilter-Regel anzulegen, die VoIP mit NAT freischaltet.<br> | |||

Der Verbindungsaufbau erfolgt über SIP, das Gerät meldet sich mit seiner lokalen IP am VoIP-Server an. Die Sprachpakete selbst werden dann aber über rtp auf anderen Ports gesendet. Um nun den VoIP-Client und gleichzeitig die bei Verbindungsaufbau übermittelten rtp-Ports im lokalen Netz von außen - in diesem Fall für den VoIP-Server erreichbar zu machen ist es notwendig eine Portfilter-Regel dafür anzulegen:}}</p> | |||

{{ Menu | Firewall | Portfilter | Portfilter | {{#var:add_rule|Regel hinzufügen}} | +}} | |||

<br clear=all> | <br clear=all> | ||

{| class="sptable pd5" | {| class="sptable pd5" | ||

|- | |- | ||

| {{ Kasten | Aktion}} || {{ Button | Stateless | dr | lh=1.4 }} || | | {{ Kasten | {{#var:action|Aktion}} }} || {{ Button | Stateless | dr | lh=1.4 }} || | ||

|- | |- | ||

| {{ Kasten | Quelle}} || {{ic| voip-devices }} || Es sollte eine geeignete Gruppe definiert werden. Z.B.: ''Telefone und Workstations'' oder ''VoIP-devices''<br>{{Hinweis | ! }} ''Internal Network'' erlaubt ''allen'' Netzwerkgeräten VoIP ! <br>{{Hinweis | ! }} Aus Gründen der Netzwerk-Sicherheit sollte Geräten, die kein VoIP benötigen (z.B. Druckern oder IoT-Geräten) auch kein VoIP erlaubt werden. | | {{ Kasten | {{#var:source|Quelle}} }} || {{ic| voip-devices }} || {{#var:source_desc|Es sollte eine geeignete Gruppe definiert werden. Z.B.: ''Telefone und Workstations'' oder ''VoIP-devices''<br>{{Hinweis | ! }} ''Internal Network'' erlaubt ''allen'' Netzwerkgeräten VoIP ! <br>{{Hinweis | ! }} Aus Gründen der Netzwerk-Sicherheit sollte Geräten, die kein VoIP benötigen (z.B. Druckern oder IoT-Geräten) auch kein VoIP erlaubt werden.}} | ||

|- | |- | ||

| style="min-width: 110px;" | {{ Kasten | Ziel }} || style="min-width: 170px;" | {{ic| Internet }} || | | style="min-width: 110px;" | {{ Kasten | {{#var:dest|Ziel}} }} || style="min-width: 170px;" | {{ic| Internet }} || | ||

|- | |- | ||

| {{ Kasten | | | {{ Kasten | {{#var:service|Dienst}} }} || {{ic| voip }} || {{#var:service_desc|Dienstgruppe VoIP: Schaltet folgende Ports frei: }} | ||

* SIP: UDP Port 5060 | * SIP: UDP Port 5060 | ||

* rtp: UDP Port 7070-7089 | * rtp: UDP Port 7070-7089 | ||

|- | |- | ||

| rowspan="2" | {{ Kasten | NAT }} || {{ Kasten | TYP }} || {{ Button | HIDENAT | dr | w=130px | lh=1.4}} | | rowspan="2" | {{ Kasten | {{#var:nat|NAT}} }} || {{ Kasten | {{#var:type|TYP}} }} || {{ Button | HIDENAT | dr | w=130px | lh=1.4}} | ||

|- | |- | ||

| {{ Kasten | Netzwerkobjekt }} || {{ Button | external-interface | dr | w=160px | lh=1.4}} || | | {{ Kasten | {{#var:netobject|Netzwerkobjekt}} }} || {{ Button | external-interface | dr | w=160px | lh=1.4}} || | ||

|} | |} | ||

<br> | <br> | ||

Zusätzlich kann es notwendig sein folgende Befehle im CLI auszuführen: | {{#var:kmod_desc|Zusätzlich kann es notwendig sein folgende Befehle im CLI auszuführen: | ||

debug kmod load module nf_nat_sip | debug kmod load module nf_nat_sip | ||

debug kmod load module nf_nat_h323 | debug kmod load module nf_nat_h323 | ||

| Zeile 39: | Zeile 90: | ||

Anschließend als root-user per ssh den Befehl | Anschließend als root-user per ssh den Befehl | ||

conntrack -F | conntrack -F | ||

mehrmals ausführen | mehrmals ausführen}} | ||

Version vom 23. Januar 2020, 09:59 Uhr

Einstellungen in der UTM-Firewall für VoIP-Geräte, wenn der VoIP-Server hinter der UTM liegt.

Wenn zwischen VoIP-Endgeräten und einem VoIP-Server eine UTM steht, ist es notwendig, eine zusätzliche Portfilter-Regel anzulegen, die VoIP mit NAT freischaltet.

Der Verbindungsaufbau erfolgt über SIP, das Gerät meldet sich mit seiner lokalen IP am VoIP-Server an. Die Sprachpakete selbst werden dann aber über rtp auf anderen Ports gesendet. Um nun den VoIP-Client und gleichzeitig die bei Verbindungsaufbau übermittelten rtp-Ports im lokalen Netz von außen - in diesem Fall für den VoIP-Server erreichbar zu machen ist es notwendig eine Portfilter-Regel dafür anzulegen:

Reiter Portfilter Schaltfläche

Aktion |

||

Quelle |

voip-devices | Es sollte eine geeignete Gruppe definiert werden. Z.B.: Telefone und Workstations oder VoIP-devices Internal Network erlaubt allen Netzwerkgeräten VoIP ! Aus Gründen der Netzwerk-Sicherheit sollte Geräten, die kein VoIP benötigen (z.B. Druckern oder IoT-Geräten) auch kein VoIP erlaubt werden. |

Ziel |

Internet | |

Dienst |

voip | Dienstgruppe VoIP: Schaltet folgende Ports frei:

|

NAT |

TYP |

|

Netzwerkobjekt |

Zusätzlich kann es notwendig sein folgende Befehle im CLI auszuführen:

debug kmod load module nf_nat_sip debug kmod load module nf_nat_h323 debug kmod load module nf_conntrack_sip debug kmod load module nf_conntrack_h323

Anschließend als root-user per ssh den Befehl

conntrack -F

mehrmals ausführen