K (Lauritzl verschob die Seite UTM/RULE/Portfilter nach UTM/RULE/Portfilter v12.1, ohne dabei eine Weiterleitung anzulegen) |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis|UTM/RULE/Portfilter}} | |||

{{Set_lang}} | {{Set_lang}} | ||

| Zeile 4: | Zeile 5: | ||

<templatestyles src="Vorlage:Portfilter.css" /> | <templatestyles src="Vorlage:Portfilter.css" /> | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/RULE/Portfilter. | |||

{{var | display | |||

| Portfilter | |||

| Portfilter }} | |||

{{var | head | |||

| Anlegen und verwenden von Portfilterregeln, Netzwerkobjekten, Diensten und Zeitprofilen | |||

| Creating and using port filter rules, network objects, services and time profiles }} | |||

{{var | neu--Netzwerktypen | |||

| Neue Netzwerktypen: | |||

** [[#netzwerk-beliebig |Netzwerk (Adresse mit beliebiger Subnetzmaske)]] | |||

** [[#hostname | Hostname]] | |||

| New network types: | |||

** [[#network-beliebig |network (address with any subnet mask)]] | |||

** [[#hostname | hostname]] }} | |||

{{var | neu--Gruppen | |||

| Ein Netzwerkobjekt kann zu mehreren [[#gruppen | Gruppen]] gehören | |||

| A network object can belong to several [[#gruppen | groups]] }} | |||

{{var | neu--Layoutanpassung | |||

| Layoutanpassung | |||

| Layout adjustment }} | |||

{{var | Portfilter Beschreibung | |||

| Portfilter Beschreibung | |||

| Port filter Description }} | |||

{{var | Funktion | |||

| Funktion | |||

| Function }} | |||

{{var | Funktion--desc | |||

| Der Portfilter steuert den Datenverkehr, der durch die UTM geht.<br> | |||

* Alle Netzwerk-Pakete, die durch die UTM gehen, werden gefiltert und nur aufgrund von Portfilterregeln weitergeleitet. | |||

* Dabei ist es unerheblich, ob sich die Zieladresse und Quelladresse des Paketes im gleichen Netzwerk, in einem anderen, lokalen Netzwerk oder im Internet und einem lokalen Netzwerk befindet. | |||

* Anhand von Quell-IP, Ziel-IP und verwendetem Dienst werden die Regeln '''von oben nach unten''' überprüft.<br>Die laufende Nummer vor einer Regel <nowiki>#</nowiki> gibt dabei die Reihenfolge der Regel'''erstellung''' an und bleibt permanent erhalten. Sie gibt nicht die Reihenfolge an, in der die Regel abgeabeitet wird! | |||

* Eine angelegte Regel kann mit gedrückter Maustaste auf das Icon {{spc|drag|o|-}} nachträglich in der Reihenfolge verschoben werden. | |||

| The port filter controls the data traffic that passes through the UTM.<br> | |||

* All network packets that pass through the UTM are filtered and only forwarded based on port filter rules. | |||

* Thereby it is irrelevant whether the destination address and source address of the packet are in the same network, in another, local network or in the Internet and a local network. | |||

* Based on the source IP, destination IP and service used, the rules are checked '''from top to bottom'''.<br>The sequential number before a rule <nowiki>#</nowiki> indicates the order of rule'''creation''' and is permanently retained. It does not indicate the order in which the rule is processed! | |||

* A rule that has been created can be subsequently moved in the order by holding down the mouse button on the icon {{spc|drag|o|-}}. }} | |||

{{var | ACCEPT | |||

| ACCEPT | |||

| ACCEPT }} | |||

{{var | ACCEPT--desc | |||

| Leitet das Paket weiter | |||

| Forwards the package }} | |||

{{var | DROP | |||

| DROP | |||

| DROP }} | |||

{{var | DROP--desc | |||

| Das Paket wird verworfen | |||

| The package is dropped }} | |||

{{var | REJECT | |||

| REJECT | |||

| REJECT }} | |||

{{var | REJECT--desc | |||

| Es wird ein ICMP-Paket an den Absender geschickt, mit dem Hinweis, daß der Port nicht zur Verfügung steht. Im LAN können Reject-Regeln verhindern, daß Clients auf einen Timeout warten müssen. | |||

| An ICMP packet is sent to the sender indicating that the port is not available. In the LAN, reject rules can prevent clients from having to wait for a timeout. }} | |||

{{var | QOS | |||

| QOS | |||

| QOS }} | |||

{{var | QOS--desc | |||

| Ermöglicht im Abschnit {{Kasten|Extras|class=Beschriftung}} / {{Kasten|QOS|class=Beschriftung}} ein ''Quality of Service'' Profil anzugeben, daß die Bandbreite für Datenpakete, auf die diese Regel zutrifft limitiert.<br>Konfiguration der QoS-Profile im Menü {{Menu|Netzwerk|QoS|Profile|class=fs08}} | |||

| Allows you to specify a ''Quality of Service'' profile in the {{Kasten|Extras|class=Beschriftung}} / {{Kasten|QOS|class=Beschriftung}} section that limits the bandwidth for data packets to which this rule applies.<br>Configuration of the QoS profiles in the {{menu|Network|QoS|Profile|class=fs08}} menu. }} | |||

{{var | STATELESS | |||

| STATELESS | |||

| STATELESS }} | |||

{{var | STATELESS--desc | |||

| Lässt Verbindungen statusunabhägig zu | |||

| Allows connections regardless of status }} | |||

{{var | Logging | |||

| Logging | |||

| Logging }} | |||

{{var | Logging--desc | |||

| Gibt an, wie ausführlich ein Zutreffen der Regel protokolliert wird. | |||

| Specifies how extensively an occurrence of the rule is logged. }} | |||

{{var | Logging--none | |||

| None | |||

| None }} | |||

{{var | Logging--none--desc | |||

| Keine Protokollierung | |||

| No logging }} | |||

{{var | Logging--short | |||

| Short | |||

| Short }} | |||

{{var | Logging--short--desc | |||

| Protokolliert die ersten die Einträge je Minute | |||

| Logs the first entries per minute }} | |||

{{var | Logging--long | |||

| Long | |||

| Long }} | |||

{{var | Logging--long--desc | |||

| Protokolliert alle Einträge | |||

| Logs all entries }} | |||

{{var | Gruppe | |||

| Gruppe | |||

| Group }} | |||

{{var | Gruppe--val | |||

| default | |||

| default }} | |||

{{var | Gruppe--desc | |||

| Portfilterregeln müssen einer Gruppe zugeordnet werden. Das erleichtert die Übersichtlichkeit beim Ergänzen des Regelwerkes. Außerdem können Regelgruppen mit einem Schalter aktiviert oder deaktiviert werden. | |||

| Port filter rules must be assigned to a group. This facilitates clarity when adding to the set of rules. In addition, rule groups can be activated or deactivated with a switch. }} | |||

{{var | Regel-Ausnahme | |||

| Soll für eine Regel ein Ausnahme erstellt werden, muss zunächst die (speziellere) Ausnahme definiert sein und danach erst die allgemeinere Regel. <br>Trifft für ein Paket die Ausnahme Regel zu, wird die angegebene Aktion ausgeführt und der Portfilter beendet. <br>Trifft die Ausnahme Regel nicht zu, wird anschließend die allgemeinere Regel überprüft. <br>Trifft diese dann zu wird die dort angegebene Aktion ausgeführt. | |||

| If an exception is to be created for a rule, the (more specific) exception must first be defined and only then the more general rule. <br>If the exception rule applies to a package, the specified action is carried out and the port filter is terminated. <br>If the exception rule does not apply, the more general rule is then checked. <br>If this rule then applies, the action specified there is executed. }} | |||

{{var | Portfilter | |||

| Portfilter | |||

| Portfilter }} | |||

{{var | Portfilter-Elemente--desc | |||

| Eine Portfilter Regel beinhaltet verschiedene Elemente: | |||

* Zwei [[#Netzwerkobjekte | Netzwerkobjekte]] (Quelle / Ziel) | |||

* einen [[#Dienste | Dienst]] | |||

* ggf. Angaben zum [[#NAT | NAT-Typ]] (Network Address Translation) | |||

* ggf. [[#Rule Routing | Rule Routing]] | |||

* ggf. ein [[#QoS | QoS-Profil]], daß die zur Verfügung gestellte Bandbreite für bestimmte Datenpakete reguliert | |||

* ggf. ein [[#Zeitprofile | Zeitprofil]], zu dem die Regel angewendet werden soll | |||

* eine [[#Aktion | Aktion]], die ausgeführt werden soll | |||

* Angaben zum [[#Logging|Logging]] | |||

* die Zuordnung zu einer [[#Gruppen|Regel-Gruppe]] | |||

| A port filter rule contains several elements: | |||

* Two [[#Netzwerkobjekte | Network Objects]] (source / destination). | |||

* One [[#Dienste | Service]] | |||

* if applicable, details of the [[#NAT | NAT type]] (Network Address Translation) | |||

* if applicable, [[#Rule Routing | Rule Routing]] | |||

* If applicable, a [[#QoS | QoS Profile]] that regulates the bandwidth made available for certain data packets. | |||

* if applicable, a [[#Zeitprofile | Time Profile]] at which the rule is to be applied | |||

* an [[#Aktion | Action]] that is to be executed | |||

* details of the [[#Logging|Logging]] | |||

* the assignment to a [[#Gruppen|Rule Group]] }} | |||

{{var | Last-rule-drop | |||

| Existiert für ein Datenpaket keine zutreffende Regel, wird das Paket verworfen {{Kasten|Default Drop|gelb}} | |||

| If no applicable rule exists for a data packet, the packet is discarded {{box|Default Drop|gelb}} }} | |||

{{var | Portfilter--Bild | |||

| UTM v12.1 Portfilter.png | |||

| UTM v12.1 Portfilter-en.png }} | |||

{{var | Portfilter--cap | |||

| Menü {{Menu|Firewall|Portfilter}} | |||

| Menu {{Menu|Firewall|Portfilter}} }} | |||

{{var | Netzwerkobjekte | |||

| Netzwerkobjekte | |||

| Network objects }} | |||

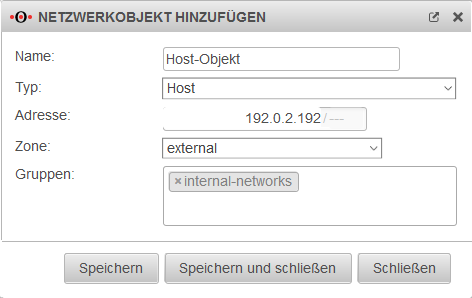

{{var | Netzwerkobjekte--desc | |||

| Netzwerkobjekte beinhalten | |||

* einen Namen | |||

* eine Adresse (IP oder Netzwerk) | |||

* und eine Zone. | |||

Netzwerkobjekte werden hauptsächlich benötigt um Portfilterregeln zu erstellen, sie werden aber auch im HTTP Proxy verwendet. | |||

| Network objects include | |||

* a name | |||

* an address (IP or network) | |||

* and a zone. | |||

Network objects are mainly used to create port filter rules, but they are also used in the HTTP proxy. }} | |||

{{var | Netzwerkobjekte erstellen | |||

| Netzwerkobjekte erstellen | |||

| Create network objects }} | |||

{{var | Netzwerkobjekte erstellen--Bild | |||

| UTM v12.1 Netzwerkobjekt Host.png | |||

| UTM v12.1 Netzwerkobjekt Host-en.png }} | |||

{{var | Menu--Objekt hinzufügen | |||

| {{Menu|Firewall|Portfilter|Netzwerkobjekte|Objekt hinzufügen|+}} | |||

| {{Menu|Firewall|Portfilter|Network Objects|Add Object|+}} }} | |||

{{var | Name | |||

| Name: | |||

| Name: }} | |||

{{var | Name--desc | |||

| Frei wählbarer Name für das Netzwerkobjekt. {{info|OK - nicht wirklich frei: Auch wenn es technisch möglich sein sollte, ist von kryptischen Sonderzeichen wie geschweiften Klammern, Backslashes und Ähnlichem Abstand zu nehmen. Spätestens in einem AD-Umfeld kann so etwas zu Problemen führen.}} | |||

| Freely selectable name for the network object. {{info|OK - not really free: Even if it should be technically possible, refrain from using cryptic special characters such as curly brackets, backslashes and similar. At the latest in an AD environment, such things may lead to problems.}} }} | |||

{{var | Typ | |||

| Typ | |||

| Type }} | |||

{{var | Typ--desc | |||

| Der Typ bestimmt, wie die Zugehörigkeit zu diesem Netzwerkobjekt festgestellt wird. | |||

| The type determines how the affiliation to this network object is determined. }} | |||

{{var | Host | |||

| Host | |||

| Host }} | |||

{{var | Host--val | |||

| Host | |||

| Host }} | |||

{{var | Host--desc | |||

| Ein einzelner Host mit einer IP-Adresse z.B. 192.0.2.192/32 → {{ic|192.0.2.192|rechts|icon=/--- |iconw=x|iconbc=hgrau}} | |||

| A single host with an IP address e.g. 192.0.2.192/32 → {{ic|192.0.2.192|rechts|icon=/--- |iconw=x|iconbc=hgrau}} }} | |||

{{var | Netzwerk-Addresse--val | |||

| Netzwerk (Addresse) | |||

| Network (address) }} | |||

{{var | Netzwerk-Addresse--desc | |||

| Ein komplettes Netzwerk, z.B. {{ic|192.0.2.0/24}}<br>Es ist ein 24er Netz als Vorgabe eingetragen. Dieses kann aber beliebig geändert werden. | |||

| A complete network, e.g. {{ic|192.0.2.0/24}}<br>A 24 network is entered as default. However, this can be changed as desired. }} | |||

{{var | Netzwerk-Subnetz-beliebig--val | |||

| Netzwerk (Addresse mit beliebiger Subnetzmaske) | |||

| Network (address with custom mask) }} | |||

{{var | Netzwerk-Subnetz-beliebig--desc | |||

| Netzwerk mit einer beliebigen Subnetzmaske. Dies ist nützlich, wenn sich der Prefix ändern kann. (Beispiel: 192.0.2.0/0.255.255.0 oder 2001:DB8::1234/::FFFF:FFFF) → {{ic|192.0.2.0}} | |||

| Network with any subnet mask. This is useful when the prefix may change. (Example: 192.0.2.0/0.255.255.0 oder 2001:DB8::1234/::FFFF:FFFF) → {{ic|192.0.2.0}} }} | |||

{{var | Netzwerk-Schnittstelle--val | |||

| Netzwerk(Schnittstelle) | |||

| Network(interface) }} | |||

{{var | Netzwerk-Schnittstelle--desc | |||

| Ein komplettes Netzwerk hinter einer Schnittstelle z.B. {{Button|eth0|dr}} | |||

| A complete network behind an interface e.g. {{Button|eth0|dr}} }} | |||

{{var | Netzwerk-Schnittstelle--Hinweis | |||

| '''Achtung''': Beim HideNat wird nur die erste, auf dieser Schnittstelle liegende IP verwendet. | |||

| '''Attention''': With HideNat, only the first IP lying on this interface is used. }} | |||

{{var | Netzwerk-Schnittstelle--Info | |||

| Bei Verwendung mit HideNat sollte versucht werden, eine Netzwerkadresse zu verwenden. | |||

| When using with HideNat, try to use a network address. }} | |||

{{var | VPN-Host--val | |||

| VPN-Host | |||

| VPN-Host }} | |||

{{var | VPN-Host--desc | |||

| Ein einzelner VPN-Host mit einer IP-Adresse, z.B. 192.0.2.192/32 → {{ic|192.0.2.192|rechts|icon=/--- |iconw=x|iconbc=hgrau}} | |||

| A single VPN host with an IP address, e.g. 192.0.2.192/32 → {{ic|192.0.2.192|rechts|icon=/--- |iconw=x|iconbc=hgrau}} }} | |||

{{var | VPN-Host--Info | |||

| Als Zone lassen sich bei diesen Netzwerkobjekten ausschließlich Zonen auswählen, die in der Zonenverwaltung ({{Menu|Netzwerk|Zoneneinstellungen|||w|class=fs08}} ein Flag ''Policy_IPSEC'' oder ''PPP_VPN'' haben) | |||

| Only zones that have a flag ''Policy_IPSEC'' or ''PPP_VPN'' in the zone management ({{Menu|Network|Zone Settings||w|class=fs08}}) can be selected as zones for these network objects. }} | |||

{{var | VPN-Netzwek--val | |||

| VPN-Netzwek | |||

| VPN network }} | |||

{{var | VPN-Netzwek--desc | |||

| Ein komplettes VPN-Netzwerk, z.B. {{ic|192.0.2.0/24}}<br>Es ist ein 24er Netz als Vorgabe eingetragen. Dieses kann aber beliebig geändert werden. | |||

| A complete VPN network, e.g. {{ic|192.0.2.0/24}}<br>A 24 network is entered as default. However, this can be changed as desired. }} | |||

{{var | Statische Schnittstelle--val | |||

| Statische Schnittstelle | |||

| Static interface }} | |||

{{var | Statische Schnittstelle--desc | |||

| Aus einem Dropdownmenü lässt sich eine konfigurierte IP-Adresse einer Schnittstelle auswählen, z.B. {{Button|192.0.2.1/24|dr}} | |||

| A configured IP address of an interface can be selected from a drop-down menu, e.g. {{Button|192.0.2.1/24|dr}} }} | |||

{{var | Dynamische Schnittstelle--val | |||

| Dynamische Schnittstelle | |||

| Dynamic interface }} | |||

{{var | Dynamische Schnittstelle--desc | |||

| Eine dynamische Zuweisung der Adresse des Interfaces anhand der zugeordneten Zone. Z.B.: {{Button|0.0.0.0/.|dr}} oder {{Button|eth0|dr}} | |||

| A dynamic assignment of the address of the interface based on the assigned zone. E.G.: {{Button|0.0.0.0/.|dr}} oder {{Button|eth0|dr}} }} | |||

{{var | Hostname--val | |||

| Hostname | |||

| Hostname }} | |||

{{var | Hostname--desc | |||

| Ein Hostname, z.B.: {{ic|my.host.local}} | |||

| A host name, e.g.: {{ic|my.host.local}} }} | |||

{{var | Adresse | |||

| Adresse: | |||

| Address: }} | |||

{{var | Adresse--desc | |||

| Je nach gewähltem Typ. S.o. | |||

| Depending on the type selected. See above. }} | |||

{{var | Zone | |||

| Zone | |||

| Zone }} | |||

{{var | Zone--desc | |||

| Zone, in der das Netzwerkobjekt liegt. | |||

| Zone in which the network object is located. }} | |||

{{var | Zone--Hinweis | |||

| Je nach gewähltem Netzwerktyp wird bereits eine Zone vorgeschlagen oder es erfolgt eine Einschränkung der Zoneauswahl. | |||

| Depending on the selected network type, a zone is already suggested or a restriction of the zone selection is made. }} | |||

{{var | Zone--Info | |||

| Durch die Verknüpfung eines Objekts im Regelwerk mit dem Interface über die Zone wird erreicht, dass eine Portfilter-Regel nur dann greift, wenn nicht nur Quelle, Ziel und Dienst auf die Regel passen, sondern die Verbindung auch über die richtigen Interfaces erfolgt. Hiermit wird allen Angriffen vorgebeugt, die ein IP-Spoofing beinhalten. Die Zuordnung eines Objekts zu einem Interface erfolgt durch die Bindung der Zone auf das Interface einerseits und die Zuordnung des Netzwerkobjekts zu einer Zone andererseits. | |||

| By linking an object in the set of rules with the interface via the zone, it is achieved that a port filter rule only takes effect if not only the source, destination and service match the rule, but the connection is also made via the correct interfaces. This prevents all attacks that involve IP spoofing. The assignment of an object to an interface is done by binding the zone to the interface on the one hand and the assignment of the network object to a zone on the other. }} | |||

{{var | Gruppen | |||

| Gruppen | |||

| Groups }} | |||

{{var | Gruppen--desc | |||

| Netzwerkobjekte können zu Gruppen zusammengefasst werden, um Portfilterregeln mehreren Objekt zuweisen zu können. | |||

| Network objects can be grouped together to assign port filter rules to multiple objects. }} | |||

{{var | Gruppen--Hinweis | |||

| Netzwerkobjekte können auch zu '''mehreren Gruppen''' gehören.<br>{{Hinweis|!|g}} Das kann zu widersrpüchlichen Regeln für das selbe Netzwerkobjekt führen, die nicht sofort offensichtlich sind. <br>Es gilt (wie bei allen Regeln), daß diejenige Regel ausgeführt wird, die zuerst durchlaufen wird und in dessen Netzwerkgruppe das Netzwerkobjekt enthalten ist. | |||

| Network objects can also belong to '''several groups'''.<br>{Note|!|g}} This can lead to contradictory rules for the same network object that are not immediately obvious. <br>As with all rules, the rule that is executed first is the one whose network group contains the network object. }} | |||

{{var | Speichern | |||

| Speichern | |||

| Save }} | |||

{{var | Speichern--desc | |||

| Speichert das Netzwerkobjekt, läßt den Dialog aber geöffnet, um weitere Objekte anlegen zu können. | |||

| Saves the network object, but leaves the dialogue open to be able to create further objects. }} | |||

{{var | Speichern und schließen | |||

| Speichern und schließen | |||

| Save and close }} | |||

{{var | Speichern und schließen--desc | |||

| Speichert das Netzwerkobjekt und schließt den Dialog | |||

| Saves the network object and closes the dialogue }} | |||

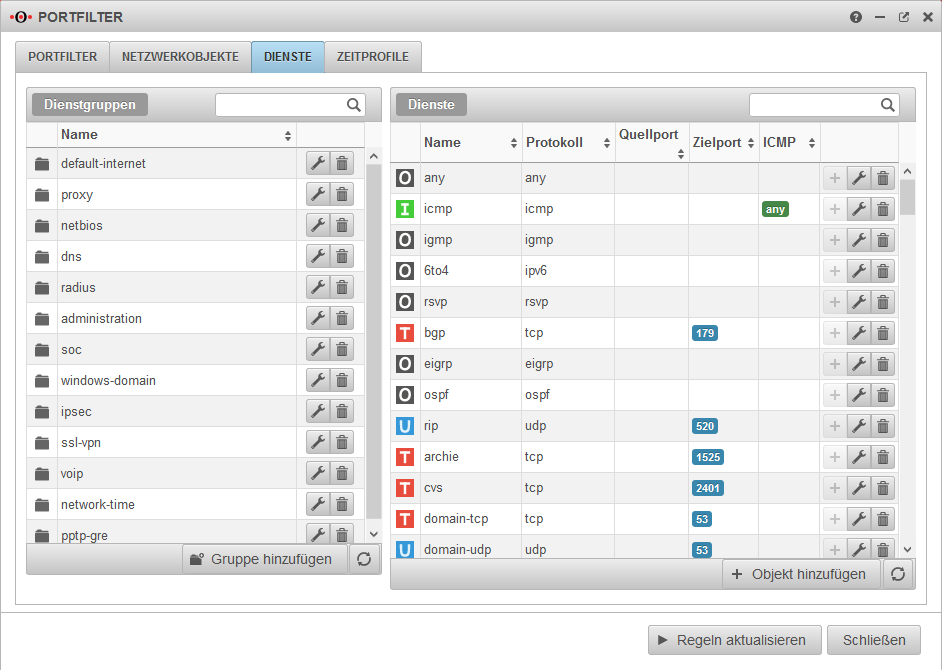

{{var | Dienste | |||

| Dienste | |||

| Services }} | |||

{{var | Dienste--desc | |||

| Dienste legen das verwendete Protokoll und gegebenenfalls den Port bzw. Portbereich der zu filternden Datenpakete fest. Viele Dienste sind schon vorkonfiguriert wie http, https, ftp, ssh usw. | |||

| Services define the protocol used and, if applicable, the port or port range of the data packets to be filtered. Many services are already preconfigured such as http, https, ftp, ssh, etc. }} | |||

{{var | Dienste--Gruppen | |||

| Dienstgruppen | |||

| Service groups }} | |||

{{var | 1=Dienste--Gruppen--desc | |||

| 2=Dienste lassen sich in Dienstgruppen zusammenfassen. Auch hier gibt es bereits vordefinierte Gruppen, die ergänzt und geändert werden können. Detailanzeige mit Klick auf das Ordnersymbol <i class="glyphicons glyphicons-size-14 glyphicons-folder-closed"></i>. | |||

| 3=Services can be grouped together in service groups. Here, too, there are already predefined groups that can be added to and changed. Detailed display by clicking on the folder symbol <i class="glyphicons glyphicons-size-14 glyphicons-folder-closed"></i>. }} | |||

{{var | Dienste--Gruppen--Beispiel | |||

| Beispiel: Die Gruppe {{ic|1=<i class="glyphicons glyphicons-size-14 glyphicons-folder-open"></i> default-internet|2=tr-odd|pd=3px}} enthält z.B. die Dienste: | |||

| Example: The group {{ic|1=<i class="glyphicons glyphicons-size-14 glyphicons-folder-open"></i> default-internet|2=tr-odd|pd=3px}} contains, for example, the services: }} | |||

{{var | Icon | |||

| Icon | |||

| Icon }} | |||

{{var | Name | |||

| Name | |||

| Name }} | |||

{{var | Protokoll | |||

| Protokoll | |||

| Protocol }} | |||

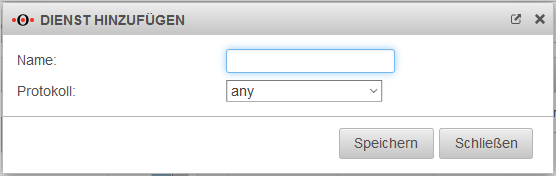

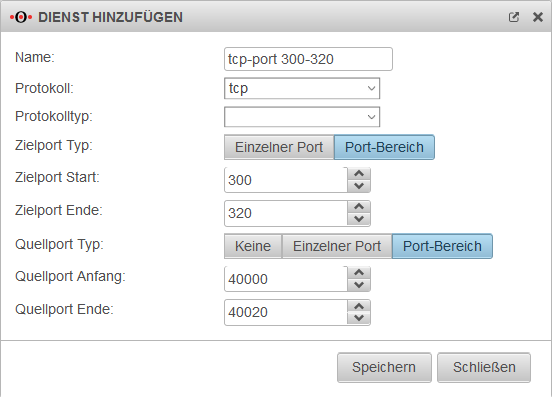

{{var | Dienst hinzufügen | |||

| Dienst hinzufügen / bearbeiten | |||

| Add / edit service }} | |||

{{var | Dienst hinzufügen--desc | |||

| Ist ein Dienst nicht vorhanden kann dieser mit {{button|Objekt hinzufügen|+}} angelegt werden.<br>Abhängig vom verwendeten Protokoll, lassen sich weitere Einstellungen vornehmen: | |||

* Ports (TCP und UDP) | |||

* Pakettypen (ICMP) | |||

* Protokolltyp (gre) | |||

| If a service does not exist, it can be created with {{button|Add object|+}}.<br>Depending on the protocol used, further settings can be made: | |||

* Ports (TCP and UDP) | |||

* Packet types (ICMP) | |||

* Protocol type (gre) }} | |||

{{var | Dienst-any--cap | |||

| Name des Dienstes und Protokoll müssen in jedem Falle angegeben werden. | |||

| The name of the service and the protocol must be specified in each case. }} | |||

{{var | Dienst-any--Bild | |||

| UTM v12.1 Portfilter Dienst hinzufügen.png | |||

| UTM v12.1 Portfilter Dienst hinzufügen-en.png }} | |||

{{var | Dienst-tcp--hinzufügen--cap | |||

| Bei den Protokollen tcp und udp kann die Freigabe auf einen einzelnen Zielport oder auf Portbereiche beschränkt werden. Quellports können beliebig sein (Keine), ein einzelner Port oder ein Portbereich. | |||

| With the tcp and udp protocols, sharing can be restricted to a single destination port or port ranges. Source ports can be any (None), a single port or a port range. }} | |||

{{var | Dienst-tcp--hinzufügen--Bild | |||

| UTM v12.1 Portfilter Dienst tcp hinzufügen.png | |||

| UTM v12.1 Portfilter Dienst tcp hinzufügen-en.png }} | |||

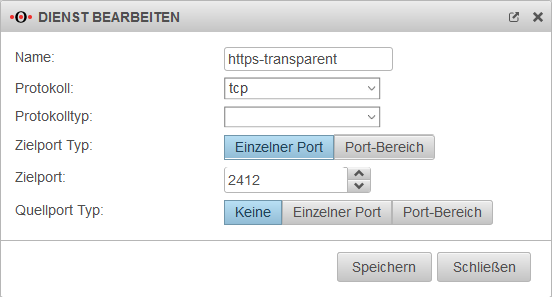

{{var | Dienst-tcp--bearbeiten--cap | |||

| Soll ein bestehender Dienst auf einem anderen Port laufen, kann der Dienst bearbeitet {{Button||w}} und der Port geändert werden. | |||

| If an existing service is to run on a different port, the service can be edited {{button||w}} and the port changed. }} | |||

{{var | Dienst-tcp--bearbeiten--Bild | |||

| UTM v12.1 Portfilter Dienst https.png | |||

| UTM v12.1 Portfilter Dienst https-en.png }} | |||

{{var | Dienste--Bild | |||

| UTM v12.1 Portfilter Dienste.png | |||

| UTM v12.1 Portfilter Dienste-en.png }} | |||

{{var | Dienst einer Dienstgruppe hinzufügen/entfernen | |||

| Dienst einer Dienstgruppe hinzufügen/entfernen | |||

| Add/remove service from a service group }} | |||

{{var | 1=Dienst einer Dienstgruppe hinzufügen/entfernen--desc | |||

| 2=* Wird auf der linken Seite eine Dienstgruppe markiert, kann ein Dienst mit der Plus-Schaltfläche {{Button||+}} der Dienstgruppe hinzugefügt werden. | |||

* Wird eine Dienstgruppe durch Klick auf das Ordnersymbol <i class="glyphicons glyphicons-size-14 glyphicons-folder-closed"></i> geöffnet, kann ein Dienst mit Klick auf die Minus-Schaltfläche {{Button||-}} entfernt werden. | |||

| 3=* Wird auf der linken Seite eine Dienstgruppe markiert, kann ein Dienst mit der Plus-Schaltfläche {{Button||+}} der Dienstgruppe hinzugefügt werden. | |||

* Wird eine Dienstgruppe durch Klick auf das Ordnersymbol <i class="glyphicons glyphicons-size-14 glyphicons-folder-closed"></i> geöffnet, kann ein Dienst mit Klick auf die Minus-Schaltfläche {{Button||-}} entfernt werden. }} | |||

{{var | Zeitprofile | |||

| Zeitprofile | |||

| Time profiles }} | |||

{{var | Zeitprofile--desc | |||

| Zeitprofile dienen dazu Portfilterregeln nur zu festgelegten Zeiten zu aktivieren. | |||

Im abgebildeten Beispiel greift das Profil täglich zwischen 3:00 Uhr und 3:59:59 Uhr sowie werktäglich von 7:00 Uhr bis 17:59:59 Uhr. | |||

| Time profiles are used to activate port filter rules only at specified times. | |||

In the example shown, the profile takes effect between 3:00 a.m. and 3:59:59 p.m. daily and from 7:00 a.m. to 5:59:59 p.m. on weekdays. }} | |||

{{var | Zeitprofile--Bild | |||

| UTM v12.1 Portfilter Zeitprofile.png | |||

| UTM v12.1 Portfilter Zeitprofile-en.png }} | |||

{{var | Zeitprofile--anlegen | |||

| Zeitprofile anlegen | |||

| Create time profiles }} | |||

{{var | 1=Zeitprofile--anlegen--desc | |||

| 2=* Anlegen eines Zeitprofils mit der Schaltfläche {{Button|Zeitprofil hinzufügen|+}} | |||

* Zeiten auswählen | |||

** mit der Taste <span class="key>Strg</span> und Mausklick für ein einzelnes Feld oder | |||

** mit der Taste <span class="key>Shift</span> <small>(Umschalttaste)</small> und Mausklick für einen Zeitbereich. | |||

* Übernehmen der Zeiteinstellungen mit der Schaltfläche {{Button|Speichern|glyph|glyph-class=floppy-disk}} | |||

| 3=* Create a time profile with the {{Button|Add time profile|+}} button. | |||

* Select times | |||

** with the <span class="key>Ctrl</span> key and mouse click for a single field or | |||

** with the <span class="key>Shift</span> <small>(Shift)</small> key and mouse click for a time range. | |||

* Apply the time settings with the {{button|Save|glyph|glyph-class=floppy-disk}} button. }} | |||

{{var | Zeitprofile--verwenden | |||

| Zeitprofile verwenden | |||

| Use time profiles }} | |||

{{var | Zeitprofile--verwenden--desc | |||

| Zeitprofile werden in den Portfilterregeln um Abschnitt {{Kasten|Extras}} hinterlegt. | |||

| Time profiles are stored in the port filter rules around section {{Kasten|Extras}}. }} | |||

{{var | Portfilterregel | |||

| Portfilterregel | |||

| Port filter rule }} | |||

{{var | Portfilterregel--desc | |||

| Die Grundstruktur einer Regel ist :<br> | |||

Quelle → Ziel → Dienst → Aktion<br> | |||

'''Typische Beispiele:''' | |||

| The basic structure of a rule is :<br> | |||

Source → Target → Service → Action<br> | |||

'''Typical examples:''' }} | |||

{{var | Regel--internal-internet | |||

| Aus dem internen Netz soll das Internet erreichbar sein | |||

| The Internet should be accessible from the internal network }} | |||

{{var | Quelle | |||

| Quelle | |||

| Source }} | |||

{{var | Quelle--desc | |||

| [[#Netzwerkobjekte|Netzwerkobjekt]] oder Benutzergruppe, die als Quelle des Datenpaketes zugelassen ist. | |||

| [[#Netzwerkobjekte|Network object]] or user group that is permitted as the source of the data package. }} | |||

{{var | Ziel | |||

| Ziel | |||

| Destination }} | |||

{{var | Ziel--desc | |||

| [[#Network objects|Netzwerkobjekt]] oder Benutzergruppe, die als Ziel des Datenpaketes zugelassen ist. | |||

| [[#Network objects|Network object]] or user group that is permitted as the destination of the data packet. }} | |||

{{var | Dienst | |||

| Dienst | |||

| Service }} | |||

{{var | Dienst--desc | |||

| Verwendet im lokalen Zielnetzwerk den ausgewählten Dienst. Dieser Wert ist oft (aber keinesfalls immer) identisch mit dem darüberstehenden Dienst des Datenquellpaketes, auf den die Regel überprüft wird. | |||

| Uses the selected service in the local destination network. This value is often (but by no means always) identical with the service above it in the data source package for which the rule is checked. }} | |||

{{var | Dienst--Hinweis | |||

| Steht nur zur Verfügung, wenn als {{Kasten|Typ|class=Beschriftung}} {{Button|DESTNAT|dr}} oder {{Button|NETMAP|dr}} ausgewählt wurde. | |||

| Only available when {{Kasten|Type|class=Beschriftung}} is selected as {{Button|DESTNAT|dr}} or {{Button|NETMAP|dr}}. }} | |||

{{var | Aktion | |||

| Aktion | |||

| Action }} | |||

{{var | Aktion--desc | |||

| Führt die angegebene Aktion aus | |||

| Performs the specified action }} | |||

{{var | Aktiv | |||

| Aktiv | |||

| Active }} | |||

{{var | Aktiv--desc | |||

| Nur bei Aktivierung wird auf diese Regel geprüft | |||

| Only when activated is this rule checked }} | |||

{{var | Regel--internal-dmz1 | |||

| Aus dem Internen Netz soll das dmz1 Netzwerk für alle Dienste erreichbar sein | |||

| The dmz1 network should be accessible for all services from the internal network. }} | |||

{{var | Regel--internet-server-ssh | |||

| Ein Server im internen Netzwerk soll von außen über ssh erreichbar sein | |||

| A server in the internal network is to be accessible from outside via ssh }} | |||

{{var | Regel--internet-ohne-ftp | |||

| Aus dem internen Netz soll das Internet erreichbar sein, es soll jedoch kein ftp ermöglicht werden! | |||

| The Internet should be accessible from the internal network, but no ftp should be enabled! }} | |||

{{var | Regel--internet-ohne-ftp--Hinweis | |||

| Der Portfilter wird von oben nach unten abgearbeitet. Trifft eine Regel zu, wird die Prüfung des Regelwerks beendet und die konfigurierte Aktion ausgeführt. Daher muss das Verbot von ftp '''vor''' der allgemeinen Erlaubnisregel stehen. Eine angelegte Regel kann mit Drag and Drop auf das Icon {{spc|drag|o|-}} verschoben werden und in der Reihenfolge gezielt plaziert werden. | |||

| The port filter is processed from top to bottom. If a rule applies, the check of the set of rules is terminated and the configured action is executed. Therefore, the prohibition of ftp must be '''before''' the general permission rule. A rule that has been created can be moved to the icon {{spc|drag|o|-}} with drag and drop and placed specifically in the order. }} | |||

{{var | NAT | |||

| NAT | |||

| NAT }} | |||

{{var | NAT--desc | |||

| Die Network Address Translation ist die Umwandlung von IP-Adressen die in einem Netzwerk genutzt werden zu einer anderen IP-Adresse aus einem anderen Netz. Typischerweise bildet man alle intern genutzten privaten IP-Adressen in eine oder mehrere öffentlichen IP-Adressen ab. | |||

| Network Address Translation is the conversion of IP addresses used in a network to another IP address from another network. Typically, all internally used private IP addresses are mapped to one or more public IP addresses. }} | |||

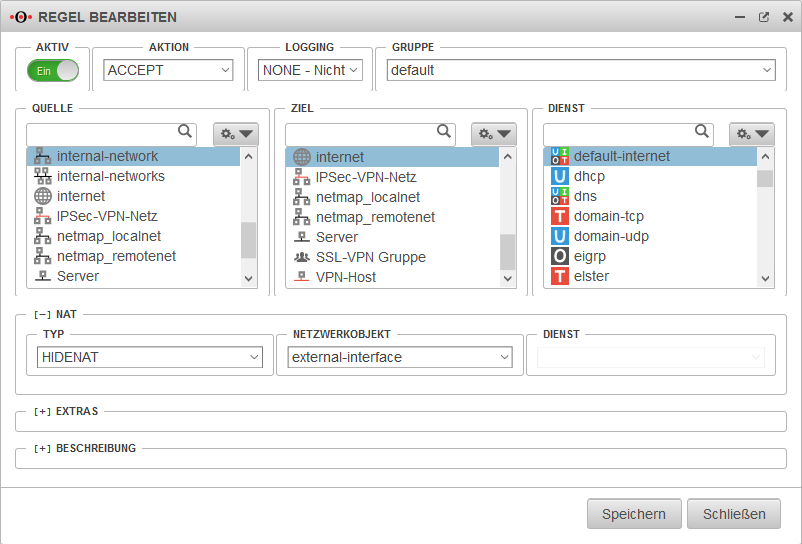

{{var | Hide NAT | |||

| Hide NAT | |||

| Hide NAT }} | |||

{{var | Hide NAT--desc | |||

| Auch Source NAT genannt. Verbirgt die ursprüngliche IP Adresse hinter der IP-Adresse der verwendeten Schnittstelle.<br> | |||

Standardfall ist der Datenverkehr von einem internen Netz mit privaten IP Adressen mit dem Internet. <br>Die IP aus dem lokalen Netz wird mit der IP derjenigen Schnittstelle maskiert, die den Zugang zum Internet herstellt. | |||

| Also called Source NAT. Hides the original IP address behind the IP address of the interface used.<br> | |||

The standard case is data traffic from an internal network with private IP addresses to the Internet. <br>The IP from the local network is masked with the IP of the interface that establishes access to the Internet. }} | |||

{{var | Hide NAT--Bild | |||

| UTM v12.1 Portfilter Hidenat-Regel.png | |||

| UTM v12.1 Portfilter Hidenat-Regel-en.png }} | |||

{{var | Hide NAT--cap | |||

| HideNat Regel | |||

| HideNat Rule }} | |||

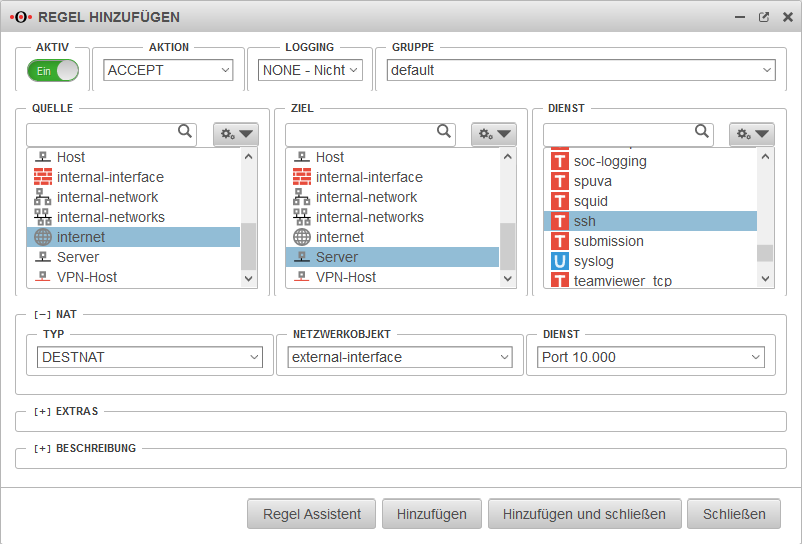

{{var | Dest. NAT | |||

| Dest. NAT | |||

| Dest. NAT }} | |||

{{var | Dest. NAT--desc | |||

| Destination NAT wird meist verwendet, um mehrere Dienste auf unterschiedlichen Servern unter einer öffentlichen IP-Adresse anzubieten.<br> | |||

Möchte man zum Beispiel, vom Internet auf den Dienst SSH (Port 22) des Servers (198.51.100.1/32) über die öffentliche IP-Adresse der Schnittstelle eth0 mit dem Port 10000 zugreifen möchten, müsste die Regel wie nebenstehend abgebildet angelegt werden.<br>Die zugehörigen Netzwerkobjekte und der Dienst auf Port 10000 müssen dazu angelegt sein. | |||

| Destination NAT is usually used to offer several services on different servers under one public IP address.<br> | |||

For example, if you want to access the SSH service (port 22) of the server (198.51.100.1/32) from the Internet via the public IP address of the eth0 interface with port 10000, the rule would have to be created as shown opposite.<br>The associated network objects and the service on port 10000 must be created for this. }} | |||

{{var | Dest. NAT--cap | |||

| Destination NAT Regel | |||

| Destination NAT Rule }} | |||

{{var | Dest. NAT--Bild | |||

| UTM v12.1 Portfilter Destnat-Regel.png | |||

| UTM v12.1 Portfilter Destnat-Regel-en.png }} | |||

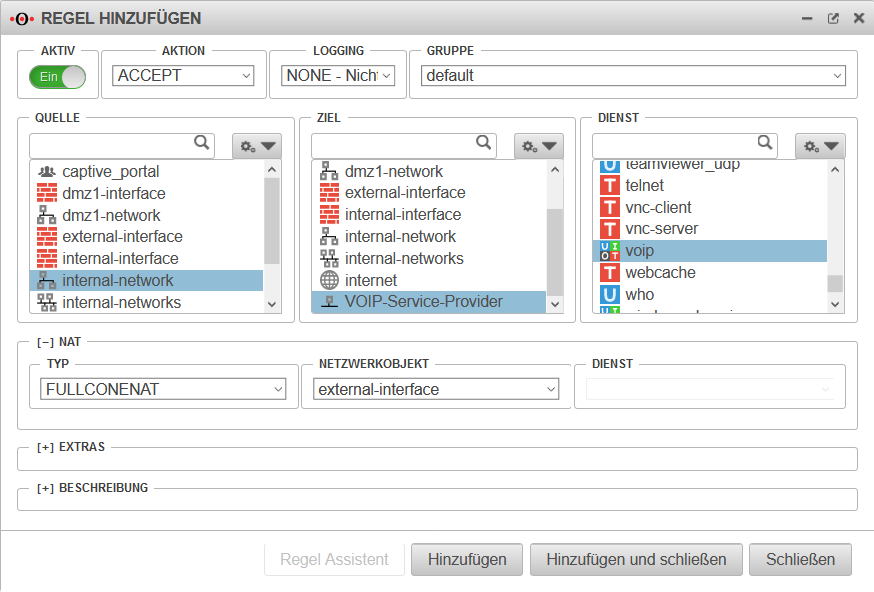

{{var | Full Cone NAT | |||

| Full Cone NAT | |||

| Full Cone NAT }} | |||

{{var | Full Cone NAT--desc | |||

| Bei Full Cone NAT wird für den Absender der gleiche Port gesetzt, wie für den Empfänger. Allerdings werden als Absender auch andere IPs als die ursprünglich adressierte IP zugelassen. Kann ggf. bei VOIP hilfreich sein. | |||

| With Full Cone NAT, the same port is set for the sender as for the recipient. However, IPs other than the originally addressed IP are also permitted as senders. This can be helpful with VOIP. }} | |||

{{var | Full Cone NAT--Bild | |||

| UTM v12.1 Portfilter FullconeNat-Regel.png | |||

| UTM v12.1 Portfilter FullconeNat-Regel-en.png }} | |||

{{var | Full Cone NAT--cap | |||

| Full Cone NAT Regel | |||

| Full Cone NAT Rule }} | |||

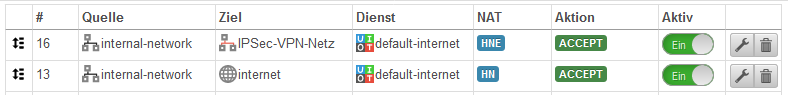

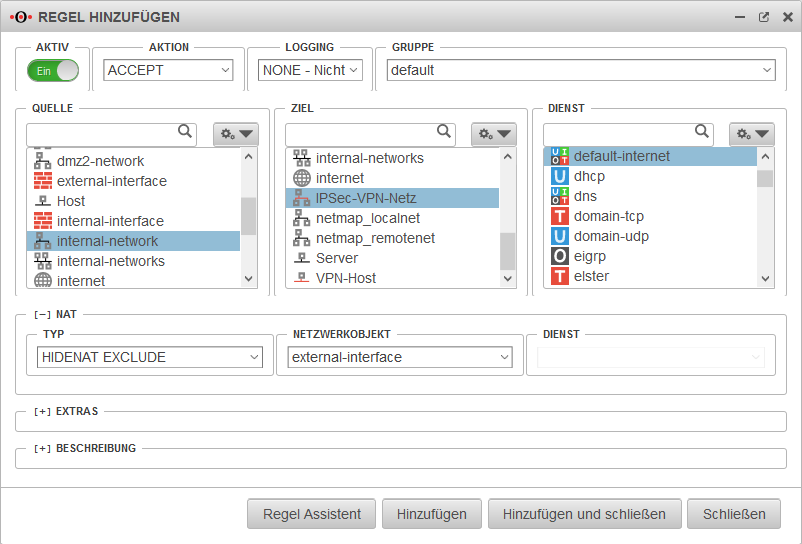

{{var | HideNAT Exclude | |||

| HideNAT Exclude | |||

| HideNAT Exclude }} | |||

{{var | HideNAT Exclude--desc | |||

| HideNAT Exclude kommt in der Regel in Verbindung mit IPSec-VPN Verbindungen zum Einsatz. <br>Damit wird erreicht, daß Datenpakete für die VPN Gegenstelle mit der privaten IP-Adresse durch den VPN Tunnel geleitet werden.<br> | |||

Andernfalls würden diese, wie alle anderen Pakte in Richtung Internet, mit der öffentlichen WAN IP-Adresse maskiert werden und, da diese mit einer privaten Zieladresse versendet werden, am nächsten Internet Router verworfen.<br>Siehe dazu auch den [[UTM/RULE/Hidenat_Exclude | Wikiartikel Hidenat Exclude]]. | |||

| HideNAT Exclude is usually used in connection with IPSec VPN connections. <br>This ensures that data packets for the VPN remote terminal are routed through the VPN tunnel with the private IP address. | |||

Otherwise, these would be masked with the public WAN IP address like all other packets in the direction of the Internet and, since they are sent with a private destination address, would be discarded at the next Internet router.<br>See also the [[UTM/RULE/Hidenat_Exclude | Wiki article Hidenat Exclude]]. }} | |||

{{var | HideNAT Exclude--Bild | |||

| UTM v12.1 Portfilter Hidenat Exclude-Regel.png | |||

| UTM v12.1 Portfilter Hidenat Exclude-Regel-en.png }} | |||

{{var | HideNAT Exclude--Regelübersicht--Bild | |||

| UTM v12.1 Portfilter Hidenat Exclude-Regelübersicht.png | |||

| UTM v12.1 Portfilter Hidenat Exclude-Regelübersicht-en.png }} | |||

{{var | HideNAT Exclude--cap | |||

| HidNAT Exclude Regel | |||

| HidNAT Exclude Rule }} | |||

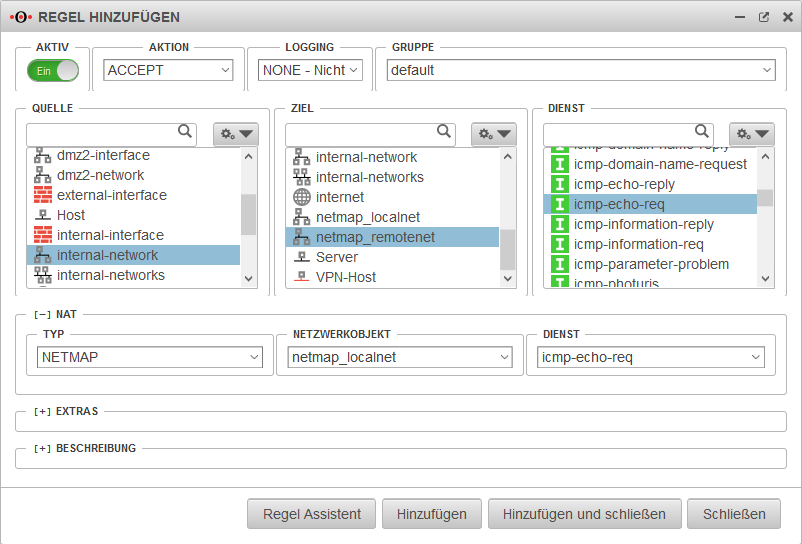

{{var | NetMap | |||

| NetMap | |||

| NetMap }} | |||

{{var | NetMap--desc | |||

| NetMap dient dazu zwei gleiche Subnetze miteinander zu verbinden.<br> | |||

Unter Verwendung von Hilfsnetzwerken (Mapnetz), die auf keiner der zu verbindenden Gegenstellen eingerichtet sind, können diese Verbindungen kollisionsfrei erstellt werden, ohne auf einer der Seiten das Subnetz komplett zu ändern. Eine Anleitung zum Verbinden zweier Netzwerke findet sich in einem eignen [[UTM/VPN/Netmap | Wikiartikel NetMap]] | |||

| NetMap is used to connect two identical subnets with each other.<br> | |||

Using auxiliary networks (mapnet), which are not set up on either of the remote sites to be connected, these connections can be created collision-free without completely changing the subnet on either side. Instructions for connecting two networks can be found in a dedicated [[UTM/VPN/Netmap | Wiki article NetMap]] }} | |||

{{var | NetMap--Bild | |||

| UTM v12.1 Portfilter NetMap-Regel.png | |||

| UTM v12.1 Portfilter NetMap-Regel-en.png }} | |||

{{var | NetMap--cap | |||

| NetMap Regel | |||

| NetMap Rule }} | |||

{{var | HideNAT Exclude--Hinweis | |||

| Die HideNAT-Exclude Regel muss dabei '''vor''' der HideNAT Regel stehen, damit die Ausnahme greift. | |||

| The HideNAT-Exclude rule must come '''before''' the HideNAT rule for the exception to apply. }} | |||

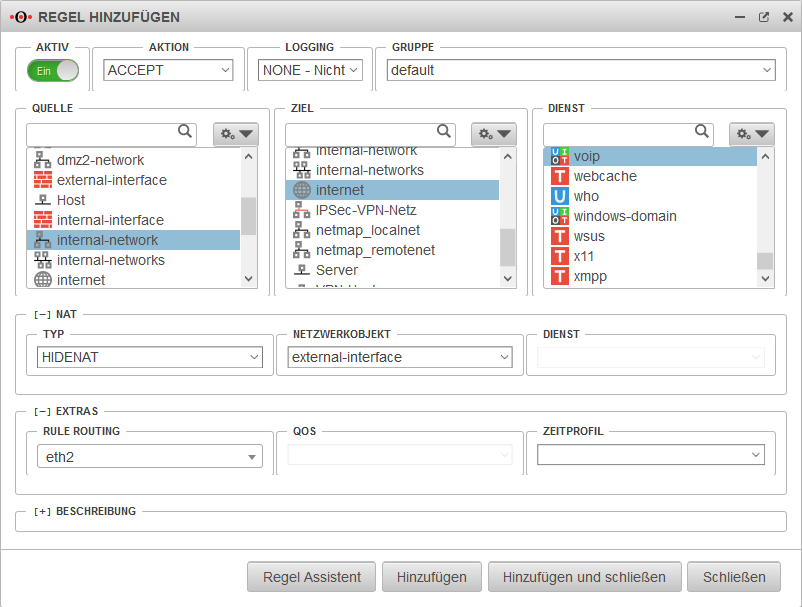

{{var | Rule Routing | |||

| Rule Routing | |||

| Rule Routing }} | |||

{{var | Rule Routing--desc | |||

| Im Abschnitt {{Kasten|1=<small><nowiki>[-]</nowiki></small> Extras}} wird im Feld {{Kasten|Rule Routing}} regelbasiert festgelegt, welche Route IP-Pakete nehmen sollen.<br>Im nebenstehenden Beispiel werden alle VOIP-Pakete über die Schnittstelle eth2 geleitet. | |||

| In the {{Kasten|1=<small><nowiki>[-]</nowiki></small> Extras}} section, the {{Kasten|Rule Routing}} field is used to specify, based on rules, which route IP packets should take.<br>In the example opposite, all VOIP packets are routed via the eth2 interface. }} | |||

{{var | Rule Routing--Bild | |||

| UTM v12.1 Portfilter Rule Routing.png | |||

| UTM v12.1 Portfilter Rule Routing-en.png }} | |||

{{var | Rule Routing--cap | |||

| | |||

| }} | |||

{{var | Rule Routing--Hinweis | |||

| Das Dropdownfeld gibt nur wan-Schnittstellen zur Auswahl vor. <br>Erfolgt der Zugang zum Internet über einen Router, der an einer Ethernet-Schnittstelle angeschlossen ist, kann diese manuell eingetragen werden. | |||

| The drop-down field only provides wan interfaces for selection. <br>If access to the Internet is via a router connected to an ethernet interface, this can be entered manually. }} | |||

{{var | Portfilterregel-Einstellungen | |||

| Portfilterregel Einstellungen | |||

| Port Filter Rule Settings }} | |||

{{var | Extras | |||

| Extras | |||

| Extras }} | |||

{{var | Netzwerkobjekt | |||

| Netzwerkobjekt | |||

| Network object }} | |||

{{var | Netzwerkobjekt--desc | |||

| Netzwerkobjekt, das die Übersetzung der IP Adressen, also das Natten, vornimmt.<br>Die IP-Adresse dieses Netzwerkobjektes wird dann als Absender-IP Der Datenpakete im Zielnetz verwendet.<br>In der Regel sollte das also die Schnittstelle sein, deren IP Adresse dem Zielnetz bekannt ist, damit Antwortpakete auch korrekt zugestellt werden können. | |||

| The IP address of this network object is then used as the sender IP of the data packets in the target network.<br>As a rule, this should be the interface whose IP address is known to the target network so that reply packets can also be correctly delivered. }} | |||

{{var | QOS-Extras--desc | |||

| Reduziert die zur Verfügung stehende Bandbreite für Datenpakete, auf die diese Regel zutrifft auf den Wert der im Menü {{Menu|Netzwerk|QoS|Profile|class=fs08}} für das Ausgewählte Profil konfiguriert wurde. | |||

| Reduces the available bandwidth for data packets to which this rule applies to the value configured for the Selected Profile in the {{Menu|Network|QoS|Profile|class=fs08}} menu. }} | |||

{{var | QOS-Extras--Hinweis | |||

| Steht nur zur Verfügung, wenn als {{Kasten|Aktion|class=Beschriftung}} {{Button|QOS|dr}} ausgewählt wurde. | |||

| Only available when {{Button|QOS|dr}} is selected as {{Box|Action|class=Label}}. }} | |||

{{var | Zeitprofil | |||

| Zeitprofil | |||

| Time profile }} | |||

{{var | Zeitprofil--desc | |||

| Beschränkt die Gültigkeit der Regel auf ein zuvor definiertes Zeitprofil. <br>Siehe Abschnitt [[#Zeitprofile | Zeitprofile]]. | |||

| Restricts the validity of the rule to a previously defined time profile. <br>See section [[#Zeitprofile | Time Profiles]]. }} | |||

{{var | Beschreibung | |||

| Beschreibung | |||

| Description }} | |||

{{var | Beschreibung--desc | |||

| Alternativer Text, der statt der Regeldetails angezeigt werden kann.<br>Die Anzeige der alternativen Texte erfolgt mit der Schaltfläche {{Button|1={{spc|cog2|o|-}}<span class="halflings halflings-triangle-bottom halflings-secondary halflings-size-14 ui-button-small"></span> }} | |||

| Alternative text that can be displayed instead of the rule details.<br>The alternative texts are displayed with the button {{Button|1={{spc|cog2|o|-}}<span class="halflings halflings-triangle-bottom halflings-secondary halflings-size-14 ui-button-small"></span> }} }} | |||

{{var | Beschreibung--Bild | |||

| UTM v12.1 Portfilter Regelbeschreibung.png | |||

| UTM v12.1 Portfilter Regelbeschreibung-en.png }} | |||

{{var | Beschreibung--val | |||

| Beschreibung der Regel | |||

| Rule description }} | |||

{{var | Beschreibung--cap | |||

| Regelbeschreibung in Klartext | |||

| Rule description in plain text }} | |||

{{var | Autogenerierte Regeln | |||

| Autogenerierte Regeln | |||

| Autogenerated rules }} | |||

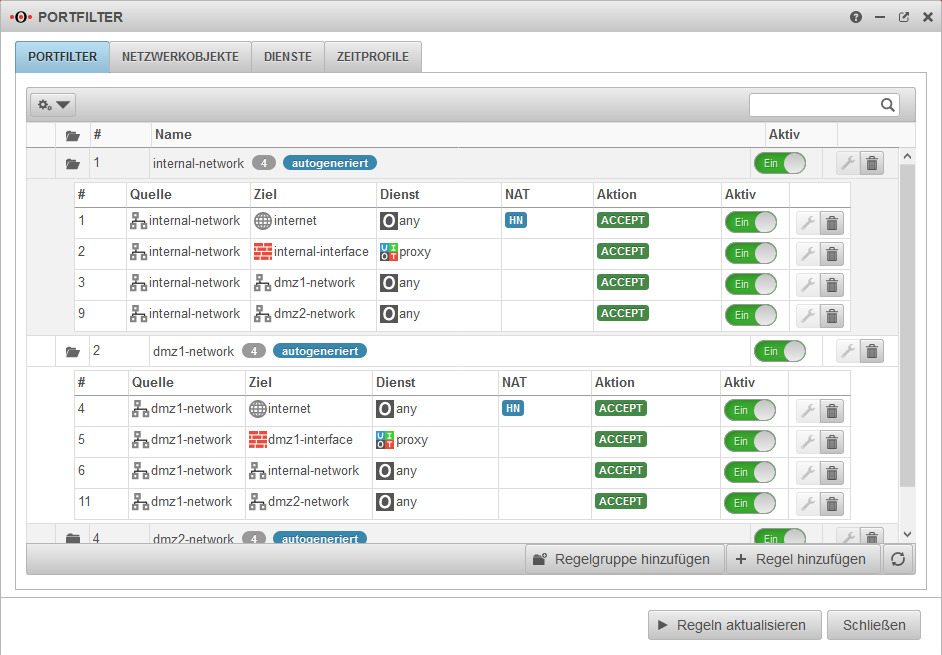

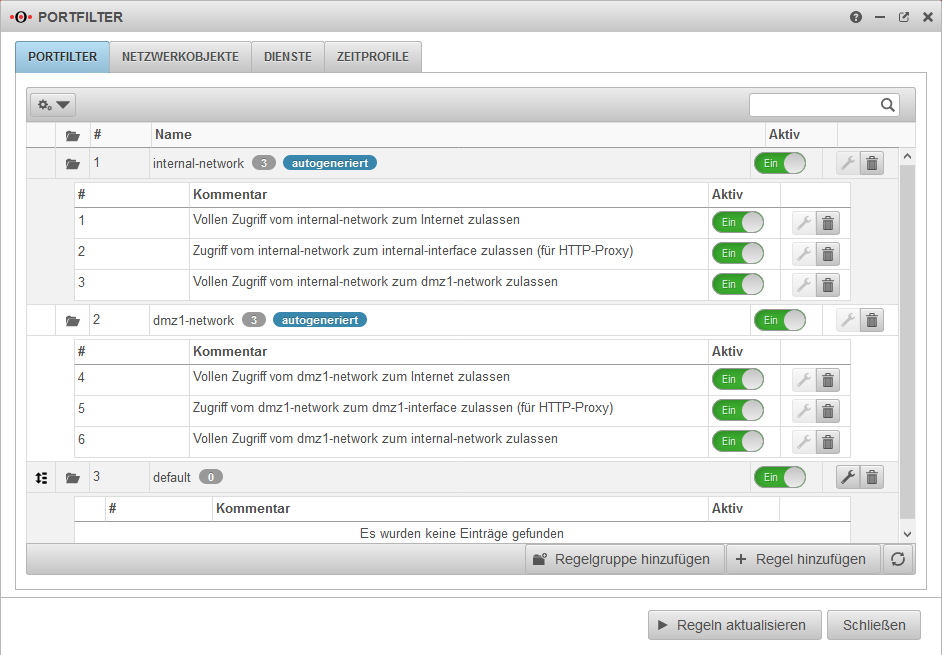

{{var | Autogenerierte Regeln--desc | |||

| Die UTM verfügt ab Werk über autogenerierte Regeln. Diese Regeln lassen zunächst jeden Datenverkehr in die bestehenden Netze zu und geben für interne Netze auch zusätzlich die Proxy-und DNS-Dienste der jeweiligen Schnittstelle frei | |||

| The UTM has autogenerated rules ex works. These rules initially allow all data traffic into the existing networks and also release the proxy and DNS services of the respective interface for internal networks }}. | |||

{{var | Autogenerierte Regeln--Hinweis | |||

| Diese Regeln dienen ausschließlich dazu, die Inbetriebnahme der Firewall zu ermöglichen. <br>Sie lassen sich nicht bearbeiten und müssen unbedingt durch individualisierte Regeln ersetzt und anschließend deaktiviert oder gelöscht werden! | |||

| These rules are used exclusively to enable the commissioning of the firewall <br>They cannot be edited and must be replaced strictly by individualised rules and have to be deactivated or deleted afterwards! }} | |||

{{var | autogeneriert | |||

| autogeneriert | |||

| autogenerated }} | |||

{{var | Autogenerierte Regeln--ausblenden | |||

| Autogenerierte Regeln lassen sich im Dropdownmenü {{Button|1={{spc|cog2|o|-}}<span class="halflings halflings-triangle-bottom halflings-secondary halflings-size-14 ui-button-small"></span> }} mit diesem Schalter ausblenden: {{ButtonAn|{{#var:ein}} }}autogenerierte Regeln verstecken | |||

| Autogenerated rules can be hidden from the {{Button|1={{spc|cog2|o|-}}<span class="halflings halflings-triangle-bottom halflings-secondary halflings-size-14 ui-button-small"></span> }} drop-down menu with this button: {{ButtonAn|{{#var:ein}} }}hide autogenerated rules }} | |||

{{var | Regel hinzufügen | |||

| Regel hinzufügen | |||

| Add Rule }} | |||

{{var | Regeln aktualisieren--Hinweis | |||

| Nach dem Bearbeiten oder Hinzufügen einer Regel muss das Regelwerk aktualisiert werden.<br>Erst danach werden die Regeln angewendet! | |||

| After editing or adding a rule, the rulebook must be updated.<br>Only after that will the rules be applied! }} | |||

{{var | Regeln aktualisieren | |||

| Regeln aktualisieren | |||

| Update Rules }} | |||

Aktuelle Version vom 27. April 2022, 12:25 Uhr

notempty

Anlegen und verwenden von Portfilterregeln, Netzwerkobjekten, Diensten und Zeitprofilen

Letzte Anpassung zur Version: 12.1 04.2021

- Neu:

- Neue Netzwerktypen:

- Ein Netzwerkobjekt kann zu mehreren Gruppen gehören

- Layoutanpassung

Vorherige Versionen: 11.7

Portfilter Beschreibung

Der Portfilter steuert den Datenverkehr, der durch die UTM geht.

- Alle Netzwerk-Pakete, die durch die UTM gehen, werden gefiltert und nur aufgrund von Portfilterregeln weitergeleitet.

- Dabei ist es unerheblich, ob sich die Zieladresse und Quelladresse des Paketes im gleichen Netzwerk, in einem anderen, lokalen Netzwerk oder im Internet und einem lokalen Netzwerk befindet.

- Anhand von Quell-IP, Ziel-IP und verwendetem Dienst werden die Regeln von oben nach unten überprüft.

Die laufende Nummer vor einer Regel # gibt dabei die Reihenfolge der Regelerstellung an und bleibt permanent erhalten. Sie gibt nicht die Reihenfolge an, in der die Regel abgeabeitet wird!

- Eine angelegte Regel kann mit gedrückter Maustaste auf das Icon

nachträglich in der Reihenfolge verschoben werden.

nachträglich in der Reihenfolge verschoben werden.

Trifft für ein Paket die Ausnahme Regel zu, wird die angegebene Aktion ausgeführt und der Portfilter beendet.

Trifft die Ausnahme Regel nicht zu, wird anschließend die allgemeinere Regel überprüft.

Trifft diese dann zu wird die dort angegebene Aktion ausgeführt.

Eine Portfilter Regel beinhaltet verschiedene Elemente:

- Zwei Netzwerkobjekte (Quelle / Ziel)

- einen Dienst

- ggf. Angaben zum NAT-Typ (Network Address Translation)

- ggf. Rule Routing

- ggf. ein QoS-Profil, daß die zur Verfügung gestellte Bandbreite für bestimmte Datenpakete reguliert

- ggf. ein Zeitprofil, zu dem die Regel angewendet werden soll

- eine Aktion, die ausgeführt werden soll

- Angaben zum Logging

- die Zuordnung zu einer Regel-Gruppe

Portfilterregel

Die Grundstruktur einer Regel ist :

Quelle → Ziel → Dienst → Aktion

Typische Beispiele:

Autogenerierte Regeln

autogeneriert Die UTM verfügt ab Werk über autogenerierte Regeln. Diese Regeln lassen zunächst jeden Datenverkehr in die bestehenden Netze zu und geben für interne Netze auch zusätzlich die Proxy-und DNS-Dienste der jeweiligen Schnittstelle frei

Diese Regeln dienen ausschließlich dazu, die Inbetriebnahme der Firewall zu ermöglichen.

Sie lassen sich nicht bearbeiten und müssen unbedingt durch individualisierte Regeln ersetzt und anschließend deaktiviert oder gelöscht werden!

Autogenerierte Regeln lassen sich im Dropdownmenü mit diesem Schalter ausblenden: Einautogenerierte Regeln verstecken

Portfilterregel Einstellungen

Nach dem Bearbeiten oder Hinzufügen einer Regel muss das Regelwerk aktualisiert werden.

Erst danach werden die Regeln angewendet!

/ →

| Beschriftung | Wert | Beschreibung | |

|---|---|---|---|

Aktiv |

Ein | Nur bei Aktivierung wird auf diese Regel geprüft | |

Aktion |

ACCEPT Leitet das Paket weiter | ||

| DROP Das Paket wird verworfen | |||

| REJECT Es wird ein ICMP-Paket an den Absender geschickt, mit dem Hinweis, daß der Port nicht zur Verfügung steht. Im LAN können Reject-Regeln verhindern, daß Clients auf einen Timeout warten müssen. | |||

| QOS Ermöglicht im Abschnit Extras / QOS ein Quality of Service Profil anzugeben, daß die Bandbreite für Datenpakete, auf die diese Regel zutrifft limitiert.Konfiguration der QoS-Profile im Menü Reiter Profile | |||

| STATELESS Lässt Verbindungen statusunabhägig zu | |||

Logging |

Keine Protokollierung (default) | ||

| Protokolliert die ersten die Einträge je Minute | |||

| Protokolliert alle Einträge | |||

Gruppe |

Portfilterregeln müssen einer Gruppe zugeordnet werden. Das erleichtert die Übersichtlichkeit beim Ergänzen des Regelwerkes. Außerdem können Regelgruppen mit einem Schalter aktiviert oder deaktiviert werden. | ||

Quelle |

Netzwerkobjekt oder Benutzergruppe, die als Quelle des Datenpaketes zugelassen ist. | ||

Ziel |

Netzwerkobjekt oder Benutzergruppe, die als Ziel des Datenpaketes zugelassen ist. | ||

NATNAT

|

Die Network Address Translation ist die Umwandlung von IP-Adressen die in einem Netzwerk genutzt werden zu einer anderen IP-Adresse aus einem anderen Netz. Typischerweise bildet man alle intern genutzten privaten IP-Adressen in eine oder mehrere öffentlichen IP-Adressen ab. | ||

Hide NATTyp |

Auch Source NAT genannt. Verbirgt die ursprüngliche IP Adresse hinter der IP-Adresse der verwendeten Schnittstelle. Standardfall ist der Datenverkehr von einem internen Netz mit privaten IP Adressen mit dem Internet. |

| |

Dest. NATTyp |

Destination NAT wird meist verwendet, um mehrere Dienste auf unterschiedlichen Servern unter einer öffentlichen IP-Adresse anzubieten. Möchte man zum Beispiel, vom Internet auf den Dienst SSH (Port 22) des Servers (198.51.100.1/32) über die öffentliche IP-Adresse der Schnittstelle eth0 mit dem Port 10000 zugreifen möchten, müsste die Regel wie nebenstehend abgebildet angelegt werden. |

| |

HideNAT ExcludeTyp |

HideNAT Exclude kommt in der Regel in Verbindung mit IPSec-VPN Verbindungen zum Einsatz. Damit wird erreicht, daß Datenpakete für die VPN Gegenstelle mit der privaten IP-Adresse durch den VPN Tunnel geleitet werden. Andernfalls würden diese, wie alle anderen Pakte in Richtung Internet, mit der öffentlichen WAN IP-Adresse maskiert werden und, da diese mit einer privaten Zieladresse versendet werden, am nächsten Internet Router verworfen. Siehe dazu auch den Wikiartikel Hidenat Exclude.  |

| |

NetMapTyp |

NetMap dient dazu zwei gleiche Subnetze miteinander zu verbinden. Unter Verwendung von Hilfsnetzwerken (Mapnetz), die auf keiner der zu verbindenden Gegenstellen eingerichtet sind, können diese Verbindungen kollisionsfrei erstellt werden, ohne auf einer der Seiten das Subnetz komplett zu ändern. Eine Anleitung zum Verbinden zweier Netzwerke findet sich in einem eignen Wikiartikel NetMap |

| |

Full Cone NATTyp |

Bei Full Cone NAT wird für den Absender der gleiche Port gesetzt, wie für den Empfänger. Allerdings werden als Absender auch andere IPs als die ursprünglich adressierte IP zugelassen. Kann ggf. bei VOIP hilfreich sein. |  | |

Netzwerkobjekt |

Netzwerkobjekt, das die Übersetzung der IP Adressen, also das Natten, vornimmt. Die IP-Adresse dieses Netzwerkobjektes wird dann als Absender-IP Der Datenpakete im Zielnetz verwendet. In der Regel sollte das also die Schnittstelle sein, deren IP Adresse dem Zielnetz bekannt ist, damit Antwortpakete auch korrekt zugestellt werden können. | ||

Dienst |

Verwendet im lokalen Zielnetzwerk den ausgewählten Dienst. Dieser Wert ist oft (aber keinesfalls immer) identisch mit dem darüberstehenden Dienst des Datenquellpaketes, auf den die Regel überprüft wird. Typ oder ausgewählt wurde. | ||

Extras

| |||

Rule RoutingRule Routing

|

Im Abschnitt [-] Extras wird im Feld Rule Routing regelbasiert festgelegt, welche Route IP-Pakete nehmen sollen.Im nebenstehenden Beispiel werden alle VOIP-Pakete über die Schnittstelle eth2 geleitet. Erfolgt der Zugang zum Internet über einen Router, der an einer Ethernet-Schnittstelle angeschlossen ist, kann diese manuell eingetragen werden. |

| |

QOSQOS

|

Ermöglicht im Abschnit Extras / QOS ein Quality of Service Profil anzugeben, daß die Bandbreite für Datenpakete, auf die diese Regel zutrifft limitiert.Konfiguration der QoS-Profile im Menü Reiter Profile Aktion ausgewählt wurde. | ||

ZeitprofilZeitprofil

|

Beschränkt die Gültigkeit der Regel auf ein zuvor definiertes Zeitprofil. Siehe Abschnitt Zeitprofile. | ||

BeschreibungBeschreibung

|

Beschreibung der Regel | Alternativer Text, der statt der Regeldetails angezeigt werden kann. Die Anzeige der alternativen Texte erfolgt mit der Schaltfläche |

|

Nach dem Bearbeiten oder Hinzufügen einer Regel muss das Regelwerk aktualisiert werden.

Erst danach werden die Regeln angewendet!

/ →

Netzwerkobjekte

Netzwerkobjekte beinhalten

- einen Namen

- eine Adresse (IP oder Netzwerk)

- und eine Zone.

Netzwerkobjekte werden hauptsächlich benötigt um Portfilterregeln zu erstellen, sie werden aber auch im HTTP Proxy verwendet.

Netzwerkobjekte erstellen

Reiter Netzwerkobjekte Schaltfläche

Dienste

Dienste legen das verwendete Protokoll und gegebenenfalls den Port bzw. Portbereich der zu filternden Datenpakete fest. Viele Dienste sind schon vorkonfiguriert wie http, https, ftp, ssh usw.

Dienst hinzufügen / bearbeiten

Ist ein Dienst nicht vorhanden kann dieser mit angelegt werden.

Abhängig vom verwendeten Protokoll, lassen sich weitere Einstellungen vornehmen:

- Ports (TCP und UDP)

- Pakettypen (ICMP)

- Protokolltyp (gre)

Dienstgruppen

Dienste lassen sich in Dienstgruppen zusammenfassen. Auch hier gibt es bereits vordefinierte Gruppen, die ergänzt und geändert werden können. Detailanzeige mit Klick auf das Ordnersymbol .

Beispiel: Die Gruppe default-internet enthält z.B. die Dienste:

| Icon | Name | Protokoll | |

|---|---|---|---|

| domain-udp | udp | Port 53 | |

| ftp | tcp (ftp) | Port 21 | |

| http | tcp | Port 80 | |

| https | tcp | Port 443 | |

| icmp-echo-req | icmp | Pakettyp 8 |

Dienst einer Dienstgruppe hinzufügen/entfernen

- Wird auf der linken Seite eine Dienstgruppe markiert, kann ein Dienst mit der Plus-Schaltfläche der Dienstgruppe hinzugefügt werden.

- Wird eine Dienstgruppe durch Klick auf das Ordnersymbol geöffnet, kann ein Dienst mit Klick auf die Minus-Schaltfläche entfernt werden.

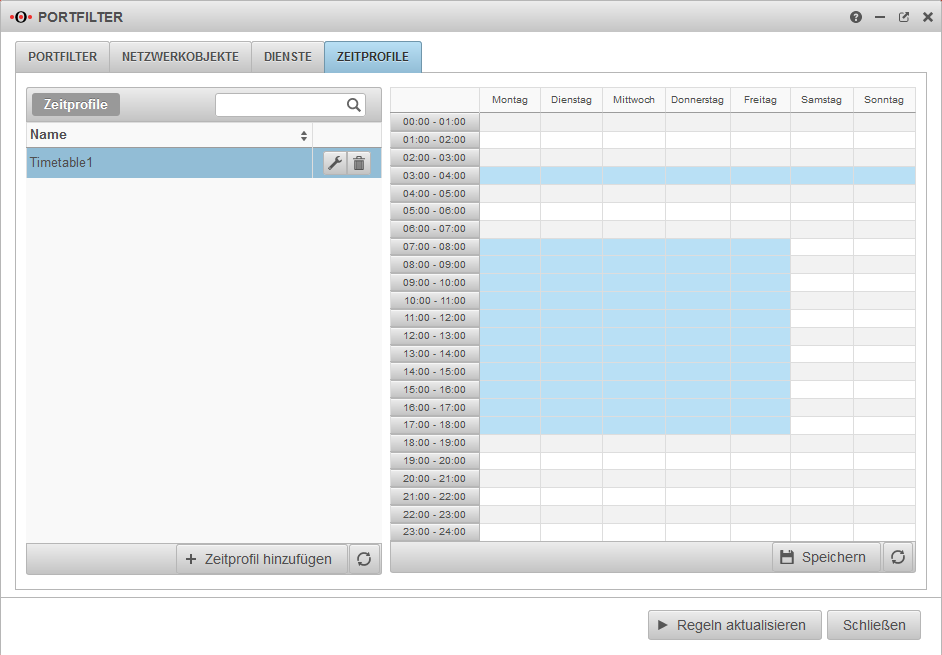

Zeitprofile

Zeitprofile dienen dazu Portfilterregeln nur zu festgelegten Zeiten zu aktivieren. Im abgebildeten Beispiel greift das Profil täglich zwischen 3:00 Uhr und 3:59:59 Uhr sowie werktäglich von 7:00 Uhr bis 17:59:59 Uhr.

Zeitprofile anlegen

- Anlegen eines Zeitprofils mit der Schaltfläche

- Zeiten auswählen

- mit der Taste Strg und Mausklick für ein einzelnes Feld oder

- mit der Taste Shift (Umschalttaste) und Mausklick für einen Zeitbereich.

- Übernehmen der Zeiteinstellungen mit der Schaltfläche

Zeitprofile verwenden

Zeitprofile werden in den Portfilterregeln um Abschnitt

hinterlegt.