Informationen

Letze Anpassung zur Version: 11.7

Bemerkung: Artikelanpassung

Vorherige Versionen: -

Einleitung

In diesem Szenario soll die UTM und die Clients einer Außenstelle an die Domäne im Hauptstandort angebunden werden. Dazu müssen alle DNS Anfragen für die Domäne an den DNS Server, durch den VPN Tunnel, zum Hauptstandort weitergeleitet werden.

Was sind die Ziele in diesem Howto?

Die UTM soll DNS für die Clients in der Außenstelle bereitstellen. Anfragen für das Domänen Netz sollen in den VPN Tunnel zum DNS Server im Hauptstandort weitergeleitet werden.

Anlegen der DNS Relay Zone

Nameserver der Firewall festlegen

Im ersten Schritt muss der Nameserver der Firewall festgelegt werden.

- Gehen Sie in der Navigationsleiste auf den Punkt Netzwerk und klicken Sie im Dropdown-Menü auf Server Einstellungen.

- Tragen Sie im Feld "Primärer Nameserver" als IP die "127.0.0.1" (localhost) ein.

- Klicken Sie auf Speichern

DNS Relay anlegen

Im nächsten Schritt wird das Relay angelegt.

- Gehen Sie in der Navigationsleiste auf den Punkt Anwendungen und klicken sie im Dropdown-Menü auf Nameserver.

- Klicken Sie im Dialog NAMESERVER auf den Button Relay-Zone hinzufügen.

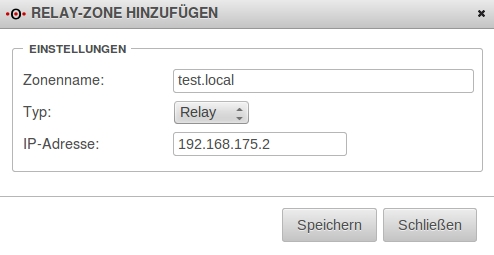

- Bearbeiten Sie den Dialog RELAY-ZONE hinzufügen

- Tragen Sie unter Zonenname die gewünschte Domain in das Feld Zonenname ein

- Wählen sie als Typ Relay

- tragen die in das Feld IP-Adresse die Adresse des entfernten Nameservers ein

- Klicken Sie auf Speichern.

Nun ist das Anlegen der Relay-Zone fertig und die Firewall leitet alle Anfragen auf die Domain an den gewünschten Nameserver weiter!

DNS Relay für einen IPSec Site-to-Site Tunnel

Um interne Domainanfragen an einen entfernten Nameserver weiter zu leiten, der sich in einem IPSec-Netz befindet, ist zu beachten, dass standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird aber nicht in einen IPSec-Tunnel geroutet.

Netzwerkobjekt anlegen

Wenn sie die Portfilterregeln über die Impliziten Regeln automatisch abgelegt und damit noch kein Netzwerkobjekt für das IPSec-Netz haben, klicken Sie auf der Navigationsleise auf den Punkt Firewall und wählen Sie den Eintrag Portfilter vom Dropdownmenü. Anschließen wählen Sie im Fenster den Tab Netzwerkobjekte.

Folgende Objekte sind vorkonfiguriert:

external-interface, internal-interface, Internet, internal-network, dmz1-interface, dmz1-network

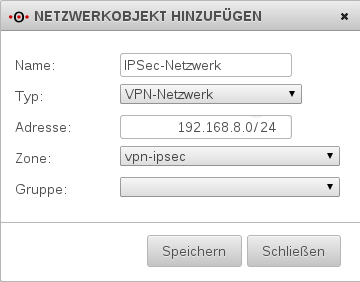

- Legen Sie ein Netzwerkobjekt für das IPSec Netzwerk an, indem Sie auf den Button Objekt hinzufügen klicken.

- Tragen Sie im Feld Name eine Bezeichnung für das IPSec-Netzwerk ein

- Wählen Sie als Typ VPN-Netzwerk und tragen Sie unter IP-Adresse die IP-Adresse des IPSec Netzwerkes ein.

- Als Zone wählen Sie die entsprechende VPN IPSec Zone.

- Sichern Sie die Einstellungen mit dem Button Speichern.

Regel erstellen

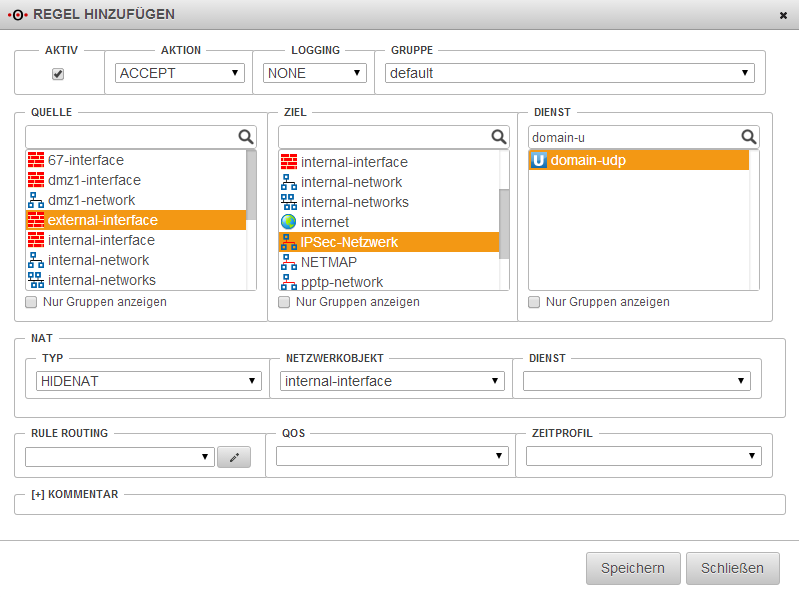

Im letzten Schritt muss eine Firewallregel, mit einem Hide-NAT angelegt werden. Diese bewirkt das die DNS-Weiterleitung auch in den Tunnel, und nicht direkt in das Internet, geht.

- Gehen Sie in der Navigationsleiste auf den Punkt Firewall und klicken Sie im Dropdownmenü auf den Eintrag Portfilter.

- Klicken Sie im Portfilterdialog auf den Button Regel hinzufügen.

- Wählen Sie in der Liste Quelle das Netzwerkobjekt external-interface, in der Liste Ziel das IPSec-Netzwerk und als Dienst den Eintrag domain-udp.

- Wählen Sie im Abschnitt NAT, den TYP "HIDENAT" und das Netzwerkobjekt "internal-interface".

- Als Aktion muss der Eintrag ACCEPT gewählt werden.

- Die Checkbox Aktiv muss ebenfalls aktiviert sein.

- Wählen Sie im Feld Logging zwischen den Protokollierungsmethoden NONE, MEDIUM und ALL.

- Unter Kommentar können Sie eine Beschreibung oder Notizen zu der Regel hinzufügen.

- Beim Überfahren der Netzwerkobjekte mit der Maus, wird Ihnen die zugehörigen Netzwerkobjekte und deren IP-Adressen und Zonen angezeigt.

- Klicken Sie auf Speichern.

Mit dieser Regel werden nun alle Domain-UDP-Anfragen die über die Firewall an den entfernten Nameserver gestellt werden, über die IP des internen Interfaces genatet und können somit in den IPSec-Tunnel geleitet werden.

Achtung!

Wenn Multipath Routing konfiguriert ist, muss für jedes Externe Interface eine solche Regel angelegt werden.

DNS Relay für einen OpenVPN Site-to-Site Tunnel

Um interne Domainanfragen an einen entfernten Nameserver weiter zu leiten, der sich in einem OpenVPN-Netz befindet, ist zu beachten das standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentlich IP wird aber nicht in einen OpenVPN-Tunnel geroutet.

Zone anlegen

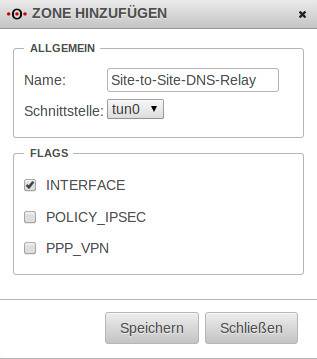

Um die DNS Anfragen in den OpenVPn Tunnel routen zu können, muss auf der UTM eine neue Interface Zone angelegt werden

Klicken Sie auf der Navigationsleise auf den Punkt Netzwerk und wählen Sie den Eintrag Zoneneinstellungen vom Dropdownmenü. Anschließen klicken Sie auf Zone hinzufügen.

- Tragen Sie im Feld Name eine Bezeichnung für die Interface Zone ein.

- Als Schnittstelle wählen Sie tunX

- Aktivieren Sie das FLAG Interface für diese Zone

- Sichern Sie die Einstellungen mit dem Button Speichern.

Netzwerkobjekte anlegen

Klicken Sie auf der Navigationsleise auf den Punkt Firewall und wählen Sie den Eintrag Portfilter vom Dropdownmenü. Anschließend wählen Sie im Fenster den Tab Netzwerkobjekte.

Folgende Objekte sind vorkonfiguriert:

external-interface, internal-interface, Internet, internal-network, dmz1-interface, dmz1-network

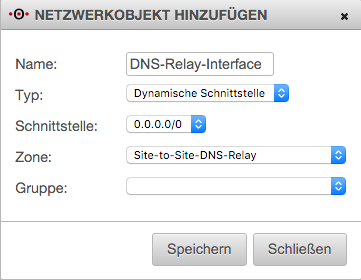

- Legen Sie ein Netzwerkobjekt für das OpenVPN Interface an, indem Sie auf den Button Objekt hinzufügen klicken.

- Tragen Sie im Feld Name eine Bezeichnung für die Schnittstelle ein.

- Wählen Sie als Typ Dynamische Schnittstelle und tragen Sie unter Schnittstelle den Wert "0.0.0.0/0" ein.

- Als Zone wählen Sie die eben angelegte Interface Zone im OpenVPN aus.

- Sichern Sie die Einstellungen mit dem Button Speichern.

Neben dem Netzwerkobjekt für das Interface wird noch das Netzwerkobjekt für den DNS-Server hinter dem VPN-Tunnel benötigt.

- Fügen Sie ein weiteres Netzwerkobjekt über den Button "Objekt hinzufügen" hinzu.

- Tragen Sie im Feld Name eine Bezeichnung für den DNS-Server ein.

- Wählen Sie als Typ "VPN-Host" aus.

- Tragen Sie die IP-Adresse des DNS-Servers ein.

- Als Zone wählen Sie die Zone des VPN-Tunnels aus.

Regel erstellen

Im letzten Schritt muss eine Firewallregel, mit einem Hide-NAT angelegt werden. Diese bewirkt das die DNS-Weiterleitung auch in den Tunnel, und nicht direkt in das Internet, geht.

- Gehen Sie in der Navigationsleiste auf den Punkt Firewall und klicken Sie im Dropdownmenü auf den Eintrag Portfilter.

- Klicken Sie im Portfilterdialog auf den Button Regel hinzufügen.

- Wählen Sie in der Liste Quelle das Netzwerkobjekt OpenVPN-interface, in der Liste Ziel das OpenVPN-Netzwerk und als Dienst den Eintrag domain-udp.

- Wählen Sie im Abschnitt NAT den TYP "HIDENAT" und das Netzwerkobjekt "internal-interface".

- Als Aktion muss der Eintrag ACCEPT gewählt werden.

- Die Checkbox Aktiv muss ebenfalls aktiviert sein.

- Wählen Sie im Feld Logging zwischen den Protokollierungsmethoden NONE, MEDIUM und ALL.

- Unter Kommentar können Sie eine Beschreibung oder Notizen zu der Regel hinzufügen.

- Beim Überfahren der Netzwerkobjekte mit der Maus, wird Ihnen die zugehörigen Netzwerkobjekte und deren IP-Adressen und Zonen angezeigt.

- Klicken Sie auf Speichern.

Mit dieser Regel werden nun alle Domain-UDP-Anfragen die über die Firewall an den entfernten Nameserver gestellt werden, über die IP des internen Interfaces genatet und können somit in den OpenVPN-Tunnel geleitet werden.