| Zeile 51: | Zeile 51: | ||

[[Datei:netzwerkobjekt.png|300px||left|Netzwerkobjekt]] | [[Datei:netzwerkobjekt.png|300px||left|Netzwerkobjekt]] | ||

=== VPN-Verbindung anlegen === | |||

Zum Erstellen der IPSec-VPN-Verbindung nutzen Sie den Assistenten, der Sie durch den Erstellungsvorgang führt. | |||

<br><br> | |||

* Klicken Sie in der Navigationsleiste auf den Punkt VPN und im Dropdownmenü auf den Eintrag IPSec Assistent. | |||

* Klicken Sie nun unten auf den Button Site-to-Site. | |||

:Der Site-to-Site-Assistent öffnet sich | |||

* Tragen Sie in das Feld den Namen für die IPSec-Verbidung ein. | |||

* Tragen Sie in das Feld Remote Gateway die IP-Adresse oder den Hostnamen des entfernten Gateways ein. | |||

* Klicken Sie auf Weiter. | |||

:[[Datei:ipsec_wiz_step1.png|none|thumb|350px|Assistent 1 - Name+Gateway]] | |||

<br> | |||

*Geben Sie im Feld Verbindungsname einen Namen für die Verbindung ein. | |||

*Geben Sie die IP-Adresse oder den Hostnamen des entfernten Gateways im Feld Gateway an. | |||

:Wenn das entfernte Gateway eine dynamische IP-Adresse benutzt, müssen Sie noch die Checkbox Hostname per DynDNS auflösen aktivieren. | |||

*Klicken Sie auf Weiter. | |||

:[[Datei:ipsec_wiz_schritt2.jpeg|none|thumb|350px|Assitent 2 - Name der Verbindung und Adresse der Gegenstelle]] | |||

<br> | |||

Zur Authentifizierung werden Ihnen drei Arten angeboten. Zum einem eine Authentifizierung über einen gemeinsamen Schlüssel, den Preshared Key (PSK) und zum anderen über ein Zertifikat oder Sie wählen eine Authentifizierung über einen RSA Schlüssel. | |||

Außerdem können Sie die Version des Internet Key Exchange (IKE) Protokolls auswählen. | |||

Das IKE-Protokoll wird zum Verwalten und Austauschen von IPSec-Schlüsseln benutzt. Es regelt den Aufbau einer Verbindung und dient der Authentifizierung der Kommunikationspartner und der Aushandlung der Verschlüsselungsparameter sowie der Generierung der Schlüssel. Die Komplexität dieses Protokolls erschwert die Konfiguration einer IPSec-Verbindung gerade mit verschiedenen Endgeräten. | |||

Die neue Version des IKE-Protokolls (IKEv2) entschärft diese Komplexität, ermöglicht einen schnelleren Verbindungsaufbau und eine stabilere Verbindung. Mittlerweile wird diese Version von vielen Programmen unterstützt und ist auch in Microsoft Windows 7 implementiert. | |||

Es wird empfohlen, IKEv2 zu benutzen, außer wenn die Gegenstelle diese Version nicht unterstützt. | |||

In dieser Anleitung wird die Authentifizierung per Preshared Key vorgenommen. Hierbei handelt es sich um ein Kennwort, dass beide Verbindungsstellen benutzen. | |||

<br> | |||

*Aktivieren Sie den Radiobutton Preshared Key und tragen Sie das Kennwort in das Eingabefeld ein. | |||

*Wählen Sie IKEv1 oder IKEv2 und aktivieren Sie den entsprechenden Radiobutton. | |||

*Klicken Sie auf Weiter. | |||

:[[Datei:ipsec_wizard_schritt3_PSK_IKEv1.jpeg|left|thumb|350px| Assistent 3 - PSK mit IKE v1]] | |||

:[[Datei:ipsec_wizard_schritt3_PSK_IKEv2.jpeg|right|thumb|350px|Assistent 3 - PSK mit IKE v2]] | |||

<br><br><br><br> | |||

<br><br><br><br> | |||

<br><br><br><br> | |||

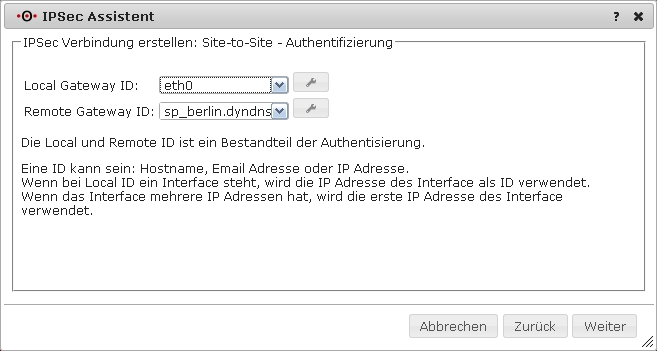

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine E-Mail-Adresse sein. Wenn Zertifikate zu Authentifizierung benutzt werden, muss hier der Distinguished Name (DN) verwendet werden. Dies sind die Zertifikatsparameter, die der Ersteller des Zertifikats angibt. | |||

<br> | |||

*Geben Sie im Feld Local Gateway ID den zu benutzenden Wert für die lokale Appliance ein. Wählen Sie diesen entweder aus dem Dropdownfeld oder klicken Sie auf den Werkzeugschlüssel und tippen den gewünschten Wert in das Feld ein. | |||

*Geben Sie im Feld Remote Gateway ID den zu benutzenden Wert für die Gegenstelle ein. Wählen Sie diesen entweder aus dem Dropdownfeld oder klicken Sie auf den Werkzeugschlüssel und tippen den gewünschten Wert in das Feld ein. | |||

:[[Datei:ipsec_wiz_schritt4.jpeg|none|thumb|350px| Assistent 4 - Gateway ID]] | |||

<br> | |||

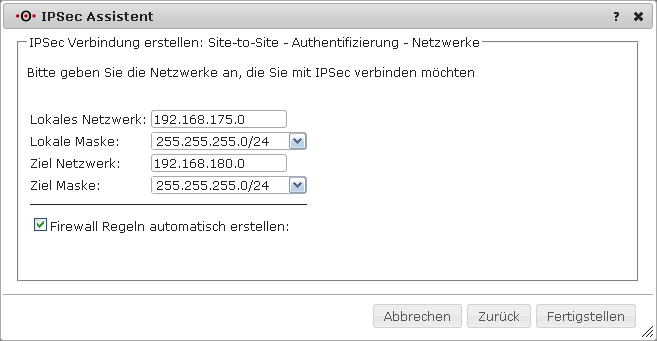

Im letzten Schritt geben Sie noch die Netzwerke an, die miteinander verbunden werden sollen. | |||

<br> | |||

*Geben Sie im Feld Lokales Netzwerk die IP-Adresse des lokalen Netzwerkes, welches über die VPN-Verbindung erreichbar sein soll an. | |||

*Wählen Sie im Feld Lokale Maske eine passende Subnetzmaske für das lokale Netzwerk. | |||

*Geben Sie die IP-Adresse des entfernten Netzwerkes im Feld Ziel Netzwerk an. | |||

*Im Feld Ziel Maske wählen Sie eine passende Subnetzmaske aus dem Dropdownfeld. | |||

*Die Firewall erstellt Regeln für die Verbindung und den Zugriff auf das Netzwerk selbst, wenn Sie die Checkbox Firewall Regeln automatisch erstellen aktivieren. | |||

:Beachten Sie, dass automatisch erstellte Regeln nicht im Portfilter aufgelistet werden. | |||

*Klicken Sie dann auf Fertigstellen. | |||

:[[Datei:ipsec_wiz_schritt5.jpeg|none|thumb|350px|Assistent 5 - zu verbindende Netze]] | |||

Version vom 25. Januar 2013, 10:13 Uhr

Einleitung

Ein VPN verbindet einen oder mehrere Rechner oder Netzwerke miteinander, indem es ein anderes Netzwerk, z. B. das Internet, als Transportweg nutzt. Das kann z. B. der Rechner eines Mitarbeiters zu Hause oder einer Filiale sein, der mit dem Netzwerk der Zentrale über das Internet verbunden ist. Diese Verbindungsstruktur wird auch Site-to-End genannt.

Für den Benutzer sieht das VPN wie eine normale Netzwerkverbindung zum Zielrechner aus. Den tatsächlichen Übertragungsweg sieht er nicht. Das VPN stellt dem Benutzer eine virtuelle IP-Verbindung zur Verfügung, die durch eine tatsächliche getunnelt wird. Die über diese Verbindung übertragenen Datenpakete werden am Clienten verschlüsselt und vom Securepoint Server wieder entschlüsselt und umgekehrt.

Die entfernten Netzwerke müssen nicht über feste IP-Adresse verfügen, damit sie per VPN verbunden werden können. Es können auch von beiden Netzen dynamische IP-Adressen verwendet werden. Außerdem können die Netzwerke miteinander verbunden werden, wenn eines ein feste IP-Adresse hat und das andere eine dynamische. Zur Übersicht der möglichen Szenarien lesen sie bitte die Seite Grafische Übersicht möglicher IPSec Verbindungen.

Sie können alle Einstellungen wie gewohnt im Securepoint Security Manager vornehmen. Seit der Securepoint Firewall Version 10 wurde eine Weboberfläche für die Administration eingeführt. In dieser Schritt für Schritt Anleitung wird zur Konfiguration das Administrations-Webinterface benutzt. Dieses ist auch über das Security Operation Center (SOC) verfügbar.

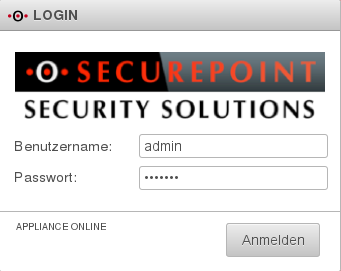

Mit der Appliance verbinden

Öffnen Sie einen Webbrowser und rufen Sie das Administrations-Webinterface der Securepoint Appliance auf. Die Adresse setzt sich aus der IP-Adresse des internen Interfaces der Appliance und dem Port 11115 zusammen. Haben Sie die Grundeinstellungen beibehalten, lautet die Adresse:

https://192.168.175.1:11115 Beachten Sie, dass Sie das Protokoll HTTPS verwenden müssen.

Da die Appliance ein selbstsigniertes Zertifikat für das Webinterface benutzt, werden Sie von Ihrem Webbrowser gefragt, ob Sie den Ladevorgang fortsetzen möchten.

Bestätigen Sie diese Sicherheitsabfrage.

Loggen Sie sich auf der Startseite mit Ihrem Benutzernamen und Ihrem Kennwort ein.

Werkseinstellung:

Benutzername: admin Kennwort: insecure

Das Anlegen von Netzwerkobjekten

Anhand von Netzwerkobjekten werden im Portfilter Regeln für den Datenverkehr erstellt. Es muss lediglich ein Netzwerkobjekt für das IPSec-Netzwerk angelegt werden. In diesem Netz befinden sich alle entfernten Rechner, die sich über die VPN-Verbindung mit dem Gateway verbinden.

Wenn Sie eine dynamische Adresse benutzen und einen DynDNS Dienst nutzen, stellen Sie sicher, dass das Netzwerkobjekt für das externe Interface richtig konfiguriert ist. Ist diesem Fall müssen die IP-Adresse des Netzwerkobjektes auf 0.0.0.0 und die Netzmaske auf 0.0.0.0/0 gesetzt sein.

Netzwerkobject anlegen

Klicken Sie auf der Navigationsleise auf den Punkt Firewall und wählen Sie den Eintrag Portfilter vom Dropdownmenü. Anschließen wählen Sie im Fenster den Tab Netzwerkobjekte.

Folgende Objekte sind vorkonfiguriert:

External Interface, Internal Interface, Internet, Internal Network, internal-network, dmz1-interface, dmz1-network

- Legen Sie ein Netzwerkobjekt für das IPSec Netzwerk an, indem Sie auf den Button Objekt hinzufügen klicken.

- Tragen Sie im Feld Name eine Bezeichnung für den Roadwarrior ein.

- Wählen Sie als Typ Netzwerk und tragen Sie unter IP-Adresse die IP-Adresse des IPSec Netzwerkes ein.

- Als Zone wählen Sie vpn-ipsec aus.

- Schalten Sie die Network Address Translation (NAT) auf Aus.

- Sichern Sie die Einstellungen mit dem Button Speichern.

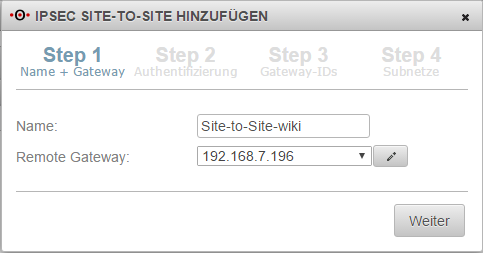

VPN-Verbindung anlegen

Zum Erstellen der IPSec-VPN-Verbindung nutzen Sie den Assistenten, der Sie durch den Erstellungsvorgang führt.

- Klicken Sie in der Navigationsleiste auf den Punkt VPN und im Dropdownmenü auf den Eintrag IPSec Assistent.

- Klicken Sie nun unten auf den Button Site-to-Site.

- Der Site-to-Site-Assistent öffnet sich

- Tragen Sie in das Feld den Namen für die IPSec-Verbidung ein.

- Tragen Sie in das Feld Remote Gateway die IP-Adresse oder den Hostnamen des entfernten Gateways ein.

- Klicken Sie auf Weiter.

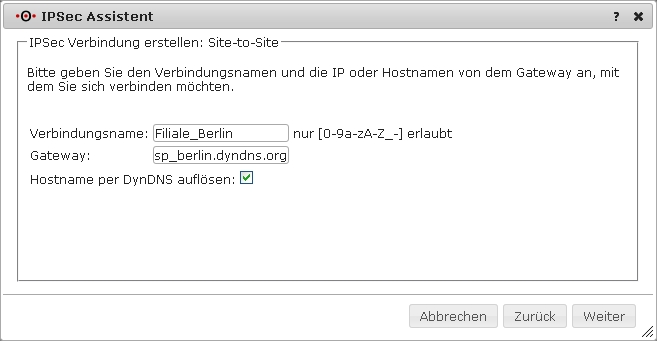

- Geben Sie im Feld Verbindungsname einen Namen für die Verbindung ein.

- Geben Sie die IP-Adresse oder den Hostnamen des entfernten Gateways im Feld Gateway an.

- Wenn das entfernte Gateway eine dynamische IP-Adresse benutzt, müssen Sie noch die Checkbox Hostname per DynDNS auflösen aktivieren.

- Klicken Sie auf Weiter.

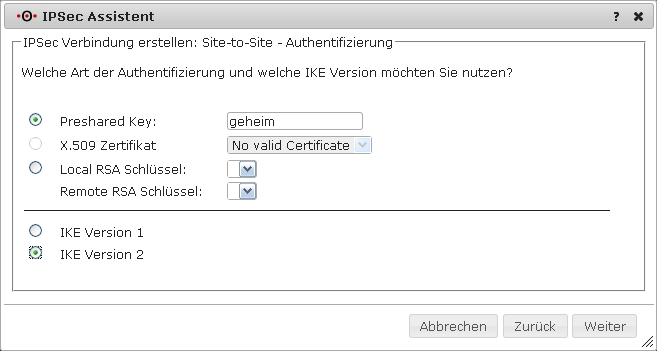

Zur Authentifizierung werden Ihnen drei Arten angeboten. Zum einem eine Authentifizierung über einen gemeinsamen Schlüssel, den Preshared Key (PSK) und zum anderen über ein Zertifikat oder Sie wählen eine Authentifizierung über einen RSA Schlüssel.

Außerdem können Sie die Version des Internet Key Exchange (IKE) Protokolls auswählen.

Das IKE-Protokoll wird zum Verwalten und Austauschen von IPSec-Schlüsseln benutzt. Es regelt den Aufbau einer Verbindung und dient der Authentifizierung der Kommunikationspartner und der Aushandlung der Verschlüsselungsparameter sowie der Generierung der Schlüssel. Die Komplexität dieses Protokolls erschwert die Konfiguration einer IPSec-Verbindung gerade mit verschiedenen Endgeräten.

Die neue Version des IKE-Protokolls (IKEv2) entschärft diese Komplexität, ermöglicht einen schnelleren Verbindungsaufbau und eine stabilere Verbindung. Mittlerweile wird diese Version von vielen Programmen unterstützt und ist auch in Microsoft Windows 7 implementiert.

Es wird empfohlen, IKEv2 zu benutzen, außer wenn die Gegenstelle diese Version nicht unterstützt.

In dieser Anleitung wird die Authentifizierung per Preshared Key vorgenommen. Hierbei handelt es sich um ein Kennwort, dass beide Verbindungsstellen benutzen.

- Aktivieren Sie den Radiobutton Preshared Key und tragen Sie das Kennwort in das Eingabefeld ein.

- Wählen Sie IKEv1 oder IKEv2 und aktivieren Sie den entsprechenden Radiobutton.

- Klicken Sie auf Weiter.

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine E-Mail-Adresse sein. Wenn Zertifikate zu Authentifizierung benutzt werden, muss hier der Distinguished Name (DN) verwendet werden. Dies sind die Zertifikatsparameter, die der Ersteller des Zertifikats angibt.

- Geben Sie im Feld Local Gateway ID den zu benutzenden Wert für die lokale Appliance ein. Wählen Sie diesen entweder aus dem Dropdownfeld oder klicken Sie auf den Werkzeugschlüssel und tippen den gewünschten Wert in das Feld ein.

- Geben Sie im Feld Remote Gateway ID den zu benutzenden Wert für die Gegenstelle ein. Wählen Sie diesen entweder aus dem Dropdownfeld oder klicken Sie auf den Werkzeugschlüssel und tippen den gewünschten Wert in das Feld ein.

Im letzten Schritt geben Sie noch die Netzwerke an, die miteinander verbunden werden sollen.

- Geben Sie im Feld Lokales Netzwerk die IP-Adresse des lokalen Netzwerkes, welches über die VPN-Verbindung erreichbar sein soll an.

- Wählen Sie im Feld Lokale Maske eine passende Subnetzmaske für das lokale Netzwerk.

- Geben Sie die IP-Adresse des entfernten Netzwerkes im Feld Ziel Netzwerk an.

- Im Feld Ziel Maske wählen Sie eine passende Subnetzmaske aus dem Dropdownfeld.

- Die Firewall erstellt Regeln für die Verbindung und den Zugriff auf das Netzwerk selbst, wenn Sie die Checkbox Firewall Regeln automatisch erstellen aktivieren.

- Beachten Sie, dass automatisch erstellte Regeln nicht im Portfilter aufgelistet werden.

- Klicken Sie dann auf Fertigstellen.