|

|

| (4 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) |

| Zeile 1: |

Zeile 1: |

| {{v11}} | | {{DISPLAYTITLE:SSL-VPN Site-to-Site Fallback}} |

| | | == Informationen == |

| == Einrichtung des SSL VPN Servers == | | Letze Anpassung zur Version: '''11.7''' |

| === Hinweis ===

| |

| '''Bitte beachten: Mit einem OpenVPN-Server können Sie mehrere OpenVPN-Clients anbinden. Es muss nicht für jede Client-Verbindung ein neuer Server angelegt werden.''' | |

| <br>

| |

| === Zertifikate ===

| |

| Bevor eine OpenVPN-Verbindung erstellt werden kann, müssen die benötigten Zertifikate angelegt werden.

| |

| *Gehen Sie dafür auf Authentifizierung > Zertifikate.

| |

| [[Datei:CA_anlegen.png|200px|thumb|left|CA anlegen]]

| |

| *Erstellen Sie ihre CA.

| |

| **Klicken Sie auf "+ CA hinzufügen".

| |

| **Geben Sie der CA einen Namen (Keine Leer- und/oder Sonderzeichen).

| |

| **Füllen Sie die anderen Felder entsprechend aus.

| |

| **Speichern Sie die CA.

| |

| <br><br><br><br><br><br><br><br><br><br>

| |

| *Gehen Sie danach auf die Registerkarte Zertifikate.

| |

| [[Datei:Server_cert2.png|200px|thumb|left|Server Zertifikate anlegen]]

| |

| *Nun erstellen Sie ein Server- und ein Client-Zertifikat.

| |

| **Geben Sie den Zertifikat einen Namen (Keine Leer- und/oder Sonderzeichen).

| |

| **Wählen Sie unter CA das eben erstellte CA -Zertfikat aus.

| |

| **Füllen Sie die restlichen Felder aus.

| |

| **Alias bleibt auf "none".

| |

| ** Setzen Sie beim Server-Zertifikat unbedingt den Haken "Serverzertifikat", ansonsten wird die VPN-Verbindung nicht funktionieren.

| |

| **Speichern Sie das Zertifikat und wiederholen den Vorgang für das 2. Zertifikat (Client-Zertifikat), wobei Sie hier den genannten Haken nicht setzen.

| |

| <br><br><br><br><br><br><br><br><br><br>

| |

| | |

| *Speichern Sie die CA und das Client Zertifikat im PEM-Format auf Ihrem Rechner, denn diese werden später auf dem Client importiert. Die CA wird bei dem Download komplett heruntergeladen. Der S2S-Client soll jedoch nicht in der Lage sein, Zertifikate mit dieser CA zu signieren. Um das Client-Zertifikat zu importieren, das für den Verbindungsaufbau benötigt wird, muss lediglich der Public-Key der CA eingespielt werden. Es gibt hier zwei Möglichkeiten, den Public-Key der CA bereitzustellen: [[Public-Key_aus_CA|Public-Key aus CA erzeugen]].

| |

| <br>

| |

| | |

| === SSL VPN Server einrichten ===

| |

| In der UTMv11 haben Sie die Möglichkeit mehrere Instanzen des OpenVPN-Servers laufen zu lassen. Dadurch entfällt die manuelle Einstellung von Server und Client über die CLI. In der UTMv11 können Sie in der GUI mit einem Klick sagen ob Sie eine Client- oder eine Serverkonfiguration erstellen möchten.

| |

| *Gehen Sie dafür als erstes auf VPN > SSL VPN.

| |

| *Klicken Sie auf „Site-to-Site-Server“

| |

| [[Datei:Server_Step1_2_0.png|200px|thumb|left|Step 1]]

| |

| <br>

| |

| *Geben Sie dem Server einen Namen ein.

| |

| *Wählen Sie das Protokoll aus (Standard: 1194 UDP).

| |

| *Der Port wird automatisch selbst gesetzt.

| |

| *Bei Zertifikat wählen Sie das Server Zertifikat aus, welches Sie erstellt haben.

| |

| *Klicken Sie auf weiter.

| |

| <br><br><br><br><br><br>

| |

| [[Datei:Server_Step2_2_0.png|200px|thumb|left|Step 2]]

| |

| <br> | | <br> |

| In Schritt zwei erstellen Sie das Client Profil

| | Bemerkung: Funktions- und Designanpassung |

| *Geben Sie das Transfer-Netzwerk an. <br>'''Achtung: Dieses Netz darf auf keinem Interface einer der beiden Firewalls liegen!'''

| |

| *Geben Sie die Client-Tunneladresse an. Hier tragen Sie eine beliebige IP aus dem Transfer-Netzwerk ein.

| |

| '''Achtung: Vergeben Sie hier niemals die x.x.x.1, da dies die IP des OpenVPN-Servers ist.'''

| |

| *Klicken Sie auf weiter.

| |

| <br><br><br><br>

| |

| [[Datei:Server_Step3_2_0.png|200px|thumb|left|Step 3]]

| |

| <br> | | <br> |

| *In Schritt drei geben Sie die Clientinformationen an.

| | Vorherige Versionen: [[UTM/VPN/SSL_VPN-S2S-Fallback_v11.6 | 11.6.12]] |

| *Wählen Sie das Client-Zertifikat aus und tragen Sie das interne Netzwerk der Gegenstelle ein.

| |

| *Klicken Sie auf Fertig.

| |

| <br> | | <br> |

| <br>

| |

| <br>

| |

| <br>

| |

| <br>

| |

| <br>

| |

| <br><br>

| |

| <br>

| |

| [[Datei:remote-netze.png|200px|thumb|left|Step 4]]

| |

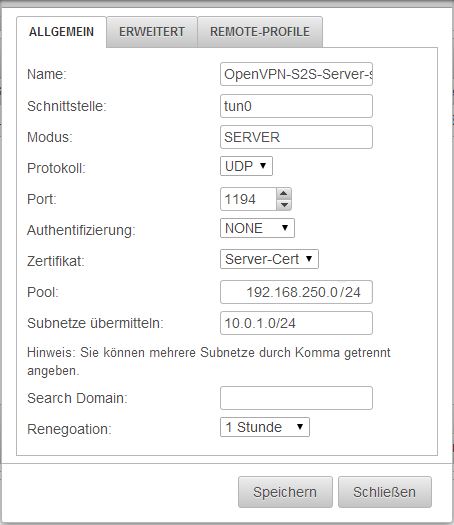

| *Als letztes geben Sie die Netze an, die sich auf der internen Seite des OpenVPN-Servers befinden. Bearbeiten Sie hierfür den gerade angelegten OpenVPN-Server und tragen Sie die entsprechenden Netze in das Feld "Subnetze übermitteln" ein.

| |

| <br><br><br><br><br><br><br><br><br><br><br><br><br><br><br>

| |

| Überprüfen Sie unter Anwendungen > Anwendungsstatus ob der SSL VPN Server gestartet ist.

| |

| Hat der Dienst "SSL-VPN" eine grüne "Lampe", so ist dieser gestartet (Rot bedeutet es besteht ein Fehler und Grau bedeutet, dass der Server deaktiviert ist).

| |

|

| |

|

| | == Einleitung == |

| | In diesem Wiki Artikel wird erklärt, wie für ein SSL-VPN Site-to-Site Tunnel ein Fallback eingerichtet wird. Für die Einrichtung des Fallback ist ein vorhandener SSL-VPN Site-to-Site Server vorausgesetzt. |

|

| |

|

| === Routen === | | ==Konfiguration des Fallback für den Site-to-Site Tunnel== |

| *Gehen Sie auf Netzwerk > Netzwerkkonfiguration > Routing

| | ===Das Szenario=== |

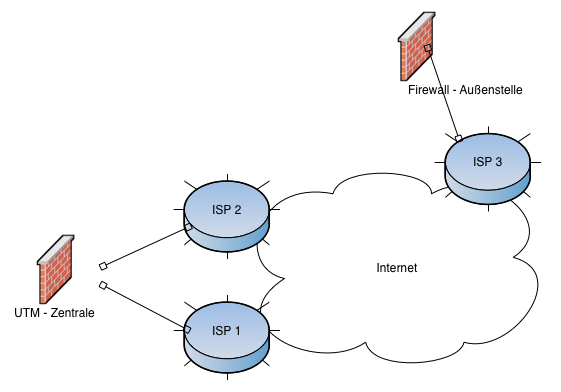

| [[Datei:Server_Route_anlegen.png|600px|thumb|left|Server Route]] | | Unser Aufbau gestaltet sich wie folgt: |

| <br><br><br><br><br> | | In der Außenstelle ist eine Internetverbindung vorhanden. Auf der Firewall in der Hauptstelle ist ein Multipathrouting über zwei Internetleitungen konfiguriert. Der Tunnel wird nun so konfiguriert, dass die Außenstelle über eine der beiden Leitungen der Zentrale einen Site-to-Site-Tunnel initiiert. |

| *Erstellen Sie eine Route über Ihr "tunX-Interface" Gateway zum Zielnetzwerk

| | [[Datei:Szenario_ovpn_s2s_fallback.jpeg| center | thumb| 550px| <font size=1>Szenario</font>]] |

| (Sollte dies Ihre erste OpenVPN-Server-Instanz sein, dann ist es tun0, sollte es allerdings die 2. Instanz sein, so ist es tun1, ... 10. Instanz ist tun9 etc.)

| |

|

| |

|

| === Regelwerk === | | ===Konfiguration der Appliances=== |

| *Gehen Sie auf Firewall > Implied Rules > VPN

| | ====Konfiguration der Zentrale==== |

| VPN_Implizite_Regeln.png

| | [[Datei:konfiguration_server.jpeg| right| thumb| 300px| Beispielkonfiguration des Site-to-Site Server]] |

| [[Datei:VPN_Implizite_Regeln.png|200px|thumb|left|Implizite Regel für Openvpn]]<br> | | <br> |

| *Setzen Sie den Haken bei Openvpn UDP (sollten Sie bei der Einrichtung des Servers als Protokoll TCP ausgewählt haben, dann müssen Sie den Haken bei Openvpn TCP setzen und nicht bei UDP)

| | In der Zentrale ist ein Multipathrouting konfiguriert, es gibt also zwei Schnittstellen mit jeweils einer öffentlichen IP und zwei default-Routen. |

| *Gehen Sie auf Firewall > Portfilter > Netzwerkobjekte.

| | <div style="clear: both;"></div> |

| *Erstellen Sie ein Netzwerkobjekt für das Client-Netzwerk (Remotenetzwerk).

| |

| <br><br><br><br><br>

| |

| [[Datei:NetzObj anlegen server_2_0.png|200px|thumb|left|Netzwerkobjekt anlegen]]<br>

| |

| *Geben Sie einen Namen an

| |

| *Die Gruppe können Sie leer lassen, da es in der UTM v11 nicht mehr zwingend erforderlich ist das Regelwerk mit Netzwerkobjektgruppen zu bilden.

| |

| *Als Typ wählen Sie"VPN-Netzwerk" aus.

| |

| *Die Zone lautet "vpn-openvpn-<Name des Remote Client Profils>"

| |

| <br><br><br><br><br>

| |

| Wenn das Objekt angelegt worden ist gehen Sie wieder auf die Registerkarte Portfilter<br>

| |

| [[Datei:Ovpn Server regelwerk_2_0.png|200px|thumb|left|Regelwerk auf dem Server]]<br>

| |

| *Erstellen Sie nun folgende Firewall-Regeln <br>

| |

| OpenVPN-Netzwerk > Internal Networks > any > ACCEPT<br>

| |

| Internal Networks > OpenVPN-Netzwerk > any > ACCEPT

| |

|

| |

|

| == Einrichtung des Clients == | | <div> |

| | <div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> |

| | <div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Beim Einrichten muss darauf geachtet werden, dass unter ''Erweitert'' die Option ''Multihome'' aktiviert ist.</span></div> |

| | </div> |

| | <div style="clear: both;"></div> |

| | <br> |

|

| |

|

| ===Zertifikate=== | | ===Konfiguration der Außenstelle=== |

| *Gehen Sie auf Authentifizierung > Zertifikate<br>

| | [[Datei:utm_ssl-vpn_s2s-fallback04.png| right| thumb| 300px| Einstellungen am Client Schritt 1]] |

| [[Datei:Client_ca_import.png|200px|thumb|left|CA Importieren]]<br> | | [[Datei:utm_ssl-vpn_s2s-fallback03.png| right| thumb| 300px| Einstellungen am Client Schritt 2]] |

| *Importieren Sie die CA.

| | <br> |

| *Wiederholen Sie den Vorgang für das Client Zertifkat auf der Registerkarte Zertifikate.

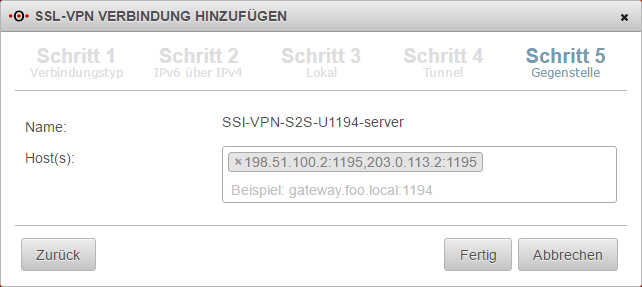

| | Der Site-to-Site-Client wird wie gewohnt eingerichtet, jedoch mit einer Besonderheit: In dem Feld "Remote Host(s)" müssen nun beide IP's der Zentrale eingetragen werden. Die beiden IP-Adressen werden durch ein Komma getrennt. |

| <br><br><br><br>

| | <br> |

| | | Wenn der SSl-VPN Server in der Zentrale die Verbindungen nicht auf 1194 entgegennimmt, muss der Port durch ein Doppelpunkt getrennt, direkt hinter der IP eingetragen werden. |

| ===SSL VPN===

| | <pre> |

| *Gehen Sie auf VPN > SSL VPN.

| | 198.51.100.2,203.0.113.2 |

| *Klicken Sie auf „Site-to-Site Client“.

| | </pre> |

| [[Datei:Client_step1_2_0.png|200px|thumb|left|Step1]]<br>

| | bzw. |

| *Geben Sie der Verbindungen einen Namen.

| | <pre> |

| *Geben Sie den Remotehost an.

| | 198.51.100.2:1195,203.0.113.2:1195 |

| *Wählen Sie das Protokoll aus (muss mit dem Protokoll vom Server übereinstimmen)

| | </pre> |

| *Wählen Sie das Client Zertifikat aus.

| | <div style="clear: both;"></div> |

| *Klicken Sie auf Weiter<br><br><br><br><br><br><br>

| |

| [[Datei:Client_step2.png|200px|thumb|left|Step2]]<br> | |

| *Belassen Sie die MTU auf 1500 (Sollten Sie den Wert auf dem Server angepasst haben, muss dieser Wert mit dem auf dem Client übereinstimmen)

| |

| *Klicken Sie auf Fertig

| |

| <br><br><br><br><br><br>

| |

| Überprüfen Sie ob der SSL Server gestartet ist.

| |

| Dies machen Sie über Anwendungen > Anwendungsstatus.

| |

| Hat SSL-VPN eine grüne "Lampe", dann ist der Dienst gestartet (Rot bedeutet es besteht ein Fehler und Grau bedeutet, dass der Server deaktivert ist).

| |

| | |

| ===Routen===

| |

| *Gehen Sie auf Netzwerk > Netzwerkkonfiguration > Routing

| |

| [[Datei:Client_routen_2_0.png|600px|thumb|left|Routen auf dem Client]]<br><br><br><br><br><br>

| |

| *Erstellen Sie eine Route über Ihr "tunX-Interface" Gateway zum Zielnetzwerk

| |

| (Sollte dies Ihre erste OpenVPN-Server-Instanz sein, dann ist es tun0, sollte es allerdings die 2. Instanz sein, so ist es tun1, ...10. Instanz ist tun9 etc.)

| |

| | |

| ===Regelwerk===

| |

| *Gehen Sie auf Firewall > Portfilter > Netzwerkobjekte.

| |

| *Erstellen Sie ein Netzwerkobjekt für das Servernetzwerk (Remotenetzwerk).

| |

| [[Datei:Client_NetObj_2_0.png|200px|thumb|left|Netzwerkobjekt erstellen]]<br>

| |

| *Geben Sie einen Namen an

| |

| *Die Gruppe können Sie leer lassen, da es in der UTM v11 nicht mehr zwingend erforderlich ist das Regelwerk mit *Netzwerkobjektgruppen zu bilden.

| |

| *Als Typ wählen sie VPN-Netzwerk aus

| |

| *Die Zone ist "vpn-openvpn-<Name des Openvpn Servers>"

| |

| <br><br><br><br><br> | |

| Wenn das Objekt angelegt worden ist gehen Sie wieder auf die Registerkarte Portfilter<br>

| |

| [[Datei:Client_regelwerk_2_0.png|200px|thumb|left|Regelwerk auf dem Client]]<br>

| |

| *Erstellen Sie nun das folgende Firewall-Regeln<br>

| |

| NetObj_Ovpn_Server > Internal Networks > any > ACCEPT<br>

| |

| Internal Networks > NetObj_Ovpn_Server > any > ACCEPT

| |

|

| |

|

| ===Besonderheiten=== | | ===Ablauf im Falle eines Ausfalls=== |

| Sollte auf der Firewall, welche als Client fungiert, bereits ein Openvpn Tunnel angelegt sein und der Openvpn Server <b>NICHT</b> auf Port 1194 läuft. So muss auf Seiten des Clients die Config per Hand verändert werden.

| |

| Dazu verbinden Sie sich mit Putty zur Firewall und melden sich mit einem Administrator an.

| |

| * Führen Sie den Befehl "openvpn remote get" aus.

| |

| * Danach den Befehel "openvpn remote set id "X" hosts andihome.spdns.de:Y"

| |

|

| |

|

| Für X tragen Sie nun die ID des passenden Eintragen vom 1. Befehl ein.

| | 1. Site-to-Site-Tunnel ist aufgebaut (Außenstelle <-> Zentrale - Leitung 1). <br> |

| Für Y tragen Sie den Port des Servers ein.

| | 2. Leitung 1 in der Zentrale verliert die Verbindung. <br> |

| | 3. Die Außenstelle versucht zwei Minuten lang einen Tunnel über Leitung 1 der Zentrale aufzubauen. <br> |

| | 4. Die Zentrale antwortet auf Leitung 1 zwei Minuten lang nicht. <br> |

| | 5. Die Außenstelle switcht und versucht nun den Tunnel über die Leitung 2 der Zentrale zu initiieren. <br> |

| | 6. Der Tunnel ist nun über Leitung 2 der Zentrale aufgebaut. <br> |

|

| |

|

| Beispiel: openvpn remote set id "1" hosts securepoint_test.spdns.de:1198<br>

| | ====Wann wird der Tunnel wieder auf Leitung 1 umgeswitcht?==== |

| Hier wird nun der 1. Eintrag auf die Remote Adress securepoint_test.spdns.de gesetzt und die Firewall verwendet nun Port 1198.

| |

|

| |

|

| Starten Sie nach diesen Änderungen den Openvpn Server neu.

| | Der Tunnel wird nicht ohne Weiteres wieder auf die Leitung 1 initiiert. Dies geschieht erst, wenn Leitung 2 der Zentrale die Verbindung verliert oder der SSL-VPN-Dienst auf der Außenstelle neu gestartet wird. |