KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung Markierung: Zurückgesetzt |

||

| Zeile 6: | Zeile 6: | ||

{{:UTM/VPN/WireGuard-Peer.lang}} | {{:UTM/VPN/WireGuard-Peer.lang}} | ||

{{var | neu--Endpunkt Port Manuell | |||

| Der [[#Endpunkt Port | Port des Endpunktes]] bei einer Site-to-Site-Verbindung kann manuell angegeben werden | |||

| The [[#Endpunkt Port | Port of the Endpoint]] for a site-to-site connection can be specified manually }} | |||

{{var | neu--Endpunkt Port | |||

| Der [[#Endpunkt | Port des Endpunktes]] | |||

| [[# | |||

</div>{{select_lang}} | </div>{{select_lang}} | ||

{{TOC2}} | {{TOC2}} | ||

{{Header|12. | {{Header|12.5.1| | ||

* {{#var:neu--Endpunkt Port Manuell}} | |||

* {{#var:neu--Endpunkt Port}} | |[[UTM/VPN/WireGuard-Peer_v12.4 | 12.4]] | ||

[[UTM/VPN/WireGuard-Peer_v12.2.2 | 12.2.2]] | |||

| {{Menu|VPN|WireGuard}} | | {{Menu|VPN|WireGuard}} | ||

}} | }} | ||

| Zeile 39: | Zeile 26: | ||

{{#var:Peer hinzufügen--desc}} | {{#var:Peer hinzufügen--desc}} | ||

{{#var:Peer hinzufügen--Menu}}<br> | {{#var:Peer hinzufügen--Menu}}<br> | ||

<p><li class="list--element__alert list--element__hint">{{Hinweis- | <p><li class="list--element__alert list--element__hint">{{Hinweis-box|{{#var:neu ab}} v12.4|gr|12.4|status=new}}{{#var:Status Tunnel--Hinweis}}</li></p> | ||

{| class="sptable2 pd5 nonoborder" | {| class="sptable2 pd5 nonoborder" | ||

| Zeile 64: | Zeile 51: | ||

| class="Bild" rowspan="12" | {{Bild | {{#var:Peer hinzufügen--Bild}}|{{#var:Peer hinzufügen--cap}} }} | | class="Bild" rowspan="12" | {{Bild | {{#var:Peer hinzufügen--Bild}}|{{#var:Peer hinzufügen--cap}} }} | ||

|- | |- | ||

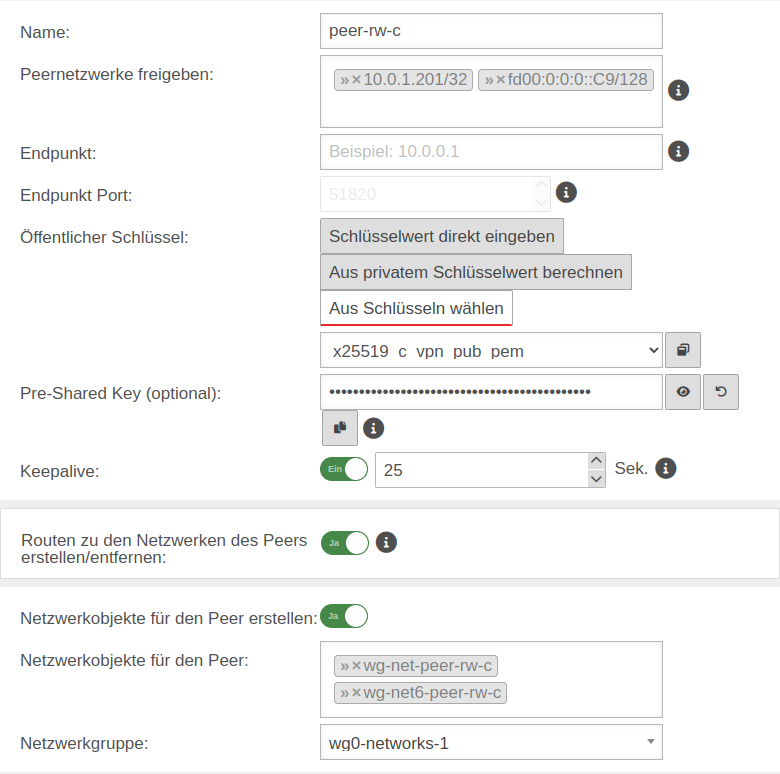

| {{b|{{#var:Name}} }} || {{ic|peer-rw-c}} || {{#var:Name-PeerC--desc}} | | {{b|{{#var:Name}} }} || {{ic|peer-rw-c|class=available}} || {{#var:Name-PeerC--desc}} | ||

|- | |- | ||

| rowspan="2" | {{b|{{#var:Erlaubte IPs}} }} || <i class="host utm">Site-to-Site</i> {{ic| {{cb|10.2.0.0/16}} {{cb|fd00:b:0:0::/64}}|cb }} || <i class="host utm">Site-to-Site</i><br>{{#var:Erlaubte IPs--S2S--desc}} | | rowspan="2" | {{b|{{#var:Erlaubte IPs}} }} || <i class="host utm">Site-to-Site</i> {{ic| {{cb|10.2.0.0/16}} {{cb|fd00:b:0:0::/64}}|cb }} || <i class="host utm">Site-to-Site</i><br>{{#var:Erlaubte IPs--S2S--desc}} | ||

| Zeile 71: | Zeile 58: | ||

| <i class="host fas fa-laptop-house">{{#var:Roadwarrior}}</i><br>{{#var:Erlaubte IPs--S2E--desc}}<li class="list--element__alert list--element__hint">{{#var:Erlaubte IPs--S2E--Hinweis}}</li> | | <i class="host fas fa-laptop-house">{{#var:Roadwarrior}}</i><br>{{#var:Erlaubte IPs--S2E--desc}}<li class="list--element__alert list--element__hint">{{#var:Erlaubte IPs--S2E--Hinweis}}</li> | ||

|- | |- | ||

| rowspan="2" | <span id="Endpunkt"></span>{{b|{{#var:Endpunkt}} }} || <i class="host utm">Site-to-Site</i><br> {{ic| {{#var:Endpunkt--val}} |class=mw12}} {{Hinweis- | | rowspan="2" | <span id="Endpunkt"></span>{{b|{{#var:Endpunkt}} }} || <i class="host utm">Site-to-Site</i><br> {{ic| {{#var:Endpunkt--val}} |class=mw12}} {{Hinweis-box||gr|12.4|status=update}} || <i class="host utm">Site-to-Site</i><br>{{#var:Endpunkt--desc}} | ||

|- | |- | ||

| <i class="host fas fa-laptop-house">{{#var:Roadwarrior}}</i><br>{{ic| |class=mw12}} | | <i class="host fas fa-laptop-house">{{#var:Roadwarrior}}</i><br>{{ic| |class=mw12}} | ||

| <i class="host fas fa-laptop-house">{{#var:Roadwarrior}}</i><br>{{#var:Endpunkt RW--desc}} | | <i class="host fas fa-laptop-house">{{#var:Roadwarrior}}</i><br>{{#var:Endpunkt RW--desc}} | ||

|- | |- | ||

| {{b|{{#var:Endpunkt Port}} }} {{Hinweis- | | rowspan="2"| <span id="Endpunkt Port"></span>{{b|{{#var:Endpunkt Port}} }} {{Hinweis-box||gr|12.5.1|status=update}} || <i class="host utm">Site-to-Site</i><br>{{ic|51820|c|class=mw12}}<br><small>'''Default'''</small> || <i class="host utm">Site-to-Site</i><br>{{#var:Endpunkt Port--desc}} {{Hinweis-box|{{#var:neu ab}} v12.5.1|gr|12.5.1|status=neu}} | ||

|- | |||

| <i class="host fas fa-laptop-house">{{#var:Roadwarrior}}</i><br>{{ic|51820|class=disabled mw12}} | |||

| <i class="host fas fa-laptop-house">{{#var:Roadwarrior}}</i><br>{{#var:Endpunkt Port aus Verbindung--desc}} | |||

|- | |- | ||

| rowspan="3" | {{b|{{#var:Öffentlicher Schlüssel}} }} || {{Button|x25519_c_rw.vpn|dr|class=available}} || {{#var:Öffentlicher Schlüssel C--desc}}<li class="list--element__alert list--element__hint">{{#var:Öffentlicher Schlüssel vorhanden}}? {{Einblenden|{{#var:Hinweis anzeigen}}|{{#var:hide}}|true|dezent}}{{#var:Öffentlicher Schlüssel vorhanden--desc}} | | rowspan="3" | {{b|{{#var:Öffentlicher Schlüssel}} }} || {{Button|x25519_c_rw.vpn|dr|class=available}} || {{#var:Öffentlicher Schlüssel C--desc}}<li class="list--element__alert list--element__hint">{{#var:Öffentlicher Schlüssel vorhanden}}? {{Einblenden|{{#var:Hinweis anzeigen}}|{{#var:hide}}|true|dezent}}{{#var:Öffentlicher Schlüssel vorhanden--desc}} | ||

| Zeile 95: | Zeile 85: | ||

<!-- | <!-- | ||

|- | |- | ||

| <span id="Servernetzwerke"></span>{{b|{{#var:Servernetzwerke freigeben}} }} {{Hinweis- | | <span id="Servernetzwerke"></span>{{b|{{#var:Servernetzwerke freigeben}} }} {{Hinweis-box|{{#var:neu ab}} v12.4|gr|12.4|status=neu}} || {{ic| {{cb|10.0.1.0/24|}} | cb }} || {{#var:Servernetzwerke freigeben--desc}}{{Hinweis-neu|! {{#var:Portfilter--Hinweis}} |g}} | ||

--> | --> | ||

|- | |- | ||

Version vom 28. August 2023, 13:56 Uhr

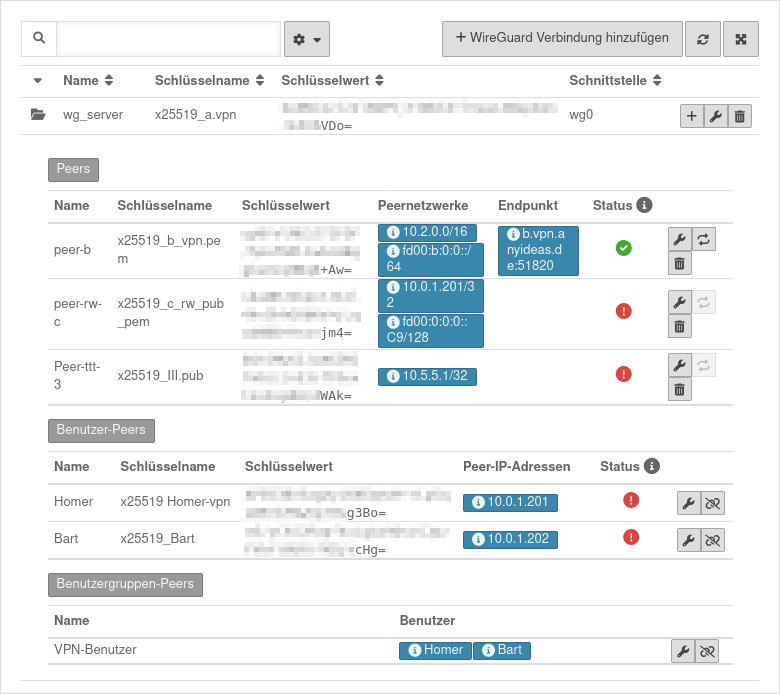

Peer (Roadwarrior) zu einer Wireguard Verbindung hinzufügen

Letzte Anpassung zur Version: 12.5.1

Neu:

- Der Port des Endpunktes bei einer Site-to-Site-Verbindung kann manuell angegeben werden