KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 891: | Zeile 891: | ||

{{var | head | {{var | head | ||

| Peer (Roadwarrior) zu einer Wireguard Verbindung hinzufügen | | Peer (Roadwarrior) zu einer Wireguard Verbindung hinzufügen | ||

| Add peer | | Add peer to an existing WireGuard conection }} | ||

{{var | Peer hinzufügen | {{var | Peer hinzufügen | ||

| Peer (Gegenstelle) hinzufügen | | Peer (Gegenstelle) hinzufügen | ||

| Add | | Add (remote terminal) Peer }} | ||

{{var | Peer hinzufügen--desc | {{var | Peer hinzufügen--desc | ||

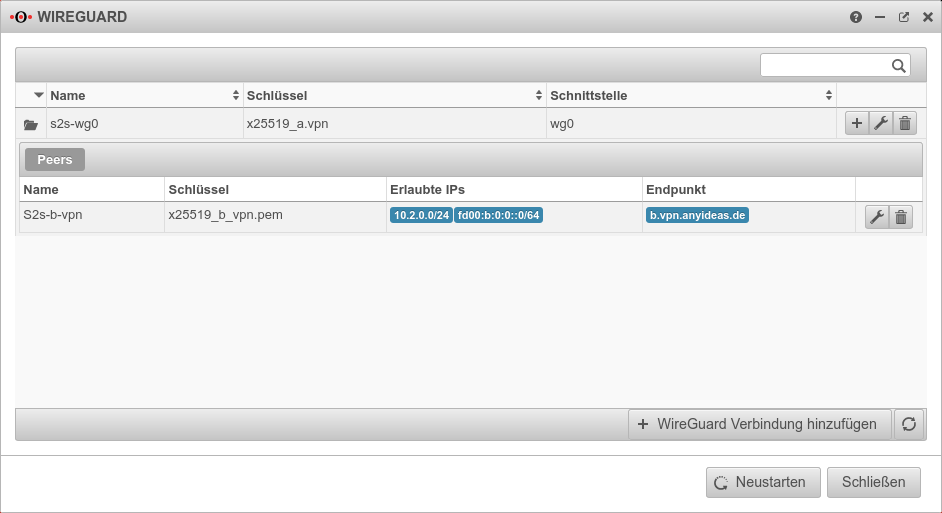

| Existiert bereits eine WireGuard Verbindung, bei der die UTM als Server dient, lässt sich eine weitere Gegenstelle (Peer) hinzufügen, die auf dem selben Port läuft und das selbe Zertifikat zur Authentisierung der Verbindung verwendet, wie eine bereits bestehende Verbindung. | | Existiert bereits eine WireGuard Verbindung, bei der die UTM als Server dient, lässt sich eine weitere Gegenstelle (Peer) hinzufügen, die auf dem selben Port läuft und das selbe Zertifikat zur Authentisierung der Verbindung verwendet, wie eine bereits bestehende Verbindung. | ||

| Zeile 904: | Zeile 904: | ||

| 3={{Menu|VPN|WireGuard}} Button {{Button||+}} <span class=Hover>Add peer</span> of the connection you want to use }} | | 3={{Menu|VPN|WireGuard}} Button {{Button||+}} <span class=Hover>Add peer</span> of the connection you want to use }} | ||

{{var | Peer hinzufügen--Bild | {{var | Peer hinzufügen--Bild | ||

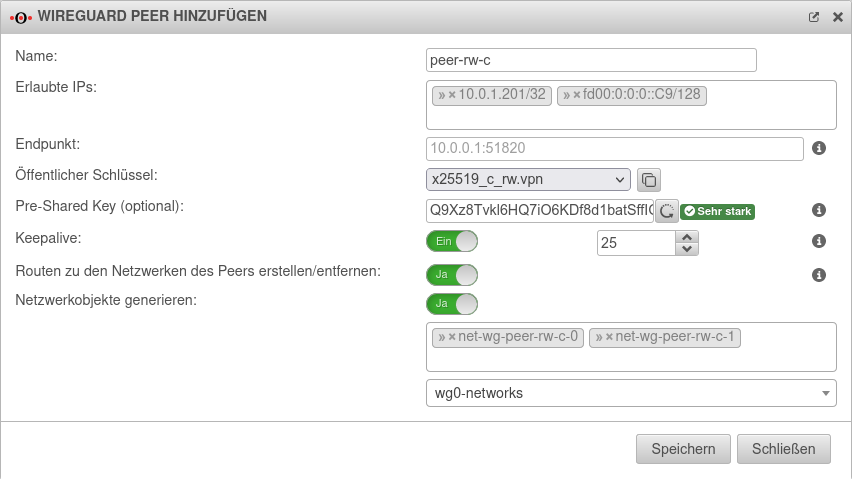

| UTM v12. | | UTM v12.2.3 VPN Wireguard Peer hinzufügen.png | ||

| UTM v12. | | UTM v12.2.3 VPN Wireguard Peer hinzufügen-en.png }} | ||

{{var | Peer hinzufügen--cap | {{var | Peer hinzufügen--cap | ||

| | | | ||

| Zeile 922: | Zeile 922: | ||

| Public key of the remote terminal in the x25519 format.<br>Only keys that have '''no''' private key can be selected. }} | | Public key of the remote terminal in the x25519 format.<br>Only keys that have '''no''' private key can be selected. }} | ||

{{var | Netzwerkobjekte C generieren--desc | {{var | Netzwerkobjekte C generieren--desc | ||

| Erzeugt bei Aktivierung {{ButtonAn|Ja}} Netzwerkobjekte (IPv4 und ggf IPv6) für die Gegenstelle | | Erzeugt bei Aktivierung {{ButtonAn|Ja}} Netzwerkobjekte (IPv4 und ggf IPv6) für die Gegenstelle (hier: für einen Roadwarrior)<br>Der automatische Vorschlag kann auch geändert werden. | ||

| | | Generates network objects (IPv4 and if necessary IPv6) for the remote terminal (here: for a roadwarrior) on activation {{ButtonAn|Yes}}.<br>The automatic suggestion can be changed. }} | ||

{{var | Erlaubte IPs--S2S--desc | {{var | Erlaubte IPs--S2S--desc | ||

| Lokale Netz IP der Gegenstelle | | Lokale Netz IP der Gegenstelle | ||

| Zeile 934: | Zeile 934: | ||

| A roadwarrior uses only the tunnel IP }} | | A roadwarrior uses only the tunnel IP }} | ||

{{var | Endpunkt--val | {{var | Endpunkt--val | ||

| c.vpn.anyideas.de | | c.vpn.anyideas.de:51820 | ||

| c.vpn.anyideas.de }} | | c.vpn.anyideas.de:51820 }} | ||

{{var | Endpunkt--desc | {{var | Endpunkt--desc | ||

| Öffentliche IP oder im öffentlichen DNS auflösbarer FQDN mit Listening-Port der Gegenstelle | | Öffentliche IP oder im öffentlichen DNS auflösbarer FQDN mit Listening-Port der Gegenstelle | ||

| Zeile 943: | Zeile 943: | ||

| If the public key of the remote terminal is not yet known, this button can be used to open the import of the key management. }} | | If the public key of the remote terminal is not yet known, this button can be used to open the import of the key management. }} | ||

{{var | Netzwerkobjekte generieren | {{var | Netzwerkobjekte generieren | ||

| Netzwerkobjekte | | Netzwerkobjekte generieren: | ||

| Generate network objects | | Generate network objects: }} | ||

{{var | Netzwerkgruppe | {{var | Netzwerkgruppe | ||

| Netzwerkgruppe: | | Netzwerkgruppe: | ||

| Zeile 951: | Zeile 951: | ||

| Ordnet die neu angelegten Netzwerkobjekte einer Netzwerkgruppe zu | | Ordnet die neu angelegten Netzwerkobjekte einer Netzwerkgruppe zu | ||

| Assigns the newly created network objects to a network group }} | | Assigns the newly created network objects to a network group }} | ||

Aktuelle Version vom 15. Mai 2023, 15:15 Uhr

notempty

notempty

notempty Dieser Artikel bezieht sich auf eine nicht mehr aktuelle Version!

notempty

Der Artikel für die neueste Version steht hier

Zu diesem Artikel gibt es bereits eine neuere Version, die sich allerdings auf eine Reseller-Preview bezieht

Peer (Roadwarrior) zu einer Wireguard Verbindung hinzufügen

Letzte Anpassung zur Version: 12.2.2

Neu:

- Neue Funktion aktualisiert

notempty

Dieser Artikel bezieht sich auf eine Resellerpreview

-