notempty

- DPD Timeout und DPD Intervall lassen sich konfigurieren

Einleitung

In dieser Schritt für Schritt Anleitung wird die Konfiguration einer End-to-Site Verbindung gezeigt. Der gewählte Verbindungstyp ist native IPSec mit IKEv1.

Für native IPSec Verbindungen mit IKEv1 benötigt der Client ein separates Programm.

Konfiguration einer nativen IPSec Verbindung

Einrichtungsassistent

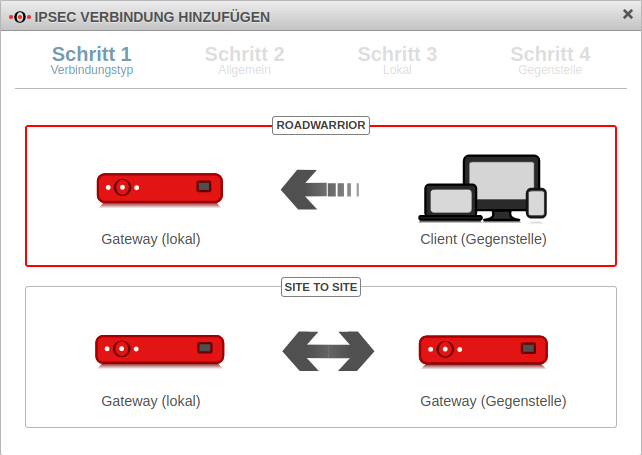

Verbindungstyp Schritt 1 - Verbindungstyp

| |||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Auswahl des Verbindungs-Typs | Es stehen folgende Verbindungen zur Verfügung:

|

Für die Konfiguration einer E2S / End-to-Site-Verbindung wird Roadwarrior ausgewählt. | |

Allgemein Schritt 2 - Allgemein

| |||

| Name: | IPSec Roadwarrior | Name für die Verbindung |  |

| Verbindungstyp: |

Bitte beachten, welcher Typ vom Betriebssystem unterstützt wird. | ||

| Authentifizierungsmethode: | Alternativ:

| ||

| Pre-Shared Key: | 12345 | Ein beliebiger PSK. Mit der Schaltfläche wird ein sehr starker Schlüssel erzeugt. | |

| X.509 Zertifikat: | Auswahl eines Zertifikates | ||

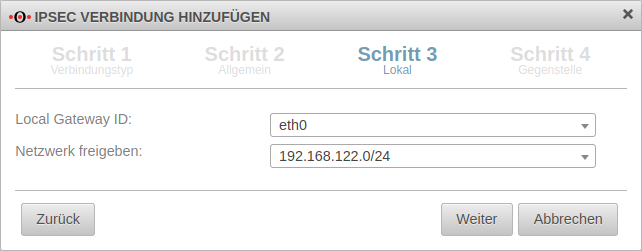

Lokal Schritt 3 - Lokal

| |||

| Local Gateway ID: | eth0 | Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. |  |

| Netzwerk freigeben: | 192.168.122.0/24 | Das lokale Netzwerk, das über die VPN-Verbindung verbunden werden soll | |

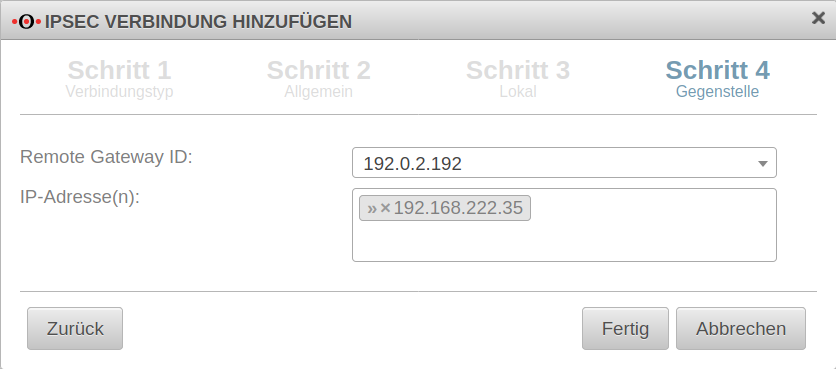

Gegenstelle Schritt 4 - Gegenstelle

| |||

| Remote Gateway ID: | 192.0.2.192 oder Mein_Roadwarrior |

Wird mehr als eine IPSec-Verbindung eingerichtet, sollte hier unbedingt eine eindeutige ID eingetragen werden. Das Kennwort ankommender Verbindungen wird anhand der ID der IPSec-Verbindung überprüft. Wird als ID keine IP-Adresse angegeben, sind bei Site-to-Site-Verbindungen weitere Einstellungen vorzunehmen. |

|

| IP-Adresse(n): | 192.168.222.35 | Zusätzliche IP-Adresse für den Roadwarrior, mit der die IPSec-Verbindung aufgebaut wird.

Für dieses Beispiel wird nach Beendigung des Assistenten die soeben angegebene Adresse bearbeitet und für das Remote-Netzwerk der Wert 192.168.222.0/24 eingetragen. | |

| Beenden des Einrichtungsassistenten mit | |||

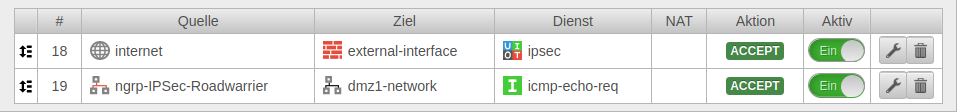

RegelwerkUm den Zugriff, auf das Interne Netz zu gewähren muss die Verbindung erlaubt werden. | |||

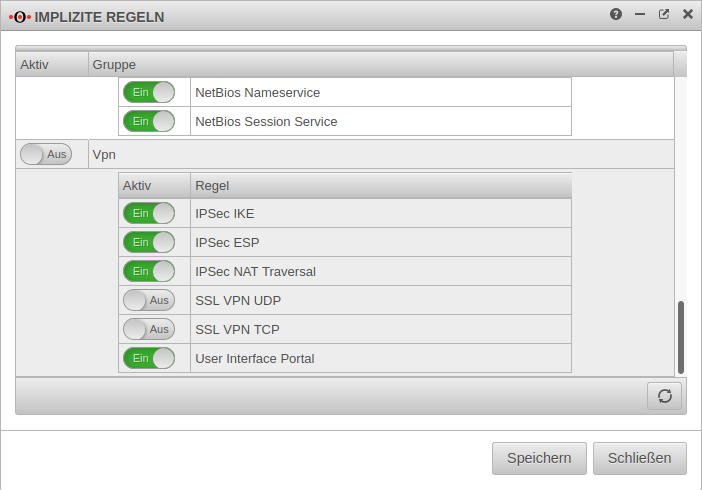

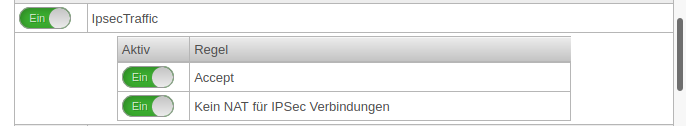

Implizite RegelnEs ist möglich, aber nicht empfehlenswert dies mit impliziten Regeln unter Abschnitt VPN und Abschnitt IPSec Traffic zu konfigurieren. Diese Impliziten Regeln geben die Ports, die für IPSec Verbindungen genutzt werden, jedoch auf allen Schnittstellen frei. |

|||

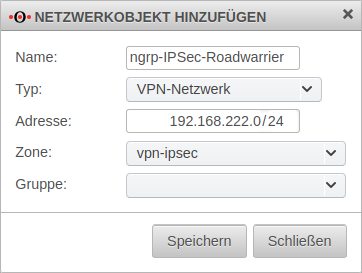

Netzwerkobjekt anlegenReiter Netzwerkobjekte Schaltfläche | |||

| Name: | ngrp-IPSec-Roadwarrior | Name für das IPSec-Netzwerkobjekt |  |

| Typ: | VPN-Netzwerk | zu wählender Typ | |

| Adresse: | 192.168.222.0/24 | Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben, der im Installationsassistenten im Schritt 4 eingetragen (oder nachträglich in Phase 2 angepasst) wurde. In diesem Beispiel also das Netzwerk 192.168.222.0/24. | |

| Zone: | vpn-ipsec | zu wählende Zone | |

| Gruppe: | Optional: Gruppe | ||

Portfilter Regeln |

| ||

| Portfilter Regel anlegen unter Reiter Portfilter Schaltfläche Die erste Regel ermöglicht, daß der IPSec-Tunnel überhaupt aufgebaut wird. | |||

| Quelle | Quelle, aus welcher der Zugriff auf das interne Netz erfolgen soll. | ||

| Ziel | Schnittstelle, auf der die Verbindung ankommt. | ||

| Dienst | Vordefinierte Dienstgruppe für IPSec Dienst / Protokoll, Port

isakmp / udp 500

nat-traversal / udp 4500

Protokoll esp | ||

Eine zweite Regel erlaubt dem Roadwarrior den Zugriff auf das gewünschte Netzwerk, einen Host oder eine Netzwerkgruppe. | |||

| Quelle | Roadwarrior -Host oder -Netzwerk | ||

| Ziel | Netzwerk, auf das zugegriffen werden soll. | ||

| Dienst | Gewünschter Dienst oder Dienstgruppe | ||

Jetzt kann eine Verbindung mit einem Roadwarrior hergestellt werden.

Hierzu muss ggf. ein Client verwendet werden. Es muss darauf geachtet werden, dass in allen Phasen der Verbindung die Parameter auf beiden Seiten jeweils identisch sind.

Notwendige Änderungen, bei Verwendung eines NCP-Clients:

- UTM

- Diffie-Hellman Group (Phase 1)

- DH-Gruppe (PFS) (Phase 2)

oder

- NCP-Client:

- IKE-DH-Gruppe

- NCP-Client:

- Austausch-Modus: Main Mode (IKEv1)

Weitere Einstellungen

notempty

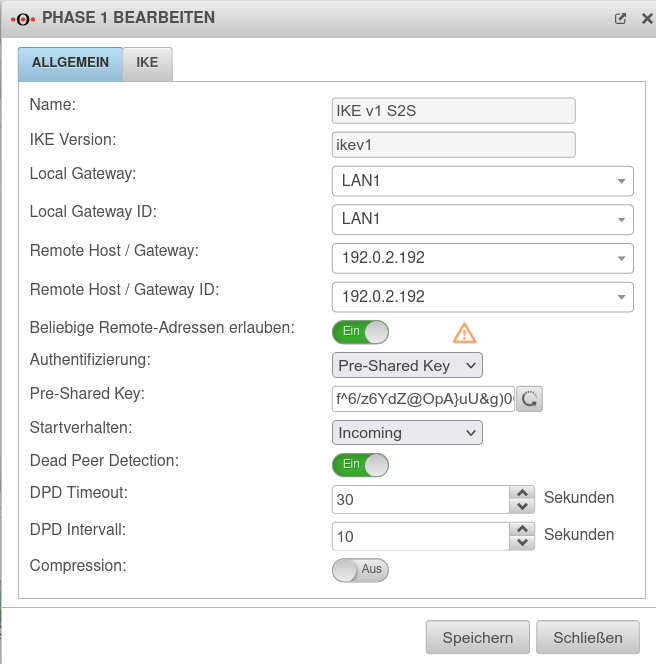

Phase 1 | |||

Reiter Verbindungen Schaltfläche AllgemeinReiter Allgemein | |||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Beliebige Remote-Adressen erlauben: | Ein Default |

Deaktivieren Sie diese Option für Site to Site-Verbindungen mit DynDNS-Hosts, wenn mehrere IPsec-Verbindungen mit a priori unbekannten Adressen (DynDNS S2S, Roadwarrior) konfiguriert sind. | |

| Startverhalten: | Der Tunnel wird von der UTM initiiert, auch wenn keine Pakete gesendet werden. Eingehende Anfragen werden entgegen genommen. | ||

| Die UTM nimmt eingehende Tunnelanfragen entgegen. Ausgehend wird keine Verbindung erstellt. | |||

| Der Tunnel wird von der UTM nur dann initiiert, wenn Pakete gesendet werden sollen. | |||

| Deaktiviert den Tunnel | |||

| Dead Peer Detection: | Ein | Überprüft in einem festgelegtem Intervall, ob der Tunnel noch besteht. Wurde der Tunnel unerwartet beendet, werden die SAs abgebaut. (Nur dann ist es auch möglich einen neuen Tunnel wieder herzustellen.) | |

| DPD Timeout: Nur bei IKEv1 Neu ab 12.2.3 |

30 Sekunden | Zeitraum, bevor der Zustand unter Startverhalten wieder hergestellt wird Hier werden die gleichen Werte verwendet, wie für normale Pakete. | |

| DPD Intervall: Neu ab 12.2.3 |

10 Sekunden | Intervall der Überprüfung | |

| Compression: | Aus | Kompression wird nicht von allen Gegenstellen unterstützt | |

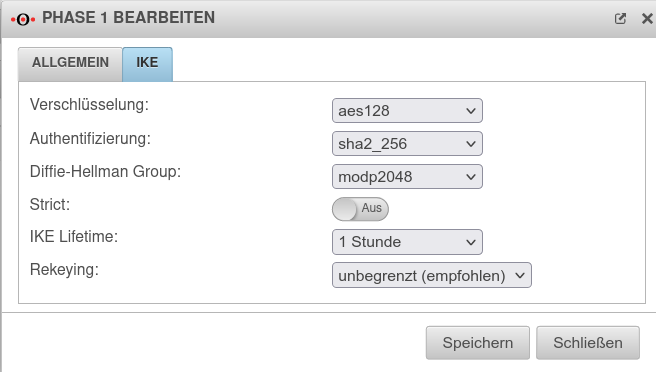

Reiter IKE Einstellungen, die in der UTM und im Client identisch sein müssen: IKE | |||

| Beschriftung | Default-Werte UTM | Default-Werte NCP-Client |  |

| Verschlüsselung: | AES 128 Bit | ||

| Authentifizierung: | Hash: SHA2 256 Bit | ||

| Diffie-Hellman Group: | IKE DH-Grupe: DH2 (modp1024) | ||

| Reiter IKE Weitere Einstellungen: | |||

| Beschriftung | Wert | Beschreibung | |

| Strict: | Aus | Die konfigurierten Parameter (Authentisierungs- und Verschlüsselungsalgorithmen) werden bevorzugt für Verbindungen verwendet | |

| Ein | Es werden keine weiteren Proposals akzeptiert. Eine Verbindung ist nur mit den konfigurierten Parametern möglich. | ||

| IKE Lifetime: | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 | ||

| Rekeying: | Anzahl der Versuche, um die Verbindung zu herzustellen (initial oder nach Abbruch) Bei E2S-Verbindungen (Roadwarrior) kann die Einstellung 3 mal vermeiden, daß endlos versucht wird eine Verbindung zu nicht korrekt abgemeldeten Geräten herzustellen | ||

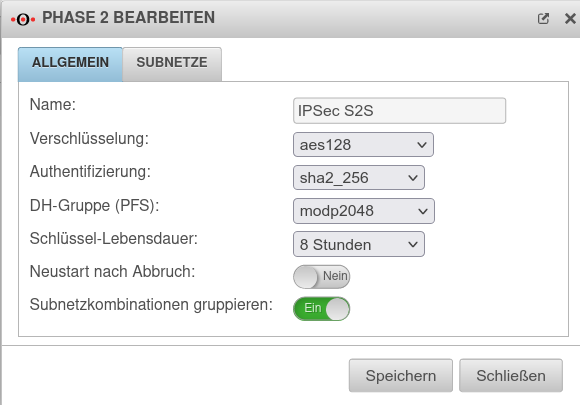

Phase 2 | |||

Reiter Verbindungen Schaltfläche AllgemeinReiter Allgemein : Einstellungen, die in der UTM und im Client identisch sein müssen: | |||

| Beschriftung | Default-Werte UTM | Default-Werte NCP-Client |  |

| Verschlüsselung: | AES 128 Bit | ||

| Authentifizierung: | SHA2 256 Bit | ||

| DH-Gruppe (PFS): | keine | ||

| Schlüssel-Lebensdauer: | Schlüssel Lebensdauer in Phase 2 | ||

| Austausch-Modus | Main Mode (nicht konfigurierbar) | Aggressive Mode (IKEv1) Die UTM unterstützt aus Sicherheitsgründen keinen Aggressive Mode. | |

Reiter Allgemein: Weitere Einstellungen | |||

| Beschriftung | Wert | Beschreibung | |

| Neustart nach Abbruch: | Nein | Wurde die Verbindung unerwartet beendet wird bei Aktivierung Ja der Zustand, der unter Startverhalten in Phase 1 konfiguriert wurde wiederhergestellt. | |

| Subnetzkombinationen gruppieren: Nur bei IKEv2 |

Ja |

Sind auf lokaler Seite oder auf der Gegenstelle mehr als ein Netz konfiguriert, wird bei Deaktivierung für jede Subnetzkombination eine eigene SA ausgehandelt. Dies hat besonders bei mehreren Subnetzen viele Subnetzkombinationen und damit viele SAs zur Folge und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. | |

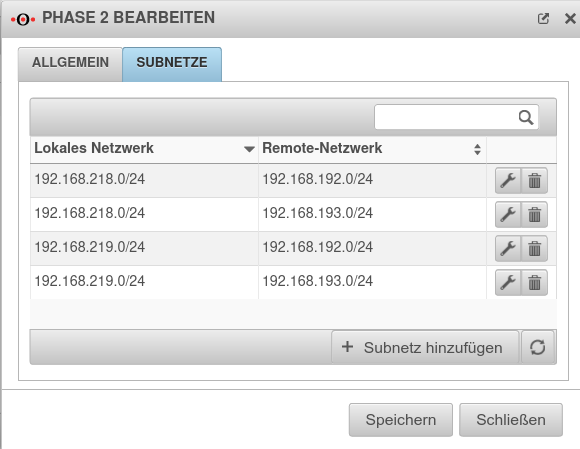

SubnetzeReiter Subnetze Nur bei IKEv2 | |||

| Szenario: Alle Subnetze haben untereinander Zugriff

Mit einem SSH-Login als root lässt sich das Verhalten besonders gut nachvollziehen.

|

| ||

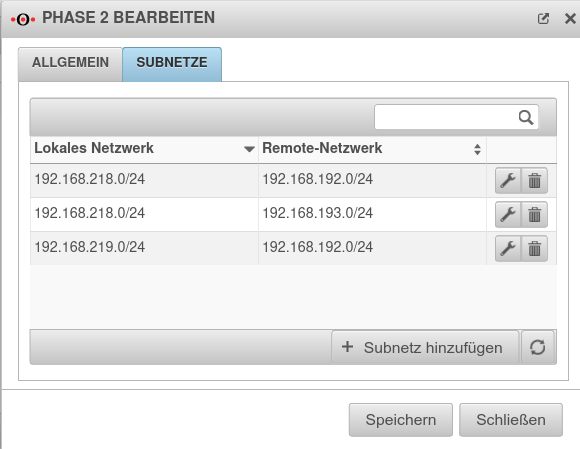

| Szenario: Nicht alle Subnetze dürfen auf jedes Netz der Gegenstelle zugreifen

Wird in Phase zwei ein lokales Netzwerk nicht mit allen remote Netzwerken (oder ein remote Netzwerk nicht mit allen lokalen) verbunden, wird das bei aktiver Option Subnetkombiantionen gruppieren nicht berücksichtigt! Durch die Option Subnetzkombinationen gruppieren werden alle lokalen Netzwerke mit allen remote Netzwerken verbunden!

Portfilterregeln ermöglichen es, den Zugriff zu steuern.

Mit einem SSH-Login als root lässt sich das Verhalten besonders gut nachvollziehen.

|

| ||

TroubleshootingDetaillierte Hinweise zum Troubleshooting finden sich im Troubleshooting-Guide Sollte als Gateway-ID eine E-Mail-Adresse verwendet werden, ist es erforderlich vor die ID ein doppeltes @@ einzufügen (aus mail@… wird @@mail@…). Andernfalls wird die ID als FQDN behandelt

| |||