| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 19: | Zeile 19: | ||

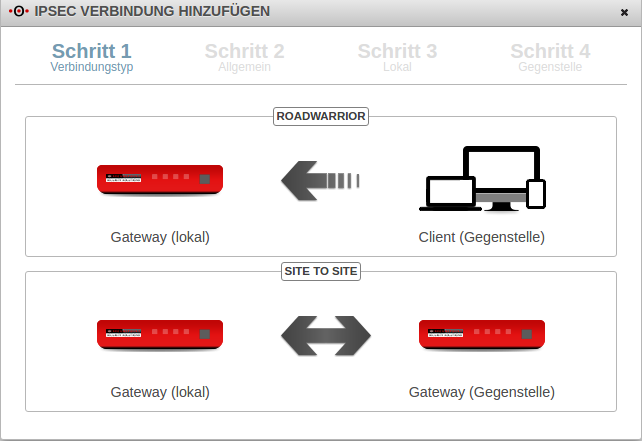

====Schritt 1==== | ====Schritt 1==== | ||

[[Datei:IPSec Verbindung hinzufügen.png |350px|thumb|right| Einrichtungsschritt 1]] | [[Datei:IPSec Verbindung hinzufügen.png |350px|thumb|right| Einrichtungsschritt 1]] | ||

<br> | |||

Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung. | Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung. | ||

*'''Roadwarrior''' | *'''Roadwarrior''' | ||

*Site to Site | *Site to Site | ||

Für die Konfiguration einer Roadwarrior Verbindung wird diese ausgewählt. | Für die Konfiguration einer Roadwarrior Verbindung wird diese ausgewählt. | ||

< | <div style="clear: both;"></div> | ||

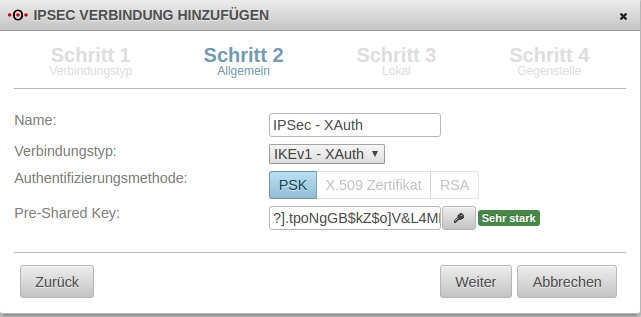

====Schritt 2==== | |||

[[Datei:IPSec_XAuth_Verbindung_.png |350px|thumb|right| Einrichtungsschritt 2]] | [[Datei:IPSec_XAuth_Verbindung_.png |350px|thumb|right| Einrichtungsschritt 2]] | ||

<br> | |||

Im Installationsschritt 2 wird ein Name für die Verbindung gewählt. Zudem wird die Authentifizierungsmethode ausgewählt. Hier hat man die Möglichkeit zwischen einem Pre-Shared-Key, Zertifikaten oder RSA-Schlüsseln zu wählen. | Im Installationsschritt 2 wird ein Name für die Verbindung gewählt. Zudem wird die Authentifizierungsmethode ausgewählt. Hier hat man die Möglichkeit zwischen einem Pre-Shared-Key, Zertifikaten oder RSA-Schlüsseln zu wählen. | ||

Bei der Auswahl des Verbindungstyps wählt man IPSec XAuth aus. | Bei der Auswahl des Verbindungstyps wählt man IPSec XAuth aus. | ||

< | <div style="clear: both;"></div> | ||

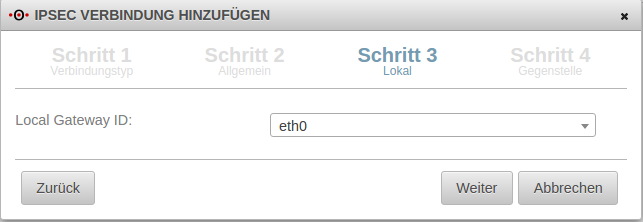

====Schritt 3==== | ====Schritt 3==== | ||

[[Datei:IPSec_xauth_schritt_3.png |350px|thumb|right| Einrichtungsschritt 3]] | [[Datei:IPSec_xauth_schritt_3.png |350px|thumb|right| Einrichtungsschritt 3]] | ||

<br> | |||

Im Installationsschritt 3 wird die lokale Gateway ID angegeben. | Im Installationsschritt 3 wird die lokale Gateway ID angegeben. | ||

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. | Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. | ||

< | <div style="clear: both;"></div> | ||

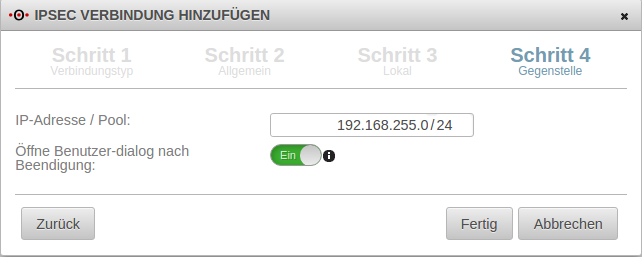

====Schritt 4==== | ====Schritt 4==== | ||

[[Datei:IPSec_XAuth_Schritt_4.png |350px|thumb|right| Einrichtungsschritt 4]] | [[Datei:IPSec_XAuth_Schritt_4.png |350px|thumb|right| Einrichtungsschritt 4]] | ||

<br> | |||

Im Installationsschritt 4 wird eine IP-Adresse oder ein Netzwerk angegeben. Der Client erhält dann die angegebene IP-Adresse oder eine IP-Adresse aus dem angegebenen Pool. Anschließend kann der Einrichtungsassistent abgeschlossen werden. | Im Installationsschritt 4 wird eine IP-Adresse oder ein Netzwerk angegeben. Der Client erhält dann die angegebene IP-Adresse oder eine IP-Adresse aus dem angegebenen Pool. Anschließend kann der Einrichtungsassistent abgeschlossen werden. | ||

< | <div style="clear: both;"></div> | ||

=====Nachträgliche Anpassung===== | =====Nachträgliche Anpassung===== | ||

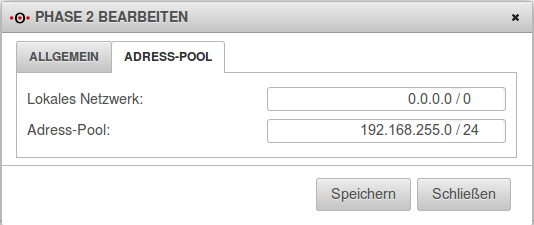

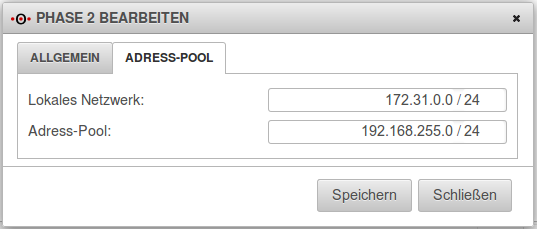

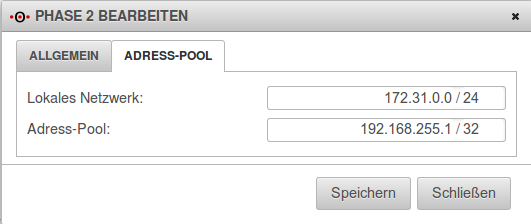

Die Konfiguration der Subnetze hängt vom verwendeten Client ab. Es kann bzw. muss lokal entweder das entsprechende interne Netz oder mit 0.0.0.0/0 der gesamte ipv4-Adressraum konfiguriert werden. Für das entfernte Subnetz muss entweder ein entsprechendes Subnetz oder eine einzelne IP vergeben werden. Folgende Konfigurationen sind möglich: | Die Konfiguration der Subnetze hängt vom verwendeten Client ab. Es kann bzw. muss lokal entweder das entsprechende interne Netz oder mit 0.0.0.0/0 der gesamte ipv4-Adressraum konfiguriert werden. Für das entfernte Subnetz muss entweder ein entsprechendes Subnetz oder eine einzelne IP vergeben werden. Folgende Konfigurationen sind möglich: | ||

| Zeile 52: | Zeile 51: | ||

[[Datei:Ipsec-xauth-phase2-windows.png |200px|thumb|right|Windows mit Greenbow]] | [[Datei:Ipsec-xauth-phase2-windows.png |200px|thumb|right|Windows mit Greenbow]] | ||

< | <div style="clear: both;"></div> | ||

=== Benutzer und Gruppe anlegen === | === Benutzer und Gruppe anlegen === | ||

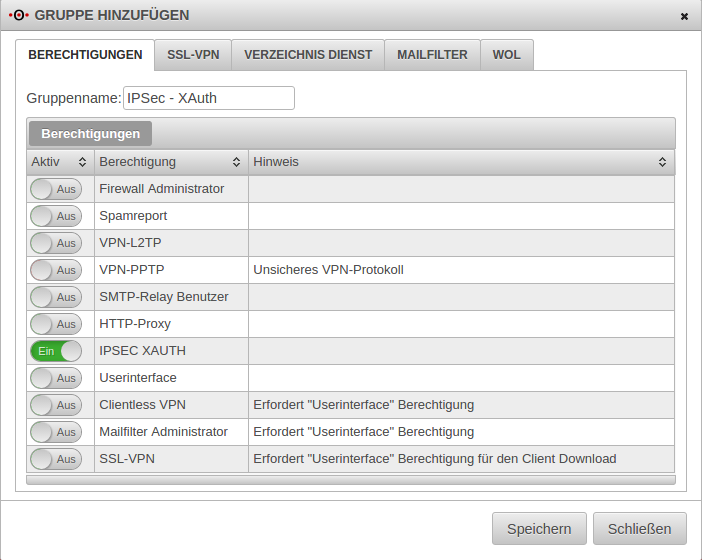

====Gruppe==== | ====Gruppe==== | ||

[[Datei:IPSec_XAuth_Gruppe.png|thumb|300px|IPSec XAuth Einstellungen für die Gruppe]] | [[Datei:IPSec_XAuth_Gruppe.png|thumb|300px|IPSec XAuth Einstellungen für die Gruppe]] | ||

<br> | |||

Unter Authentifizierung -> Benutzer -> Gruppen muss für die Benutzer, die auf den Roadwarrior zugreifen sollen, zunächst eine '''Gruppe''' hinzugefügt werden. Die Gruppe muss die Berechtigung '''IPSEC XAUTH''' erhalten. | Unter Authentifizierung -> Benutzer -> Gruppen muss für die Benutzer, die auf den Roadwarrior zugreifen sollen, zunächst eine '''Gruppe''' hinzugefügt werden. Die Gruppe muss die Berechtigung '''IPSEC XAUTH''' erhalten. | ||

< | <div style="clear: both;"></div> | ||

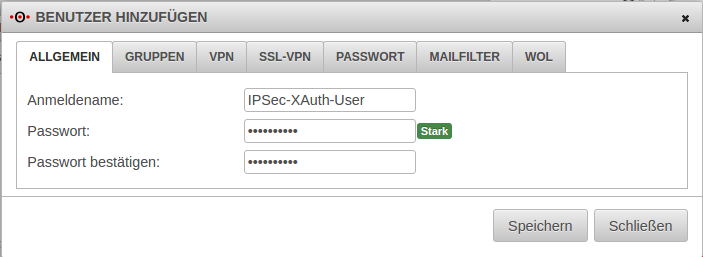

====Benutzer==== | ====Benutzer==== | ||

[[Datei:IPSec_XAuth_Benutzer.png|thumb|300px|IPSec XAuth Einstellungen für den Benutzer]] | [[Datei:IPSec_XAuth_Benutzer.png|thumb|300px|IPSec XAuth Einstellungen für den Benutzer]] | ||

<br> | |||

Anschließend wird unter Authentifizierung -> Benutzer ein Benutzer angelegt, der sich mit dem Roadwarrior verbinden soll. | Anschließend wird unter Authentifizierung -> Benutzer ein Benutzer angelegt, der sich mit dem Roadwarrior verbinden soll. | ||

Man vergibt einen Namen und ein Passwort für den Benutzer und fügt diesen der soeben erstellten Gruppe hinzu. | Man vergibt einen Namen und ein Passwort für den Benutzer und fügt diesen der soeben erstellten Gruppe hinzu. | ||

< | <div style="clear: both;"></div> | ||

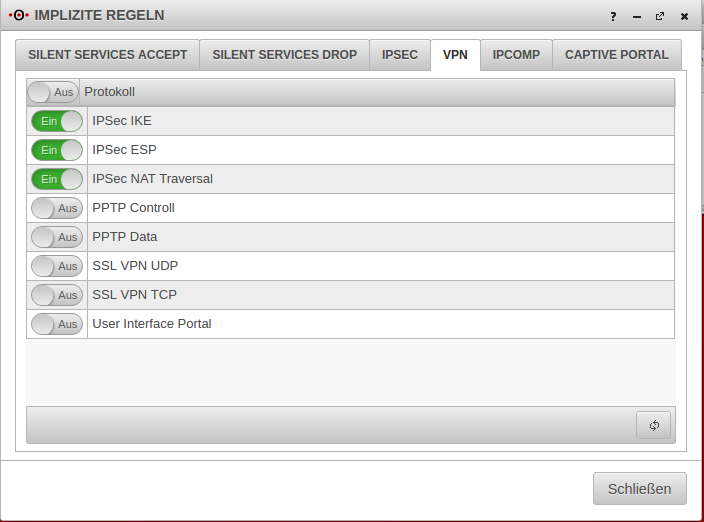

=== Regelwerk === | === Regelwerk === | ||

[[Datei:Implizierte_Regeln_VPN.png|thumb|300px|Implizierte Regeln]] | [[Datei:Implizierte_Regeln_VPN.png|thumb|300px|Implizierte Regeln]] | ||

<br> | |||

Unter Firewall -> Implizierte Regeln -> VPN können die Protokolle, welche für die Verbindung genutzt werden, aktiviert werden. Diese Implizierten Regeln geben die Ports, welche für IPSec Verbindungen genutzt werden, auf die WAN-Schnittstellen frei. | Unter Firewall -> Implizierte Regeln -> VPN können die Protokolle, welche für die Verbindung genutzt werden, aktiviert werden. Diese Implizierten Regeln geben die Ports, welche für IPSec Verbindungen genutzt werden, auf die WAN-Schnittstellen frei. | ||

< | <div style="clear: both;"></div> | ||

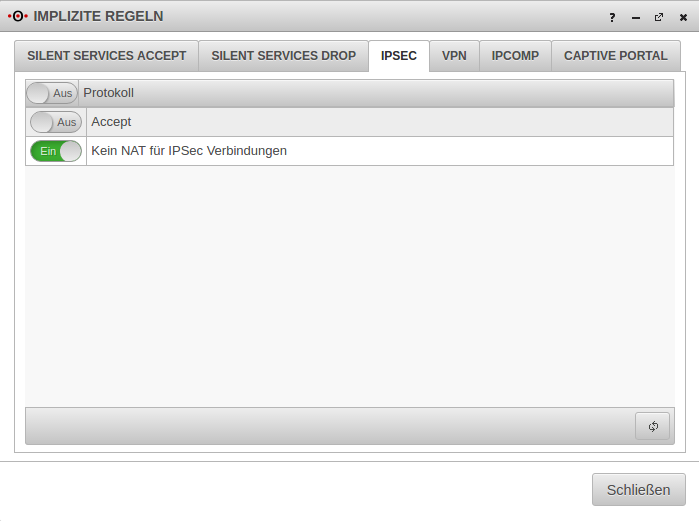

[[Datei:Implizite_Regeln_IPSec.png|thumb|300px|Implizierte Regeln]] | [[Datei:Implizite_Regeln_IPSec.png|thumb|300px|Implizierte Regeln]] | ||

<br> | |||

Unter Implizierte Regeln -> IPSec -> Accept kann zudem der Ein- und Ausgehende Traffic aller IPSec-Verbindung zugelassen werden. Kein NAT für IPSec Verbindungen nimmt hierbei zusätzlich alle IPSec Verbindungen vom NAT aus. | Unter Implizierte Regeln -> IPSec -> Accept kann zudem der Ein- und Ausgehende Traffic aller IPSec-Verbindung zugelassen werden. Kein NAT für IPSec Verbindungen nimmt hierbei zusätzlich alle IPSec Verbindungen vom NAT aus. | ||

< | <div style="clear: both;"></div> | ||

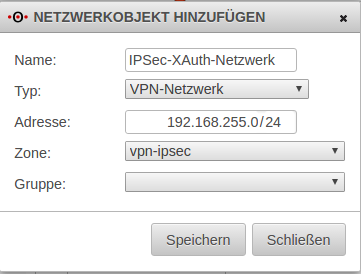

==== Netzwerkobjekt anlegen ==== | ==== Netzwerkobjekt anlegen ==== | ||

[[Datei:Netzwerkobjekt XAuth.png|thumb|300px|Netzwerkobjekt]] | [[Datei:Netzwerkobjekt XAuth.png|thumb|300px|Netzwerkobjekt]] | ||

<br> | |||

Unter Firewall -> Portfilter -> Netzwerkobjekte können neue Netzwerkobjekte angelegt werden. | Unter Firewall -> Portfilter -> Netzwerkobjekte können neue Netzwerkobjekte angelegt werden. | ||

* Ein Netzwerkobjekt für das IPSec-Netzwerk wird angelegt, indem der Button Objekt hinzufügen betätigt wird. | * Ein Netzwerkobjekt für das IPSec-Netzwerk wird angelegt, indem der Button Objekt hinzufügen betätigt wird. | ||

* Im Feld Name wird ein Name für das IPSec-Netzwerk eingetragen. | * Im Feld Name wird ein Name für das IPSec-Netzwerk eingetragen. | ||

* Als Typ wird VPN-Netzwerk gewählt und unter IP-Adresse wird die Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben. In diesem Beispiel wird also das Netzwerk 192.168.255.0/24 ausgewählt. | * Als Typ wird VPN-Netzwerk gewählt und unter IP-Adresse wird die Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben. In diesem Beispiel wird also das Netzwerk 192.168.255.0/24 ausgewählt. | ||

< | <div style="clear: both;"></div> | ||

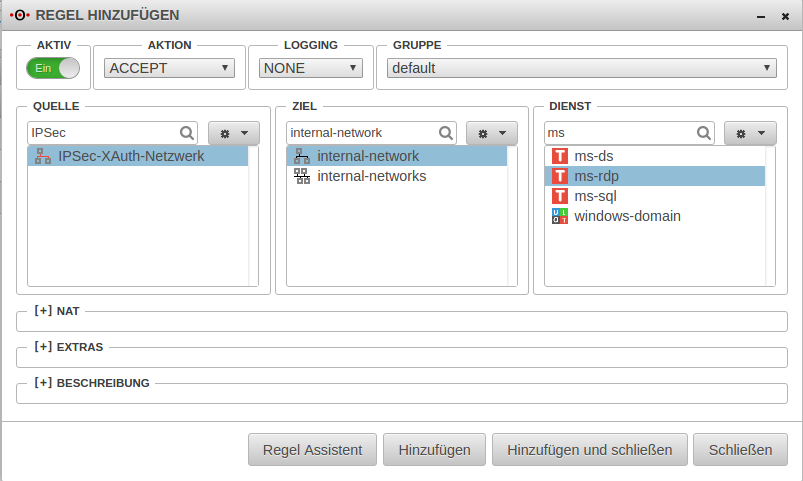

==== Portfilterregel anlegen ==== | ==== Portfilterregel anlegen ==== | ||

[[Datei:IPSec XAuth regel.png|thumb|350px|Portfilterregel]] | [[Datei:IPSec XAuth regel.png|thumb|350px|Portfilterregel]] | ||

<br> | |||

Unter Firewall -> Portfilter -> Regel hinzufügen kann nun eine Regel erstellt werden, um den Zugriff aus dem IPSec-Netzwerk in das interne Netzwerk zuzulassen. | Unter Firewall -> Portfilter -> Regel hinzufügen kann nun eine Regel erstellt werden, um den Zugriff aus dem IPSec-Netzwerk in das interne Netzwerk zuzulassen. | ||

* Als Quelle wird das IPSec-Netzwerk ausgewählt. | * Als Quelle wird das IPSec-Netzwerk ausgewählt. | ||

* Als Ziel wird das interne Netzwerk ausgewählt. | * Als Ziel wird das interne Netzwerk ausgewählt. | ||

* Als Dienst wird der gewünschte Dienst bzw. die gewünschte Dienstgruppe ausgewählt. | * Als Dienst wird der gewünschte Dienst bzw. die gewünschte Dienstgruppe ausgewählt. | ||

< | <div style="clear: both;"></div> | ||

== Client-Konfiguration == | == Client-Konfiguration == | ||

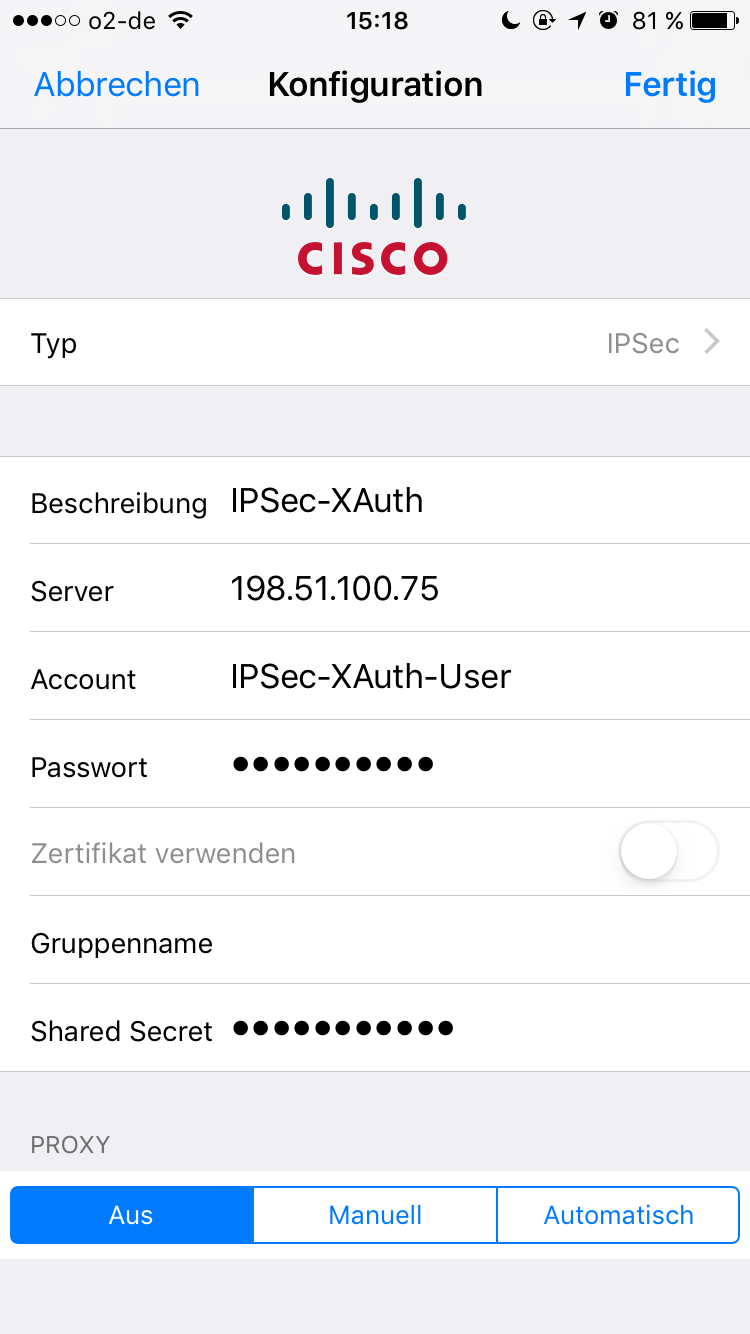

=== iOS (iPhone/iPad) === | === iOS (iPhone/iPad) === | ||

[[Datei:IPhone-IPSec.PNG|200px|thumb|right|IPsec-Einstellungen unter iOS]] | [[Datei:IPhone-IPSec.PNG|200px|thumb|right|IPsec-Einstellungen unter iOS]] | ||

<br> | |||

Die Konfiguration von VPN-Verbindungen wird unter Einstellungen -> Allgemein -> Netzwerk -> VPN erreicht. Dort lässt sich nun eine VPN-Verbindung hinzufügen. Als Art der Verbindung wird IPSec ausgewählt und die Eingabemaske wird entsprechend ausgefüllt: | Die Konfiguration von VPN-Verbindungen wird unter Einstellungen -> Allgemein -> Netzwerk -> VPN erreicht. Dort lässt sich nun eine VPN-Verbindung hinzufügen. Als Art der Verbindung wird IPSec ausgewählt und die Eingabemaske wird entsprechend ausgefüllt: | ||

Die Beschreibung ist der Name der Verbindung und ist frei wählbar. Account und Kennwort entsprechen dem Userkonto auf der Appliance. Server ist die IP bzw. der Hostname auf dem externen Interface. Shared Secret ist der innerhalb der IPSec-Verbindung konfigurierte Preshared Key. | Die Beschreibung ist der Name der Verbindung und ist frei wählbar. Account und Kennwort entsprechen dem Userkonto auf der Appliance. Server ist die IP bzw. der Hostname auf dem externen Interface. Shared Secret ist der innerhalb der IPSec-Verbindung konfigurierte Preshared Key. | ||

< | <div style="clear: both;"></div> | ||

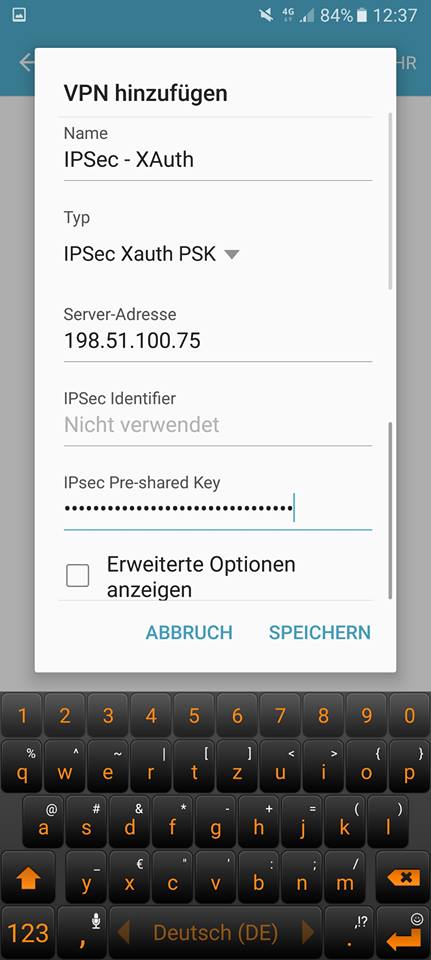

=== Android === | === Android === | ||

[[Datei:VPN XAuth Android 6.jpg|200px|thumb|right|VPN Einstellungen unter Android ]] | [[Datei:VPN XAuth Android 6.jpg|200px|thumb|right|VPN Einstellungen unter Android ]] | ||

<br> | |||

Die VPN-Einstellungen werden bei Android 6.0.x unter Einstellungen -> weitere Verbindungseinstellungen -> VPN erreicht. | Die VPN-Einstellungen werden bei Android 6.0.x unter Einstellungen -> weitere Verbindungseinstellungen -> VPN erreicht. | ||

| Zeile 120: | Zeile 107: | ||

Bei Aufbau der Verbindung werden dann Username und Passwort abgefragt. Dies kann wahlweise für spätere Anmeldungen gespeichert werden. | Bei Aufbau der Verbindung werden dann Username und Passwort abgefragt. Dies kann wahlweise für spätere Anmeldungen gespeichert werden. | ||

<div style="clear: both;"></div> | |||

< | <div> | ||

< | <div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | ||

< | <div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Aus Sicherheitsgründen wird eine Bildschirmsperre für das Gerät verlangt.</span></div> | ||

< | </div> | ||

<div style="clear: both;"></div> | |||

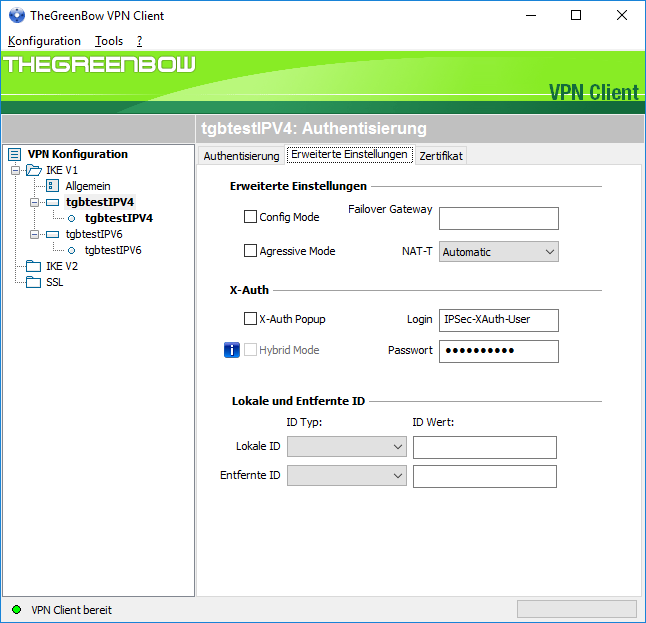

=== Greenbow-Client (Windows) === | === Greenbow-Client (Windows) === | ||

[[Datei:GREENBOW.PNG|300px|thumb|right|Phase 1: Konfiguration von Remote Gateway und PSK]] | [[Datei:GREENBOW.PNG|300px|thumb|right|Phase 1: Konfiguration von Remote Gateway und PSK]] | ||

<br> | |||

Nach Installation des Greenbow-Clients muss gegebenenfalls noch von der Verbindungsanzeige auf die Konfigurationsanzeige umgestellt werden (Klick auf [+]) | Nach Installation des Greenbow-Clients muss gegebenenfalls noch von der Verbindungsanzeige auf die Konfigurationsanzeige umgestellt werden (Klick auf [+]) | ||

| Zeile 139: | Zeile 124: | ||

In der Phase 1 wird zunächst das Remote Gateway (externe IP-Adresse Ihrer Appliance) und dann der Preshared Key konfiguriert. Anschließend werden noch die IKE-Proposals angepasst. | In der Phase 1 wird zunächst das Remote Gateway (externe IP-Adresse Ihrer Appliance) und dann der Preshared Key konfiguriert. Anschließend werden noch die IKE-Proposals angepasst. | ||

< | <div style="clear: both;"></div> | ||

[[Datei:GREENBOW2.PNG |300px|thumb|right|Phase 2: Konfiguration von Usernamen und Passwort]] | [[Datei:GREENBOW2.PNG |300px|thumb|right|Phase 2: Konfiguration von Usernamen und Passwort]] | ||

<br> | |||

Auf dem Karteireiter "Erweitert" lassen sich entweder Userdaten hinterlegen oder es kann ausgewählt werden, dass bei der Einwahl ein Fenster zur Eingabe der Authentifizierung erscheint. | Auf dem Karteireiter "Erweitert" lassen sich entweder Userdaten hinterlegen oder es kann ausgewählt werden, dass bei der Einwahl ein Fenster zur Eingabe der Authentifizierung erscheint. | ||

< | <div style="clear: both;"></div> | ||

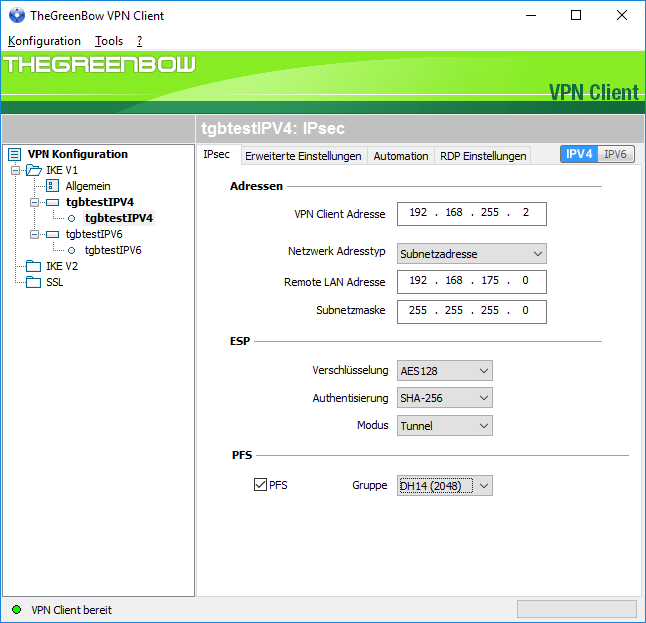

[[Datei:GREENBOW3.PNG |300px|thumb|right|Konfiguration von lokaler IP und entferntem Subnetz]] | [[Datei:GREENBOW3.PNG |300px|thumb|right|Konfiguration von lokaler IP und entferntem Subnetz]] | ||

<br> | |||

In den Einstellungen der Phase 2 wird die lokale IP-Adresse des VPN-Clients sowie das entfernte Subnetz konfiguriert. | In den Einstellungen der Phase 2 wird die lokale IP-Adresse des VPN-Clients sowie das entfernte Subnetz konfiguriert. | ||

< | <div style="clear: both;"></div> | ||

== Hinweis zu vorgeschalteten Routern/Modems== | == Hinweis zu vorgeschalteten Routern/Modems== | ||

Es kommt immer wieder zu Problemen mit der Stabilität der Verbindung, wenn ein Router/Modem vor der Appliance ebenfalls eine aktive Firewall hat. Bitte [[Drittgeräte-Firewalls|deaktivieren]] Sie auf diesen Geräten jegliche Firewall-Funktionalität | Es kommt immer wieder zu Problemen mit der Stabilität der Verbindung, wenn ein Router/Modem vor der Appliance ebenfalls eine aktive Firewall hat. Bitte [[Drittgeräte-Firewalls|deaktivieren]] Sie auf diesen Geräten jegliche Firewall-Funktionalität | ||

Aktuelle Version vom 10. Juli 2017, 09:52 Uhr

Informationen

Letze Anpassung zur Version: 11.7

Bemerkung: Funktions- und Designanpassung

Vorherige Versionen: 11.6.12

Einleitung

Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk. Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden.

Viele IPSec-Clients auf verschiedensten Betriebssystemen unterstützen die Authentifizierung über XAuth - also mit einem Usernamen und einem Passwort. Im Falle von iOS(iPhone/iPad) ist diese Authentifizierungsmethode sogar zwingend notwendig, um natives IPsec benutzen zu können. Deshalb soll hier dargelegt werden, wie in der Securepoint UTM V11 eine solche Verbindung eingerichtet wird.

Konfiguration einer IPSec XAuth Verbindung

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann unter "VPN" und "IPSec" eine IPSec Verbindung hinzugefügt werden.

Einrichtungsassistent

Schritt 1

Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung.

- Roadwarrior

- Site to Site

Für die Konfiguration einer Roadwarrior Verbindung wird diese ausgewählt.

Schritt 2

Im Installationsschritt 2 wird ein Name für die Verbindung gewählt. Zudem wird die Authentifizierungsmethode ausgewählt. Hier hat man die Möglichkeit zwischen einem Pre-Shared-Key, Zertifikaten oder RSA-Schlüsseln zu wählen.

Bei der Auswahl des Verbindungstyps wählt man IPSec XAuth aus.

Schritt 3

Im Installationsschritt 3 wird die lokale Gateway ID angegeben.

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein.

Schritt 4

Im Installationsschritt 4 wird eine IP-Adresse oder ein Netzwerk angegeben. Der Client erhält dann die angegebene IP-Adresse oder eine IP-Adresse aus dem angegebenen Pool. Anschließend kann der Einrichtungsassistent abgeschlossen werden.

Nachträgliche Anpassung

Die Konfiguration der Subnetze hängt vom verwendeten Client ab. Es kann bzw. muss lokal entweder das entsprechende interne Netz oder mit 0.0.0.0/0 der gesamte ipv4-Adressraum konfiguriert werden. Für das entfernte Subnetz muss entweder ein entsprechendes Subnetz oder eine einzelne IP vergeben werden. Folgende Konfigurationen sind möglich:

Benutzer und Gruppe anlegen

Gruppe

Unter Authentifizierung -> Benutzer -> Gruppen muss für die Benutzer, die auf den Roadwarrior zugreifen sollen, zunächst eine Gruppe hinzugefügt werden. Die Gruppe muss die Berechtigung IPSEC XAUTH erhalten.

Benutzer

Anschließend wird unter Authentifizierung -> Benutzer ein Benutzer angelegt, der sich mit dem Roadwarrior verbinden soll.

Man vergibt einen Namen und ein Passwort für den Benutzer und fügt diesen der soeben erstellten Gruppe hinzu.

Regelwerk

Unter Firewall -> Implizierte Regeln -> VPN können die Protokolle, welche für die Verbindung genutzt werden, aktiviert werden. Diese Implizierten Regeln geben die Ports, welche für IPSec Verbindungen genutzt werden, auf die WAN-Schnittstellen frei.

Unter Implizierte Regeln -> IPSec -> Accept kann zudem der Ein- und Ausgehende Traffic aller IPSec-Verbindung zugelassen werden. Kein NAT für IPSec Verbindungen nimmt hierbei zusätzlich alle IPSec Verbindungen vom NAT aus.

Netzwerkobjekt anlegen

Unter Firewall -> Portfilter -> Netzwerkobjekte können neue Netzwerkobjekte angelegt werden.

- Ein Netzwerkobjekt für das IPSec-Netzwerk wird angelegt, indem der Button Objekt hinzufügen betätigt wird.

- Im Feld Name wird ein Name für das IPSec-Netzwerk eingetragen.

- Als Typ wird VPN-Netzwerk gewählt und unter IP-Adresse wird die Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben. In diesem Beispiel wird also das Netzwerk 192.168.255.0/24 ausgewählt.

Portfilterregel anlegen

Unter Firewall -> Portfilter -> Regel hinzufügen kann nun eine Regel erstellt werden, um den Zugriff aus dem IPSec-Netzwerk in das interne Netzwerk zuzulassen.

- Als Quelle wird das IPSec-Netzwerk ausgewählt.

- Als Ziel wird das interne Netzwerk ausgewählt.

- Als Dienst wird der gewünschte Dienst bzw. die gewünschte Dienstgruppe ausgewählt.

Client-Konfiguration

iOS (iPhone/iPad)

Die Konfiguration von VPN-Verbindungen wird unter Einstellungen -> Allgemein -> Netzwerk -> VPN erreicht. Dort lässt sich nun eine VPN-Verbindung hinzufügen. Als Art der Verbindung wird IPSec ausgewählt und die Eingabemaske wird entsprechend ausgefüllt:

Die Beschreibung ist der Name der Verbindung und ist frei wählbar. Account und Kennwort entsprechen dem Userkonto auf der Appliance. Server ist die IP bzw. der Hostname auf dem externen Interface. Shared Secret ist der innerhalb der IPSec-Verbindung konfigurierte Preshared Key.

Android

Die VPN-Einstellungen werden bei Android 6.0.x unter Einstellungen -> weitere Verbindungseinstellungen -> VPN erreicht.

Nun kann eine VPN Verbindung hinzugefügt werden. Anschließend wird der Verbindungstyp "IPSEC Xauth PSK" ausgewählt. Hier wird ein Name für die Verbindung ausgewählt, die Serveradresse (das externe Interface der Appliance) und der Preshared Key wird eingetragen.

Bei Aufbau der Verbindung werden dann Username und Passwort abgefragt. Dies kann wahlweise für spätere Anmeldungen gespeichert werden.

Greenbow-Client (Windows)

Nach Installation des Greenbow-Clients muss gegebenenfalls noch von der Verbindungsanzeige auf die Konfigurationsanzeige umgestellt werden (Klick auf [+])

Jetzt kann die bestehende Testverbindung bearbeitet oder eine neue Verbindung angelegt werden.

In der Phase 1 wird zunächst das Remote Gateway (externe IP-Adresse Ihrer Appliance) und dann der Preshared Key konfiguriert. Anschließend werden noch die IKE-Proposals angepasst.

Auf dem Karteireiter "Erweitert" lassen sich entweder Userdaten hinterlegen oder es kann ausgewählt werden, dass bei der Einwahl ein Fenster zur Eingabe der Authentifizierung erscheint.

In den Einstellungen der Phase 2 wird die lokale IP-Adresse des VPN-Clients sowie das entfernte Subnetz konfiguriert.

Hinweis zu vorgeschalteten Routern/Modems

Es kommt immer wieder zu Problemen mit der Stabilität der Verbindung, wenn ein Router/Modem vor der Appliance ebenfalls eine aktive Firewall hat. Bitte deaktivieren Sie auf diesen Geräten jegliche Firewall-Funktionalität