Chris (Diskussion | Beiträge) |

Chris (Diskussion | Beiträge) |

||

| Zeile 51: | Zeile 51: | ||

<br><br><br><br><br> | <br><br><br><br><br> | ||

Ist die Konfiguration hinzugefügt, müssen Sie diese nochmal bearbeiten um das Netz, auf welches zugegriffen werden soll, einzutragen. Mehrere Firmen-Netz können durch ein Komma getrennt eingetragen werden (10.0.0.0/24, 192.168.0.0/24). | Ist die Konfiguration hinzugefügt, müssen Sie diese nochmal bearbeiten um das Netz, auf welches zugegriffen werden soll, einzutragen. Mehrere Firmen-Netz können durch ein Komma getrennt eingetragen werden (10.0.0.0/24, 192.168.0.0/24). | ||

Zusätzlich können Sie auch eine | Zusätzlich können Sie auch eine Search Domain eintragen um diese durch den Tunnel zu pushen. Desweiteren können Sie hier ebenfalls die Renegoation angeben. | ||

Desweiteren können Sie hier ebenfalls die Renegoation angeben. | |||

<br><br> | <br><br> | ||

Version vom 24. Mai 2013, 15:23 Uhr

An der Appliance anmelden

- Öffnen Sie einen Webbrowser und geben Sie in die Adressleiste die IP-Adresse des internen Interface Ihrer Appliance an. Gefolgt von einem Doppelpunkt hinter dem der Port 11115 angefügt wird. Benutzen sie dafür das HTTPS Protokoll.

- Melden Sie sich im Login Dialog als Administrator an.

- Werkseinstellungen:

- Benutzername: admin

- Kennwort: insecure

Zertifikate

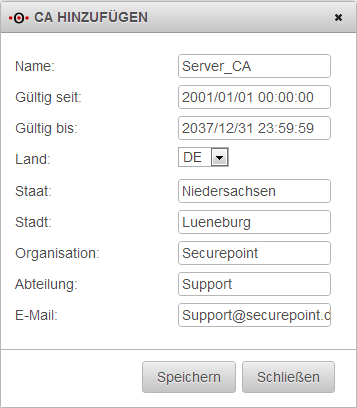

Bevor eine OpenVPN-Verbindung erstellt werden kann, müssen die benötigten Zertifikate angelegt werden.

- Gehen Sie dafür auf Authentifizierung > Zertifikate.

- Erstellen Sie ihre CA.

- Klicken Sie auf "+ CA hinzufügen".

- Geben Sie der CA einen Namen (Keine Leer- und/oder Sonderzeichen).

- Füllen Sie die anderen Felder entsprechend aus.

- Speichern Sie die CA.

- Gehen Sie danach auf die Registerkarte Zertifikate.

- Nun erstellen Sie ein Server- und für jeden Benutzer ein Client-Zertifikat.

- Geben Sie den Zertifikat einen Namen (Keine Leer- und/oder Sonderzeichen).

- Wählen Sie unter CA das eben erstellte CA -Zertfikat aus.

- Füllen Sie die restlichen Felder aus.

- Für das Server-Zertifikat aktivieren Sie den Haken "Serverzertifikat"

- Alias bleibt auf "none".

- Speichern Sie das Zertifikat und wiederholen Sie den Vorgang für die Client-Zertifikate.

- Achten Sie darauf, dass der Haken bei "Serverzertifikat" bei den Client-Zertifikaten nicht aktiviert ist.

SSL Konfiguration

Unter dem Menüpunkt VPN -> SSL wählen Sie Roadwarrior hinzufügen, anschließend wählen Sie :

- Name

- Protokoll

- Port

- Benutzerauthentifizierung

- Serverzertifikat

- Pool - Pool aus dem der Roadwarrior eine IP erhält z.B. 192.168.250.0/24

- Klicken Sie auf weiter

- Die MTU lassen Sie auf 1500

- Klicken Sie auf fertig

Ist die Konfiguration hinzugefügt, müssen Sie diese nochmal bearbeiten um das Netz, auf welches zugegriffen werden soll, einzutragen. Mehrere Firmen-Netz können durch ein Komma getrennt eingetragen werden (10.0.0.0/24, 192.168.0.0/24).

Zusätzlich können Sie auch eine Search Domain eintragen um diese durch den Tunnel zu pushen. Desweiteren können Sie hier ebenfalls die Renegoation angeben.

Beachten Sie: Sollte ihre UTM über mehrere Default-Routen verfügen(Multipathrouting), muss die Option "Multihome" für den SSL-VPN-Server aktiviert werden wenn als Protokoll UDP verwendet wird.

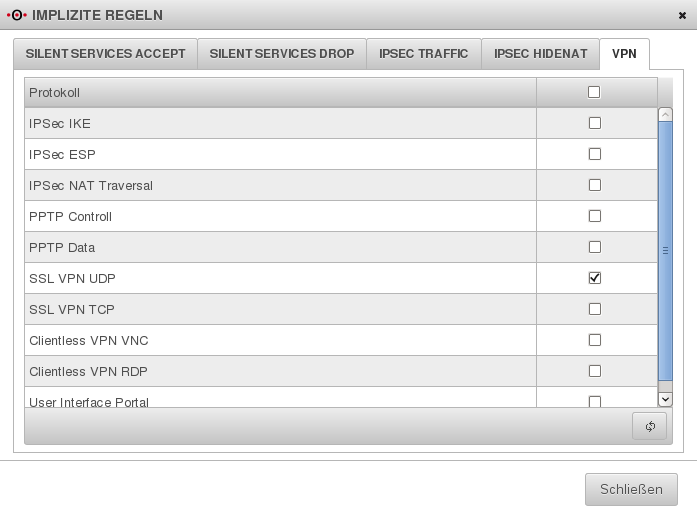

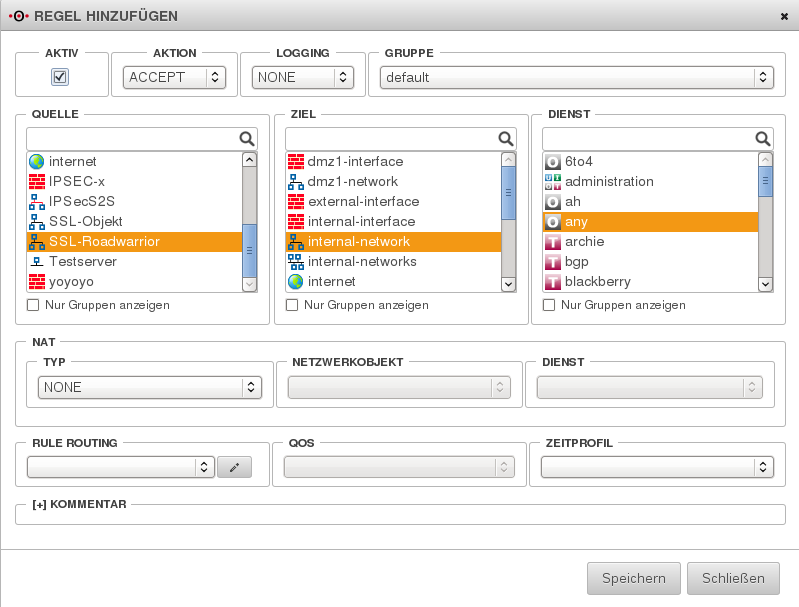

Regelwerk

Aktivieren Sie unter Firewall -> Implizite Regeln -> VPN das Protokoll, dass Sie für Ihre Verbindung gewählt haben. Um dem Client den Download zu ermöglichen aktivieren Sie zudem noch die Option User Interface Portal.

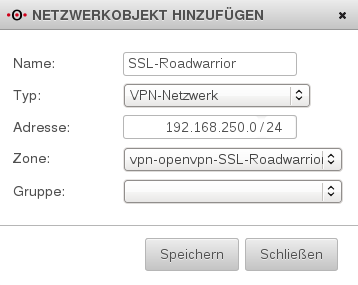

Zudem erstellen Sie unter Firewall -> Portfilter -> Netzwerkobjekte ein Netzwerkobjekt für das VPN Netzwerk. Die Adresse entspricht die des SSL tunX Netzes.

Anschließend erstellen Sie dem Objekt eine Regel um den Zugriff auf das interne Netz zu erlauben.

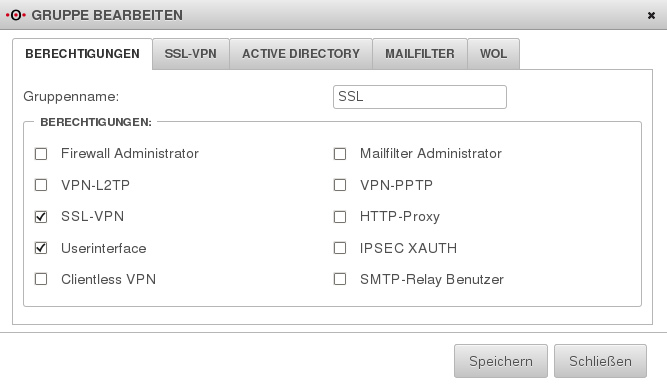

Benutzer und Gruppen anlegen

Erstellen Sie in der Benutzerverwaltung eine Gruppe mit einem geeigneten Namen, beispielsweise SSL. Die Gruppe muss die Berechtigung SSL-VPN und damit die Nutzer ein SSL-VPN Client-Programm mit fertiger Konfigurationsdatei vom Userinterface herunterladen können, zusätzlich die Berechtigung Userinterface erhalten.

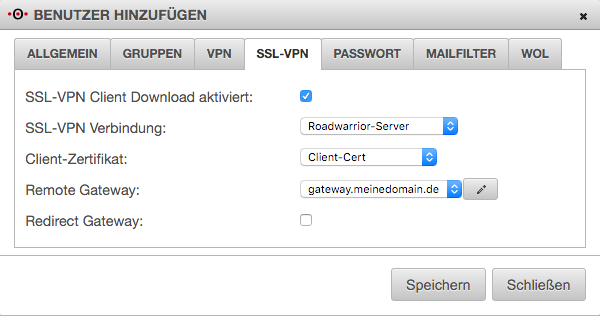

Unter dem Reiter SSL aktivieren Sie den Client download, wählen die erstellte SSL Verbindung, das Client Zertifikat und das Remote Gateway. Das Remote Gateway ist die Adresse der externen Schnittstelle

Soll der Benutzer selbst die Berechtigung haben sich den SSL-Client herunterzuladen, bearbeiten Sie Ihren erstellten Benutzer, fügen ihn der zuvor erstellten Gruppe hinzu, wählen unter SSL-VPN die gleichen Einstellungen wie die der Gruppe und aktivieren den SSL-Client Download.

Zudem kann den Benutzern unter dem Reiter VPN eine IP-Adresse aus dem SSL-VPN Netzwerk zugewiesen werden.

Wenn Sie dem Client eine IP zuweisen, müssen Sie die IP und Maske eintragen, Beispiel: 192.168.250.10/24.

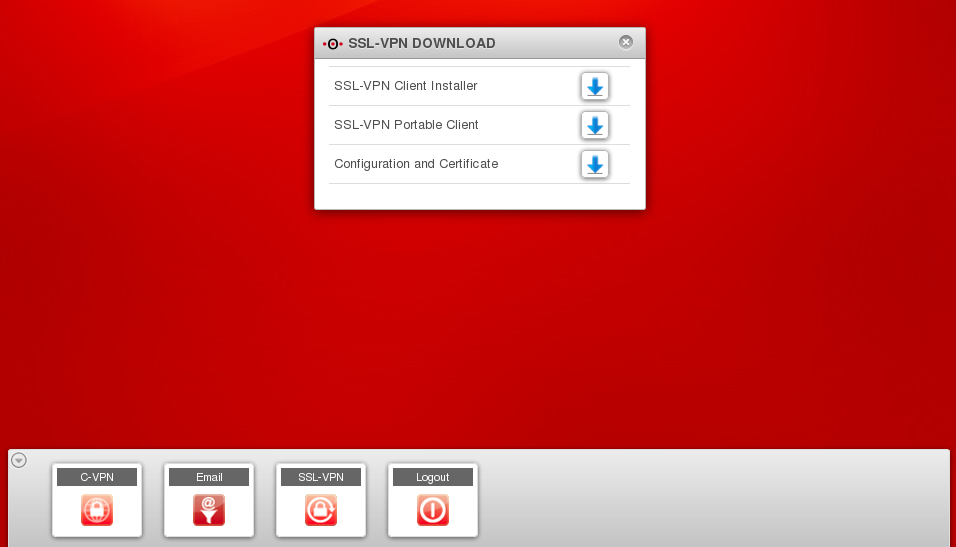

SSL-VPN-Verbindung als Client herstellen

Für Benutzer, die sich per SSL-VPN mit der Securepoint Appliance verbinden möchten, stellt die Appliance einen vorkonfigurierten SSL-VPN Client zur Verfügung. Dieser Client ist lauffähig unter dem Betriebssystem MS Windows ab der Version XP. Der Client wird als normal installierbare und portable Version angeboten. Die portable Version kann zum Beispiel auf einen USB Speicherstick kopiert werden und somit auch an anderen Rechnern ausgeführt werden. Voraussetzung hierfür sind Administratorrechte, da ein virtuelles TAP Device installiert werden muss. Die komprimierten Ordner enthalten neben den SSL-VPN Client eine Konfigurationsdatei, die CA- und Clientzertifikate sowie einen Treiber für die virtuelle TAP Netzwerkschnittstelle. Zum Installieren der virtuellen Tab Schnittstelle benötigt der Benutzer auf dem verwendeten Rechner Administratorrechte. Die Datei wird entweder vom Administrator der Securepoint Firewall an den Benutzer weitergereicht oder der Benutzer meldet sich an dem Userinterface der Securepoint Firewall an und lädt sich die Datei herunter. Letzteres ist nur möglich, wenn der Benutzer das Recht zur Benutzung des Userinterface zugewilligt bekommen hat.

Herunterladen des SSL-VPN Clients im Userinterface

Erreicht wird das Userinterface über das interne Interface der Securepoint Appliance. Ein Zugriff von externen Benutzern ist nur möglich, wenn die Implizite SSL Regeln aktiviert ist, die den Zugriff vom Internet auf das externe Interface per HTTPS erlaubt.

Öffnen Sie einen Webbrowser und geben in die Adresszeile die IP-Adresse oder den Hostnamen der Securepoint Appliance ein. Benutzen Sie dabei das Protokoll HTTPS.

Bsp.: https://192.168.175.1 oder https://myHost.dyndns.org

Bestätigen Sie das Laden der Seite durch Akzeptieren des Sicherheitszertifikats. Melden Sie sich mit Ihrem Benutzernamen und Ihrem Kennwort am Userinterface an.