Chris (Diskussion | Beiträge) |

Chris (Diskussion | Beiträge) |

||

| Zeile 102: | Zeile 102: | ||

*VPN -> L2TP | *VPN -> L2TP | ||

*Die Lokale IP und der Pool müssen sich im lokalen Netz befinden | *Die Lokale IP und der Pool müssen sich im lokalen Netz befinden | ||

<br><br><br><br><br><br> | |||

====Netzwerkobjekt für das L2TP-Netz anlegen==== | ====Netzwerkobjekt für das L2TP-Netz anlegen==== | ||

Version vom 30. August 2013, 15:37 Uhr

L2TP Roadwarrior-VPN-Verbindung

Das L2TP (Layer 2 Tunneling Protokoll) ist eine Kombination aus den Protokollen PPTP (Point to Point Tunneling Protokoll) und L2F (Layer 2 Forwarding). Da L2TP lediglich eine Benutzerauthentifizierung, aber keine Verschlüsselung unterstützt, wird es in Verbindung mit dem IPSec Protokoll eingesetzt. L2TP wird speziell zur Einbindung von Einzelrechnern an Netzwerke benutzt.

Konfiguration der Appliance

Die VPN-Verbindung wird über den IPSec Assistenten eingerichtet. Sie können die Authentifizierung über ein Zertifikat oder einen gemeinsamen Schlüssel den Preshared Key (PSK) vornehmen. Dem Roadwarrior wird eine IP-Adresse aus dem L2TP Adressenpool zugewiesen oder Sie weisen dem Roadwarrior in der Benutzerverwaltung eine feste IP-Adresse für die L2TP-Verbindung zu. Zusätzlich müssen Sie globale Einstellungen für L2TP Verbindungen einstellen, Netzwerkobjekte und Firewallregeln für den Zugriff anlegen.

Erstellen von Zertifikaten

Wenn Sie zur Authentifizierung Zertifikate benutzen möchten, müssen Sie diese zuvor erstellen, weil Sie das Serverzertifikat beim Anlegen der Verbindung im Assistenten angeben müssen.

Sie können für jeden Benutzer ein eigenes Zertifikat anlegen oder ein Zertifikat, welches von allen Benutzern genutzt wird. Das benutzergebundene Zertifikat ist zwar etwas mehr Aufwand, da die Zertifikate an die jeweiligen Nutzer verteilt und auf der Firewall verwaltet werden müssen. Beim Ausscheiden eines Nutzers, müssen Sie allerdings nur ein Zertifikat widerrufen. Alle anderen Benutzer bleiben davon unberührt. Bei einem allgemeinen Zertifikat müsste ein neues erstellt und an alle Benutzer verteilt werden. Die Benutzer müssen das Zertifikat austauschen, um den VPN Zugang weiter nutzen zu können. Da dieses Verfahren für jeden Nutzer etwas aufwendig ist, könnte in solchen Fällen das Preshared Key Verfahren mit einem sicheren Kennwort praktikabler sein.

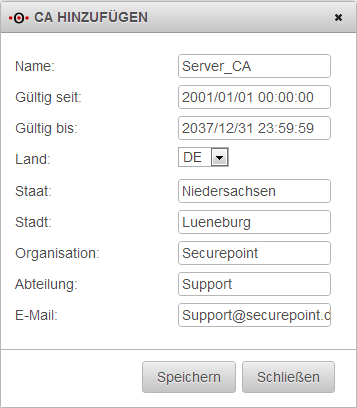

CA erstellen

Zuerst muss ein spezielles Zertifikat, die Certificate Authority (CA) generiert werden. Mit der CA werden alle erstellten Zertifikate signiert. So kann der Benutzer überprüfen, ob es sich um ein originales Zertifikat handelt.

- Gehen Sie in der Navigationsleiste auf den Punkt Authentifizierung und klicken Sie im Dropdownmenü auf den Eintrag Zertifikate

- Es öffnet sich die Zertifikatsverwaltung mit den Registerkarten CA, Zertifikate und Widerrufen.

- Klicken Sie in der Registerkarte CA auf den Button Hinzufügen.

- Es öffnet sich der Dialog Zertifikat hinzufügen.

- Das Feld Typ ist vorbelegt und kann nicht geändert werden.

- Legen Sie den Gültigkeitszeitraum in den Feldern Gültig von und Gültig bis fest.

- Gefragt ist nach Datum und Uhrzeit. Tippen Sie die Daten per Hand ein oder wählen Sie diese aus dem Kalender, der eingeblendet wird, wenn Sie in das Feld klicken.

- Geben Sie im Feld Name eine Bezeichnung für die CA an.

- Wählen Sie im Feld Land Ihre Landeskennung aus.

- Im Feld Staat ist nach dem Bundesland oder der Region gefragt.

- Tragen Sie Ihren Ort im Feld Stadt ein.

- Geben Sie im Feld Organisation den Firmennamen an.

- Das Feld Abteilung fragt die Abteilung der Firma ab.

- Geben Sie Ihre E-Mail Adresse im Feld E-Mail ein.

- Klicken Sie auf Speichern.

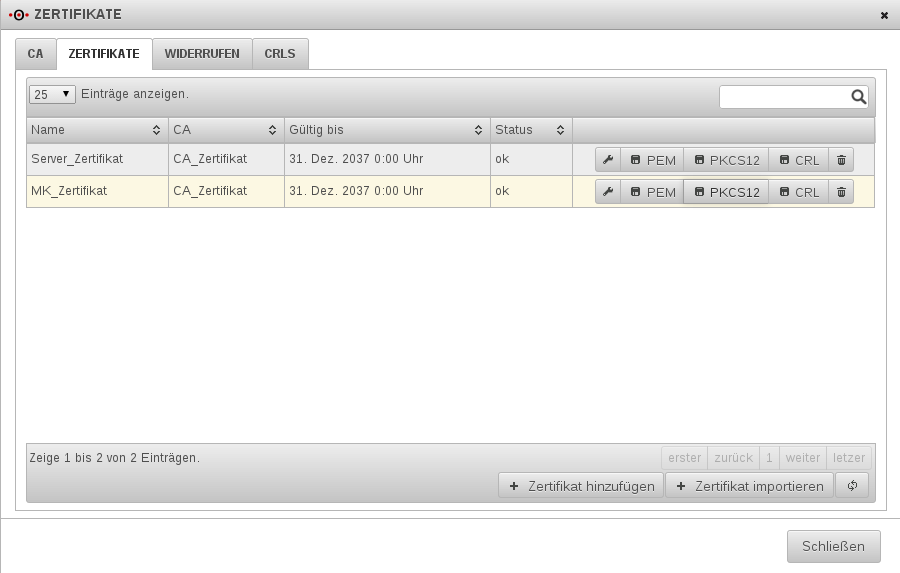

Zertifikate erstellen

Für den Server und den Benutzer müssen noch Zertifikate erstellt werden.

- Nun erstellen Sie ein Server- und für jeden Benutzer ein Client-Zertifikat.

- Geben Sie den Zertifikat einen Namen (Keine Leer- und/oder Sonderzeichen).

- Wählen Sie unter CA das eben erstellte CA -Zertfikat aus.

- Füllen Sie die restlichen Felder aus.

- Für das Server-Zertifikat aktivieren Sie den Haken "Serverzertifikat"

- Alias bleibt auf "none".

- Speichern Sie das Zertifikat und wiederholen Sie den Vorgang für die Client-Zertifikate.

- Achten Sie darauf, dass der Haken bei "Serverzertifikat" bei den Client-Zertifikaten nicht aktiviert ist.

Zertifikate exportieren

Die Benutzer benötigen zur Herstellung der Verbindung die CA sowie das Zertifikat. Am einfachsten ist der Export über die Personal Information Exchange Syntax (PKCS#12), da beide Zertifikate in einer Datei verschlüsselt exportiert werden.

- Suchen Sie auf der Registerkarte Zertifikate das jeweilige Zertifikat heraus.

- Klicken Sie auf das Icon mit dem Schlosssymbol (Exportiere .pkcs).

- Geben Sie in dem öffnenden Dialog ein Kennwort für das Zertifikat ein.

- Bestätigen Sie im Browser Dialog das Abspeichern des Zertifikats.

- Die exportierten Zertifikate können Sie jetzt an die VPN-Benutzer weitergeben.

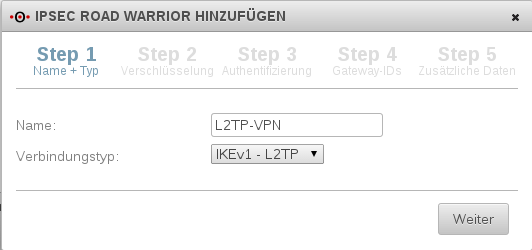

L2TP-Verbindung mit dem IPSec Assistenten erstellen

Der Assistent führt Sie Schritt für Schritt durch den Erstellungsvorgang.

- Gehen Sie in der Navigationsleiste auf den Punkt VPN und klicken Sie in dem Dropdownmenü auf den Eintrag IPSec Assistent.

- Im ersten Schritt wählen Sie die als Verbindungstyp L2TP.

- Klicken Sie auf Weiter.

- Im zweiten Schritt wählen Sie die Verschlüsselung

- Klicken Sie auf Weiter.

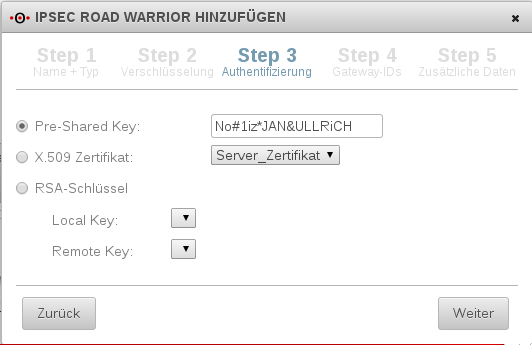

- Wählen Sie die Art der Authentifizierung, indem Sie den jeweiligen Radiobutton markieren.

- Wenn Sie das Preshared Key Verfahren (PSK) nutzen möchten, tragen Sie den gemeinsamen Schlüssel in das vorgesehene Feld ein. Geben Sie dieses Kennwort an die Benutzer weiter.

- Beachten Sie auch die Merkmale eines sicheren Kennworts:

- zufällige Zeichenkette

- Mindestlänge 8 Zeichen

- Groß- und Kleinbuchstaben

- Sonderzeichen

- Wenn Sie das Zertifikatsverfahren nutzen möchten, wählen Sie ein Zertifikat aus der Dropdownbox.

- Klicken Sie auf Weiter.

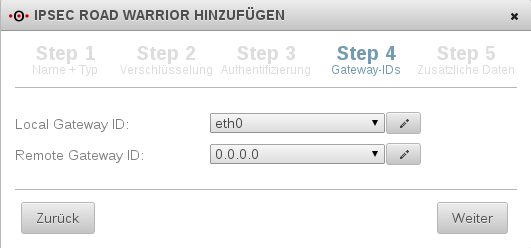

Im nächsten Schritt wählen Sie Ihre externe Schnittstelle

- Wählen Sie Ihre Local Gateway ID

- Die Remote Gateway ID bleibt auf 0.0.0.0

- Klicken Sie auf Weiter.

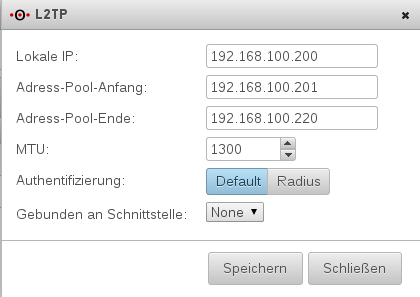

L2TP-Pool anlegen

Als nächstes legen Sie die L2TP IP und den L2TP Pool fest unter:

- VPN -> L2TP

- Die Lokale IP und der Pool müssen sich im lokalen Netz befinden

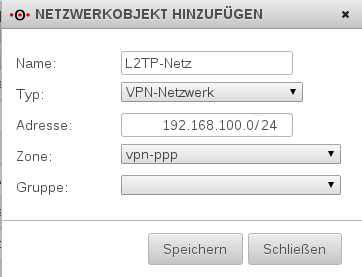

Netzwerkobjekt für das L2TP-Netz anlegen

Um Regeln für den Zugriff anzulegen, muss vorher ein Netzwerkobjekt angelegt werden.

- Gehen Sie in der Navigationsleiste auf den Punkt Firewall -> "Portfilter" -> "Netzwerkobjekte"

- Klicken Sie auf den Button VPN Host/Netz hinzufügen.

- Im erscheinenden Dialog geben Sie die Daten des L2TP-Netzes ein.

- Geben Sie eine Bezeichnung für das Netzwerkobjekt im Feld Name ein.

- Wählen Sie im Feld Typ den Eintrag VPN-Netzwerk aus.

- Tragen Sie im Feld IP-Adresse die IP-Adresse des L2TP-Netzwerkes ein.

- Wählen Sie die passende Subnetzmaske aus dem Dropdownfeld Netzmaske.

- Im Feld Zone wählen Sie den Eintrag vpn-ppp aus.

- Klicken Sie auf Speichern.

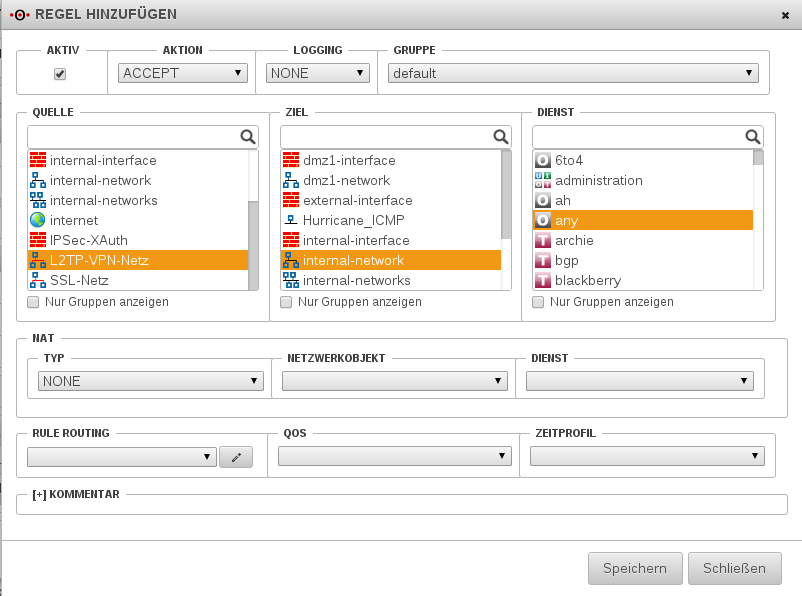

Regeln anlegen

Unter Firewall -> Implizite Regeln -> VPN müssen Sie das Protokolle IPSec IKE, IPSec ESP und IPSec NAT Traversal aktivieren damit die Verbindung aufgebaut wird.

Die zweite Regel erlaubt den Zugriff vom L2TP-Netz auf das interne Netzwerk.

- Klicken Sie unter Firewall -> Portfilter auf den Button Regel hinzufügen.

- Wählen Sie aus der Liste Quelle das Objekt L2TP_Netz aus.

- Markieren Sie in der Liste Ziel den Eintrag Internal Network.

- Wählen Sie in der Liste Dienst den Eintrag any.

- Klicken Sie auf Speichern.

Aktualisieren der Regeln

Aktualisieren Sie im Anschluss das Regelwerk, um die neuen Regeln zu aktivieren.

- Klicken Sie dazu im Portfilter auf den Button Aktualisiere Regeln.

Überprüfung des Dienststatus

Um L2TP-VPN-Verbindungen auf die Appliance zuzulassen, müssen die Dienste L2TP Server und IPSec Server gestartet sein.

- Gehen Sie in der Navigationsleiste auf den Punkt Anwendungen und klicken Sie in Dropdownmenü auf den Eintrag Anwendungsstatus.

- Es öffnet sich der Dialog Anwendungsstatus, der eine Liste aller verfügbaren Dienste und deren Status aufzeigt.

- Überprüfen Sie in der Spalte Status den Status der Dienste L2TP Server und IPSec Server. Sind die Dienste nicht gestartet, klicken Sie auf die Schaltfläche An. Sind die Dienste schon gestartet, klicken Sie auf die Schaltfläche Neu starten, damit die Änderungen wirksam werden.