KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 1.213: | Zeile 1.213: | ||

---- | ---- | ||

{{Hinweis|!! {{#var: | {{Hinweis|!! {{#var:4|Die hier gezeigten Einstellungen sind Beispiele, die einen möglichst umfassenden Schutz bieten. Eine <u>Anpassung an lokale Anforderungen</u> ist unbedingt vorzunehmen !}}|r}} | ||

Version vom 14. Oktober 2019, 13:30 Uhr

Beispielhafte Konfiguration eines EMM-Profils

- Neu

- Bestpractice

Die hier gezeigten Einstellungen sind Beispiele, die einen möglichst umfassenden Grund-Schutz bieten. Eine Anpassung an lokale Anforderungen ist unbedingt vorzunehmen !

Eine Anleitung, wie Securepoint Mobile Security mit Android Enterpride-Konten verbunden werden kann findet sich hier.

Vorbemerkung

Android Enterprise-Profile (EMM) verhalten sich grundlegend anders als herkömmliche Android Profile. Die Geräte-Registrierung wird direkt an ein Profil gebunden.

Es muss zuerst ein Profil angelegt (und konfiguriert) werden, bevor ein Gerät registriert werden kann.

Es ist nicht mehr möglich ein Profil einer Rolle, einem Benutzer oder einem Tag zuzuordnen.

In Android Enterprise-Profilen können zahlreiche sicherheitsrelevante Einstellungen vorgenommen werden, so z.B.

- Kamara deaktivieren

- Mikrofon deaktivieren

- USB-Dateiübertragung deaktivieren

- ausgehende Anrufe deaktivieren

- Bluetooth deaktivieren

- Kontaktfreigabe deaktivieren

- Tethering deaktivieren

- sms deaktivieren

- Netzwerk nur mit VPN ermöglichen

- uvm.

Android Enterprise Profile werden unmittelbar angewendet und müssen nicht veröffentlicht werden !

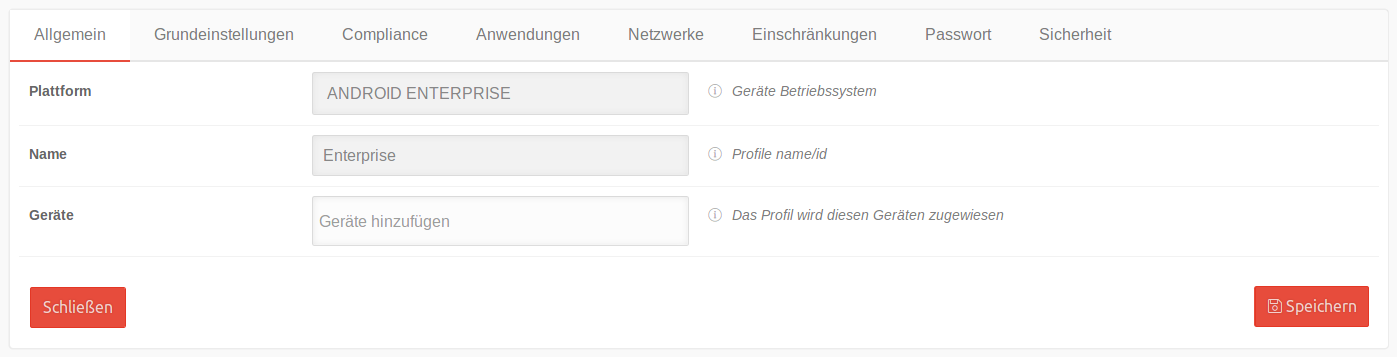

Android Enterprise Profil

Allgemein

Anzeige der verwendeten Plattform, des Profil-Namens und der zugeordneten Geräte.

Soll ein Android EMM-Profil neu angelegt werden, muss als Plattform Android Enterprise ausgewählt werden.

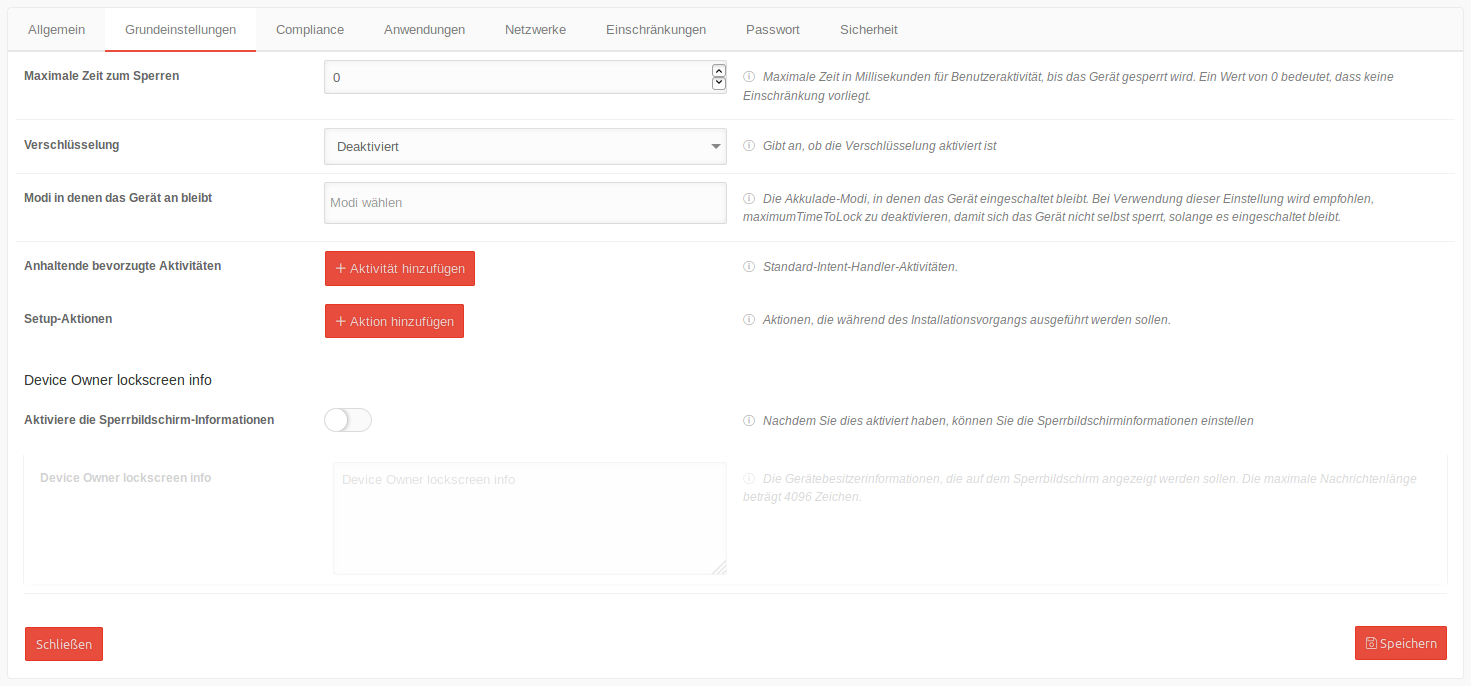

Grundeinstellungen

Die hier gezeigten Einstellungen sind Beispiele, die einen möglichst umfassenden Grund-Schutz bieten. Eine Anpassung an lokale Anforderungen ist unbedingt vorzunehmen !

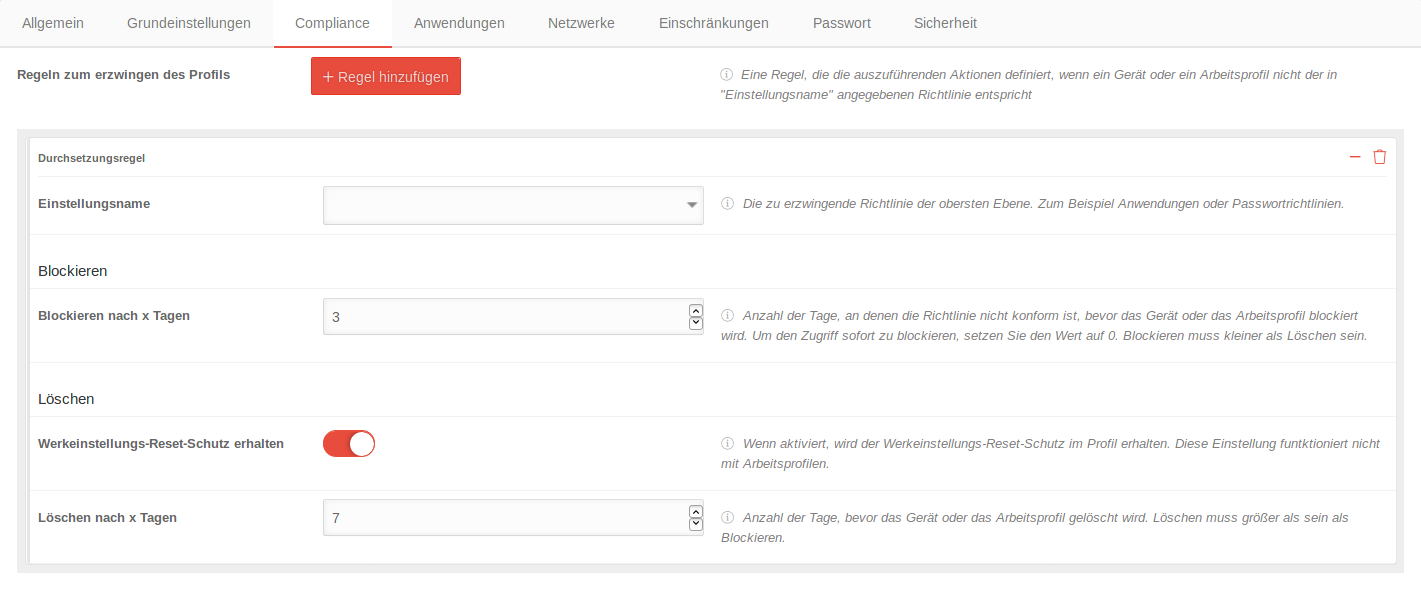

Compliance

Es können Regeln definiert werden, wann das Telefon bzw das Arbeitsprofil gesperrt und wann es gelöscht (in Werkszustand zurückgesetzt) wird. Der Anwender wird aufgefordert, die ausgewählte Richtlinie auf dem Gerät zu aktivierten. Andernfalls wird das Gerät / Arbeitsprofil geblockt bzw. auf die Werkseinstellungen zurückgesetzt / gelöscht.

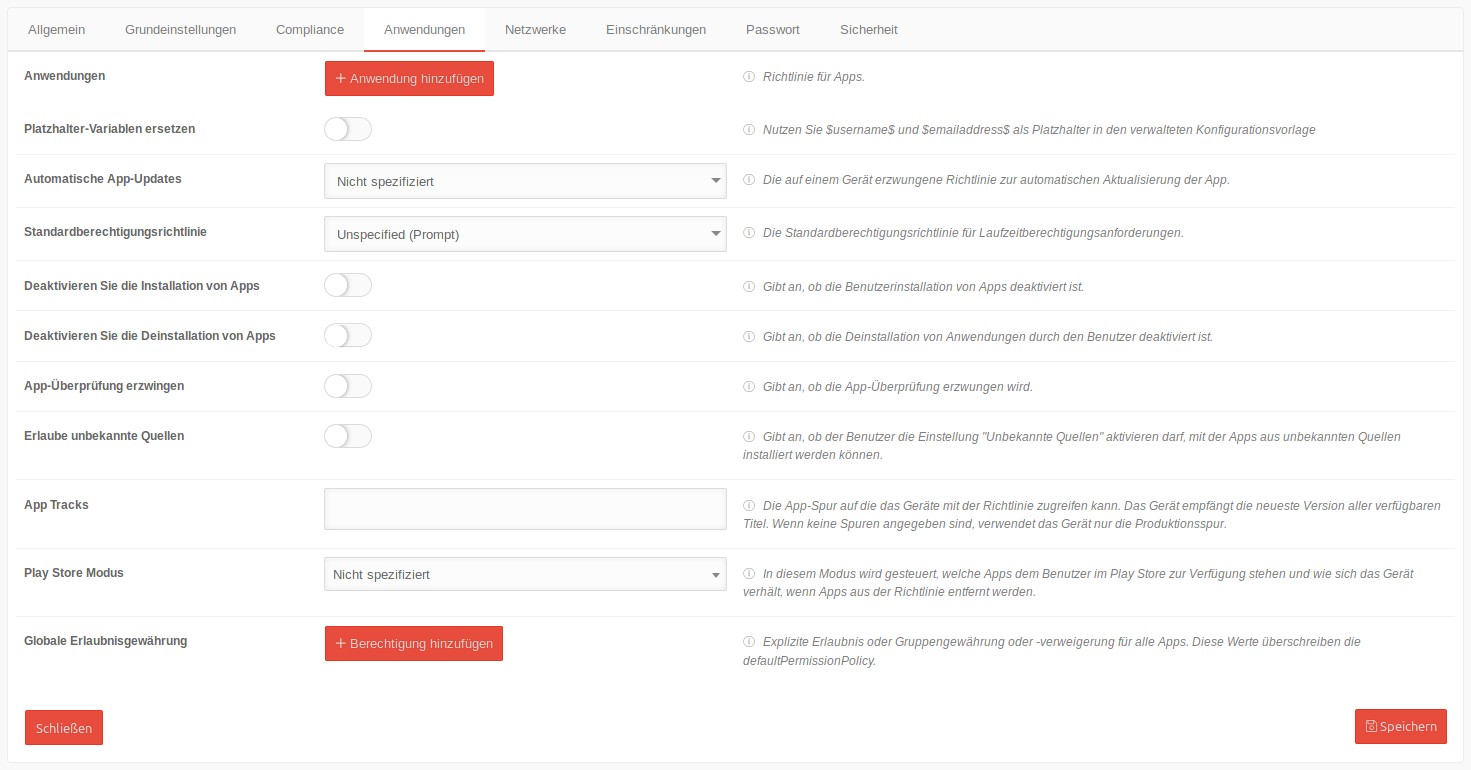

Anwendungen

Apps auf EMM-verwalteten Geräten, werden innerhalb der Profile konfiguriert !

Das Menü hat auf diese Profile / Geräte keine Auswirkung!

Die hier gezeigten Einstellungen sind Beispiele, die einen möglichst umfassenden Grund-Schutz bieten. Eine Anpassung an lokale Anforderungen ist unbedingt vorzunehmen !

| Beschriftung | Vorgeschlagener Wert | Beschreibung |

|---|---|---|

| Automatische App-Updates | Immer | Die auf einem Gerät erzwungene Richtlinie zur automatischen Aktualisierung von Apps in Abhängigkeit der Netzwerkverbindung: Auch bei Geräten, die selten oder nie in ein WLAN zurückkehren, sollen die Apps aktualisiert werden. Das Datenvolumen wirkt sich bei üblichen Volumentarifen in der Regel kaum aus. |

| Standardberechtigungsrichtlinie | Prompt | Neue bzw. nicht konfigurierte Berechtigungen werden durch Abfrage genehmigt oder verweigert. |

| Deaktivieren Sie die Installation von Apps | Es sollen keine Apps durch den Benutzer installiert werden können. | |

| Deaktivieren Sie die Deinstallation von Apps | Es sollen keine Apps durch den Benutzer deinstalliert werden können. | |

| App-Überprüfung erzwingen | Aktiviert Google Play Protect. Damit wird überprüft, daß die App sich im ursprünglichen Zustand befindet und im Vergleich zu der Version im App-Store nicht manipuliert wurde. | |

| Play-Store-Modus | Whitelist | Nur Apps, die hier in der Richtlinie konfiguriert werden, sind verfügbar. Jede App, die nicht in dieser Richtlinie enthalten ist, wird automatisch vom Gerät deinstalliert. Blacklist bedeutet: Alle Apps im Play Store sind verfügbar, bis auf solche, die hier mit Installationstyp Blockieren konfiguriert werden! |

Speichern

Anwendung hinzufügen

Select app Auswahl der gewünschten Apps. Für unser Beispiel: Nextcloud

Übernahme der App mit Auswählen

| Beschriftung | Vorgeschlagener Wert | Beschreibung | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Paketnamen | com.nextcloud.client | Der Paketname der App, die zuvor ausgewählt wurde | ||||||||||||

| Installationstyp | Vorinstallation | Die App wird automatisch auf dem Gerät installiert

| ||||||||||||

| Standardberechtigungsrichtlinie | Prompt | Werden neue, nicht explizit gewährte oder verweigerte Berechtigungen benötigt, fragt das System nach einer Berechtigung. | ||||||||||||

| Berechtigungen | Berechtigung hinzufügen | Einzelne Berechtigungen können anders als die zuvor konfigurierte Standardberechtigungsrichtlinie eingestellt werden und überschreiben deren Werte | ||||||||||||

| Permission | / Erweitern oder minimieren einer Berechtigung Löschen der Berechtigung | |||||||||||||

| Berechtigung | android.permission. WRITE_EXTERNAL_STORAGE |

Die App braucht zugriff auf den Speicher (gemeint ist Interner Speicher und eine zusätzliche SD-Karte) | ||||||||||||

| Richtlinie | Gewähren | Die Richtlinie zum Erteilen der Berechtigung. | ||||||||||||

| Berechtigung | android.permission.INTERNET | Die App soll Zugriff auf vorhandene Internetverbindungen erhalten. | ||||||||||||

| Richtlinie | Gewähren | Die Richtlinie zum Erteilen der Berechtigung. | ||||||||||||

| Berechtigung | com.nextcloud.client. permission.C2D_MASSAGE |

Die App soll Push-Nachrichten über Firebase Cloud Messaging (ehemals Google Cloud Massage) erhalten können (Cloud to Device → C2D) | ||||||||||||

| Richtlinie | Gewähren | Die Richtlinie zum Erteilen der Berechtigung. | ||||||||||||

| Hier sind ggf. weitere Berechtigungen zu gewähren oder zu verweigern. Zu beachten: Im Feld »Genehmigung« erscheinen jeweils nur die Berechtigungen, die die jeweilige App fordert und in der Regel auch für einen einwandfreien Betrieb benötigt. Es empfiehlt sich hier unbedingt notwendige Berechtigungen vorab zu gewähren und alle weiteren Berechtigungen nur auf Nachfrage (Prompt) zuzulassen. Die Option »verweigern« sollte nur bei ausgewählten Berechtigungen verwendet werden, bei denen eindeutig ist, daß die gewünschte Funktion der App dadurch nicht beeinträchtigt wird. | ||||||||||||||

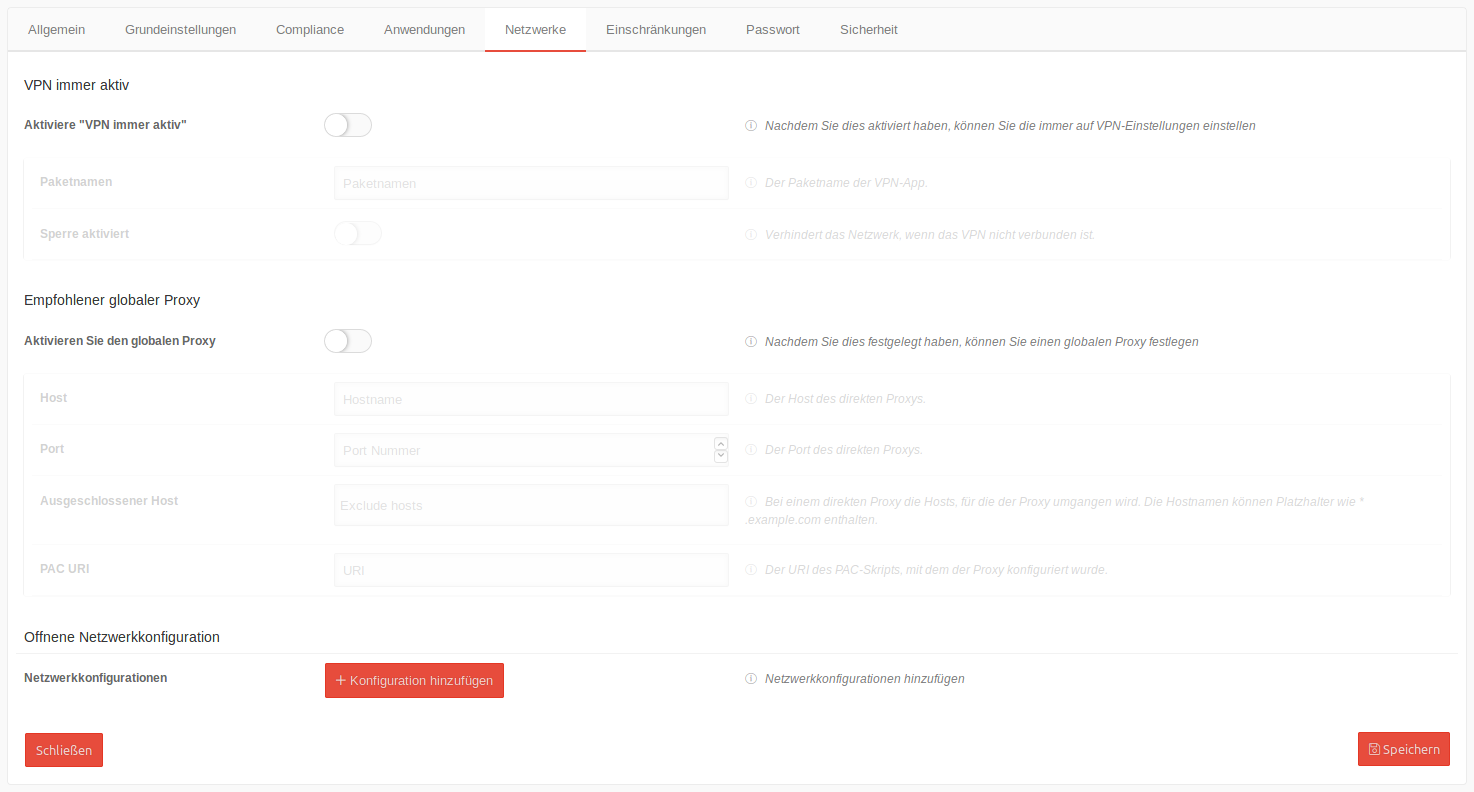

Netzwerke

| Beschriftung | Default-Einstellung | Beschreibung |

|---|---|---|

VPN immer aktiv | ||

| Aktiviere "VPN immer aktiv" | Baut immer ein VPN auf. ermöglicht weitere Einstellungen | |

| Paketname | de.securepoint.ms.agent | Der Paketname der VPN-App. |

| Sperre aktiviert | Sollte das VPN nicht verbunden sein, wird jede Netzwerkverbindung verhindert. | |

Netzwerkkonfiguration | ||

| Netzwerkkonfigurationen | + Konfiguration hinzufügen | Zugangsprofile für WiFi-Netzwerke konfigurieren |

| Netzwerk | ||

| Name | ttt-point Zentrale | Der Name der Konfiguration |

| Typ | WiFi | Der Konfigurationstyp ist vorgegeben

Wifi |

| SSID | ttt-point-zentrale-WLAN | Die SSID des Netzwerks |

| Sicherheit | WPA-PSK | Hohe Sicherheitsstufe |

| Passwort |

| |

| Versteckte SSID | Zeigt an, ob die SSID angezeigt wird. | |

| Automatisch verbinden | Das Gerät soll sich automatisch mit dem Netzwerk verbinden. |

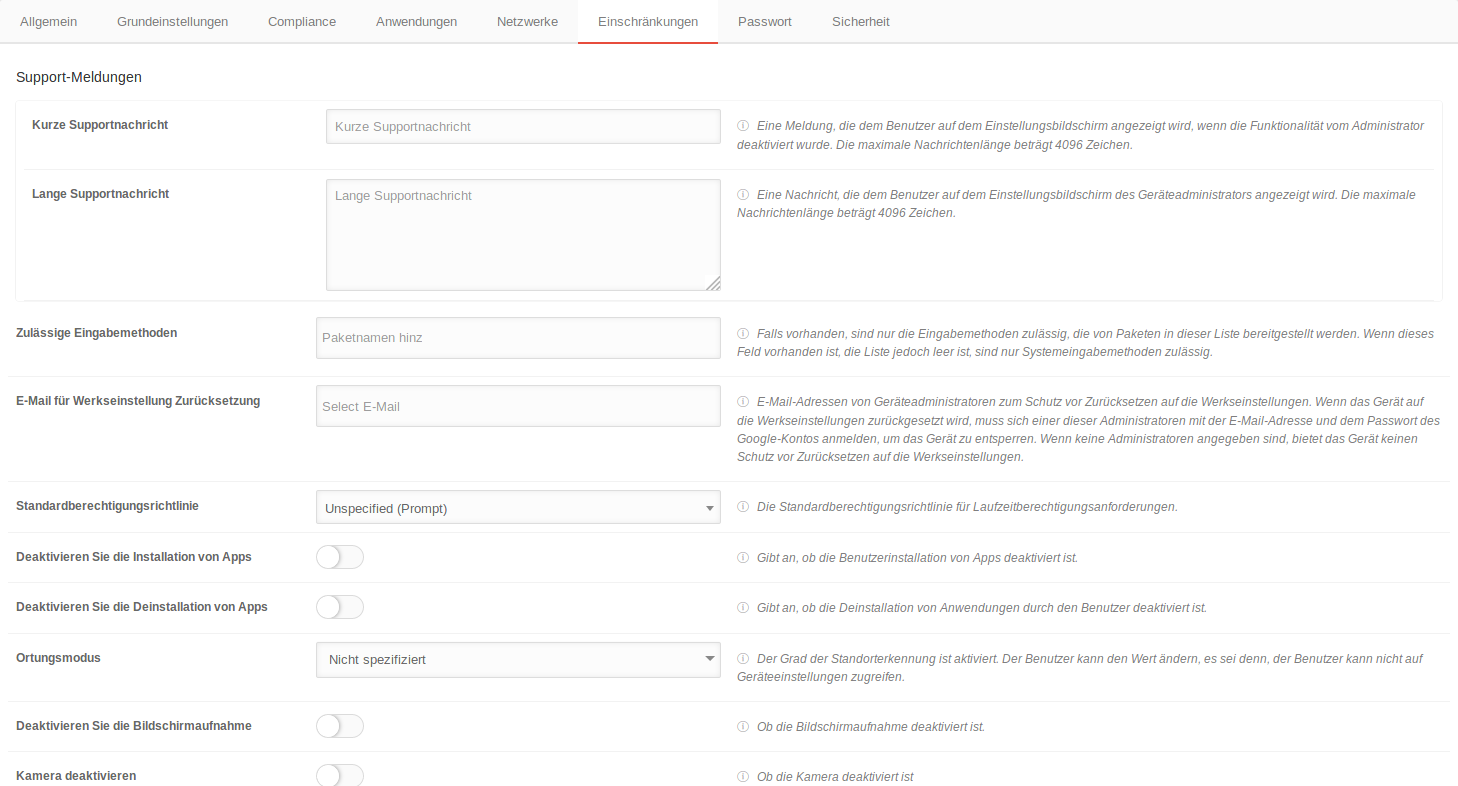

Einschränkungen

| Beschriftung | Eingabe | Beschreibung | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

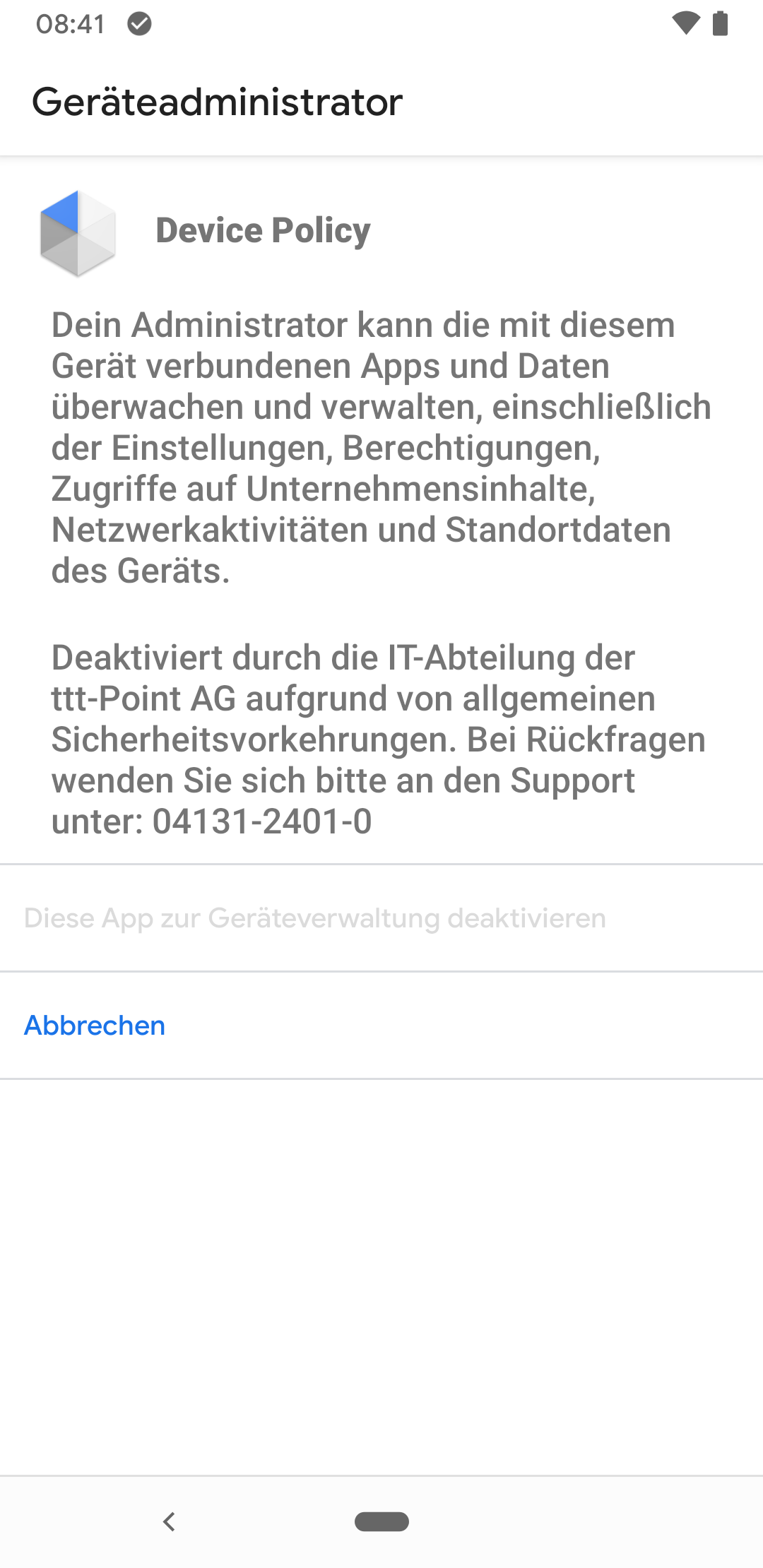

Support-Meldungen | ||||||||||||

| Kurze Supportnachricht | Deaktiviert durch die IT-Abteilung der ttt-Point AG | Eine Meldung, die dem Benutzer auf dem Einstellungsbildschirm angezeigt wird, wenn die Funktionalität vom Administrator deaktiviert wurde. Die maximale Nachrichtenlänge beträgt 4096 Zeichen. | ||||||||||

| Lange Supportnachricht | Deaktiviert durch die IT-Abteilung der ttt-Point AG aufgrund von allgemeinen Sicherheitsvorkehrungen. Bei Rückfragen wenden Sie sich bitte an den Support unter: 04131-2401-0 | Eine Nachricht, die dem Benutzer angezeigt wird. Die maximale Nachrichtenlänge beträgt 4096 Zeichen. Abb. s.o. | ||||||||||

| Zulässige Eingabemethoden | Falls vorhanden, sind nur die Eingabemethoden zulässig, die von Paketen in dieser Liste bereitgestellt werden. Wenn dieses Feld vorhanden ist, die Liste jedoch leer ist, sind nur Systemeingabemethoden zulässig. | |||||||||||

| Ortungsmodus | Hohe Genauigkeit |

| ||||||||||

| Deaktivieren Sie die Bildschirmaufnahme | Um Datenschutz zu gewährleisten, sollen keine Screenshots angefertigt werden können. Dazu gehört auch das Blockieren von Screensharing-Anwendungen und ähnlichen Anwendungen (z.B. Google Assistant), die die Screenshot-Funktionen des Systems nutzen. | |||||||||||

| Kamera deaktivieren | Per Default soll die Kamera deaktiviert sein. | |||||||||||

| Deaktivieren Sie den Werksreset | Das Zurücksetzen auf Werkseinstellungen soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie die Bereitstellung physischer Medien | Das Bereitstellen externer physischer Medien durch den Benutzer soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie das Ändern von Konten | Das Hinzufügen oder Entfernen von Konten soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie den abgesicherten Modus | Im "abgesicherten Modus" werden Apps von Drittanbiertern deaktiviert. Dadurch sind ungewollte Einstellungen möglich! (Streng genommen ist diese Einstellung nicht notwendig, weil sie bereits durch die Einstellung Verschlüsselung: Mit Passwort aktivieren im Reiter Grundeinstellungen erzwungen wird.) | |||||||||||

| Deaktivieren Sie die Bluetooth-Kontaktfreigabe | Per Bluetooth sollen keine Kontaktdaten das Gerät verlassen. | |||||||||||

| Deaktivieren Sie die Bluetooth-Konfiguration | Die Bluetooth-Konfiguration soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie die Cell Broadcast-Konfiguration | Die Konfiguration von Cell Broadcast soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie die Mobilfunknetzkonfiguration | Die Konfiguration von Mobilfunknetzen soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie die Tethering-Konfiguration | Die Konfiguration von Tethering und portablen Hotspots soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie die VPN-Konfiguration | Die Konfiguration von VPN soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie die Wi-Fi-Konfiguration | Die Konfiguration von WLAN-Zugangspunkten soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie das Zurücksetzen der Netzwerkeinstellungen | Gibt an, ob das Zurücksetzen der Netzwerkeinstellungen deaktiviert ist. | |||||||||||

| Datei per NFC versenden deaktivieren | Die Verwendung von NFC zum Übertragen von Daten aus Apps soll deaktiviert sein. | |||||||||||

| Deaktivieren Sie die USB-Datenübertragung | Die Übertragung von Dateien über USB soll deaktiviert sein. | |||||||||||

| Debugging-Funktionen zulassen | Der Benutzer darf Debugging-Funktionen aktivieren. | |||||||||||

| Hinweise zum ersten Benutzer überspringen | Flag, um Hinweise zur ersten Verwendung zu überspringen. Der Unternehmensadministrator kann die Systemempfehlung für Apps aktivieren, um das Benutzer-Tutorial und andere einführende Hinweise beim ersten Start zu überspringen. | |||||||||||

| Deaktivieren Sie die Keyguard-Funktionen | Kamera Vertrauensagenten ignorieren Remote-Eingang | Funktionen, die dem Benuzter im Sperrbildschirm nicht mehr zur Verfügung stehen. |

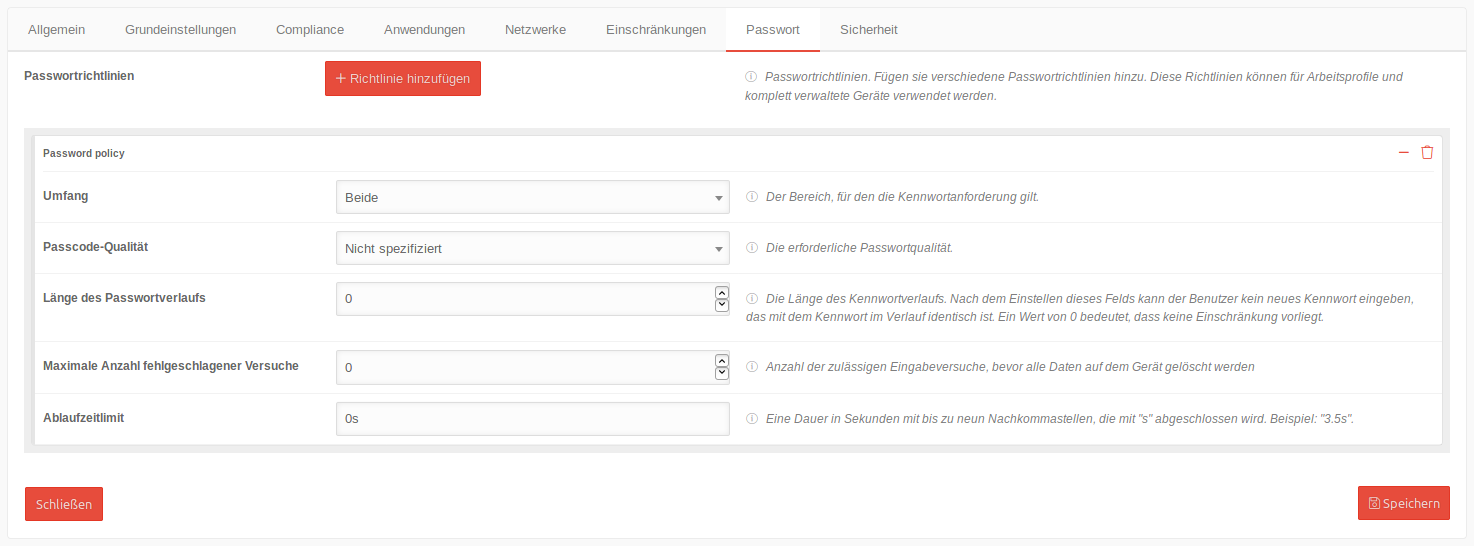

Passwort

Passwortrichtlinien können für Arbeitsprofile und komplett verwaltete Geräte verwendet werden.

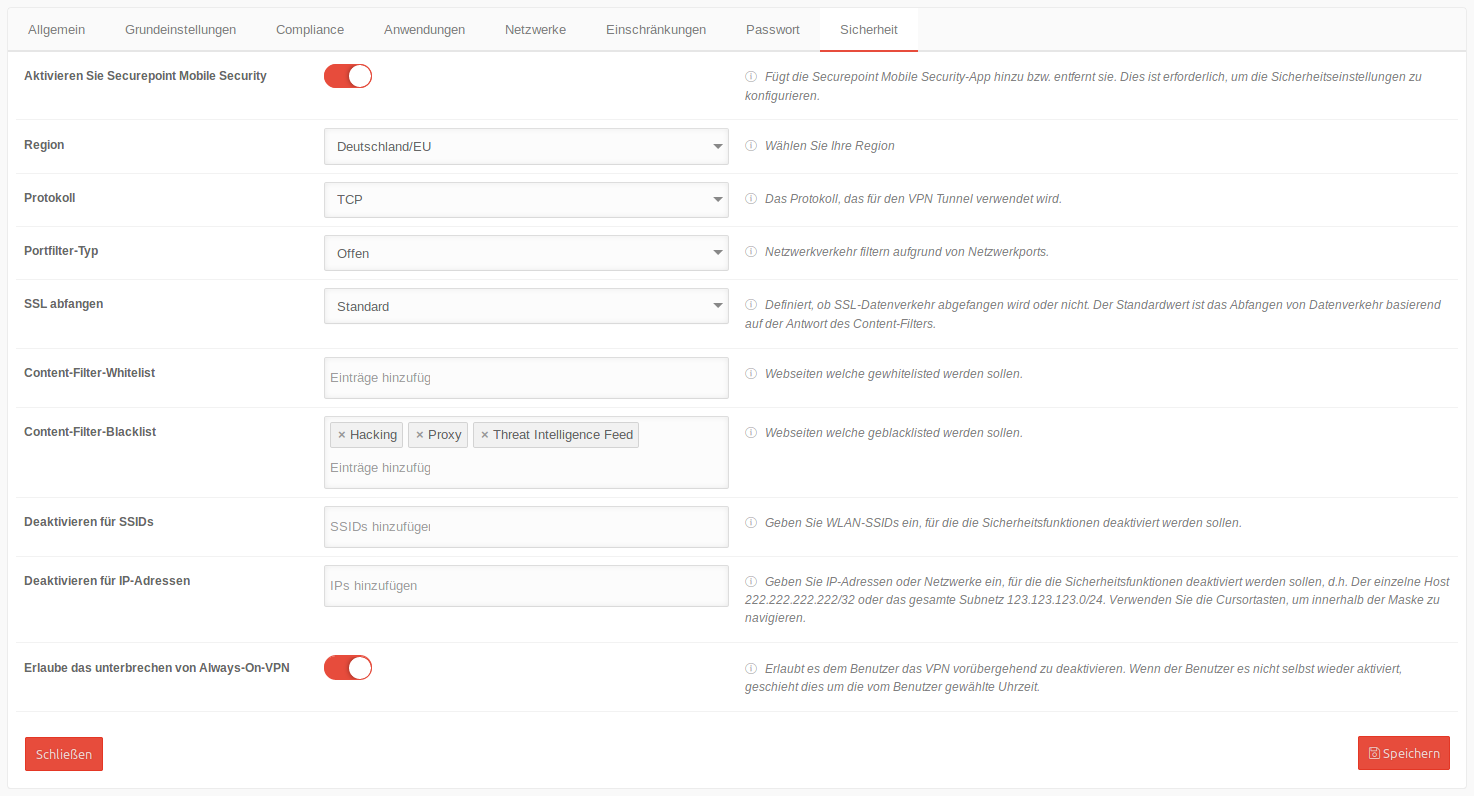

Sicherheit

Bei Aktivierung wird die Securepoint Mobile Security-App im Reiter Anwendungen hinzu gefügt bzw. entfernt und kann hier konfiguriert werden.

Dies ist erforderlich, um die Sicherheitseinstellungen zu konfigurieren.

Es werden zahlreiche Einstellungen konfiguriert, die die Sicherheit bei Web-Anwendungen steuern.

Konfiguration mit Klick auf Sicherheit aktivieren

| Aktion | Default | Beschreibung | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Region | Deutschland/EU | Geographische Zuordnung des VPN-Endpunktes | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Protokoll | TCP | Das Protokoll, das für den VPN Tunnel verwendet wird. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Portfilter-Typ | Auswahl | Netzwerkverkehr filtern aufgrund von Netzwerkports: Communication VPN

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SSL interception | Standard | SSL-Datenverkehr von Webseiten, die in der Content-Filter-Whitelist aufgeführt sind, werden nicht abgefangen, andere Seiten werden mittels SSL-Interception überprüft. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Content-Filter-Whitelist | Fernwartung | Klick-Box: Webseiten, die auf einer Whitelist eingetragen werden sollen. Mögliche Einträge: Contentfilter | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Content-Filter-Blacklist | Default-Werte Hacking Proxy Threat Intelligence Feed |

Klick-Box: Webseiten, die auf einer Blacklist eingetragen werden sollen. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Deaktivieren für SSIDs | ttt-point-zentrale-WLAN | Eingabe von WLAN-SSIDs, für die die Sicherheitsfunktionen deaktiviert werden sollen. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Erlaube das unterbrechen von Always-On-VPN | Dem Benutzer soll es nicht erlaubt sein, das VPN vorübergehend zu deaktivieren. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Appkonfiguration | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Andere VPN Profile erlauben | Das Hinzufügen von anderen VPN Profilen, zusätzlich zu dem Securepoint Security-Profil soll nicht erlaubt sein. |

Speichern

Die hier gezeigten Einstellungen sind Beispiele, die einen möglichst umfassenden Grund-Schutz bieten. Eine Anpassung an lokale Anforderungen ist unbedingt vorzunehmen !