Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 13: | Zeile 13: | ||

Die entsprechende Regel sieht dann folgendermaßen aus:<br> | Die entsprechende Regel sieht dann folgendermaßen aus:<br> | ||

Quelle: internal-network<br> | <p>Quelle:<span style="white-space:pre">				</span>internal-network<br> | ||

Ziel: IPSec-Netz<br> | Ziel:<span style="white-space:pre">					</span>IPSec-Netz<br> | ||

Dienst: Any<br> | Dienst:<span style="white-space:pre">				</span>Any<br> | ||

Aktion: ACCEPT<br> | Aktion:<span style="white-space:pre">				</span>ACCEPT<br> | ||

NAT Typ: HIDENAT EXCLUDE<br> | NAT Typ:<span style="white-space:pre">			</span>HIDENAT EXCLUDE<br> | ||

NAT Netzwerkobjekt: external-interface | NAT Netzwerkobjekt:<span style="white-space:pre">	</span>external-interface | ||

</p> | |||

Version vom 13. Juli 2015, 09:56 Uhr

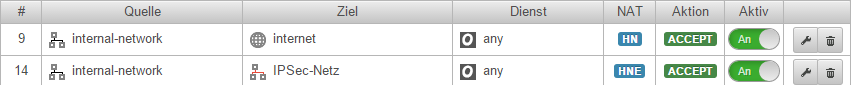

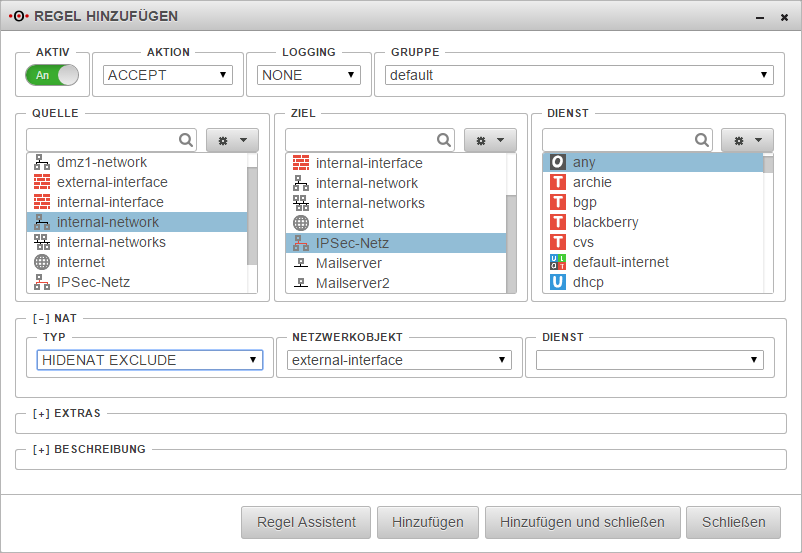

Wenn bestimmte Datenverbindungen mit der Original Quell IP hergestellt werden müssen, für diese Quelle und Ziel aber schon ein HIDENAT existiert, können Ausnahmen über den NAT Typ HIDENAT EXCLUDE eingerichtet werden.

In der Regel kommt der HIDENAT EXCLUDE in Verbindung mit IPSec-VPN verbindungen zum Einsatz. Damit wird erreicht, dass Datenpakete für die VPN Gegenstelle mit der privaten IP-Adresse durch den VPN Tunnel geleitet werden.

Andernfalls würden diese, wie alle anderen Pakte in Richtung Internet, mit der öffentlichen WAN IP-Adresse maskiert werden und, da diese mit einer privaten Zieladresse versendet werden, am nächsten Internet Router verworfen.

Die entsprechende Regel sieht dann folgendermaßen aus:

Quelle: internal-network

Ziel: IPSec-Netz

Dienst: Any

Aktion: ACCEPT

NAT Typ: HIDENAT EXCLUDE

NAT Netzwerkobjekt: external-interface