Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 119: | Zeile 119: | ||

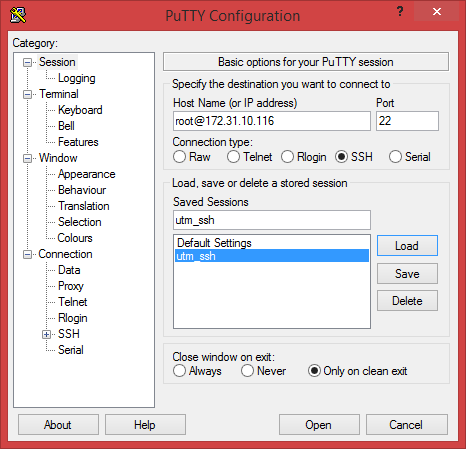

Unter Putty muss nun noch die Datei mit dem Privaten Schlüssel im Menü ''Category'' -> ''Connection'' -> ''SSH'' -> ''Auth'' hinzugefügt werden und im Feld Host Name wird der Benutzer mit übergeben im Format root@<IP-Adresse>. | Unter Putty muss nun noch die Datei mit dem Privaten Schlüssel im Menü ''Category'' -> ''Connection'' -> ''SSH'' -> ''Auth'' hinzugefügt werden und im Feld Host Name wird der Benutzer mit übergeben im Format root@<IP-Adresse>. | ||

| Zeile 129: | Zeile 131: | ||

Mit dem SSH-Client unter Linux genügt das Kommando ssh root@<IP-Adresse> da hier der Key an einer definierten Stelle im System abgelegt ist. | Mit dem SSH-Client unter Linux genügt das Kommando ssh root@<IP-Adresse> da hier der Key an einer definierten Stelle im System abgelegt ist. | ||

<TABLE CELLPADDING=7 CELLSPACING=0> | <TABLE CELLPADDING=7 CELLSPACING=0> | ||

Version vom 19. Oktober 2015, 16:05 Uhr

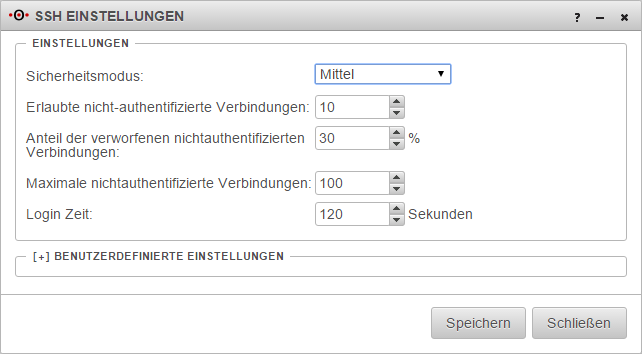

Unter diesem Menüpunkt kann der SSH Zugang zur UTM in drei fest definierten und einer Benutzerdefinierten Sicherheitsstufe gehärtet werden.

Einstellungen

| Sicherheitsstufen: | |

|---|---|

| Mittel: | Standardeinstellungen der UTM, Root Login ist immer aktiv |

| Hoch: | Längere Host Keys, keine potentiell unsicheren Hash-Algorithmen, kein Root Login |

| Sehr hoch: | Extrem eingeschränkte Liste von Hash-Algorithmen, Verschlüsselungen und Schlüsselaustausch-Algorithmen, kein Root Login |

| Benutzerdefiniert: | Der Benutzer definiert seine Liste von Hash-Algorithmen, Verschlüsselungen und Schlüsselaustausch-Algorithmen, Root Login aktivierbar |

Erlaubte nichtauthentifizierte Verbindungen:

Menge an gleichzeitig aufgebauten Verbindungen die noch nicht authentifiziert sind

Anteil der verworfenen nichtauthentifizierten Verbindungen:

Prozentualer Anteil der Verbindungen die über den erlaubten unauthentifizierten verworfen werden

Maximale nichtauthentifizierte Verbindungen:

Menge an gleichzeitigen Verbindungen, ab denen alle unauthentifizierten verworfen werden

Login Zeit:

Zeit in Sekunden, die für die Authentifizierung zur Verfügung steht

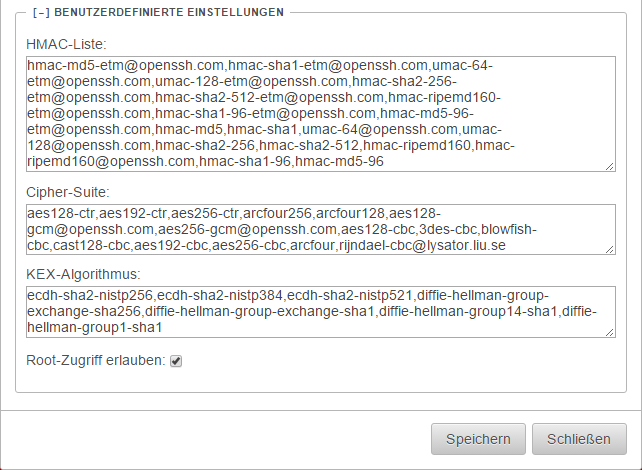

Benutzerdefinierte Einstellungen

HMAC-Liste:

Liste der zugelassenen Keyed-Hash Message Authentication Code Hash-Algorithmen.

Cipher-Suite:

Legt fest, welche Verschlüsselungen für SSH zugelassen werden.

KEX-Algorithmus:

Nur die hier angegeben Schlüsselaustausch-Algorithmen dürfen verwendet werden.

Root-Zugriff

Root-Zugriff erlauben: muss im Custom Modus aktiviert sein um mit dem Benutzer Root administrieren zu können.

Kein Root Zugriff im Modus "hoch" und "sehr hoch"

Wenn Root Zugriff in den Sicherheitsstufen "Hoch" und "Sehr hoch" gewünscht ist, können die Listen aus diesen Modi im Modus "Benutzerdefiniert" hineinkopiert und Root aktiviert werden.

| Hoch | |

|---|---|

| HMAC-Liste: | hmac-sha2-512-etm@openssh.com,hmac-sha2-256-etm@openssh.com,hmac-ripemd160-etm@openssh.com,umac-128-etm@openssh.com,hmac-sha2-512,hmac-sha2-256,hmac-ripemd160,umac-128@openssh.com |

| Cipher-Suite: | chacha20-poly1305@openssh.com,aes256-gcm@openssh.com,aes128-gcm@openssh.com,aes256-ctr,aes192-ctr,aes128-ctr |

| KEX-Algorithmus: | curve25519-sha256@libssh.org,diffie-hellman-group-exchange-sha256 |

| Sehr hoch | |

|---|---|

| HMAC-Liste: | hmac-sha2-256-etm@openssh.com |

| Cipher-Suite: | chacha20-poly1305@openssh.com |

| KEX-Algorithmus: | curve25519-sha256@libssh.org |

Root Zugriff per Public-Key

Um per ssh-public-key eine Authentifizierung ohne Passwort über eine SSH-Konsole durchzuführen sind folgende Schritte notwendig:

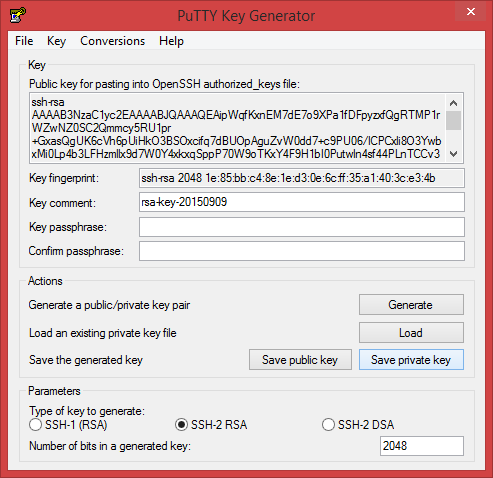

Erstellen eines SSH-RSA Schlüsselpaares

Dieses kann auf einem Windowssystem mit einem Zusatzprogramm wie z.B. "puttygen" generiert werden.

Auf einem Linux/Unix System steht das Tool "ssh-keygen" zur Verfügung, welches mit der Option "ssh-keygen -t rsa" ausgeführt wird.

Den öffentlichen Schlüssel auf die UTM übertragen

Das Schlüsselpaar befindet sich nach der Erstellung mit "puttygen" standardmässig im Download-Verzeichnis des Windowssystem.

Bei Linux/Unix befinden sich diese im Benutzerverzeichniss unter /home/benutzer/.ssh/ .

Der public-key muss das Format haben: "ssh-rsa <public-key>". Da zwischen "ssh-rsa" und dem Key ein leerzeichen ist, muss der gesamte Inhalt in Anführungszeichen gesetzt werden. In der Linuxdatei "id_rsa.pub" ist dieses schon so eingerichtet, in der Puttygen-Datei muss dieses noch angepasst werden. Weiterhin muss darauf geachtet werden, dass die Zeilenumbrüche des Public-Key entfernt werden.

Weiterhin sollte auch der optionale Eintrag des Benutzers in Form "Benutzer@Rechner" angefügt werden. Dieses sieht dann insgesamt folgendermassen aus:

"ssh-rsa AAAAB3NzaC1....93stGrJPeQ== dirk.gnass@securepoint.de"

Nun wird dieser Schlüssel kopiert und über eine SSH-Konsole mit dem folgenden CLI Kommando hinzugefügt:

system ssh pubkey new key "ssh-rsa AAAAB3NzaC1....93stGrJPeQ== dirk.gnass@securepoint.de"

Um diesen zu aktivieren folgt das Kommando

system ssh pubkey enable id 1

Die ID dieses Key kann über das Kommando

system ssh pubkey get

abgefragt werden.

Authentifizierung per Public-Key aktivieren

Um sich über eine SSH-Konsole per Public-Key Authentifizieren zu können, muss dieses aktiviert werden. Das entsprechende CLI-Kommando auf der UTM lautet:

extc global set variable "GLOB_SSH_PUBKEY_AUTH" value 1

Abschließend erfolgt noch eine Aktualisierung des UTM-Systems mit dem CLI-Kommando

system update system

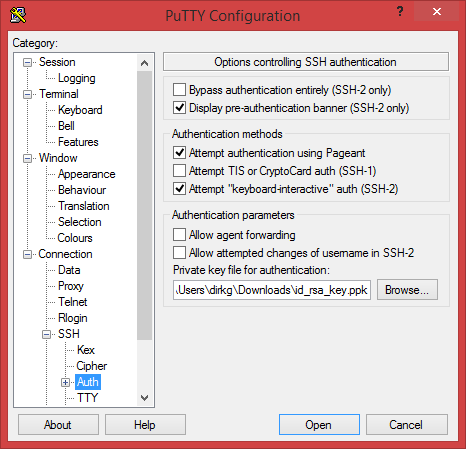

Unter Putty muss nun noch die Datei mit dem Privaten Schlüssel im Menü Category -> Connection -> SSH -> Auth hinzugefügt werden und im Feld Host Name wird der Benutzer mit übergeben im Format root@<IP-Adresse>.

Mit dem SSH-Client unter Linux genügt das Kommando ssh root@<IP-Adresse> da hier der Key an einer definierten Stelle im System abgelegt ist.

|

Achtung! |