Dirkg (Diskussion | Beiträge) Die Seite wurde neu angelegt: „{{v11}} Wenn bestimmte Datenverbindungen mit der Original Quell IP hergestellt werden müssen, für diese Quelle und Ziel aber schon ein HIDENAT existiert, k…“ |

KKeine Bearbeitungszusammenfassung |

||

| (8 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{ | {{Archivhinweis|UTM/RULE/Hidenat_Exclude}} | ||

{{DISPLAYTITLE:Hidenat-Exclude}} | |||

Wenn bestimmte Datenverbindungen mit der Original Quell IP hergestellt werden müssen, für diese Quelle | == Informationen == | ||

Letzte Anpassung zur Version: '''11.7''' | |||

<br> | |||

Bemerkung: Artikelanpassung | |||

<br> | |||

Vorherige Versionen: - | |||

<br> | |||

==HideNat Exclude== | |||

Wenn bestimmte Datenverbindungen mit der Original Quell IP hergestellt werden müssen, für diese Quelle über die Netzwerk-Schnittstelle zum Ziel aber schon ein HIDENAT existiert, können Ausnahmen über den NAT Typ HIDENAT EXCLUDE eingerichtet werden. | |||

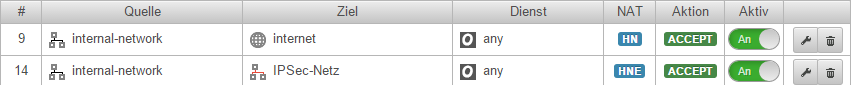

[[Datei:UTM11_AI_PRHN_HNE.png|800px|center]] | |||

<br> | |||

In der Regel kommt der HIDENAT EXCLUDE in Verbindung mit IPSec-VPN verbindungen zum Einsatz. Damit wird erreicht, dass Datenpakete für die VPN Gegenstelle mit der privaten IP-Adresse durch den VPN Tunnel geleitet werden.<br> | In der Regel kommt der HIDENAT EXCLUDE in Verbindung mit IPSec-VPN verbindungen zum Einsatz. Damit wird erreicht, dass Datenpakete für die VPN Gegenstelle mit der privaten IP-Adresse durch den VPN Tunnel geleitet werden.<br> | ||

Andernfalls würden diese, wie alle anderen Pakte in Richtung Internet, mit der öffentlichen WAN IP-Adresse maskiert werden und, da diese mit einer privaten Zieladresse versendet werden, am nächsten Internet Router verworfen. | Andernfalls würden diese, wie alle anderen Pakte in Richtung Internet, mit der öffentlichen WAN IP-Adresse maskiert werden und, da diese mit einer privaten Zieladresse versendet werden, am nächsten Internet Router verworfen. | ||

| Zeile 11: | Zeile 21: | ||

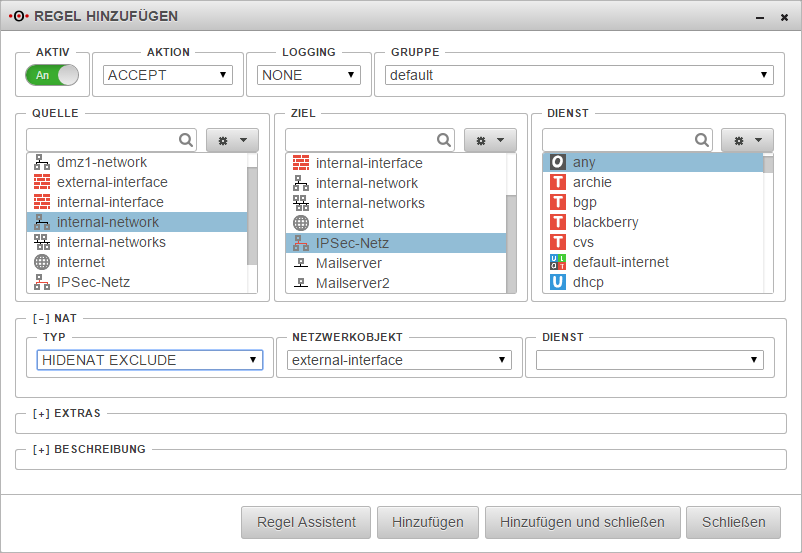

Die entsprechende Regel sieht dann folgendermaßen aus:<br> | Die entsprechende Regel sieht dann folgendermaßen aus:<br> | ||

Quelle: internal-network<br> | <p>Quelle:<span style="white-space:pre">				</span>internal-network<br> | ||

Ziel: IPSec-Netz<br> | Ziel:<span style="white-space:pre">					</span>IPSec-Netz<br> | ||

Dienst: Any<br> | Dienst:<span style="white-space:pre">				</span>Any<br> | ||

Aktion: ACCEPT<br> | Aktion:<span style="white-space:pre">				</span>ACCEPT<br> | ||

NAT Typ: HIDENAT EXCLUDE<br> | NAT Typ:<span style="white-space:pre">			</span>HIDENAT EXCLUDE<br> | ||

NAT Netzwerkobjekt: external-interface | NAT Netzwerkobjekt:<span style="white-space:pre">	</span>external-interface | ||

</p> | |||

Aktuelle Version vom 15. April 2021, 15:14 Uhr

notempty

Informationen

Letzte Anpassung zur Version: 11.7

Bemerkung: Artikelanpassung

Vorherige Versionen: -

HideNat Exclude

Wenn bestimmte Datenverbindungen mit der Original Quell IP hergestellt werden müssen, für diese Quelle über die Netzwerk-Schnittstelle zum Ziel aber schon ein HIDENAT existiert, können Ausnahmen über den NAT Typ HIDENAT EXCLUDE eingerichtet werden.

In der Regel kommt der HIDENAT EXCLUDE in Verbindung mit IPSec-VPN verbindungen zum Einsatz. Damit wird erreicht, dass Datenpakete für die VPN Gegenstelle mit der privaten IP-Adresse durch den VPN Tunnel geleitet werden.

Andernfalls würden diese, wie alle anderen Pakte in Richtung Internet, mit der öffentlichen WAN IP-Adresse maskiert werden und, da diese mit einer privaten Zieladresse versendet werden, am nächsten Internet Router verworfen.

Die entsprechende Regel sieht dann folgendermaßen aus:

Quelle: internal-network

Ziel: IPSec-Netz

Dienst: Any

Aktion: ACCEPT

NAT Typ: HIDENAT EXCLUDE

NAT Netzwerkobjekt: external-interface