Janh (Diskussion | Beiträge) |

KKeine Bearbeitungszusammenfassung |

||

| (9 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== Portfilter Beschreibung | {{Archivhinweis|UTM/RULE/Portfilter}} | ||

{{DISPLAYTITLE:Portfilter}} | |||

== Informationen == | |||

Letzte Anpassung zur Version: '''11.7''' | |||

<br> | |||

Bemerkung: Artikelanpassung | |||

<br> | |||

Vorherige Versionen: - | |||

<br> | |||

== Portfilter Beschreibung== | |||

=== Einführung === | === Einführung === | ||

| Zeile 21: | Zeile 31: | ||

Typische Beispiele: | Typische Beispiele: | ||

Möchte man den Zugriff vom internal-network ins dmz-network erlauben: | Möchte man den Zugriff vom internal-network ins dmz-network erlauben: | ||

| Zeile 29: | Zeile 40: | ||

[[Bild:.internalhttp.png]] | [[Bild:.internalhttp.png]] | ||

Will man den FTP Traffic aus dem internal-network | Will man den FTP Traffic aus dem internal-network ins Internet verbieten: | ||

[[Bild:.dropftp.png]] | [[Bild:.dropftp.png]] | ||

| Zeile 97: | Zeile 108: | ||

|} | |} | ||

Als letztes wählen sie die [[ | Als letztes wählen sie die [[UTM/NET/Zoneneinstellungen|Zonen]] aus, in der das Netzwerkobjekt liegt. | ||

Zusätzlich können sie mehrere Netzwerkobjekte zu Gruppen zusammenfassen, damit mehrere Objekte mit einer Portfilterregel angesprochen werden können. | Zusätzlich können sie mehrere Netzwerkobjekte zu Gruppen zusammenfassen, damit mehrere Objekte mit einer Portfilterregel angesprochen werden können. | ||

| Zeile 123: | Zeile 134: | ||

Zeitprofile dienen dazu Portfilterregeln nur zu festgelegten Zeiten zu aktivieren. | Zeitprofile dienen dazu Portfilterregeln nur zu festgelegten Zeiten zu aktivieren. | ||

Wollen sie zum Beispiel, dass keiner aus dem internal-network von 10 bis 12 Uhr | Wollen sie zum Beispiel, dass keiner aus dem internal-network von 10 bis 12 Uhr ins Internet darf, erstellen sie als erstes ein Zeitprofil und wählen den Zeitraum aus. | ||

[[Datei:.zeitprofil.png]] | [[Datei:.zeitprofil.png]] | ||

| Zeile 152: | Zeile 163: | ||

Als nächstes binden sie die QoS auf die Schnittstelle eth0, indem sie unter dem Punkt Netzwerk auf den Reiter Netzwerkkonfiguration gehen. | Als nächstes binden sie die QoS auf die Schnittstelle eth0, indem sie unter dem Punkt Netzwerk auf den Reiter Netzwerkkonfiguration gehen. | ||

Bearbeiten sie eth0 | Bearbeiten sie eth0 {{Button||w}} und gehen auf den Reiter QoS. | ||

Binden sie nun die QoS Regel ein. | Binden sie nun die QoS Regel ein. | ||

| Zeile 160: | Zeile 171: | ||

Zum Schluss müssen sie nur noch die QoS für die http Portfilterregel einbinden. | Zum Schluss müssen sie nur noch die QoS für die http Portfilterregel einbinden. | ||

Dazu gehen sie unter Portfilter auf die entsprechende Regel, für die, die Limitierung aktiviert werden soll, und bearbeiten diese | Dazu gehen sie unter Portfilter auf die entsprechende Regel, für die, die Limitierung aktiviert werden soll, und bearbeiten diese {{Button||w}}. | ||

In diesem Beispiel die Regel: | In diesem Beispiel die Regel: | ||

Aktuelle Version vom 15. April 2021, 15:31 Uhr

notempty

Informationen

Letzte Anpassung zur Version: 11.7

Bemerkung: Artikelanpassung

Vorherige Versionen: -

Portfilter Beschreibung

Einführung

Der Portfilter steuert den Datenverkehr, der durch die UTM geht. Dies gilt für Pakete, die ins Internet gesendet werden als auch vom Internet kommen, sowie für die Pakete innerhalb des lokalen Netzwerks.

Portfilter

Wie arbeitet der Portfilter

Die UTM schaut bei ein- und ausgehenden Paketen, anhand von im Paket enthaltende Daten, wie Quelle-IP oder Ziel-IP, von oben nach unten, ob eine passende Vorschrift für das Paket vorhanden ist, und entscheidet dann was mit dem Paket passiert. Diese können bei unzulässigen Paketen verworfen werden (DROP) oder mit einer Bemerkung an den Absender zurückgeschickt werden (REJECT) oder zugelassen wird (ACCEPT). Zusätzlich gibt es noch die Aktion (QOS), falls die Bandbreite der Regel limitiert werden oder (STATELESS), falls Verbindungen statusunabhägig zugelassen werden sollen.

Portfilterregel

Im Reiter Portfilter können sie Regeln erstellen, die den Datenverkehr steuern.

Grundsätzlicher Aufbau einer solchen Regel ist :

Quelle => Ziel => Dienst => Aktion

Typische Beispiele:

Möchte man den Zugriff vom internal-network ins dmz-network erlauben:

Möchte man zum Beispiel, dass aus dem internen Netz HTTP Seiten im Internet erreichbar sind, benötigt man die Regel:

Will man den FTP Traffic aus dem internal-network ins Internet verbieten:

Einen Server im internal-network von außen erreichbar machen:

NAT

Die Network Address Translation ist die Umwandlung von IP-Adressen die in einem Netzwerk genutzt werden zu einer anderen IP-Adresse aus einem anderen Netz. Typischerweise bildet man alle intern genutzten privaten IP-Adressen in ein oder mehrere öffentlichen IP-Adressen

Hide NAT

Auch Source NAT genannt, bestimmt wie die Adresse übersetzt werden soll, wenn sie aus einer bestimmten Quelle stammen.

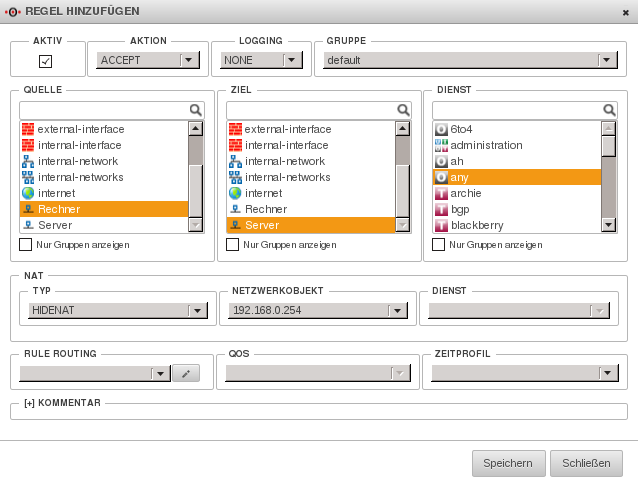

Möchte man zum Beispiel, dass die Pakete aus vom Rechner (192.168.175.10/32) zum Server im dmz-network (192.168.0.1/24) mit der IP-Adresse 192.168.0.254 ankommen sieht die entsprechende Regel so aus:

Dest. NAT

Destination NAT wird meist verwendet, um mehrere Dienste auf unterschiedlichen Servern unter einer öffentlichen IP-Adresse anzubieten.

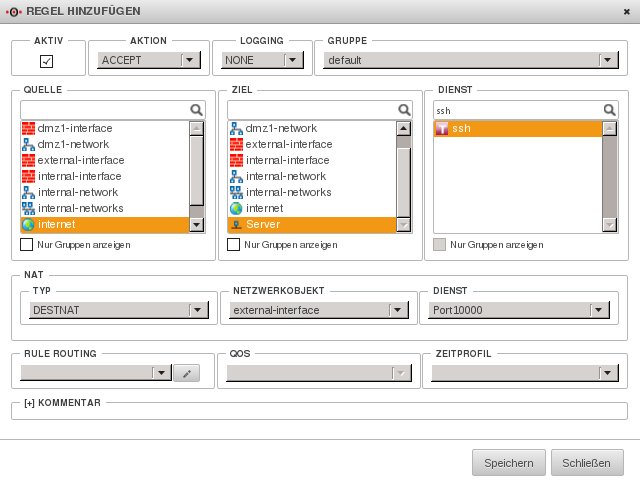

Möchte man zum Beispiel, vom Internet auf den Dienst SSH (Port 22) des Servers (192.168.0.1/32) über die öffentliche IP-Adresse der Schnittstelle eth0 mit dem Port 10000 zugreifen möchten, würde die Regel so aussehen:

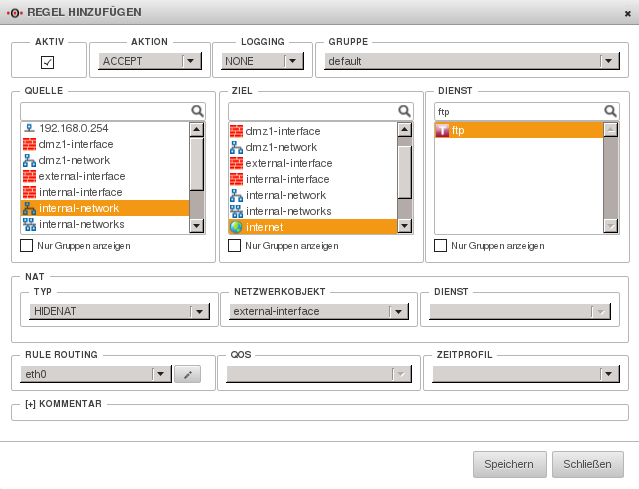

Rule Routing

Unter Rule Routing können sie regelbasiert festlegen, welche Route genommen werden soll. Wollen sie zum Beispiel, dass der gesamte FTP Traffic über eth0 gehen soll, können sie dies mit Hilfe von Rule Routing realisieren. Die entsprechende Regel würde so aussehen:

Netzwerkobjekte

Sind Objekte im Netzwerk wie zum Beispiel Schnittstellen, einzelne Hosts, Netzwerke und setzten sich aus Namen, Adresse und deren Zone zusammen. Netzwerkobjekte werden hauptsächlich benötigt um Portfilterregeln zu erstellen. Sie werden aber auch im HTTP Proxy verwendet.

Netzwerkobjekte erstellen

Um ein Netzwerkobjekt anzulegen klicken sie auf ![]() .

.

Im sich öffnenden Fenster legen sie als erstes den Namen für das Netzwerkobjekt an.

Als nächstes bestimmen sie den Typ:

| Typ | Beschreibung |

|---|---|

| Host | ein einzelner Host mit einer IP-Adresse z.B. 192.168.0.13/32 |

| Netzwerk(Addresse) | ein komplettes Netzwerk z.B. 192.0.0/24 |

| Netzwerk(Schnittstelle) | eine komplettes Netzwerk hinter einer Schnittstelle z.B. hinter eth1 |

| VPN-Host | ein einzelner VPN-Host z.B. in der Zone vpn-ipsec |

| VPN-Netzwek | ein komplettes VPN-Netz |

| Statische Schnittstelle | eine IP-Adresse einer Schnittstelle z.B. 192.168.175.1/32 |

| Dynamische Schnittstelle | eine dynamische Zuweisung der Adresse des Interfaces |

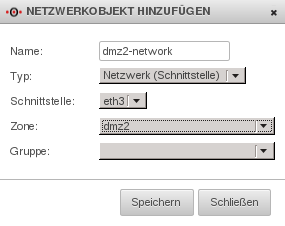

Als letztes wählen sie die Zonen aus, in der das Netzwerkobjekt liegt.

Zusätzlich können sie mehrere Netzwerkobjekte zu Gruppen zusammenfassen, damit mehrere Objekte mit einer Portfilterregel angesprochen werden können.

Wollen sie zum Beispiel ein Netzwerkobjekt haben, mit dem sie ein komplettes Netz, hinter eth3 in der Zone dmz2 abbilden können, sehe das Netzwerkobjekt so aus:

Dienste

Dienste werden benötigt, um Portfilterregeln zu erstellen, zum Beispiel um bestimmte Ports zu schließen/öffnen. Sie legen das verwendete Protokoll und gegebenenfalls den Port bzw. Portbereich des Dienstes fest. Viele Dienste sind schon vorkonfiguriert wie http, https, ftp, ssh usw. Ist ein Dienst nicht vorhanden können sie diesen einfach erstellen.

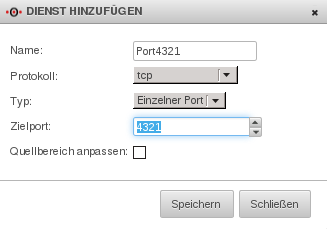

Dienst hinzufügen

Benötigen sie nun eine Portfilterregel welche den TCP Port 4321 für ein Gerät öffnet, müssen sie den Dienst neu erstellen. Dazu gehen sie auf ![]() und geben dem Dienst ein aussagekräftigen Namen.

und geben dem Dienst ein aussagekräftigen Namen.

Als nächstes wählen sie das gewünschte Protokoll, in unserem Beispiel tcp und den einzelnen Port 4321 aus. Sie können zusätzlich auch den Quellport bzw. Quellbereich auswählen.

Auch das zusammenfassen von Diensten in Gruppen ist möglich.

Zeitprofil

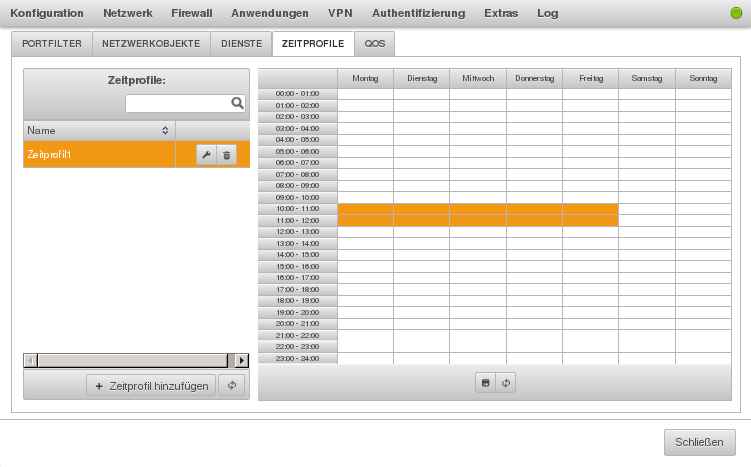

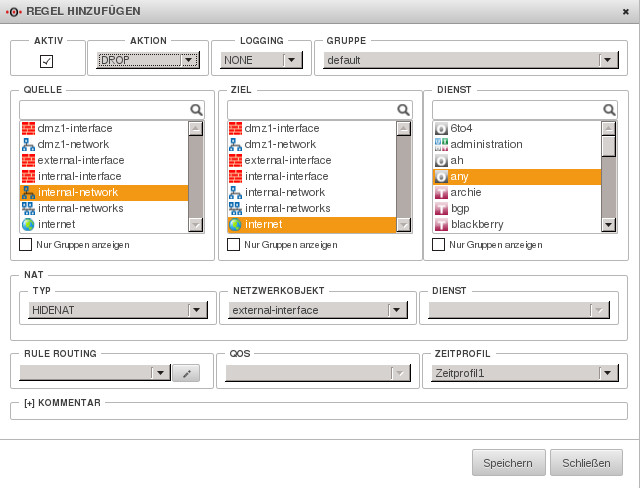

Zeitprofile dienen dazu Portfilterregeln nur zu festgelegten Zeiten zu aktivieren. Wollen sie zum Beispiel, dass keiner aus dem internal-network von 10 bis 12 Uhr ins Internet darf, erstellen sie als erstes ein Zeitprofil und wählen den Zeitraum aus.

Als letztes erstellen sie eine Portfilterregel internal-network => internet => any => DROP => Zeitprofil1

Beachten sie hierbei die Arbeitsweise des Portfilters. Die zeitgesteuerte Regel muss in diesem Fall vor der Regel stehen, die den Zugriff erlaubt.

QoS

Quality of Service

Mit QoS limitieren sie die Bandbreite von gesamten Schnittstellen oder Portfilterregeln.

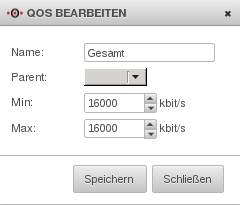

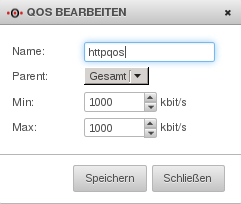

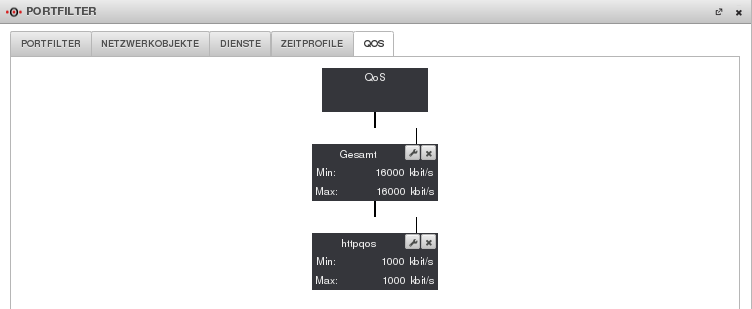

Möchte man zum Beispiel, dass eth0 auf 16000kbit/s limitiert ist, und die maximale Bandbreite für http auf 1000kbit/s limitiert ist, erstellen sie zuerst das QoS mit der maximalen Bandbreite von 16000kbit/s. Klicken sie hierfür auf ![]()

Als nächstes erstellen sie den QoS für die http-Regel mit 1000kbit/s und als Parent den soebend erstellten QoS für die gesamte Bandbreite.

QoS für Schnittstelle

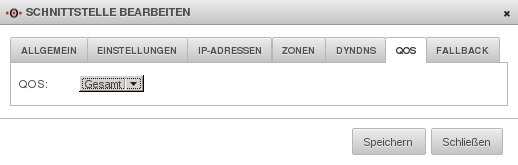

Als nächstes binden sie die QoS auf die Schnittstelle eth0, indem sie unter dem Punkt Netzwerk auf den Reiter Netzwerkkonfiguration gehen.

Bearbeiten sie eth0 und gehen auf den Reiter QoS. Binden sie nun die QoS Regel ein.

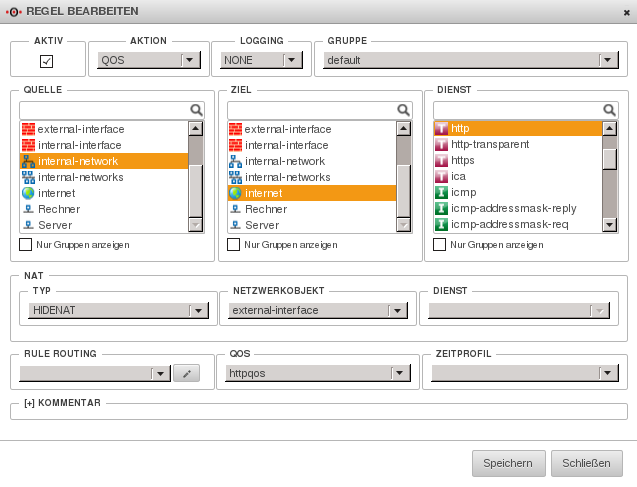

QoS für Portfilterregel

Zum Schluss müssen sie nur noch die QoS für die http Portfilterregel einbinden. Dazu gehen sie unter Portfilter auf die entsprechende Regel, für die, die Limitierung aktiviert werden soll, und bearbeiten diese . In diesem Beispiel die Regel:

und binden die QoS Regel ein.