KKeine Bearbeitungszusammenfassung |

K (Textersetzung - „sptable2 spezial“ durch „sptable2 Paketfilter“) |

||

| (2 dazwischenliegende Versionen von einem anderen Benutzer werden nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

{{:UTM/NET/Zoneneinstellungen.lang}} | {{:UTM/NET/Zoneneinstellungen.lang}} | ||

</div><div class="new_design"></div>{{TOC2}}{{Select_lang}} | |||

{{Header|12.6.0| | |||

* {{#var:neu--rwi}} | |||

|[[UTM/NET/Zoneneinstellungen_v12.4 | 12.4]] | |||

[[UTM/NET/Zoneneinstellungen_11.7 | 11.7]] | |||

|{{Menu-UTM|{{#var:Netzwerk}}|{{#var:Zoneneinstellungen}} }} | |||

</div> {{TOC2}}{{Select_lang}} | |||

{{Header|12. | |||

* {{#var:neu-- | |||

}} | }} | ||

---- | ---- | ||

| Zeile 25: | Zeile 15: | ||

<br clear=all> | <br clear=all> | ||

== {{#var:Einleitung}} == | === {{#var:Einleitung}} === | ||

<div class="Einrücken">{{#var:Einleitung--desc}}</div> | <div class="Einrücken">{{#var:Einleitung--desc}}</div> | ||

---- | |||

== {{#var:Das Zonenkonzept}} == | === {{#var:Das Zonenkonzept}} === | ||

=== {{#var:Eine neue Zone anlegen}} === | ==== {{#var:Eine neue Zone anlegen}} ==== | ||

{{ | {{Bild| {{#var:Eine neue Zone anlegen--Bild}}|{{#var:Zone hinzufügen}}||{{#var:Zone hinzufügen}}|{{#var:Netzwerk}}|{{#var:Zoneneinstellungen}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close|class=Bild-t}} | ||

<div class="Einrücken">{{#var:Eine neue Zone anlegen--desc}}</div> | <div class="Einrücken">{{#var:Eine neue Zone anlegen--desc}}</div> | ||

<br clear=all> | |||

=== {{#var:Die Zonen}} === | ==== {{#var:Die Zonen}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{Bild| {{#var:Die Zonen-Beispiel--Bild}} |{{#var:Die Zonen-Beispiel--cap}}|class=Bild-t}} | |||

{{#var:Die Zonen--desc}} | {{#var:Die Zonen--desc}} | ||

<br | <br> | ||

{{#var:Die Zonen-Beispiel}} | {{#var:Die Zonen-Beispiel}} | ||

{{#var:Warum muss zwischen diesen unterschiedlichen}} | {{#var:Warum muss zwischen diesen unterschiedlichen}} | ||

<br> | <br> | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| rowspan="3" class="Leerzeile pd0 bc__default fs-initial normal" | {{#var:Portfilterregel--desc}} | | rowspan="3" class="Leerzeile pd0 bc__default fs-initial normal" | {{#var:Portfilterregel--desc}} | ||

| Zeile 56: | Zeile 50: | ||

{{#var:Portfilterregel DNS}} | {{#var:Portfilterregel DNS}} | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| rowspan="3" class="Leerzeile pd0 pdr05 bc__default fs-initial normal" | {{#var:Portfilterregel DNS--desc}} | | rowspan="3" class="Leerzeile pd0 pdr05 bc__default fs-initial normal" | {{#var:Portfilterregel DNS--desc}} | ||

| Zeile 70: | Zeile 64: | ||

=== Flags === | ==== Flags ==== | ||

{| class="sptable2 pd5 zh1" | {| class="sptable2 pd5 zh1" | ||

|- | |- | ||

! Flag !! colspan="2" | {{#var:Bedeutung}} | ! Flag !! colspan="2" | {{#var:Bedeutung}} | ||

| class="Bild" rowspan="6" | {{Bild| {{#var:Flags--Bild}} |{{#var:Flags--cap}} }} | | class="Bild" rowspan="6" | {{Bild| {{#var:Flags--Bild}} |{{#var:Flags--cap}}||{{#var:Zoneneinstellungen}}|{{#var:Netzwerk}}}} | ||

|- | |- | ||

| {{#var:Kein Flag}} || colspan="2" | {{#var:Kein Flag--desc}} | | {{#var:Kein Flag}} || colspan="2" | {{#var:Kein Flag--desc}} | ||

| Zeile 87: | Zeile 81: | ||

|} | |} | ||

=== IPv6 === | ==== IPv6 ==== | ||

<li class="list--element__alert list--element__hint">{{#var:Hinweis-IPv6}}</li> | <li class="list--element__alert list--element__hint">{{#var:Hinweis-IPv6}}</li> | ||

Aktuelle Version vom 29. Mai 2024, 10:49 Uhr

- Aktualisierung zum Redesign des Webinterfaces

Einleitung

Hierzu wird es in der Netzwerkkonfiguration auf ein Interface, sowie im Regelwerk an ein Netzwerkobjekt gebunden.

Das Zonenkonzept

Eine neue Zone anlegen

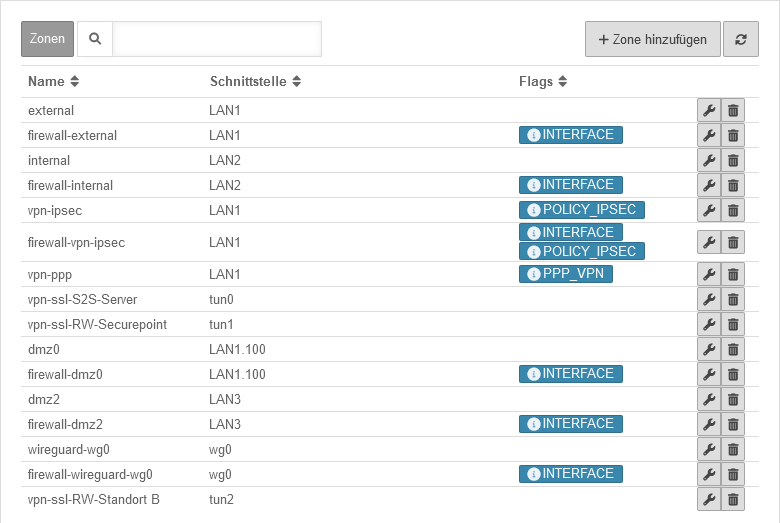

UTMbenutzer@firewall.name.fqdnNetzwerkZoneneinstellungen  Zone hinzufügen

Zone hinzufügen

Eine Zone kann nur ohne, oder mit einer bereits erstellten Schnittstelle erstellt werden.

Die Zonen

Wir unterscheiden zwischen Netzwerk-, Schnittstellen- und VPN-Zonen:

- Netzwerkzonen unterscheiden die Netzwerksegmente, die sich jeweils hinter einer Schnittstelle der Firewall befinden.

- Schnittstellenzonen unterscheiden die Schnittstellen, über die die unterschiedlichen Netzwerkzonen angebunden sind.

- VPN-Zonen unterscheiden verschiedene Netze, die über VPN-Verbindungen angebunden sind.

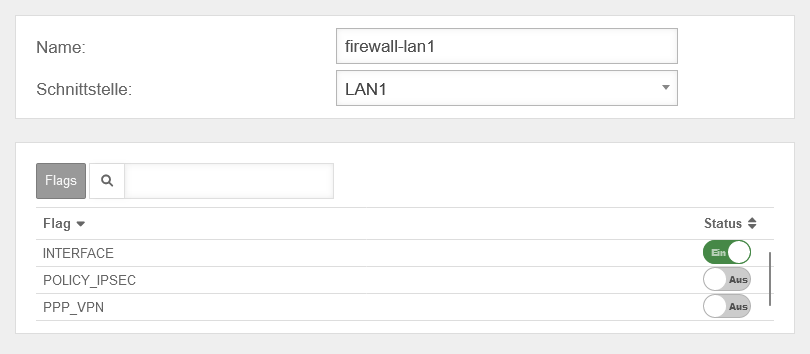

Die Art einer Zone wird durch Flags gesteuert, welche beim Anlegen der Zone definiert werden.

Die Unterscheidung für den Anwender wird durch Namenskonventionen vereinfacht (Schnittstellen: Präfix „firewall-“, VPN: Präfix „vpn-“).

Durch die Verknüpfung eines Objekts im Regelwerk mit dem Interface über die Zone wird erreicht, dass eine Portfilter-Regel nur dann greift, wenn nicht nur Quelle, Ziel und Dienst auf die Regel passen, sondern die Verbindung auch über die richtigen Interfaces erfolgt.

Hiermit wird allen Angriffen vorgebeugt, die ein IP-Spoofing beinhalten. Die Zuordnung eines Objekts zu einem Interface erfolgt durch die Bindung der Zone auf das Interface einerseits und die Zuordnung des Netzwerkobjekts zu einer Zone andererseits.

Beispiele:

Internal Network: internal

Internal Interface: firewall-internal

External Interface: firewall-external

Internet: external

Mailserver: internal

Webserver in der 1. DMZ: DMZ1

Entferntes IPSec-Subnetz: vpn-ipsec

Warum muss zwischen diesen unterschiedlichen Zonen unterschieden werden?

Hier ein Beispiel für eine Portfilterregel:

Wird nun z.B. "www.ttt-point.de" in den Browser eingegeben, erfolgt vor dem Aufbau dieser Verbindung eine Namensauflösung.

Die Dienste der Firewall sind über die jeweiligen Schnittstellen erreichbar.

Ist also die Firewall der DNS-Server im Netzwerk, schickt die Workstation die DNS-Anfrage an das interne Interface der Firewall.

Diese Anfrage muss mit einer Portfilterregel erlaubt werden:

Flags

IPv6

Es wird bereits anhand der Art der IP festgelegt, ob die Regel nach iptables oder ip6tables geschrieben werden muss.

Bei Neuinstallationen werden keine IPv6 Zonen mehr angelegt.

Existierende Zonen bleiben beim Firmware-Upgrade oder Import einer Konfiguration bestehen.