Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (14 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{ | {{Archivhinweis|UTM/CONFIG/Installationsassistent}} | ||

==Konfiguration erstellen mit dem Installationsassistenten== | ==Konfiguration erstellen mit dem Installationsassistenten== | ||

Üblicherweise erscheint der Installationsassistent bei der Ersteinrichtung der UTM. Hierbei wird überprüft, ob schon eine Konfiguration vorhanden ist, die mit dem Stern als Startkonfiguration markiert ist. Ist das nicht der Fall öffnet sich der Assistent automatisch.<br> | Üblicherweise erscheint der Installationsassistent bei der Ersteinrichtung der UTM. Hierbei wird überprüft, ob schon eine Konfiguration vorhanden ist, die mit dem Stern als Startkonfiguration markiert ist. Ist das nicht der Fall öffnet sich der Assistent automatisch.<br> | ||

| Zeile 6: | Zeile 5: | ||

===Step 1 Allgemein=== | ===Step 1 Allgemein=== | ||

[[Datei:UTM116_AI_IAs1.png| | [[Datei:UTM116_AI_IAs1.png|250px|thumb|right|Step 1]] | ||

Im ersten Step werden allgemeine bzw. globale Einstellungen zum Firewallserver abgefragt. | Im ersten Step werden allgemeine bzw. globale Einstellungen zum Firewallserver abgefragt. | ||

'''Firewallname:'''<br> | '''Firewallname:'''<br> | ||

Hier geht es darum, wie sich die UTM gegenüber anfragen meldet. Wenn zum Beispiel das Mailrelay genutzt werden soll, kann es sinnvoll sein, hier den | Hier geht es darum, wie sich die UTM gegenüber anfragen meldet. Wenn zum Beispiel das Mailrelay genutzt werden soll, kann es sinnvoll sein, hier den Fully Qualified Domain Name (FQDN) des Mail-Exchange (MX) einzutragen, damit andere Mailserver diesen über die Rückwärtsauflösung des PTR Resource Record (PTR) abgleichen können. | ||

Es geht in dieser Einstellung nicht um den Namen, unter dem die UTM in einer Active Directory Domäne geführt wird. Diese Einstellung wird im Menü ''Authentifizierung'' -> ''Externe Authentifizierung'' vorgenommen. | Es geht in dieser Einstellung nicht um den Namen, unter dem die UTM in einer Active Directory Domäne geführt wird. Diese Einstellung wird im Menü ''Authentifizierung'' -> ''Externe Authentifizierung'' vorgenommen. | ||

| Zeile 22: | Zeile 21: | ||

===Step 2 Interne Firewall IP-Adresse=== | ===Step 2 Interne Firewall IP-Adresse=== | ||

[[Datei:UTM116_AI_IAs2.png| | [[Datei:UTM116_AI_IAs2.png|250px|thumb|right|Step 2]] | ||

In diesem Step geht es darum, die IP-Adresse der Schnittstelle, den IP-Adressbereich und die Client Anzahl für das interne Netzwerk auf ETH1 (LAN2) zu definieren. | |||

Weiterhin kann für dieses Netzwerk der DHCP Server aktiviert werden. Dieser versorgt dann alle Clients im Internen Netzwerk mit IP-Adressen und teilt diesen mit, dass die UTM als Standardgateway und DNS Server genutzt werden soll. | |||

===Step 3 Internet Verbindungstyp und Step 4 Internet Konfiguration=== | |||

[[Datei:UTM116_AI_IAs3.png|250px|thumb|right|Step 3]] | |||

Damit die Datenpakete ins Internet gelangen, müssen wir in diesem Schritt definieren, um welchen Verbindungstyp es sich bei der Internetverbindung handelt. Diese Eingabe richtet dann die Schnittstelle ETH0 (LAN1) ein. | |||

Zur Auswahl stehen die folgenden Verbindungstypen: | |||

[[Datei:UTM116_AI_IAs4pppoe.png|250px|thumb|right|Step 4 DSL-PPPoE]] | |||

====DSL-PPPoE==== | |||

Bei diesem Typ wird ein ADSL- oder SDSL-Modem an die Schnittstelle LAN1 angeschlossen und die Verbindungsdaten vom Internet Service Provider (ISP) in der UTM eingetragen, so dass die Verbindung durch die UTM initiiert werden kann. | |||

Wichtig ist hierbei, dass es sich um das an LAN1 angeschlossene Gerät des Verbindungstyps DSL-PPPoE um ein DSL-Modem handelt. Ein Router kann unter diesem Verbindungstyp nur verwendet werden, wenn dieser in einen Modem-Modus versetzt werden kann. | |||

====VDSL==== | |||

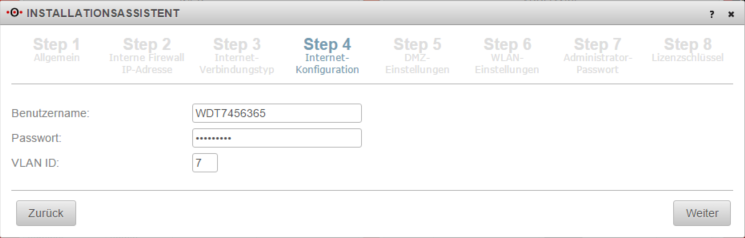

[[Datei:UTM116_AI_IAs4vdsl.png|250px|thumb|right|Step 4 VDSL]] | |||

Hierbei wird ein VDSL-Modem an die Schnittstelle LAN1 angeschlossen und die Verbindungsdaten vom Internet Service Provider (ISP) in der UTM eingetragen, so dass die Verbindung durch die UTM initiiert werden kann. | |||

Wichtig ist hierbei, dass es sich um das an LAN1 angeschlossene Gerät bei dem Verbindungstyp VDSL um ein VDSL-Modem handelt. Ein Router kann unter diesem Verbindungstyp nur verwendet werden, wenn dieser in einen Modem-Modus versetzt werden kann und gewährleistet werden kann, dass die UTM die Verbindung Innitiert. | |||

Eine Besonderheit gegenüber DSL-PPPoE stellt hierbei die zusätzliche VLAN-ID dar. Üblicherweise wird in Deutschland die ''7'' als VLAN-ID genutzt. Wird die Verbindung dennoch nicht aufgebaut, sollte der Provider befragt werden, ob bei diesem eine andere ID benutzt wird. | |||

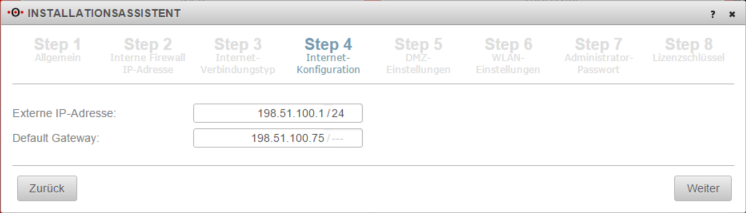

====Ethernet mit statischer IP==== | |||

[[Datei:UTM116_AI_IAs4emsIP.png|250px|thumb|right|Step 4 Statische IP]] | |||

Bei diesem Verbindungstyp werden Router an die Schnittstelle ETH0 (LAN1) angeschlossen, die selbst die Verbindung zum Internet initiieren. Die Zugangsdaten des Providers werden dazu in dem vorgeschalteten Router hinterlegt und nicht auf der UTM. | |||

Zum einen wird hier die IP-Adresse der Schnittstelle ETH0 und der IP-Adressbereich für das externe Netzwerk definiert. Zum anderen muss hier die IP-Adresse des Standard-Gateway für die UTM eingetragen werden, damit diese weiß, welches der nächste Router in Richtung Internet ist. | |||

Dieser Verbindungstyp kann nicht für die Nutzung mit Modem oder Router im Modem Modus verwendet werden. | |||

====Kabelmodem mit DHCP==== | |||

Auch bei diesem Verbindungstyp werden Router an die Schnittstelle ETH0 (LAN1) angeschlossen, die selbst die Verbindung zum Internet initiieren. Die Zugangsdaten des Providers werden dazu in dem vorgeschalteten Router hinterlegt und nicht auf der UTM. | |||

Allerdings anders als beim Verbindungstyp ''Ethernet mit statischer IP'' wird hier ein DHCP Client auf ETH0 aktiviert, der von einem vorgeschalteten DHCP Server eine IP-Adresse und die Routing Informationen erhält. Dieser DHCP Server ist häufig ein Dienst auf einem Router eines Internet Service Providers, wie zum Beispiel bei den Geräten, die ein Kabelanbieter seinen Kunden überlässt. | |||

Dieser Verbindungstyp kann nicht für die Nutzung mit Modem oder Router im Modem-Modus verwendet werden. | |||

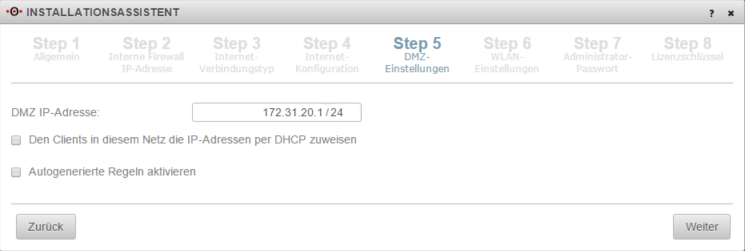

===Step 5 DMZ-Einstellungen=== | |||

[[Datei:UTM116_AI_IAs5.png|250px|thumb|right|Step 5]] | |||

Bei einer DMZ, einer demilitarisierten Zone, handelt es sich üblicherweise um Netzwerke, die vom internen Netzwerk getrennt sind und in denen Server stehen, die aus dem Internet erreichbar sein sollen. <br> | |||

Diese Trennung wird vorgenommen, um das Interne Netzwerk vor Zugriffen aus den externen Netz zu schützen. | |||

Anstatt einer DMZ kann an dieser Stelle aber auch einfach ein zweites Netzwerk eingerichtet werden, das zum Beispiel für Gäste zur Verfügung stehen soll. | |||

Wie schon in Step 2 wird hier die IP-Adresse der Schnittstelle, der IP-Adressbereich und die Anzahl der Clients für das DMZ-Netzwerk auf ETH2 (LAN3) definiert. | |||

Weiterhin kann für dieses Netzwerk der DHCP Server aktiviert werden. Dieser versorgt dann alle Clients im DMZ-Netzwerk mit IP-Adressen und teilt diesen mit, dass die UTM als Standardgateway und DNS Server genutzt werden soll. | |||

Auch kann hier aktiviert werden, dass Portfilterregeln für dieses Netzwerk automatisch angelegt werden. Es ist aber darauf zu achten, dass es sich bei diesen Regeln um Portfilterregeln handelt, die '''''alles''''' aus der DMZ in das Internet und in das Interne Netzwerk zulassen. Ebenso werden Regeln angelegt, die auch den Datenverkehr aus dem Internen Netzwerk in das DMZ-Netz zulassen.<br> | |||

Diese ''any'' Regeln sind für Testzwecke gedacht, sollten aber im Produktiv-Betrieb deaktiviert und durch genau definierte Regeln ersetzt werden. | |||

===Step 6 WLAN-Einstellungen=== | |||

[[Datei:UTM116_AI_IAs6.png|250px|thumb|right|Step 6]] | |||

Dieser Schritt erscheint nur, wenn in der genutzten Hardware ein WLAN-Modul installiert wurde. Dieses kann in den UTM-Geräten Black-Dwarf, RC100 und RC200 nachgerüstet werden.<br> | |||

Ansonsten wird dieser Schritt übersprungen. | |||

Wie auch schon in Step 2 und Step 5 wird hier die IP-Adresse der Schnittstelle, der IP-Adressbereich und die Client Anzahl für das WLAN-Netzwerk auf WLAN0 definiert. | |||

Der Service Set Identifier (SSID) bezeichnet den Namen unter dem sich das WLAN-Netz den Clients zeigt. Dieser muss in jedem Fall eingegeben werden, mit der Option ''SSID Broadcast'' kann aber definiert werden, ob das WLAN-Netz für jeden Client zu sehen ist, also auch die die nicht zu diesem Netzwerk gehören, oder ob die Übertragung der SSID unterdrückt werden soll. | |||

Unter ''Sicherheitsmodus'' kann gewählt werden, ob die Verschlüsselungsmethode Wireless Protect Access (WPA) in der alten Version oder der neueren Version WPA2 verwendet werden soll. Auch ist die Verwendung beider möglich. | |||

Damit sich ein Client im WLAN-Netz anmelden kann, benötigt dieser einen Pre-Shared Key, der in dem entsprechenden Feld im Assistenten eingetragen wird. Dieser sollte möglichst lang sein und aus Buchstaben, Ziffern und Sonderzeichen bestehen. Sonderzeichen können z. B. sein: !, $, %, &, /, (, ), ?, #, ,(Komma), .(Punkt), -. | |||

Weiterhin sollte für dieses Netzwerk der DHCP Server aktiviert werden. Dieser versorgt dann alle Clients im WLAN-Netzwerk mit IP-Adressen und teilt diesen mit, dass die UTM als Standardgateway und DNS Server genutzt werden soll. | |||

Auch kann hier aktiviert werden, dass Portfilterregeln für dieses Netzwerk automatisch angelegt werden. Es ist aber darauf zu achten, dass es sich bei diesen Regeln um Portfilterregeln handelt, die '''''alles''''' aus dem WLAN in das Internet und in das Interne Netzwerk zulassen. Ebenso werden Regeln angelegt, die auch den Datenverkehr aus dem Internen Netzwerk in das WLAN-Netz zulassen.<br> | |||

Diese ''any'' Regeln sind für Testzwecke gedacht, sollten aber im Produktiv-Betrieb deaktiviert und durch genau definierte Regeln ersetzt werden. | |||

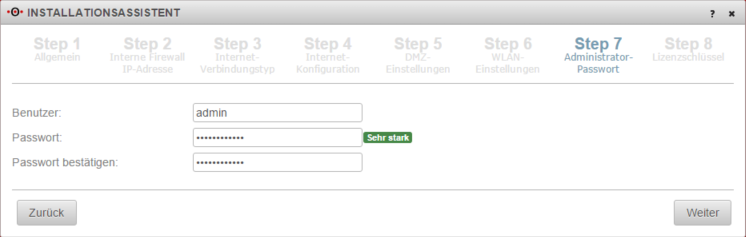

===Step 7 Administrator-Passwort=== | |||

[[Datei:UTM116_AI_IAs7.png|250px|thumb|right|Step 7]] | |||

Das Admin Passwort ''insecure'' ist schon deshalb unsicher, weil es in allen Dokumentationen zu unserer UTM auftaucht und muss daher schnellst möglich gegen ein sehr starkes Admin Passwort ersetzt werden.<br> | |||

Der Benutzername ''admin'' kann an dieser Stelle nicht verändert werden. | |||

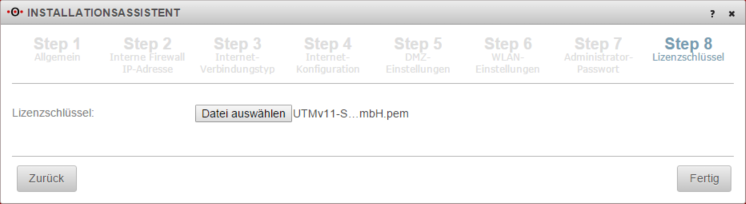

===Step 8 Lizenzschlüssel=== | |||

[[Datei:UTM116_AI_IAs8.png|250px|thumb|right|Step 8]] | |||

Die UTM darf nur mit einer gültigen Lizenz verwendet werden. Daher gibt es hier die Möglichkeit den Lizenzschlüssel, der aus dem Resellerportal [http://my.securepoint.de http://my.securepoint.de] heruntergeladen wird, in die UTM zu laden. | |||

===Assistenten abschließen=== | |||

Mit einen Klick auf die Schaltfläche [[Datei:UTM116_AI_FertigB.png|50px]] wird die Konfiguration gespeichert und es erscheint eine Abfrage, ob das Gerät neu gestartet werden soll. | |||

Wird an dieser Stelle ''Ja'' gewählt, startet die UTM neu und die gerade über den Assistenten eingerichtete Konfiguration wird als Startkonfiguration geladen. | |||

Aber auch wenn ''nein'' gewählt wird, wird diese Konfiguration als Startkonfiguration und aktuelle Konfiguration eingerichtet und geladen. | |||

Aktuelle Version vom 13. Juni 2022, 15:28 Uhr

notempty

Konfiguration erstellen mit dem Installationsassistenten

Üblicherweise erscheint der Installationsassistent bei der Ersteinrichtung der UTM. Hierbei wird überprüft, ob schon eine Konfiguration vorhanden ist, die mit dem Stern als Startkonfiguration markiert ist. Ist das nicht der Fall öffnet sich der Assistent automatisch.

Es ist aber auch möglich, weitere Konfigurationen über den Installationsassistenten anzulegen. Zu beachten ist dann, dass diese automatisch als Start-Konfiguration eingerichtet wird sobald der Assistent im letzten Step mit einen Klick auf Fertig abgeschlossen wurde wurde.

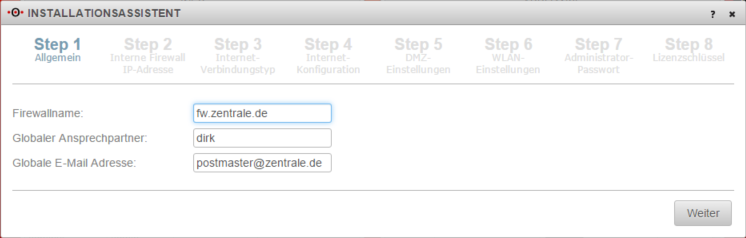

Step 1 Allgemein

Im ersten Step werden allgemeine bzw. globale Einstellungen zum Firewallserver abgefragt.

Firewallname:

Hier geht es darum, wie sich die UTM gegenüber anfragen meldet. Wenn zum Beispiel das Mailrelay genutzt werden soll, kann es sinnvoll sein, hier den Fully Qualified Domain Name (FQDN) des Mail-Exchange (MX) einzutragen, damit andere Mailserver diesen über die Rückwärtsauflösung des PTR Resource Record (PTR) abgleichen können.

Es geht in dieser Einstellung nicht um den Namen, unter dem die UTM in einer Active Directory Domäne geführt wird. Diese Einstellung wird im Menü Authentifizierung -> Externe Authentifizierung vorgenommen.

Globaler Ansprechpartner:

In diesem Feld wird der Name des Administrators oder der Organisation eingetragen, welcher später in den UTM Fehlermeldungen für Rückfragen angegeben wird.

Globale E-Mail Adresse:

Hier wird eine E-Mail-Adresse eingetragen, an die Mails gesendet werden können, die ansonsten nicht zustellbar sind.

Ansonsten verbleiben nicht zustellbare Mails auf dem Festplattenspeicher, was dazu führen kann, dass der verfügbare Speicher irgendwann nicht mehr ausreicht und keine Mails mehr angenommen werden.

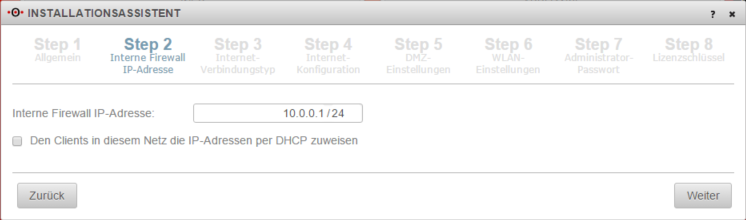

Step 2 Interne Firewall IP-Adresse

In diesem Step geht es darum, die IP-Adresse der Schnittstelle, den IP-Adressbereich und die Client Anzahl für das interne Netzwerk auf ETH1 (LAN2) zu definieren.

Weiterhin kann für dieses Netzwerk der DHCP Server aktiviert werden. Dieser versorgt dann alle Clients im Internen Netzwerk mit IP-Adressen und teilt diesen mit, dass die UTM als Standardgateway und DNS Server genutzt werden soll.

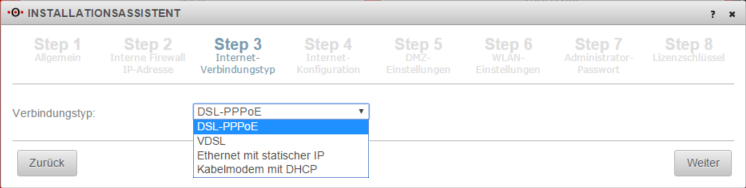

Step 3 Internet Verbindungstyp und Step 4 Internet Konfiguration

Damit die Datenpakete ins Internet gelangen, müssen wir in diesem Schritt definieren, um welchen Verbindungstyp es sich bei der Internetverbindung handelt. Diese Eingabe richtet dann die Schnittstelle ETH0 (LAN1) ein.

Zur Auswahl stehen die folgenden Verbindungstypen:

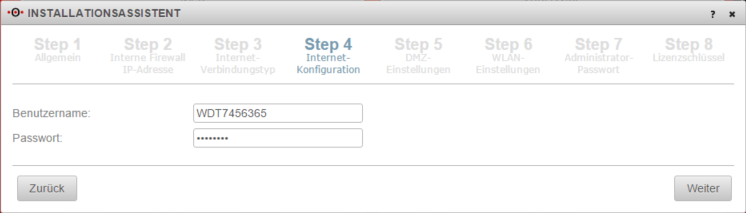

DSL-PPPoE

Bei diesem Typ wird ein ADSL- oder SDSL-Modem an die Schnittstelle LAN1 angeschlossen und die Verbindungsdaten vom Internet Service Provider (ISP) in der UTM eingetragen, so dass die Verbindung durch die UTM initiiert werden kann.

Wichtig ist hierbei, dass es sich um das an LAN1 angeschlossene Gerät des Verbindungstyps DSL-PPPoE um ein DSL-Modem handelt. Ein Router kann unter diesem Verbindungstyp nur verwendet werden, wenn dieser in einen Modem-Modus versetzt werden kann.

VDSL

Hierbei wird ein VDSL-Modem an die Schnittstelle LAN1 angeschlossen und die Verbindungsdaten vom Internet Service Provider (ISP) in der UTM eingetragen, so dass die Verbindung durch die UTM initiiert werden kann.

Wichtig ist hierbei, dass es sich um das an LAN1 angeschlossene Gerät bei dem Verbindungstyp VDSL um ein VDSL-Modem handelt. Ein Router kann unter diesem Verbindungstyp nur verwendet werden, wenn dieser in einen Modem-Modus versetzt werden kann und gewährleistet werden kann, dass die UTM die Verbindung Innitiert.

Eine Besonderheit gegenüber DSL-PPPoE stellt hierbei die zusätzliche VLAN-ID dar. Üblicherweise wird in Deutschland die 7 als VLAN-ID genutzt. Wird die Verbindung dennoch nicht aufgebaut, sollte der Provider befragt werden, ob bei diesem eine andere ID benutzt wird.

Ethernet mit statischer IP

Bei diesem Verbindungstyp werden Router an die Schnittstelle ETH0 (LAN1) angeschlossen, die selbst die Verbindung zum Internet initiieren. Die Zugangsdaten des Providers werden dazu in dem vorgeschalteten Router hinterlegt und nicht auf der UTM.

Zum einen wird hier die IP-Adresse der Schnittstelle ETH0 und der IP-Adressbereich für das externe Netzwerk definiert. Zum anderen muss hier die IP-Adresse des Standard-Gateway für die UTM eingetragen werden, damit diese weiß, welches der nächste Router in Richtung Internet ist.

Dieser Verbindungstyp kann nicht für die Nutzung mit Modem oder Router im Modem Modus verwendet werden.

Kabelmodem mit DHCP

Auch bei diesem Verbindungstyp werden Router an die Schnittstelle ETH0 (LAN1) angeschlossen, die selbst die Verbindung zum Internet initiieren. Die Zugangsdaten des Providers werden dazu in dem vorgeschalteten Router hinterlegt und nicht auf der UTM.

Allerdings anders als beim Verbindungstyp Ethernet mit statischer IP wird hier ein DHCP Client auf ETH0 aktiviert, der von einem vorgeschalteten DHCP Server eine IP-Adresse und die Routing Informationen erhält. Dieser DHCP Server ist häufig ein Dienst auf einem Router eines Internet Service Providers, wie zum Beispiel bei den Geräten, die ein Kabelanbieter seinen Kunden überlässt.

Dieser Verbindungstyp kann nicht für die Nutzung mit Modem oder Router im Modem-Modus verwendet werden.

Step 5 DMZ-Einstellungen

Bei einer DMZ, einer demilitarisierten Zone, handelt es sich üblicherweise um Netzwerke, die vom internen Netzwerk getrennt sind und in denen Server stehen, die aus dem Internet erreichbar sein sollen.

Diese Trennung wird vorgenommen, um das Interne Netzwerk vor Zugriffen aus den externen Netz zu schützen.

Anstatt einer DMZ kann an dieser Stelle aber auch einfach ein zweites Netzwerk eingerichtet werden, das zum Beispiel für Gäste zur Verfügung stehen soll.

Wie schon in Step 2 wird hier die IP-Adresse der Schnittstelle, der IP-Adressbereich und die Anzahl der Clients für das DMZ-Netzwerk auf ETH2 (LAN3) definiert.

Weiterhin kann für dieses Netzwerk der DHCP Server aktiviert werden. Dieser versorgt dann alle Clients im DMZ-Netzwerk mit IP-Adressen und teilt diesen mit, dass die UTM als Standardgateway und DNS Server genutzt werden soll.

Auch kann hier aktiviert werden, dass Portfilterregeln für dieses Netzwerk automatisch angelegt werden. Es ist aber darauf zu achten, dass es sich bei diesen Regeln um Portfilterregeln handelt, die alles aus der DMZ in das Internet und in das Interne Netzwerk zulassen. Ebenso werden Regeln angelegt, die auch den Datenverkehr aus dem Internen Netzwerk in das DMZ-Netz zulassen.

Diese any Regeln sind für Testzwecke gedacht, sollten aber im Produktiv-Betrieb deaktiviert und durch genau definierte Regeln ersetzt werden.

Step 6 WLAN-Einstellungen

Dieser Schritt erscheint nur, wenn in der genutzten Hardware ein WLAN-Modul installiert wurde. Dieses kann in den UTM-Geräten Black-Dwarf, RC100 und RC200 nachgerüstet werden.

Ansonsten wird dieser Schritt übersprungen.

Wie auch schon in Step 2 und Step 5 wird hier die IP-Adresse der Schnittstelle, der IP-Adressbereich und die Client Anzahl für das WLAN-Netzwerk auf WLAN0 definiert.

Der Service Set Identifier (SSID) bezeichnet den Namen unter dem sich das WLAN-Netz den Clients zeigt. Dieser muss in jedem Fall eingegeben werden, mit der Option SSID Broadcast kann aber definiert werden, ob das WLAN-Netz für jeden Client zu sehen ist, also auch die die nicht zu diesem Netzwerk gehören, oder ob die Übertragung der SSID unterdrückt werden soll.

Unter Sicherheitsmodus kann gewählt werden, ob die Verschlüsselungsmethode Wireless Protect Access (WPA) in der alten Version oder der neueren Version WPA2 verwendet werden soll. Auch ist die Verwendung beider möglich.

Damit sich ein Client im WLAN-Netz anmelden kann, benötigt dieser einen Pre-Shared Key, der in dem entsprechenden Feld im Assistenten eingetragen wird. Dieser sollte möglichst lang sein und aus Buchstaben, Ziffern und Sonderzeichen bestehen. Sonderzeichen können z. B. sein: !, $, %, &, /, (, ), ?, #, ,(Komma), .(Punkt), -.

Weiterhin sollte für dieses Netzwerk der DHCP Server aktiviert werden. Dieser versorgt dann alle Clients im WLAN-Netzwerk mit IP-Adressen und teilt diesen mit, dass die UTM als Standardgateway und DNS Server genutzt werden soll.

Auch kann hier aktiviert werden, dass Portfilterregeln für dieses Netzwerk automatisch angelegt werden. Es ist aber darauf zu achten, dass es sich bei diesen Regeln um Portfilterregeln handelt, die alles aus dem WLAN in das Internet und in das Interne Netzwerk zulassen. Ebenso werden Regeln angelegt, die auch den Datenverkehr aus dem Internen Netzwerk in das WLAN-Netz zulassen.

Diese any Regeln sind für Testzwecke gedacht, sollten aber im Produktiv-Betrieb deaktiviert und durch genau definierte Regeln ersetzt werden.

Step 7 Administrator-Passwort

Das Admin Passwort insecure ist schon deshalb unsicher, weil es in allen Dokumentationen zu unserer UTM auftaucht und muss daher schnellst möglich gegen ein sehr starkes Admin Passwort ersetzt werden.

Der Benutzername admin kann an dieser Stelle nicht verändert werden.

Step 8 Lizenzschlüssel

Die UTM darf nur mit einer gültigen Lizenz verwendet werden. Daher gibt es hier die Möglichkeit den Lizenzschlüssel, der aus dem Resellerportal http://my.securepoint.de heruntergeladen wird, in die UTM zu laden.

Assistenten abschließen

Mit einen Klick auf die Schaltfläche ![]() wird die Konfiguration gespeichert und es erscheint eine Abfrage, ob das Gerät neu gestartet werden soll.

wird die Konfiguration gespeichert und es erscheint eine Abfrage, ob das Gerät neu gestartet werden soll.

Wird an dieser Stelle Ja gewählt, startet die UTM neu und die gerade über den Assistenten eingerichtete Konfiguration wird als Startkonfiguration geladen.

Aber auch wenn nein gewählt wird, wird diese Konfiguration als Startkonfiguration und aktuelle Konfiguration eingerichtet und geladen.