Die Seite wurde neu angelegt: „{{v11}} Category:UTMv11 In der UTM v11 ist es aktuell nicht möglich, die Tunnel-IPs der verbundenen Benutzer im Webinterface anzuzeigen. Die IP, die im W…“ |

Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

In der UTM v11 ist es aktuell nicht möglich, die Tunnel-IPs der verbundenen Benutzer im Webinterface anzuzeigen. Die IP, die im Widget dargestellt wird, ist nur die Adresse, von der aus sich der Client zur FW verbunden hat. Über einen kleinen Umweg kommt man aber parallel auch an die jeweiligen Tunnel-IPs. | In der UTM v11 ist es aktuell nicht möglich, die Tunnel-IPs der verbundenen Benutzer im Webinterface anzuzeigen. Die IP, die im Widget dargestellt wird, ist nur die Adresse, von der aus sich der Client zur FW verbunden hat. Über einen kleinen Umweg kommt man aber parallel auch an die jeweiligen Tunnel-IPs. | ||

Aktuelle Version vom 21. Dezember 2016, 16:25 Uhr

In der UTM v11 ist es aktuell nicht möglich, die Tunnel-IPs der verbundenen Benutzer im Webinterface anzuzeigen. Die IP, die im Widget dargestellt wird, ist nur die Adresse, von der aus sich der Client zur FW verbunden hat. Über einen kleinen Umweg kommt man aber parallel auch an die jeweiligen Tunnel-IPs.

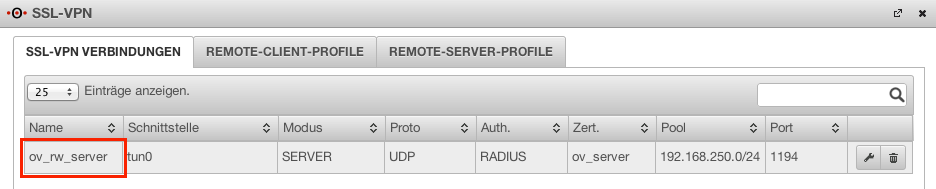

Zuerst gilt es herauszufinden, für welchen OpenVPN-Tunnel die IPs angezeigt werden sollen. Dazu klickt man im Webinterface unter "VPN" auf "SSLVPN" und notiert sich den Namen der entsprechenden VPN-Verbindung:

Sollte es noch nicht geschehen sein muss jetzt ein Benutzer mit dem Login "root" und ADMIN-Berechtigungen angelegt werden (Authentifizierung -> Benutzer). Mit diesem Verbinden Sie sich per SSH-Client auf die Konsole und führen folgenden Befehl aus:

Ersetzen Sie "ov_rw_server" durch den Namen Ihrer VPN-Verbindung

# VPN_NAME="ov_rw_server"

Der Name der Verbindung ist jetzt in der Variable "VPN_NAME" gespeichert und wird von der Shell im folgenden Befehl automatisch eingesetzt. Jetzt führen Sie aus:

# kill -USR2 `ps aux | grep -v grep | grep $VPN_NAME | head -n 1 | awk '{print $2}'` && spcli syslog get | grep $VPN_NAME

Achtung: Sollten Sie diesen Befehl nicht kopieren, sondern abtippen, beachten Sie bitte, dass unterschiedliche Anführungszeichen und Backticks verwendet werden!

Die Ausgabe ist dann ähnlich zur folgenden:

2013-06-06T10:18:03+02:00|ov_rw_server |21944|event_wait : Interrupted system call (code=4) 2013-06-06T10:18:03+02:00|ov_rw_server |21944|OpenVPN CLIENT LIST 2013-06-06T10:18:03+02:00|ov_rw_server |21944|Updated,Thu Jun 6 10:18:03 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|Common Name,Real Address,Bytes Received,Bytes Sent,Connected Since 2013-06-06T10:18:03+02:00|ov_rw_server |21944|user4,31.212.27.93:56524,10647233,125635665,Thu Jun 6 08:29:01 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|user3,79.246.51.134:35911,7313772,75178461,Thu Jun 6 01:01:53 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|user1,93.229.240.223:52545,6099297,167568983,Thu Jun 6 08:19:52 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|user2,178.2.66.196:56215,5894116,154891927,Thu Jun 6 09:00:56 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|ROUTING TABLE 2013-06-06T10:18:03+02:00|ov_rw_server |21944|Virtual Address,Common Name,Real Address,Last Ref 2013-06-06T10:18:03+02:00|ov_rw_server |21944|192.168.250.146,user1,93.229.240.223:52545,Thu Jun 6 10:18:01 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|192.168.250.143,user2,178.2.66.196:56215,Thu Jun 6 10:17:50 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|192.168.250.129,user3,79.246.51.134:35911,Thu Jun 6 10:17:19 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|192.168.250.139,user4,31.212.27.93:56524,Thu Jun 6 10:17:43 2013 2013-06-06T10:18:03+02:00|ov_rw_server |21944|GLOBAL STATS 2013-06-06T10:18:03+02:00|ov_rw_server |21944|Max bcast/mcast queue length,0 2013-06-06T10:18:03+02:00|ov_rw_server |21944|END

In der unteren Hälfte des Outputs steht in der Spalte "Virtual Address" die zugewiesene Tunnel-IP