(Die Seite wurde neu angelegt: „{{DISPLAYTITLE:Updateverfahren eines UTM-Clusters}} == Informationen == Letze Anpassung zur Version: '''11.7.2''' <br> Bemerkung: Artikelanpassung <br> Vorher…“) |

(kein Unterschied)

|

Version vom 10. Juli 2017, 14:46 Uhr

Informationen

Letze Anpassung zur Version: 11.7.2

Bemerkung: Artikelanpassung

Vorherige Versionen: -

Einleitung

Dieser Artikel beschreibt das Updateverfahren für Securepoint NextGen-UTMs im Cluster.

Voraussetzungen

Software

Die Systeme sind immer auf den aktuellen Release-Stand zu halten. Bei einem Update von einem alten Release-Stand kann es zu unvorhersehbaren Verhalten kommen.

Changelog

Vor der Durchführung eines Updates sollte das Changelog geprüft werden, da es zu Änderungen der Cluster-Funktionalität kommen kann.

Das Changelog ist unter der folgenden URL zu finden: http://wiki.securepoint.de/index.php/UTM/Changelog

Fehlerfreiheit

Auf den beiden UTM-Systemen sollten keine Fehler oder Störungen vorliegen.

Test der Cluster-Funktion

Bevor das Update auf dem Cluster-System durchgeführt wird, ist die Funktionsfähigkeit(siehe Beschreibung Test-Verfahren) mit der aktuellen Version zu prüfen.

Sollte der Test nicht erfolgreich sein kann es zu Störungen im Update-Vorgang kommen.

Konfigurationssicherung

Vor dem Update der UTM-Systeme sollte sichergestellt werden, dass aktuelle Konfigurationen vorhanden sind und diese im Notfall importiert werden können.

Die Updateverfahren

Szenario 1: Beide UTMs haben eine bestehende Internetverbindung

Schritt 1

Sobald ein Update für beide UTM-Firewalls verfügbar ist, wird das Update zuerst auf der Spare-UTM aktiviert.

Schritt 2

Nachdem das Update auf der Spare-UTM installiert wurde, wird das Webinterface der Spare-UTM aufgerufen und geprüft ob das Update ordnungsgemäß installiert wurde.

Schritt 3

Nun kann das Update auf der Master-UTM installiert werden. Während der Installation des Updates wird die Master-UTM zwischenzeitlich neugestartet, hierbei sollte die Spare-UTM die Rolle der aktiven UTM-Firewall im Cluster einnehmen.

Schritt 4

Sobald das Update auf der Master-UTM erfolgreich installiert wurde und diese wieder hochgefahren ist, sollte sie wieder die Rolle der aktiven-UTM übernehmen. Auch hier sollte das Webinterface der Master-UTM aufgerufen werden, um zu überprüfen ob alle Funktionen ordnungsgemäß funktionieren.

Szenario 2: Nur eine UTM hat eine bestehende Internetverbindung

Schritt 1

Falls nur eine Firewall über eine aktive Internetanbindung verfügt, muss das Update auf der Spare-UTM manuell installiert werden. Eine Anleitung für das Updaten einer UTM-Firewall ist hier zu finden.

Die Images sind immer im Securepoint Reseller Portal zu finden.

Das Reseller Portal ist unter folgender URL zu erreichen: https://my.securepoint.de

Schritt 2

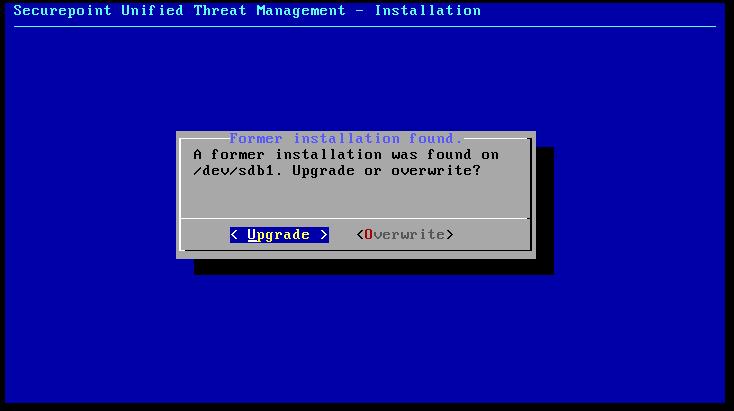

Wie in der Anleitung zu lesen, sollte hierbei auf die Interaktion gewartet werden. Für das Update muss die Option Upgrade ausgewählt werden. Nachdem das Update auf der Spare-UTM installiert wurde, wird das Webinterface der Spare-UTM aufgerufen und geprüft ob das Update ordnungsgemäß installiert wurde.

Schritt 3

Nun kann das Update auf der Master-UTM installiert werden. Während der Installation des Updates wird die Master-UTM zwischenzeitlich neugestartet, hierbei sollte die Spare-UTM die Rolle der aktiven UTM-Firewall im Cluster einnehmen.

Schritt 4

Sobald das Update auf der Master-UTM erfolgreich installiert wurde und diese wieder hochgefahren ist, sollte sie wieder die Rolle der aktiven-UTM übernehmen. Auch hier sollte das Webinterface der Master-UTM aufgerufen werden, um zu überprüfen ob alle Funktionen ordnungsgemäß funktionieren.

Test der UTM-Cluster-Funktionalität

Nachdem bei beiden UTMs das Update installiert wurde, sollte noch die Cluster-Funktionalität bei einem Ausfall der HA-Schnittstellen getestet werden, um sicherzustellen, dass das Cluster sich im Fehlerfall ordnungsgemäß verhält.

Simulation: Ausfall der Master-UTM

Test: Die Master-UTM ist über die Oberfläche ordnungsgemäß herunterzufahren.

Erwartetes Verhalten: Das Spare-UTM-System übernimmt die Funktion.

Simulation: Ausfall einer HA-Schnittstelle auf der Master-UTM

Test: Das Netzwerkkabel ist aus einer HA gekennzeichneten Schnittstelle zu entfernen.

Erwartetes Verhalten: Das Spare-UTM-System übernimmt die Funktion.

Bemerkung: Dieser Test sollte mit jeder HA-Schnittstelle durchgeführt werden.

Synchronisation der Konfiguration

Test: Nach dem erfolgreichen Test ist die Synchronisation der Konfiguration zwischen Master und Spare zu testen.

Erwartetes Verhalten: Die Synchronisation der Konfiguration erfolgt ohne Fehler.