Wichtige Hinweise bei Verwendung des OTP-Verfahrens

Ist das OTP-Verfahren aktiviert, ist die Anmeldung nur durch Eingabe eines korrekten OTP möglich.

Ist das OTP-Verfahren für das Admin-Webinterface und SSH Konsole aktiv, muss jeder Administrator über diesen Token verfügen, um auf das Gerät zugreifen zu können.

Eine Ausnahme auf User-Basis ist nicht möglich. Dieses gilt auch für die Authentifizierung am User-Webinterface sowie für SSL-VPN und IPSec-Xauth.

SSL-VPN:

Da beim SSL-VPN jede Stunde eine Reauthentifizierung stattfindet, muss auch jede Stunde ein neuer OTP eingegeben werden.

Die Renegotiation kann entsprechend erhöht oder komplett deaktiviert werden.

Das Deaktivieren ist natürlich nicht empfohlen. Eine Änderung muss auf der UTM und allen SSL-VPN Clients erfolgen.

Das Speichern des Passwortes im SSL-VPN Client ist nicht möglich, da sich das zu übergebene Passwort aus dem statischen Benutzer-Passwort und dem OTP zusammensetzt.

Am besten drucken Sie sich diesen Code für die Administratoren wie unter OTP Secret beschrieben aus und legen Sie zu Ihrer Dokumentation.

Da das OTP-Verfahren Zeitbasiert ist, muss darauf geachtet werden, dass der Zeitserver in der UTM synchron zum Hard- oder Software Token läuft.

Die Uhrzeit des UTM Systems lässt sich über drei Wege überprüfen:

- Über die Administrations-Weboberfläche: Die Uhrzeit steht in der Widget Auswahl wenn diese nicht ausgeklappt ist oder im Menü Netzwerk unter dem Menüpunkt Servereinstellungen im Abschnitt Zeiteinstellungen

- Über die CLI mit dem Kommando system date get

- Über die Root Konsole mit dem Kommando date

Die Systemzeit kann dann über die folgenden Möglichkeiten eingestellt werden:

- Über die Administrations-Weboberfläche im Menü Netzwerk unter dem Menüpunkt Servereinstellungen im Abschnitt Zeiteinstellungen

- Über die CLI mit dem Kommando system date set date anschließend mit Leerzeichen getrennt das aktuelle Datum und die Uhrzeit im Format JJJJ-MM-TT hh:mm:ss

Benutzerauthentifizierung über die UTM mit dem Active Directory per OTP

Attribute im Active Directory

Nachdem die UTM an das Active Directory angebunden ist, eine Anleitung dazu gibt es im Wiki Active Directory Anbindung, wird ein nicht genutztes Attribut im Active Directory Schema benötigt. In dieses wird dann der Geheimcode hinterlegt.

Eine Liste der Attribute befindet sich im Active Directory unter Active Directory-Benutzer und -Computer". Dazu ist es allerdings notwendig, unter Ansicht den Menüpunkt Erweiterte Features zu aktivieren.

Anschließend befinden sich weitere Menüpunkte im Eigenschaften-Fenster des Benutzers und unter dem Tab Attribut-Editor befindet sich eine Liste mit den Attributen.

In diesem Beispiel stehen die Attribute extensionAttribute1 - 15" zur Verfügung. Hier sind keinem Benutzer Werte hinterlegt und ich wähle das extensionAttribute10 um dort den OTP Geheimcode für die User zu hinterlegen.

Es können natürlich auch neue Attribute erstellt werden, dieses bedeutet aber immer einen Eingriff in das AD Schema und hatte schon häufig zur Folge, dass das AD anschließend nicht mehr genutzt werden konnte.

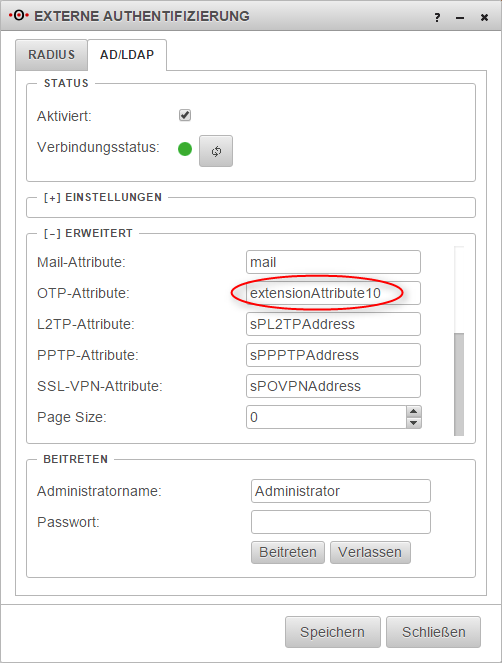

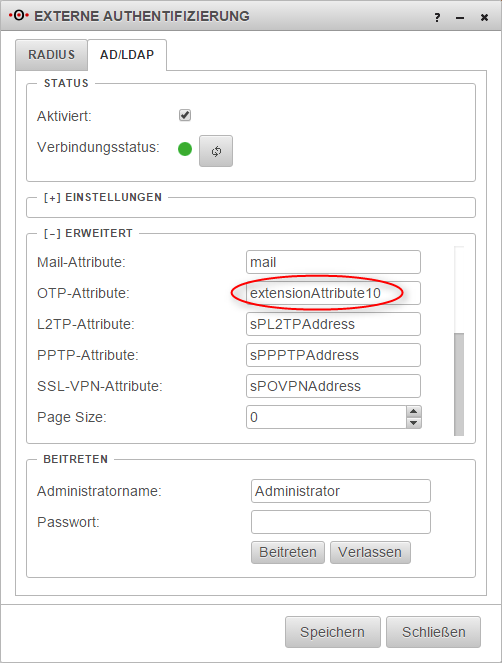

Attribut in der UTM Eintragen

Jetzt muss die UTM noch wissen, in welchem Attribut des AD sie den OTP Geheimcode findet.

Im Menü Authentifizierung unter dem Punkt Externe Authentifizierung im Tab AD/LDAP befindet sich der Abschnitt Erweitert. Hier wird im Feld in der Zeile OTP-Attribute: das im AD ausgewählte Attribut eingetragen. Der dort eingetragene Wert wird einfach überschrieben.

OTP Geheimcode generieren

Da im AD Attribut extensionAttribute10 als Wert nun ein 16-stelliger base32 Schlüsselcode hinterlegt werden muss, muss dieser irgendwie generiert werden. Dieses kann die UTM übernehmen.

Es wird einfach im Menü Authentifizierung unter Benutzer ein Benutzer angelegt, hier mit dem Namen otp_dummy_user. Dieser muss keiner Gruppe angehören und benötigt auch keine Berechtigungen.