notempty

Webfilter bis UTM Version 11.5

Webfilter ab der UTM Version 11.6

Der Webfilter wird ab der Version 11.6 als ein eigener Menüpunkt im Menü Anwendungen dargestellt und befindet sich nicht mehr in den HTTP-Proxy Einstellungen.

Im Webfilter können Netzwerk- und Benutzergruppen granulare Zugriffsrechte auf Webseiten gewährt werden. Zur Unterstützung stehen dazu Webseiten-Kategorien zur Verfügung.

Arbeitsweise des Webfilter

Der Webfilter arbeitet mit URL- und Kategorien-Regelsätzen, die in Profilen Netzwerkgruppen oder Benutzergruppen zugeordnet werden müssen.

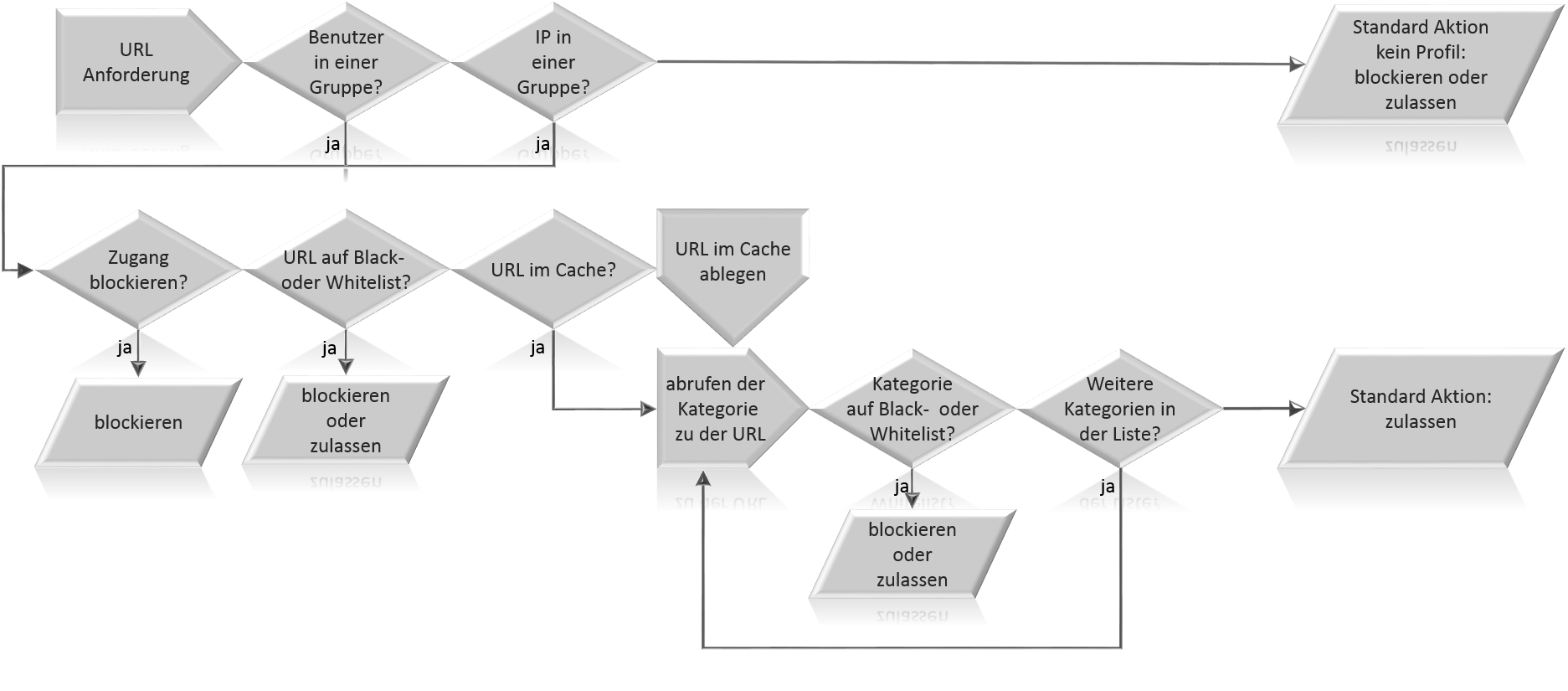

Der Ablauf ist wie folgt:

Ein Benutzer ruft über einen Browser oder eine andere Anwendung eine Webseite auf. Die Datenpakete, inclusive dem Uniform Resource Locator (URL) der Webseite, werden über den HTTP Proxy geleitet. Entweder dadurch, dass der HTTP Proxy als Transparenter Proxy eingerichtet ist, oder durch die Proxy-Konfiguration des Browsers am Client.

Je nachdem ob zuerst ein Profil für eine Benutzergruppe oder eine Netzwerkgruppe angelegt wurde, wird überprüft, ob der Benutzername oder die IP-Adresse mit einem Profil übereinstimmt.

Im oben gezeigten Flussdiagramm wird in dieser Konstellation der Benutzername überprüft. Ist der Benutzer keinem Profil zugeordnet, wird anschließend überprüft, ob ein Profil existiert, bei der die Quell-IP in einer Netzwerkgruppe vorhanden ist.

Stimmt weder der Benutzername noch die Quell IP-Adresse mit einem Gruppen-Profil überein, greift die Standard Aktion, die unter Webfilter im Bereich Allgemein unter Kein passendes Profil gefunden: definiert wurde. Es werden diese Anforderungen, je nach Einstellung im Webfilter, entweder zugelassen oder geblockt.

Nachdem ein Profil erkannt wurde, wird der damit verknüpfte Regelsatz überprüft.

Zunächst wird die zeitliche Gültigkeit des Regelsatzes überprüft. Stimmt diese nicht überein, prüft der Webfilter ob ein weiterer Regelsatz für dieses Profil hinterlegt ist. Ist dieses nicht der Fall, greift die Webfilter Standard Aktion.

Ist der Regelsatz nicht zeitlich geregelt oder stimmt der Regelsatz zeitlich überein, wird als nächstes überprüft, ob dieser Regelsatz den Zugang grundsätzlich blockieren soll. Das ist der Fall, wenn im Fenster Regelsatz bearbeiten die Markierung bei Zugang blockieren: gesetzt wurde.

Wird mit dem Regelsatz nicht alles blockiert, überprüft der Webfilter die hier hinterlegten URLs und vergleicht diese mit der Anforderung des Clients. Ist die URL oder Teile der URL im Regelsatz eingetragen, wird geprüft, ob diese auf der Whitelist oder auf der Blacklist stehen und dadurch zugelassen oder geblockt.

Ist die angeforderte URL nicht eingetragen, wird überprüft ob diese zu einer Kategorie passen.

Dazu wird zunächst geprüft, ob diese URL schon einmal auf die Zuordnung zu einer Kategorie geprüft wurde und ob sich diese Anfrage noch im Cache befindet.

Ist das nicht der Fall, wird über die UTM eine Anfrage an die Securepoint Contentfilter-Server gestellt, die ähnlich einer DNS Anfrage funktioniert: Die URL wird zunächst zum Server übertragen. Die Anfrage wird mit einer IP-Adresse beantwortet, die den Webfilter darüber informiert, in welcher Kategorie sich diese URL befindet.

Nun wird überprüft, ob die Kategorie aufgelistet und auf einer White- oder Blacklist steht. Daraufhin wird die Anfrage an diese URL zugelassen oder geblockt.

Es ist möglich, dass eine URL in mehreren Kategorien enthalten ist. Die Anfrage an die Contentfilter-Server wird wiederholt sowie mit den weiteren Einträgen in der Liste abgeglichen.

Sind weder die URL noch eine passende Kategorie in den Regeln hinterlegt, wird die URL Anfrage zugelassen.

Webfilter-Einstellungen

Allgemein

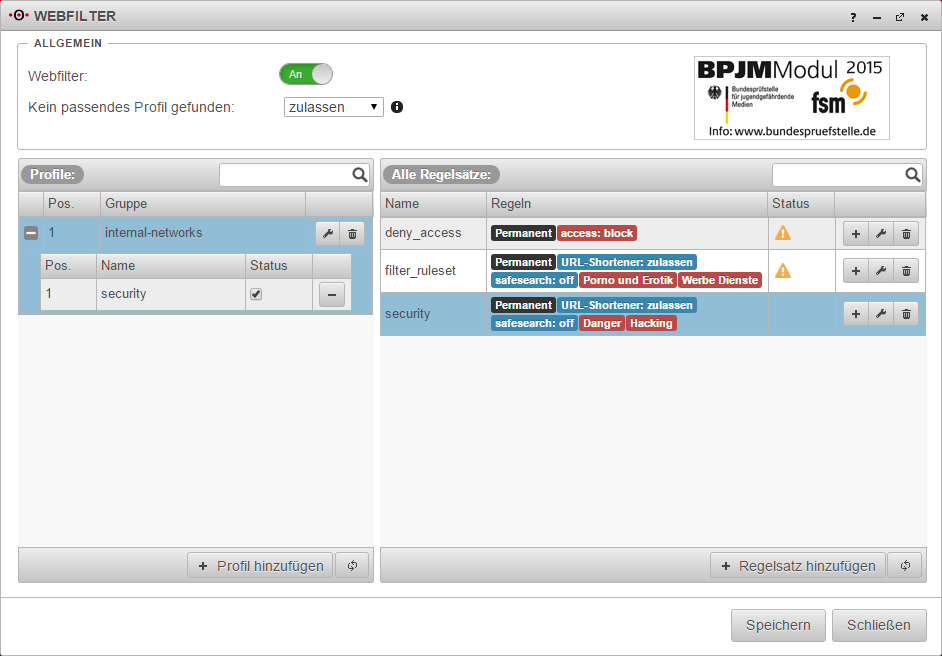

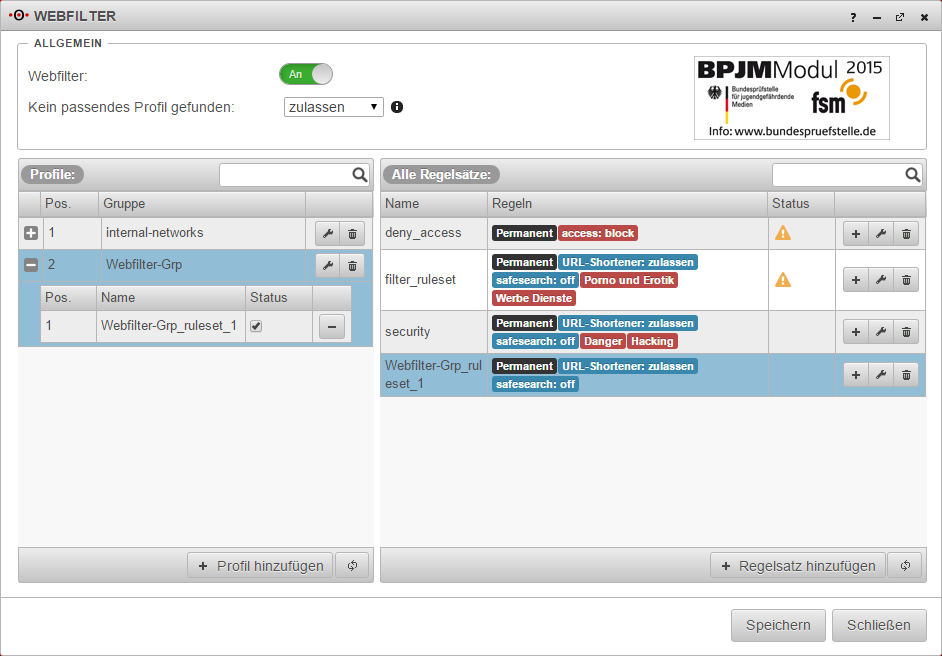

Hier kann zunächst der Webfilter aktiviert bzw. deaktiviert werden.

Zusätzlich kann das Standardverhalten des Webfilters auf blockieren oder zulassen gestellt werden. Dadurch wird der Zugriff für Hosts oder Benutzer blockiert bzw. zugelassen, für die kein Profil im Webfilter angelegt worden ist.

Profil

Für jede Netzwerk- und Benutzergruppe, die auf der Appliance konfiguriert ist, kann ein Webfilter Profil erstellt werden. Diesen Profilen können ein oder mehr Regelsätze zugewiesen werden, welche das Verhalten für das entsprechende Profil definieren.

|

Hinweis! |

Netzwerk- und Benutzergruppen müssen in anderen Dialogen erstellt werden:

- Netzwerkgruppen werden unter Firewall > Portfilter > Netzwerkobjekte angelegt. Hier werden Netzwerkobjekte zu Gruppen zusammengefasst.

- Benutzergruppen werden unter Authentifizierung > Benutzer angelegt. Hier besteht die Möglichkeit bestimmten Benutzern Gruppen zuzuweisen, die durch die UTM oder externe Dienste (Radius, LDAP, AD) authentifiziert werden können. Damit die Zugriffsrechte des Webfilters greifen, ist eine Authentifizierung am Proxy zwingend notwendig.

Regelsatz

Regelsätze müssen Profilen zugewiesen werden, um den Webzugriff für bestimmte Netzwerk- oder Benutzergruppe zu regulieren. Ein Regelsatz muss alles beinhalten, was anschließend für die Einschränkung des Profils benötigt wird.

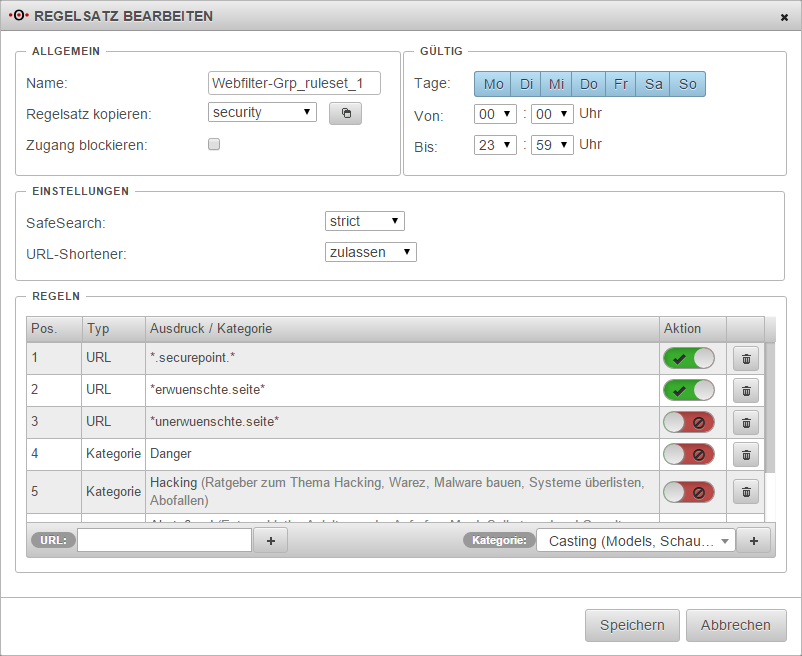

Beim Anlegen/Bearbeiten eines Regelsatzes stehen folgende Optionen zur Verfügung:

| Allgemein | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Name: | Ein Name, der den Regelsatz beschreibt. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Regelsatz kopieren: | Zur schnelleren Konfiguration von Regelsätzen kann hier die Option genutzt werden einen anderen Regelsatz zu kopieren und anschließend anzupassen. Ausgenommen davon ist der Name des Regelsatzes. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Zugang blockieren: | Die Aktivierung dieser Regel sorgt dafür, dass alle Webseiten gesperrt werden. Die Konfigurationen unter "Einstellungen" und "Regeln" werden dadurch nicht angewendet. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Gültig | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Tage: | In diesem Bereich wird definiert, an welchen Tagen der Regelsatz aktiv sein soll. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Von: | Die Uhrzeit, zu der der Regelsatz an den gewählten Tagen beginnen soll. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Bis: | Die Uhrzeit, zu der der Regelsatz an den gewählten Tagen enden soll. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Einstellungen | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SafeSearch: |

Mit der Einstellung SafeSearch kann das für die Google Websuche geschaffene Filtersystem genutzt werden. |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| URL-Shortener: | Erweitert die verkürzt dargestellten URLs in die Langform. Hier kann gewählt werden, ob diese blockiert, zugelassen oder aufgelöst werden sollen. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Regeln | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

An dieser Stelle werden dem Regelsatz die gewünschten Regeln zugewiesen. Für jede Regel kann einzeln eingestellt werden, ob der Zugriff zugelassen oder blockiert wird. Die Regeln können per Drag & Drop in die gewünschte Reihenfolge gebracht werden, das ist wichtig, da die Regeln von oben nach unten abgearbeitet werden und der erste Treffer gilt. Es können URL-Regeln und Kategorie-Regeln zugewiesen werden: |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| URL: |

Hier wird die gewünschte URL oder eine passende Wildcard angegeben. Dazu einige Beispiele:

Bei Regeln, mit aktivierter SSL-Interception, differiert das Filterverhalten zu Regeln ohne SSL-Interception. Ist SSL-Interception deaktiviert, wird der Proxy bei HTTPS-Verbindungen nur den Host-Namen, jedoch nicht die komplette URL der angesprochenen Webseite erkennen. |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Kategorie: |

Die Webseiten werden passenden Kategorien zugewiesen, so dass diese entsprechend ihrer Kategorien gefiltert werden können.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Die letzten beiden Kategorien sind im Webfilter nicht auswählbar.

Einrichtung eines Webfilterprofils

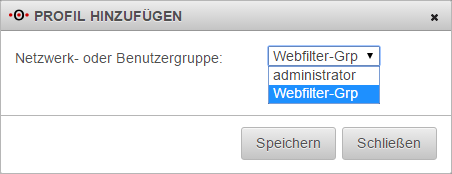

Nachdem eine Netzwerk- oder Benutzergruppe angelegt wurde, steht diese auch für den Webfilter zur Verfügung.

Da beim Anlegen eines Profils immer auch gleich ein Regelsatz mit angelegt wird, beginnt die Prozedur durch einen Klick auf die Schaltfläche ![]()

In diesem Beispiel wurde die Benutzergruppe Webfilter-Grp angelegt, die nun ausgewählt wird.

Im Webfilter befindet sich nun das Profil Webfilter-Grp und ein neuer Regelsatz Webfilter-Grp_ruleset_1 welcher mit dem Profil verknüpft ist.

Mit einem Mausklick auf den Editier-Button ![]() kann nun der Regelsatz bearbeitet werden.

kann nun der Regelsatz bearbeitet werden.

Nachdem sich der Regelsatz zur Bearbeitung geöffnet hat, besteht die Möglichkeit, Regeln aus einem anderen Regelsatz zu kopieren.

Da Regeln innerhalb eines Profils nicht nacheinander abgearbeitet werden können, muss ein einzelner Regelsatz immer alle notwendigen Regeln beinhalten.

Im Abschnitt Allgemein wird also der gewünschte Regelsatz zum Kopieren ausgewählt und die dort hinterlegten Regeln mit einem Klick auf die Schaltfläche ![]() der gerade bearbeiteten Regel hinzugefügt.

der gerade bearbeiteten Regel hinzugefügt.

Soll der Filter für die Google Websuche aktiviert werden, wird die SafeSearch' Einstellung auf strict gesetzt.

Nun können URLs in das URL-Feld eingegeben oder Kategorien ausgewählt werden und über die Schaltfläche ![]() dem Regelsatz hinzugefügt werden.

dem Regelsatz hinzugefügt werden.

Der Button in der Spalte Aktion hat zwei Zustände:

| Blockiert den Zugriff auf die URL oder die Kategorie | |

| Erlaubt den Zugriff auf die URL oder die Kategorie |

Sind alle Regeln eingetragen, wird dieser Regelsatz mit einem Klick auf den Button ![]() gespeichert.

gespeichert.

Beispiele für Ausnahmen für Windows-Updateserver

Weitere Beispiele zur Einrichtung des Webfilter, Authentifizierungsausnahmen, Virenscanner und SSL-Interception bezüglich Windows Updates gibt es im Knowledge Base Artikel Windows Updates mit HTTP-Proxy und Webfilter