Letzte Anpassung zur Version: 12.6.0

- Aktualisierung zum Redesign des Webinterfaces

Ausgangslage

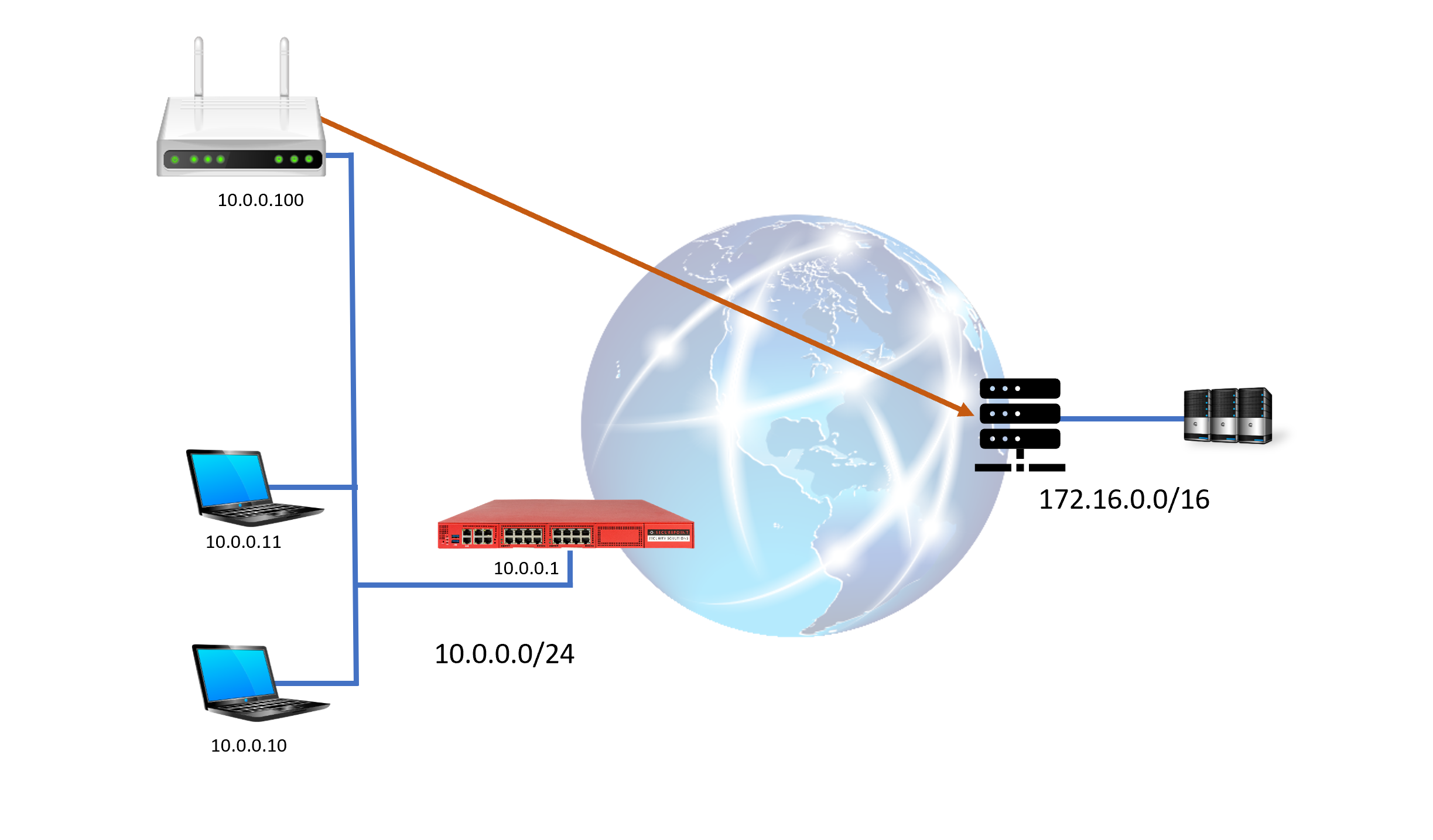

Viele Anbieter von Serviceleistungen verlangen für die Anbindung an die eigene Serverlandschaft einen eigenen VPN-Router, der eine gesicherte Verbindung dorthin aufbaut und über den die Verbindungen geroutet werden.

Für die Implementierung im Kunden-Netzwerk gibt es verschiedene Ansätze. Dieser Artikel geht auf die Problematiken einer solcher Implementierung ein und gibt einen Vorschlag zur optimalen Integration in Kundennetzwerke.

Routing Probleme

Wird der Router einfach mit in das interne Netz aufgenommen, dann ergibt sich zunächst ein Routing- Problem:

Verbindungen in das Netzwerk des Drittanbieters müssen über diesen Router gehen. Ein lokales Routing auf den Geräten des Netzwerks kommt nicht in Frage. Ein Routing über die Firewall ist ebenfalls problematisch.

Beim Herstellen einer TCP-Verbindung ergibt sich hier ein asynchrones Routing:

Wird von einem Gerät eine solche Verbindung initiiert, wird das SYN-Paket des TCP-Dreiwege- Handshakes zunächst zur UTM und dann über den Router des Drittanbieters geroutet. Das SYN/ACK-Paket des Responders aus dem Netz des Drittanbieters wird hingegen vom Router direkt an den Initiator zugestellt und nicht über die UTM. Das dritte Paket des Dreiwege-Handshakes (ACK) geht wieder über die UTM und wird dort vom Paketfilter aufgrund eines unplausiblen Status verworfen (Stateful Inspection).

Zero-Trust Problem

Selbst wenn die zuvor beschriebenen Routingprobleme gelöst bzw. umgangen werden konnten, entziehen sich die Verbindungen in das Netz des Drittanbieters der Kontrolle der UTM (Virenscanner, Webfilter, Portfilter, …) was bei einem nicht vertrauenswürdigen Netz nicht akzeptabel ist. Eine Integration in bestehende Kundennetzwerke sollte daher nicht in Betracht gezogen werden.

Lösungen

Alle beschriebenen Probleme können gelöst werden, indem der Router in ein separates Subnetz an der UTM gestellt wird und ein Transfernetzwerk etabliert wird. Das ist prinzipiell mit jeder UTM-Appliance von Securepoint möglich. Es wird lediglich eine weitere freie Ethernet-Schnittstelle oder VLAN-Schnittstelle benötigt.

Vorgehensweise

- Voraussetzungen:

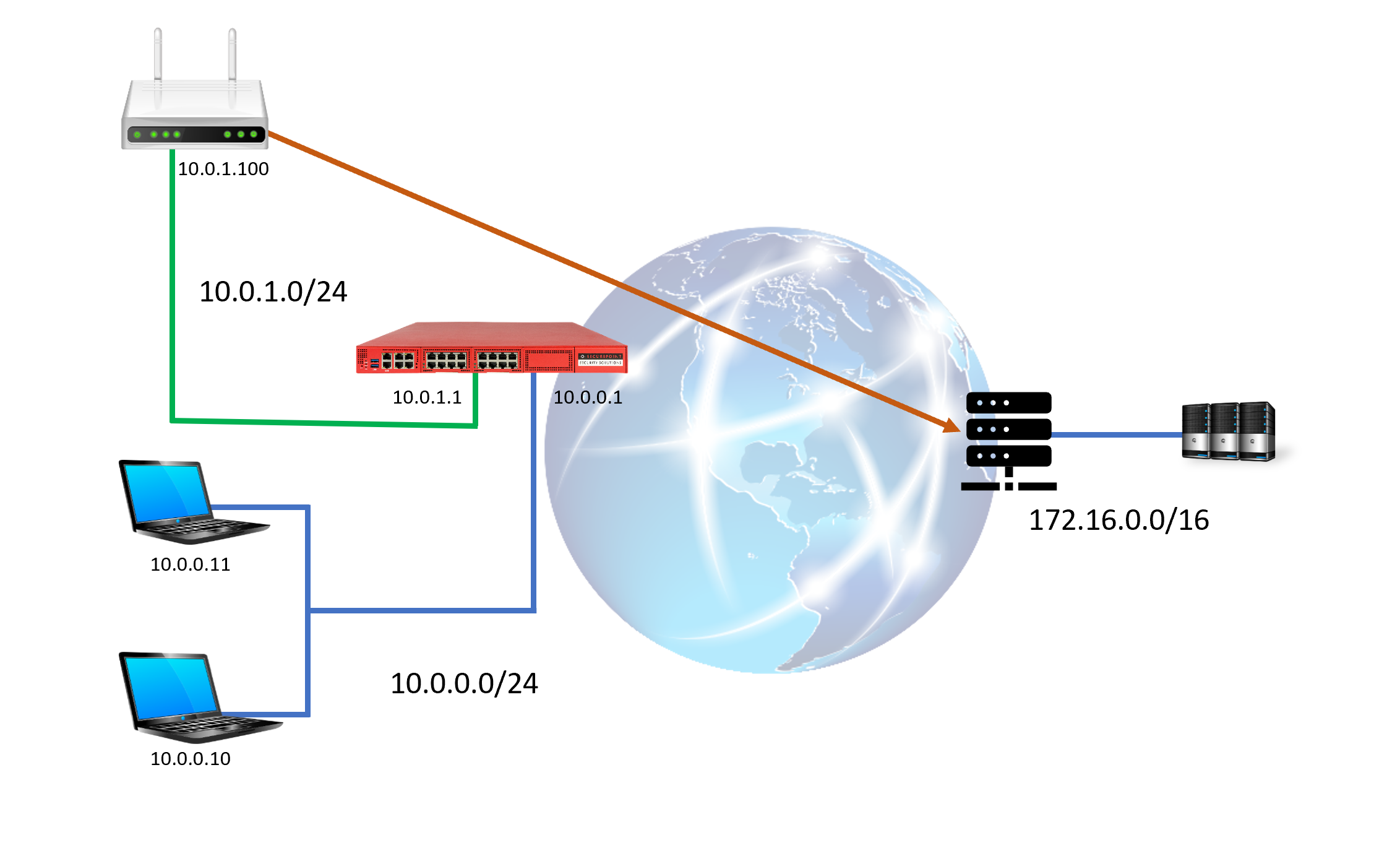

- Gegeben sei ein internes Netzwerk 10.0.0.0/24 an LAN2.

- Es ist eine weitere Schnittstelle an der UTM verfügbar, die bisher noch nicht genutzt wurde (LAN3)

- Ziel:

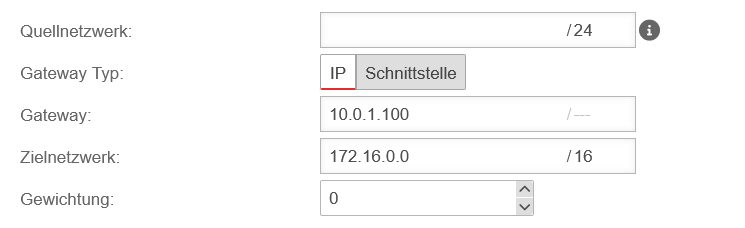

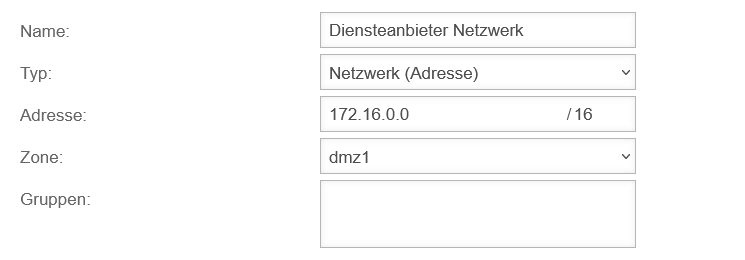

- Über den Router eines Dienstanbieters soll die Verbindung in ein privates Subnetz 172.16.0.0/16 hergestellt werden.

- Vorgehen:

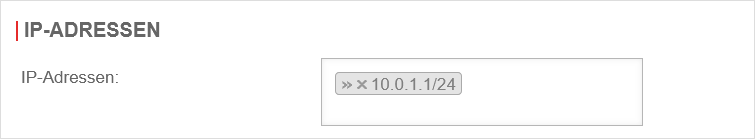

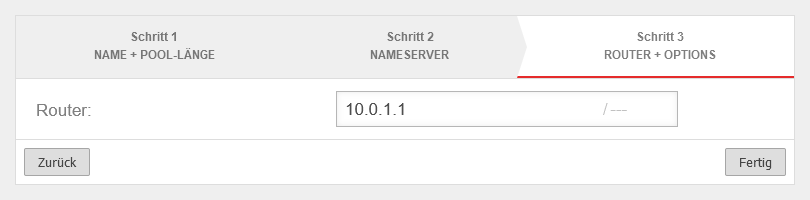

- Die ungenutzte Schnittstelle (LAN3) soll das Subnetz 10.0.1.0/24 mit der IP 10.0.1.1 bekommen.

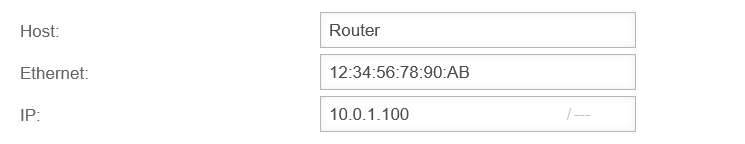

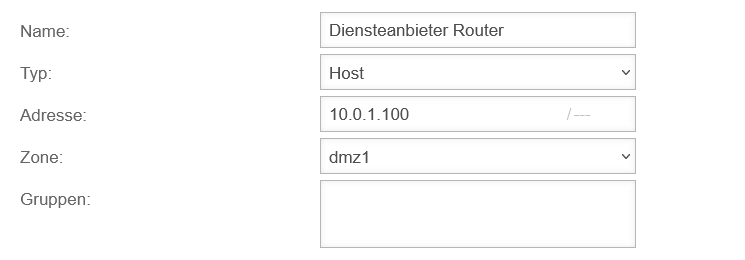

- Der Router des Dienstanbieters erhält die IP 10.0.1.100

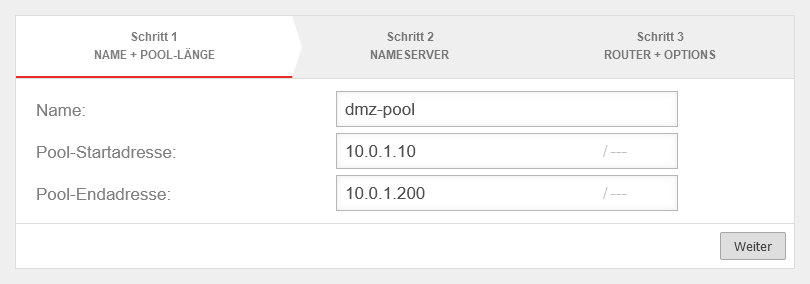

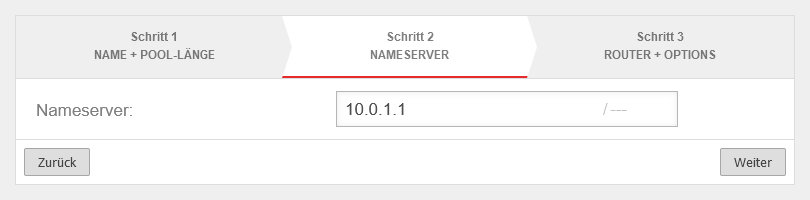

- Um die Einbindung des Routers zu vereinfachen soll die UTM in diesem Subnetz als DHCP-Server dienen.

Hierzu soll ein fester Lease für das Router-Interface mit der IP 10.0.1.100 konfiguriert werden.

Netzwerkkonfiguration

Portfilterregeln

Die benötigten Portfilterregeln hängen davon ab, welches VPN-Verfahren der Router nutzt und welche Dienste innerhalb der gesicherten Verbindung benötigt werden.

Annahmen für dieses Beispiel:

- Die Verbindung erfolgt über IPSec

- Im Netzwerk des Diensteanbieters sollen verschiedene Terminalserver über das RDP-Protokoll erreicht werden

Zusammenfassung

Durch die Integration des Diensteanbieter-Routers in die DMZ wurden sämtliche beschriebenen Routing-Probleme beseitigt und gleichzeitig die Kontrolle über sämtliche Verbindungen in und aus dem eigenen Netzwerk beibehalten.