Informationen

Letzte Anpassung zur Version: 11.7.3

Bemerkung: Artikelanpassung

Vorherige Versionen: 11.7

Einleitung

In der Securepoint NextGen UTM können digitale Zertifikate verarbeitet werden. Diese sind für verschiedene Anwendungen wie z. B. die SSL-Interception oder auch VPN-Verbindungen notwendig und entsprechen dem X.509-Standard. Ein digitales Zertifikat wird zum bestätigen einer Person, eines Objektes oder einer Organisation genutzt und kann durch kryptographische Verfahren auf dessen Authentizität und Integrität überprüft werden.

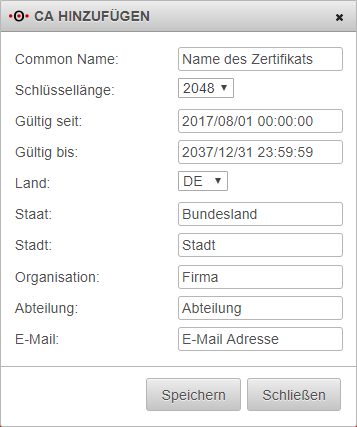

Ein Zertifikat welches dem X.509-Standard entspricht, muss bestimmte Informationen erhalten. Für Zertifikate, welche auf der UTM erstellt werden, sind folgende Informationen notwendig:

- Common Name

- Schlüssellänge

- Gültigkeitszeitraum (UTC Time)

- Land

- Staat

- Stadt

- Organisation

- Abteilung

Zertifikatserstellung auf der Appliance

CA erstellen

Das Stammzertifikat (Certification Authority; CA) ist auch ein Zertifikat. Es wird genutzt, um andere Zertifikate zu signieren. Mit einem Stammzertifikat können mehrere Zertifikate signiert werden.

Eine CA kann unter Authentifizierung -> Zertifikate erstellt oder importiert werden. Als Beispiel wurde hier eine CA für eine SSL-VPN Site2Site Verbindung erstellt.

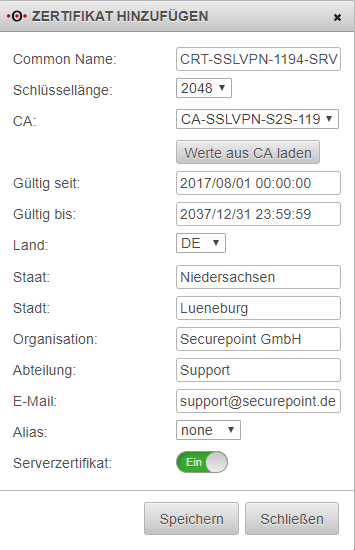

Zertifikat erstellen

Das Zertifikat muss von einem Stammzertifikat (CA) signiert werden.

Für eine SSL-VPN Site to Site Verbindung wird eine CA, ein Serverzertifikat und ein Clientzertifikat benötigt. Das Serverzertifikat wird für den SSL-VPN Server benötigt und das Clientzertifikat für den SSL-VPN Client.

Eine Zertifikat kann unter Authentifizierung -> Zertifikate erstellt oder importiert werden. Als Beispiel wurden hier ein Server- und Client-Zertifikat für eine SSL-VPN Site2Site Verbindung erstellt.

Serverzertifikat

Client- / Userzertifikat

Zertifikate verwalten

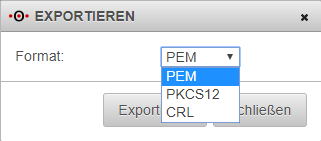

Zertifikate exportieren

Zertifikate können im PEM oder PKCS#12 Format exportiert werden. Durch einen Klick auf den Schraubenschlüssel kann ausgewählt werden, welches Format exportiert werden soll.

Das PEM Format ist ein Base64 kodiertes Format, welches den öffentlichen und privaten Schlüssel in einer Datei beinhaltet. Die beiden Schlüssel sind mit den Bezeichnungen Begin Certificate und End Certificate und Begin Private Key und End Private Key gekennzeichnet. Die Datei hat die Endung .pem. Die CA muss separat exportiert werden.

Das PKCS#12 Format exportiert nicht nur das Zertifikat, sondern auch die zugehörige CA, in einer mit einem Passwort gesicherten Datei. Die Datei hat die Endung .p12.

Zertifikate widerrufen

Wenn Zertifikate nicht mehr genutzt werden sollen, obwohl der Gültigkeitszeitraum noch aktiv ist, werden die Zertifikate nicht gelöscht, sondern widerrufen. Die widerrufenen Zertifikate verbleiben weiterhin im System, sind aber als ungültig erklärt und werden nicht mehr akzeptiert. Sie werden in der Zertifikatsverwaltung unter der Registerkarte Widerrufen geführt. Gleichzeitig wird es in der Zertifikatssperrliste auf der Registerkarte CRL (Certificate Revocation List) aufgenommen.

Die Sperrliste wird gleichzeitig mit der CA angelegt. Wird ein Zertifikat widerrufen, wird es in der Liste als ungültig hinterlegt, die der signierenden CA entspricht. Die Sperrliste kann ebenfalls exportiert werden, um auf andere Systeme geladen zu werden, damit diese die widerrufenen Zertifikate ebenfalls nicht akzeptieren.

Durch einen Klick auf den Schraubenschlüssel und der Auswahl "CRL" kann dieCertificate Revocation List exportiert werden.