Letzte Anpassung zur Version: 12.6.0

- Aktualisierung zum Redesign des Webinterfaces

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Allgemeines

Die Securepoint Firewall benutzt digitale Zertifikate für die Authentifikation bei verschiedenen Funktionen:

- VPN-Verbindungen

- SSL-Interception

- Captive Portal

- Mailrelay

- Reverse Proxy

Die Zertifikate entsprechen dem x.509 Standard.

Zertifikate sollen die Identität des Inhabers bescheinigen.

Sie werden

- von der Securepoint Appliance ausgestellt und von der Appliance eigenen CA (Certification Authority; auch Stammzertifikat genannt) signiert.

- Die CA selbst ist ebenfalls ein Zertifikat, welches zuerst auf der Apliance erstellt werden muss, damit man Zertifikate erstellen kann, denn Zertifikate müssen bei der Erstellung mit der CA signiert werden.

- durch einen Automatic Certificate Management Environment-Dienst ausgestellt und von diesem zertifiziert. Zur Verfügung steht hier Let's Encrypt

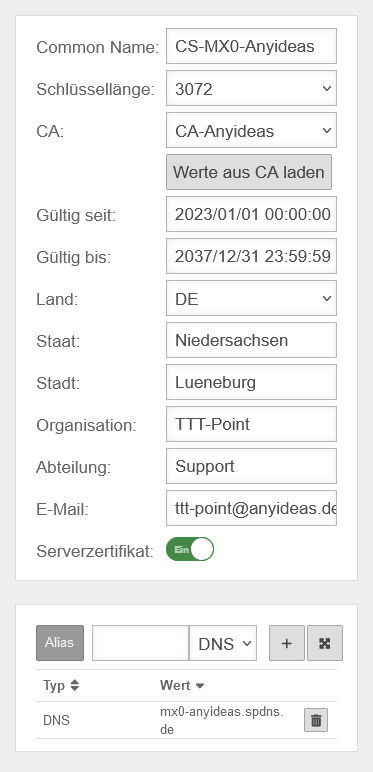

Um das Zertifikat eindeutig zuordnen zu können, wird aus den einzelnen Angaben, die bei der Erstellung des Zertifikats gesetzt werden müssen, ein Distinguished Name (DN) generiert.

Dazu gehören:

- Name des Zertifikats (CN) Common Name

- Land (CO) Country

- Bundesland/Region (ST) State

- Ort (LO) Location

- Firma (OR) Organisation

- Abteilung (OU) Organisation Unit

- E-Mail (email-address)

- Es kann noch ein Alias angegeben werden, um die Eindeutigkeit zu verstärken. Dieser Alias ist entweder eine E-Mail-Adresse, ein DNS Name oder eine IP-Adresse.

- Von mancher VPN Software wird dieser Alias für eine einwandfreie Funktionalität verlangt (z.B. Windows 7 IPSec Client).

- Außerdem muss noch ein Gültigkeitszeitraum angegeben werden, dessen Anfangs- und Ablaufzeitpunkt sich aus Uhrzeit und Datum zusammensetzt. Die Zeitspanne der Gültigkeit ist nicht vorgeschrieben und kann den eigenen Bedürfnissen angepasst werden. Nach Ablauf dieser Zeitspanne, kann das Zertifikat nicht mehr verwendet werden.

- Es kann noch ein Flag gesetzt werden, welches das Zertifikat als Serverzertifikat kennzeichnet. Dieses wird von OpenVPN für den Server verlangt. OpenVPN benötigt für eine Seite immer ein Serversystem mit Server Zertifikat auch bei Site-to-Site Verbindungen. Andere VPN Protokolle verlangen diese Kennzeichnung nicht.

Im Folgenden wird gezeigt, wie durch die UTM Zertifikate erstellt und signiert werden.

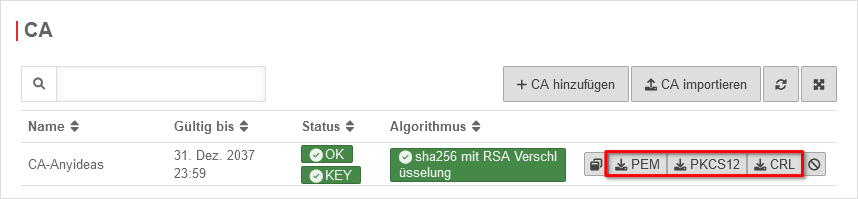

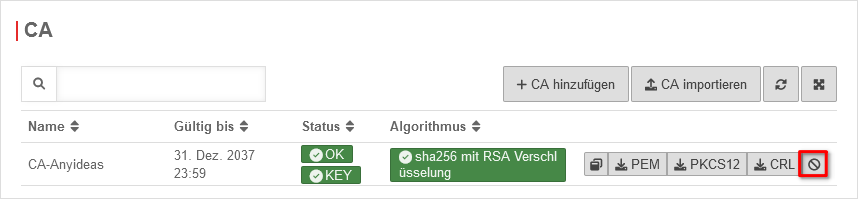

CA erstellen

Menü Bereich CA Schaltfläche

| Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAuthentifizierungZertifikate  Dialog CA hinzufügen Dialog CA hinzufügen

|

|---|---|---|

| Common Name: | Eindeutiger Name | |

| Schlüssellänge: | Schlüssellänge des Zertifikates. Mögliche Werte:

| |

| Gültig bis: | Das Datum ist im folgenden Format anzugeben JJJJ/MM/TT hh:mm:ss. Wenn mit der Maus in das Eingabefeld geklickt wird, öffnet sich automatisch ein Kalender, auf dem das Datum und die Uhrzeit ausgewählt werden kann. Mit der Gültigkeit der CA läuft auch die Gültigkeit der mit dieser CA signierten Zertifikate aus. | |

| Erstellen der CA mit der Schaltfläche | ||

notempty

Das BSI empfiehlt - Stand 01.2025 - Schlüssellängen ab 3000 Bit und SHA256 BSI – Technische Richtlinie - Kryptographische Verfahren:Empfehlungen und Schlüssellängen BSI TR-02102-1 | Kapitel 2.3: RSA-Verschlüsselung Die Default-Einstellung der UTM für neue Zertifikate ist RSA Veschlüsselung mit 3072 Bit und SHA256 als Hashalgorithmus | ||

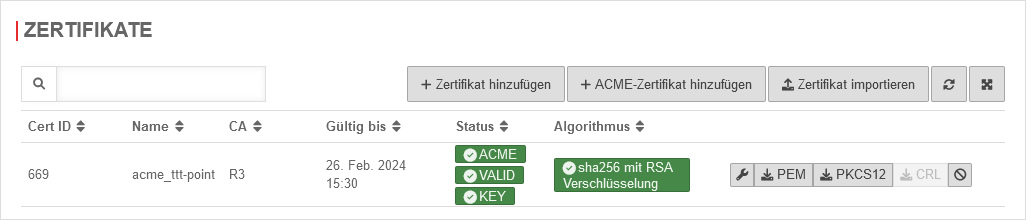

Server- und Clientzertifikat erstellen

Nun kann ein Zertifikat für einen Server oder Client erstellt werden. Dies geht unter: Bereich Zertifikate Schaltfläche notemptyErst nachdem eine CA angelegt wurde, können Server- und Clientzertifikate angelegt werden.

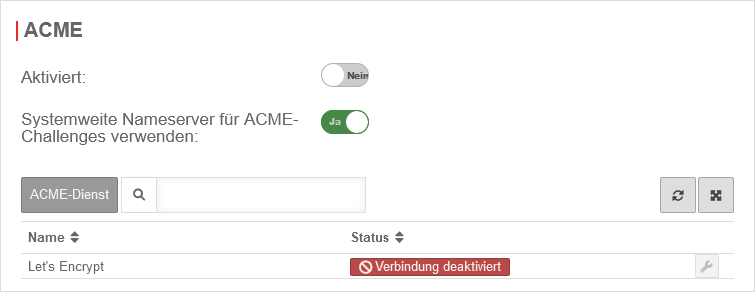

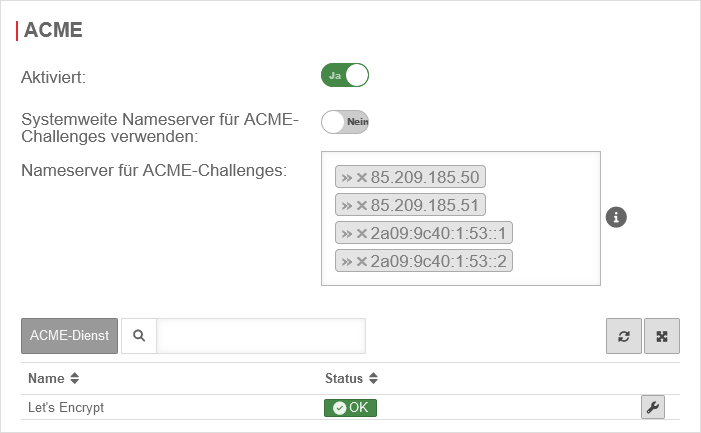

ACME Zertifikate (Let's Encrypt)

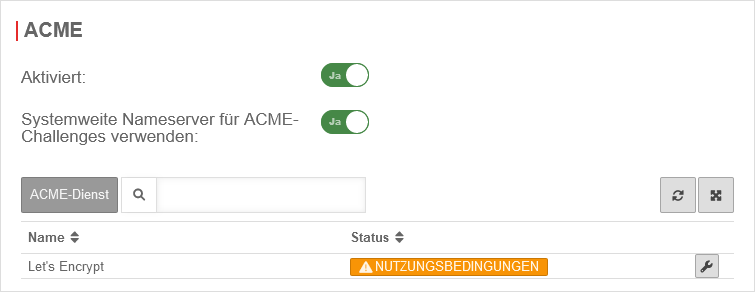

Bereich ACME

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAuthentifizierung

|

|---|---|---|---|

| Aktiviert: | Ja | Aktiviert die Nutzung von ACME-Zertifikaten. Weitere Informationen siehe unten ACME Dienst aktivieren. | |

| Systemweite Nameserver für ACME-Challenges verwenden: | Ja | Sollten die Adressen für die Server zur Verlängerung der ACME-Challenges nicht über den systemweiten Nameserver aufgelöst werden können (z.B. wg. konfigurierter Relay- oder Foreward-Zonen) können bei Deaktivierung Nein alternative Nameserver eingetragen werden. | |

| Nameserver für ACME-Challenges: Bei deaktivierten systemweiten Nameserver für ACME-Challenges nutzbar |

»85.209.185.50»85.209.185.51»2a09:9c40:1:53::1»2a09:9c40:1:53::2 | Hier lassen sich die Nameserver für die ACME-Challenges eintragen. | |

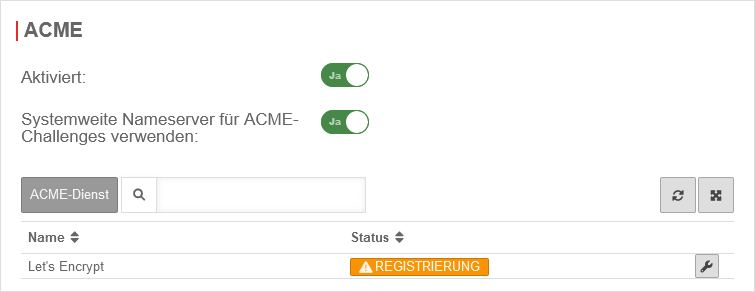

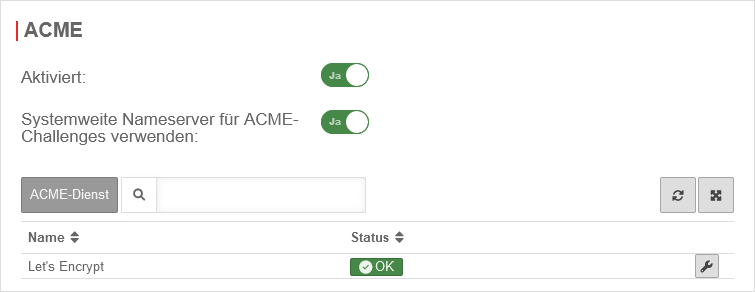

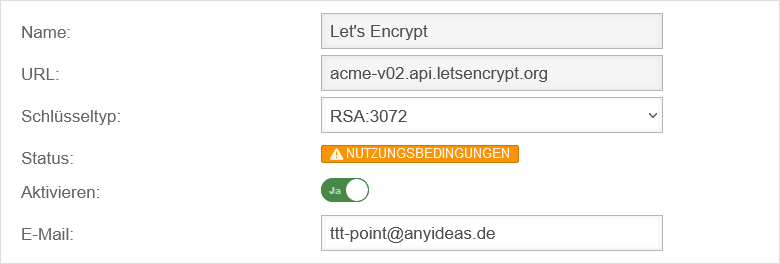

ACME Dienst aktivieren

Um ACME Zertifikate nutzen zu können, muss dies unter Bereich ACME Aktiviert: Ja aktiviert werden.

- Sobald der Dienst aktiviert wurde und dies mit gespeichert wurde, wird der Link zu den Nutzungsbedingungen geladen und es lassen sich die Einstellungen aufrufen.

- Mit der Schaltfläche Aktivieren Ja und dem Hinterlegen einer E-Mail Adresse für Benachrichtigungen durch den ACME Dienstanbieter (hier: Let's Encrypt) lassen sich die Angaben unter speichern.

- Daraufhin wird ein Dialog eingeblendet mit einem Link zu den Nutzungsbedingungen, die akzeptiert Ja werden müssen.

Token generieren

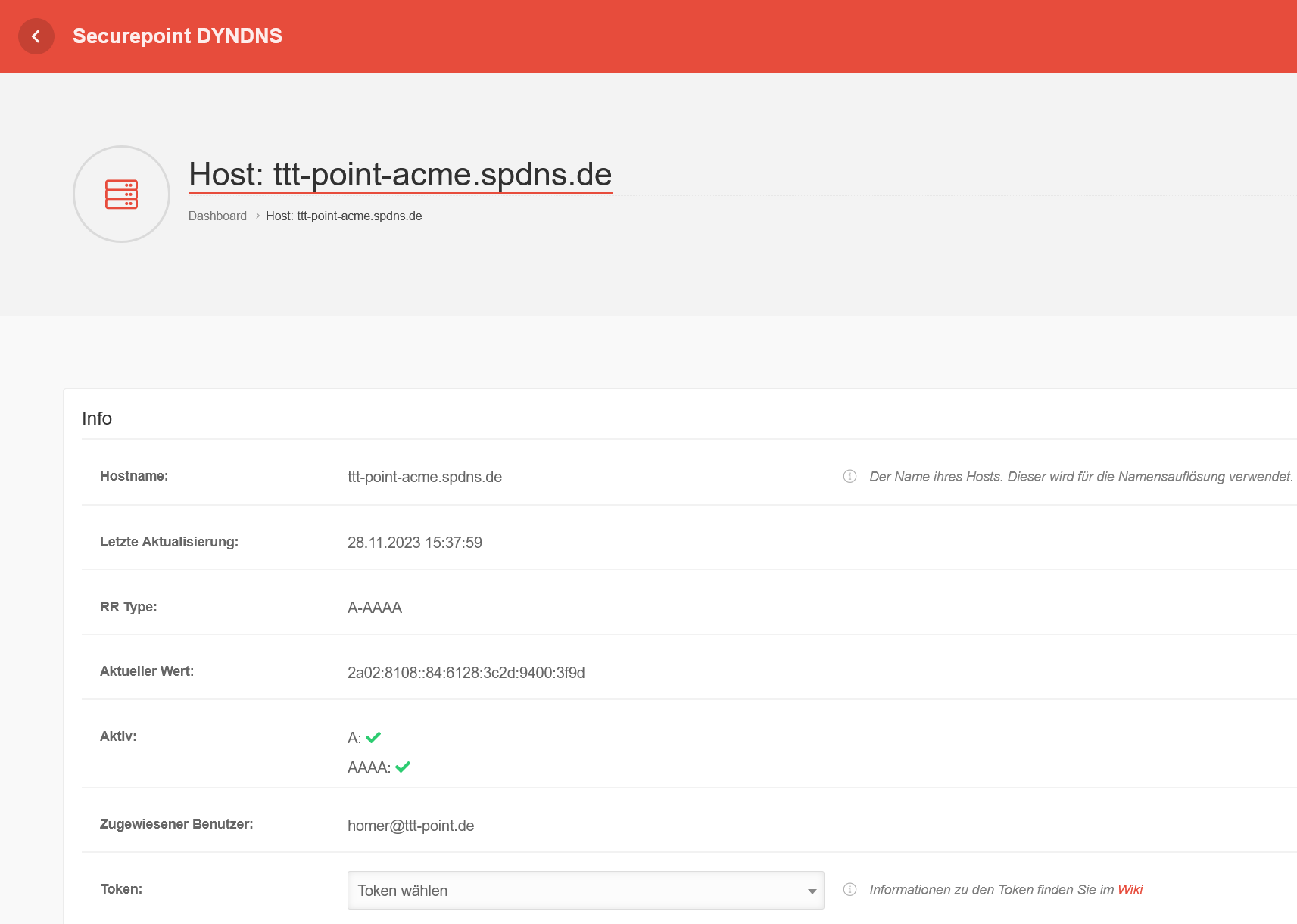

spDYN Für die Erzeugung der Zertifikate ist zunächst der ACME-Token im spDYN Portal zu generieren.

Innerhalb des spDYN-Portals ist der entsprechende Host zu öffnen.

- spDyn Host aufrufen

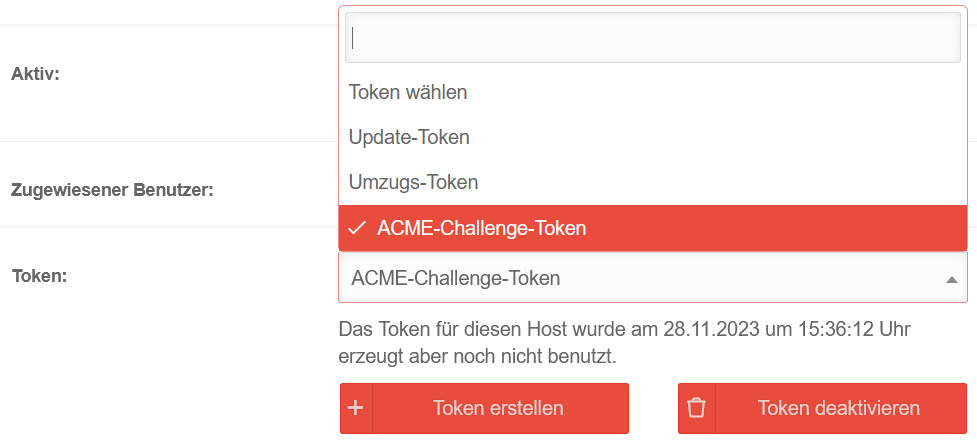

- Im Dropdown Menü für Token den ACME Challenge Token wählen

- Token generieren

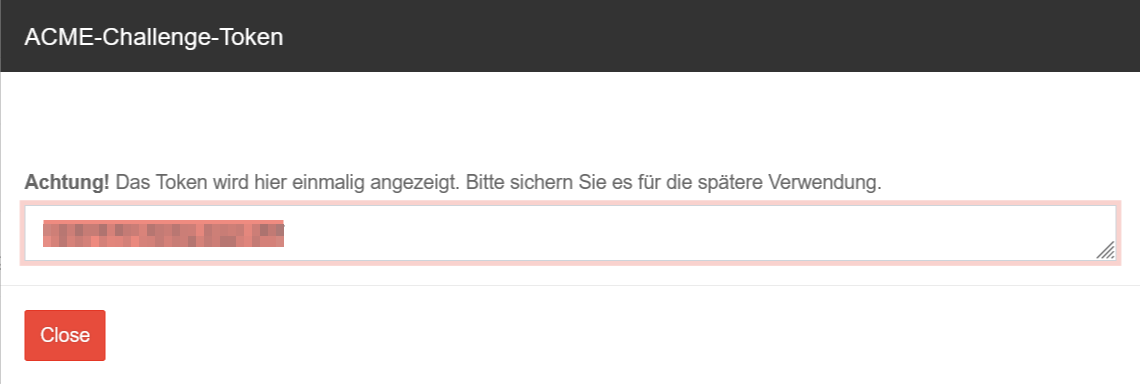

notempty Der Token wird einmal bei der Generierung angezeigt und kann nicht erneut angezeigt werden.

Der Token sollte notiert und sicher aufbewahrt werden.

Verlängerung der ACME Zertifikate

Die Verlängerung der ACME/Let's Encrypt Zertifikate findet über die verwendeten Nameserver, welche unter Bereich ACME (siehe oben) konfiguriert werden, statt.

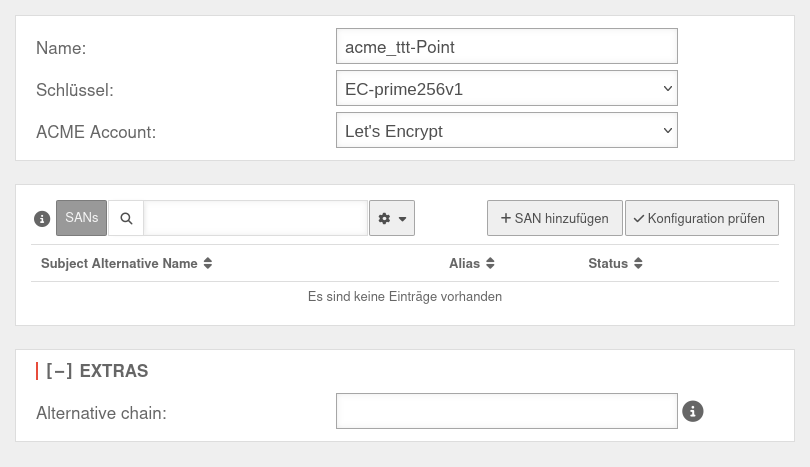

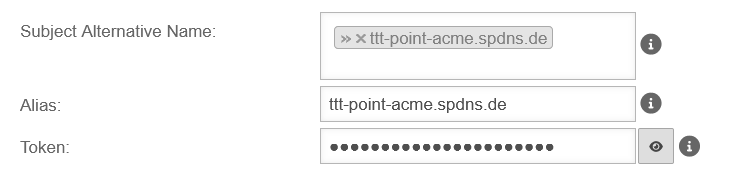

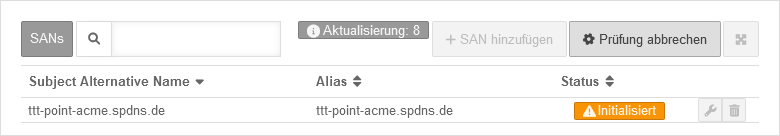

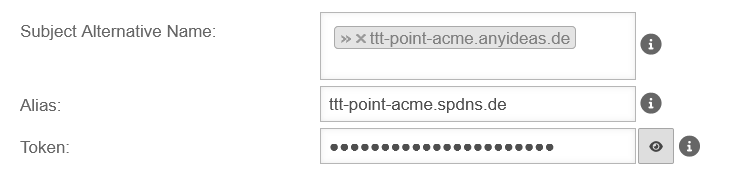

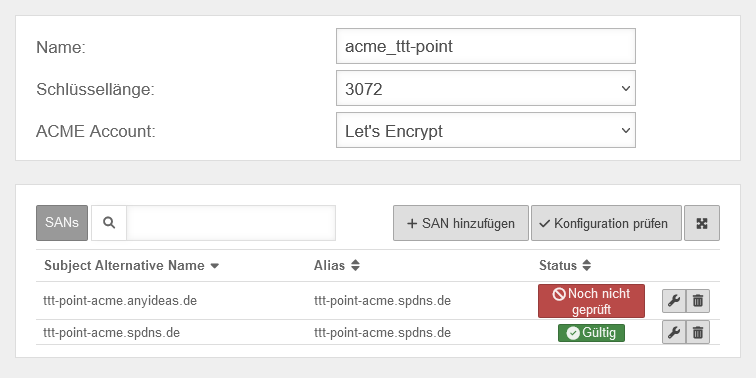

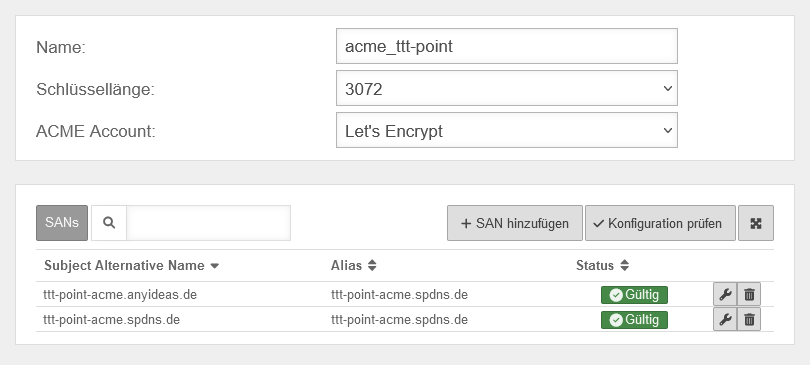

ACME-Zertifikate

Nach Abschluss der vorherigen Schritte kann nun das eigentliche Zertifikat erzeugt werden. Ein Klick im Bereich Zertifikate auf öffnet den entsprechenden Dialog.

Zertifikate / CAs importieren

Zertifikate und CAs lassen sich mit mit der Schaltfläche bzw. importieren.

Importformat

Zertifikate und CAs, die in eine UTM importiert werden sollen, müssen im PEM-Format (Dateiendung meist .pem) oder PKCS12-Format (Dateiendung meist .p12 oder .pfx) vorliegen.

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

| Zertifikat | Befehl |

|---|---|

| X509 zu PEM | openssl x509 -in certificatename.cer -outform PEM -out certificatename.pem |

| DER zu PEM | openssl x509 -inform der -in certificate.cer -out certificate.pem |

| P7B zu PEM | openssl pkcs7 -print_certs -in certificate.p7b -out certificate.pem |

Fehlermeldung beim Import

Beim Import kann es zur Fehlermeldung "The certificate format is not supported…" kommen.

Passwortgeschützte Zertifikate im pkcs12-Format (.p12 , .pfx , .pkcs12) in Verbindung mit älteren Ciphern können diesen Fehler auslösen.

Ein Import ist meist möglich, wenn im Bereich Allgemein die Option Veraltete kryptografische Algorithmen unterstützen Ein aktiviert wird.

notempty Erfordert einen Dabei werden alle Verbindungen (incl. VPN-Verbindungen) zur UTM unterbrochen!

Möglichkeiten für den Import von Zertifikaten:

- Zertifikat in *.pem umwandeln

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

openssl pkcs12 -in Zertifikat.pfx -out Zertifikat.pem -nodes

Alternativ mithilfe eines Online-Dienstes

- CLI Befehle, um Zertifikate-Import mit veralteten Ciphern in der UTM zu erlauben:

extc global set variable GLOB_ENABLE_SSL_LEGACY value 1

appmgmt config application "securepoint_firewall"

appmgmt config application "fwserver"

system reboot

notemptyErfordert einen Dabei werden alle Verbindungen (incl. VPN-Verbindungen) zur UTM unterbrochen!

cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|0 cli> extc global set variable GLOB_ENABLE_SSL_LEGACY value 1 OK cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|1 cli> appmgmt config application "securepoint_firewall" cli> appmgmt config application "fwserver"

Häufige Statusmeldungen:

| Status | Beschreibung | Hinweis |

|---|---|---|

| KEY | Der öffentliche und private Schlüssel liegen vor | Es kann ver- und entschlüsselt werden: |

| VALID | Das Zertifikat ist gültig | Es kann ver- und entschlüsselt werden: |

| INIT | Das Zertifikat wird gerade initialisiert (Nur ACME-Zertifikate) | |

| KEY | Der private Schlüssel liegt nicht vor | Es kann lediglich verschlüsselt, nicht aber entschlüsselt werden |

| UNABLE TO GET CERTIFICATE CRL | Es konnte keine aktuelle CRL gefunden werden. | |

| UNABLE TO GET LOCAL ISSUER CERTIFICATE | Der lokale Aussteller kann nicht gefunden werden. Dies tritt auf, wenn das Ausstellerzertifikat eines nicht vertrauenswürdigen Zertifikats nicht gefunden werden kann. |

|

| certificate has expired | Das Zertifikat ist abgelaufen. Das notAfter-Datum liegt vor der aktuellen Uhrzeit. |

|

| certificate is not yet valid | Das Zertifikat ist noch nicht gültig: Das notBefore-Datum liegt nach der aktuellen Uhrzeit. | |

| CRL is not yet valid | Die CRL ist noch nicht gültig | |

| CRL has expired | Die CRL ist abgelaufen | |

| certificate revoked | Das Zertifikat wurde widerrufen. | In Produktivumgebungen sollten widerrufene Zertifikate nicht widerhergestellt werden. Hier ist das Erstellen eines neuen Zertifikates meistens die bessere Lösung. |

| unsupported or invalid name syntax UNSUPPORTED_CONSTRAINT_SYNTAX |

Nicht unterstützte oder ungültige Syntax der Namensbeschränkung | Das Format der Namensbeschränkung wird nicht berücksichtigt: zum Beispiel ein E-Mail-Adressformat einer Form, die nicht in RFC3280 erwähnt wird. Bspw. ein -. |

| CRL lokal generiert | Die CRL wurde auf diesem Gerät erstellt | Entweder, es handelt sich um ein Zertifikat, das lokal erstellt wurde, oder es wurde (bisher) keine passende CRL importiert. |

| CRL importiert | Die CRL wurde importiert |

notempty Weitere Statusmeldungen finden sich in der Dokumentation von OpenSSL©

Zertifikate / CAs exportieren

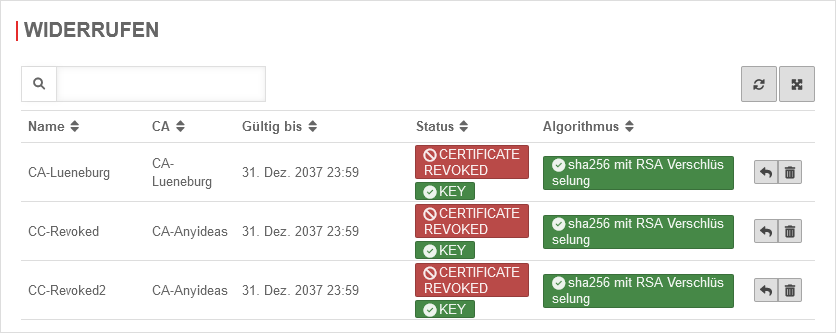

Zertifikate / CAs widerrufen

| Bereich CA / Zertifikate | ||

| Widerruft ein Zertifikat oder eine CA. Die Sicherheitsabfrage muss mit Ja bestätigt werden. Sollen mehrere Zertifikate widerrufen werden, kann das Einblenden der Sicherheitsabfrage vorübergehend deaktiviert werden.

|

UTMbenutzer@firewall.name.fqdnAuthentifizierung  Zertifikate / CAs widerrufen Zertifikate / CAs widerrufen

| |

| Widerrufen | ||

| Zeigt alle widerrufenen CAs und Certifikate mit zugehörigen CAs an |  | |

| Entsperrt eine CA oder ein Zertifikat und stellt es wieder her. Das sollte nur bei lokalen CAs oder Zertifikaten, deren CRL noch nicht exportiert wurde, durchgeführt werden! | ||

| Löscht das Zertifikat. Das sollte nur bei lokalen CAs oder Zertifikaten, die nicht in Produktivumgebungen genutzt wurden, durchgeführt werden! | ||

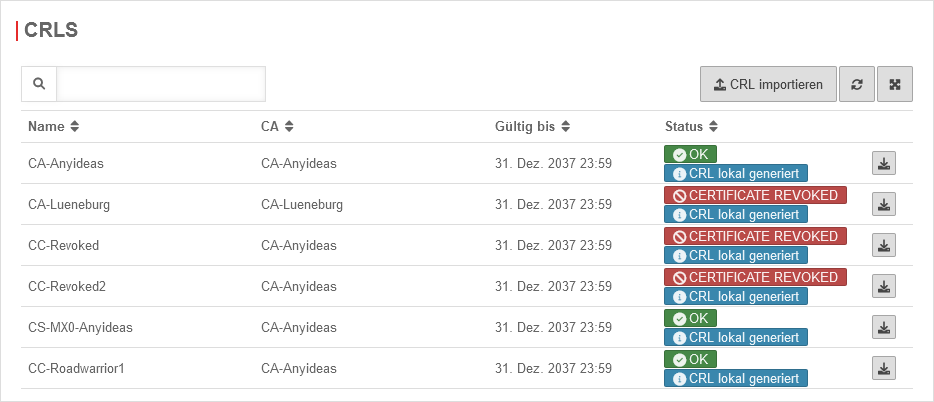

| CRLs | ||

| Zeigt alle CAs und Zertifikate mit ihrem Status und dem Typ der CRL an |  | |

| Exportiert die CRL einer CA bzw eines Zertifikates | ||

| Importiert eine CRL | ||

| ACME | ||

| Ein | Aktiviert ACME Dienste (Automatic Certificate Management Environment) Siehe ACME Zertifikate | |