K (Weiterleitung auf UTM/VPN/IPSec-S2S v12.2 entfernt) Markierung: Weiterleitung entfernt |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 3: | Zeile 3: | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/VPN/IPSec-S2S.lang}} | {{:UTM/VPN/IPSec-S2S.lang}} | ||

{{var | neu--MOBIKE | |||

| Hinweis zur Nutzung von [[#Allgemein|MOBIKE]] | |||

| Note for the use of [[#Allgemein|MOBIKE]] }} | |||

{{var | neu--Einrichtungsassistent | |||

| Änderungen in der Anordnung der Konfigurationsschritte im Assistenten | |||

| Changes in the arrangement of the configuration steps in the assistant }} | |||

{{var | neu--DHCP | |||

| [[#Phase_2_2 | DHCP für IPSec in Phase 2 konfigurierbar]] | |||

| [[#Phase_2_2 | DHCP configurable for IPSec in phase 2]] }} | |||

</div>{{DISPLAYTITLE:IPSec Site-to-Site}}{{TOC2}}{{Select_lang}} | </div>{{DISPLAYTITLE:IPSec Site-to-Site}}{{TOC2|limit=3}}{{Select_lang}} | ||

{{Header|12.2| | {{Header|12.2.4| | ||

* {{#var:neu-- | * {{#var:neu--Einrichtungsassistent}} | ||

|[[UTM/VPN/IPSec-S2S_v12.2 | 12.2]] | * {{#var:neu--MOBIKE}} | ||

* {{#var:neu--DHCP}} | |||

|[[UTM/VPN/IPSec-S2S_v12.2.3 | 12.2.3]] | |||

[[UTM/VPN/IPSec-S2S_v12.2 | 12.2]] | |||

[[UTM/VPN/IPSec-S2S_v11.7 | 11.7]] | [[UTM/VPN/IPSec-S2S_v11.7 | 11.7]] | ||

[[UTM/VPN/IPSec-S2S_v11.6 | 11.6.12]] | [[UTM/VPN/IPSec-S2S_v11.6 | 11.6.12]] | ||

|{{Menu|VPN|IPSec|{{#var:Verbindungen}} }} | |||

}} | }} | ||

---- | ---- | ||

=== {{#var:Einleitung}} === | === {{#var:Einleitung}} === | ||

<div class="Einrücken">{{#var:Einleitung--desc}}</div> | <div class="Einrücken">{{#var:Einleitung--desc}}</div> | ||

---- | ---- | ||

=== {{#var:Konfiguration einer IPSec Site-to-Site Verbindung}} === | === {{#var:Konfiguration einer IPSec Site-to-Site Verbindung}} === | ||

<div class="Einrücken">{{#var:Konfiguration einer IPSec Site-to-Site Verbindung--desc}} | <div class="Einrücken">{{#var:Konfiguration einer IPSec Site-to-Site Verbindung--desc}} | ||

==== {{#var:Einrichtungsassistent}} ==== | ==== {{#var:Einrichtungsassistent}} ==== | ||

| Zeile 30: | Zeile 44: | ||

|- | |- | ||

! {{#var:Beschriftung}} !! {{#var:Wert}} !! {{#var:Beschreibung}} | ! {{#var:Beschriftung}} !! {{#var:Wert}} !! {{#var:Beschreibung}} | ||

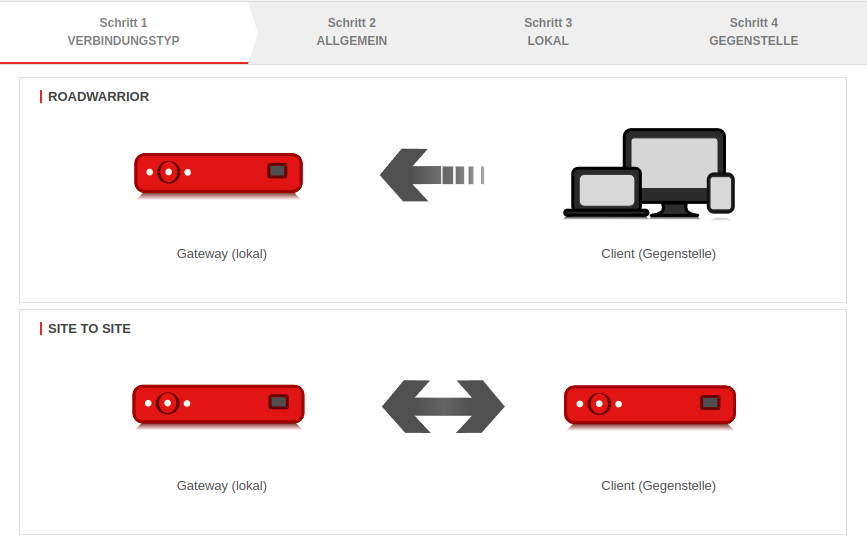

| class=" | | class="Bild" rowspan="3" | {{Bild| {{#var:Schritt 1 - Verbindungstyp--Bild}} | {{#var:Schritt 1 - Verbindungstyp--cap}} }} | ||

|- | |- | ||

| {{ic| Site to Site}} | | {{#var:Verbindungstyp}} || {{#var:Site2Site--val}} | ||

*{{ic|Roadwarrior|class=mw6}} | |||

*{{ic|Site to Site|class=mw6}} | |||

| {{#var:Site2Site--desc}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

| Zeile 39: | Zeile 56: | ||

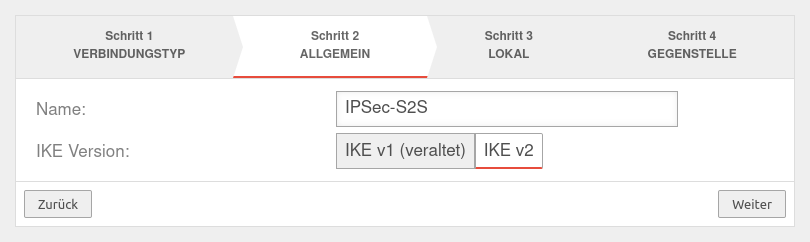

===== {{#var:Schritt 2 - Allgemein}} ===== | ===== {{#var:Schritt 2 - Allgemein}} ===== | ||

|- | |- | ||

| {{b| {{#var:Name}}: }} || {{ic| IPSec S2S}} || {{#var:Name--desc}} || class=" | | {{b| {{#var:Name}}: }} || {{ic| IPSec S2S|class=available}} || {{#var:Name--desc}} || class="Bild" rowspan="3" | {{Bild| {{#var:Schritt 2 - Allgemein--Bild}}|{{#var:Schritt 2 - Allgemein--cap}} }} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:IKE Version}} }} || {{Button|IKE v1}}{{Button|IKE v2}} || {{#var:IKE Version--desc}}<br>{{#var:IKE-Multichannel}}{{info|{{#var:IKE-Multichannel--info}} }} | ||

|- | |- | ||

| | | class="Leerzeile" colspan="3" |<br> | ||

|- | |- | ||

| < | | class="Leerzeile" colspan="3" |<br> | ||

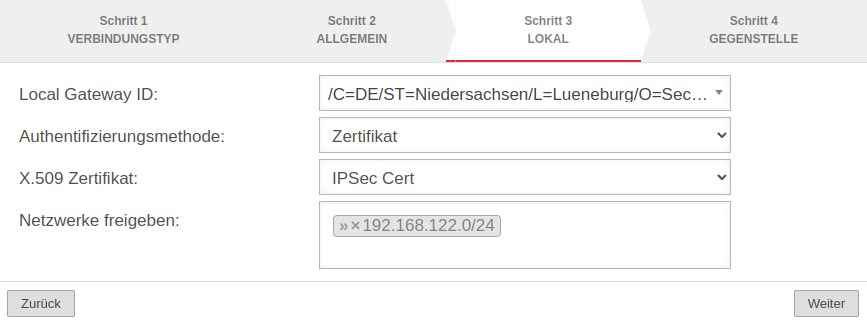

===== {{#var:Schritt 3 - Lokal}} ===== | |||

|- | |||

| {{b|{{#var: Local Gateway ID}} }} || {{ic|{{#var:Local Gateway ID--val}}|dr|class=available}} || {{#var:Local Gateway ID--desc}} | |||

<li class="list--element__alert list--element__hint">{{#var:Gateway-ID--Hinweis}}</li><br>{{Hinweis-neu|!|grün}}{{#var:Automatisch ausgefüllt}} | |||

| class="Bild" rowspan="3" | {{Bild| {{#var:Schritt 3 - Lokal--Bild}} | {{#var:Schritt 3 - Lokal--cap}} }} | |||

|- | |||

| rowspan="3"| {{b| {{#var:Authentifizierungsmethode}}:}} | |||

| {{Button|{{#var:Pre-Shared Key}}|dr|class=available}} || {{#var:AM PSK--desc}} | |||

|- | |- | ||

| {{ | | {{Button| {{#var:Zertifikat}} |dr|class=available}} || {{#var:AM Zertifikat--desc}} | ||

|- | |- | ||

| class= | | {{Button| {{#var:RSA}} |dr|class=available}}<br><small>'''{{#var:Nur bei IKEv1}}'''</small> || {{#var:AM RSA--desc}} | ||

|- | |- | ||

| | | {{b| {{#var:Pre-Shared Key}} }}<br><small>'''{{#var:Pre-Shared Key Hinweis}}'''</small> || {{ic| |class=available}} || {{#var:Pre-Shared Key--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b| {{#var:X.509 Zertifikat}} }}<br><small>'''{{#var:X.509 Zertifikat Hinweis}}'''</small> || {{Button| {{#var:Zertifikat--val}}|dr|class=available}} || {{#var:Zertifikat--desc}}<br>{{#var:Zertifikat--Hinweis}} | ||

< | |||

| class= | |||

|- | |- | ||

| | | {{b|{{#var:Privater RSA-Schlüssel}} }}<br><small>'''{{#var:Privater RSA-Schlüssel Hinweis}}'''</small> || {{Button|RSA-Site2Site|dr|class=available}} || {{#var:Privater RSA-Schlüssel--desc}} | ||

|- | |- | ||

| {{b| {{#var:Netzwerke freigeben}} | | {{b| {{#var:Netzwerke freigeben}} }} || {{ic| {{cb|192.168.122.0/24}} |cb|class=available}} || {{#var:Netzwerke freigeben--desc}} | ||

|- | |- | ||

| class="Leerzeile" colspan="3" |<br> | | class="Leerzeile" colspan="3" |<br> | ||

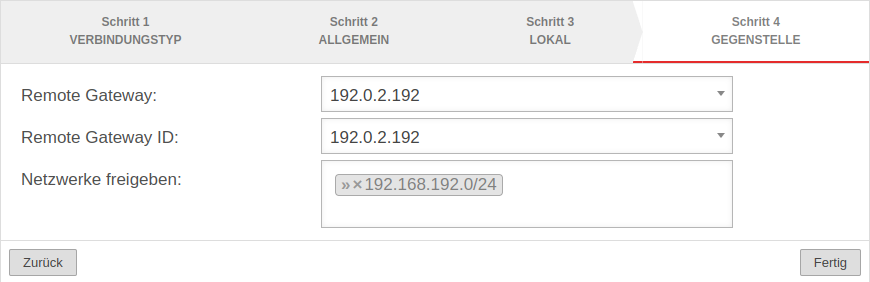

===== {{#var:Schritt 4 - Gegenstelle}} ===== | ===== {{#var:Schritt 4 - Gegenstelle}} ===== | ||

|- | |- | ||

| {{b| {{#var:Remote Gateway}} | | {{b| {{#var:Remote Gateway}} }} || {{ic| 192.0.2.192 |class=available}} || {{#var:Remote Gateway--desc}} || class="Bild" rowspan="4" | {{Bild| {{#var:Schritt 4 - Gegenstelle--Bild}} | {{#var:Schritt 4 - Gegenstelle--cap}} }} | ||

|- | |- | ||

| {{b| {{#var:Remote Gateway ID}} | | {{b| {{#var:Remote Gateway ID}} }} || {{ic| 192.0.2.192 |class=available}} || {{#var:Remote Gateway ID--desc}} | ||

|- | |- | ||

| | | {{b|{{#var:Öffentlicher RSA-Schlüssel}} }}<br><small>'''{{#var:Privater RSA-Schlüssel Hinweis}}'''</small> || {{Button|RSA-Site2Site|dro|class=available}} || {{#var:Öffentlicher RSA-Schlüssel--desc}} | ||

|- | |- | ||

| {{b| {{#var:Netzwerke freigeben}} | | {{b| {{#var:Netzwerke freigeben}}}} || {{ic| {{cb|192.168.192.0/24}}|cb|class=available}} || {{#var:Netzwerke freigeben--desc}} | ||

|- | |- | ||

| class="Leerzeile" colspan="3" | {{#var:Beenden}} | | class="Leerzeile" colspan="3" | {{#var:Beenden}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="3" | <li class="list--element__alert list--element__hint">{{#var:Phase2 bearbeiten--desc}}</li> | | colspan="3" | <li class="list--element__alert list--element__hint">{{#var:Phase2 bearbeiten--desc}}</li> | ||

{{:UTM/VPN/IPSec-Phase1-2}} | |} | ||

=== {{#var:Weitere Einstellungen}} === | |||

<div class="Einrücken">{{#var:Weitere Einstellungen--desc}} | |||

<br clear=all> | |||

==== IKEv1 ==== | |||

{{Einblenden | {{#var: Einstellungen IKEv1 }} | {{#var: Einstellungen IKEv1 ausblenden}} | dezent| true| Vorschau=step-by-step.png}} | |||

{{:UTM/VPN/IPSec-Phase1-2|IPSec=IKEv1 S2S}} | |||

</div></span></div><!-- | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

|- | |- | ||

| {{b|{{#var: Subnetzkombinationen gruppieren}} }} <br> {{ButtonAn|{{#var:ein}} }} | | {{b|{{#var: Subnetzkombinationen gruppieren}} }} <br> {{ButtonAn|{{#var:ein}} }} | ||

| Zeile 176: | Zeile 205: | ||

|- | |- | ||

| class="Leerzeile" colspan="3" | | | class="Leerzeile" colspan="3" | | ||

--> | |||

<br clear=all> | |||

==== IKEv2 ==== | |||

{{Einblenden | {{#var: Einstellungen IKEv2 }} | {{#var: Einstellungen IKEv2 ausblenden}} | dezent| true| Vorschau=step-by-step.png}} | |||

{{:UTM/VPN/IPSec-Phase1-2|IPSec=IKEv2 S2S}} | |||

</div></span></div></div> | |||

<br clear=all> | |||

</div> | |||

---- | ---- | ||

=== {{#var:Regelwerk}} === | === {{#var:Regelwerk}} === | ||

<div class="einrücken"> | |||

{{#var:Regelwerk--desc}} | {{#var:Regelwerk--desc}} | ||

{| class="sptable2 pd5 zh1 einrücken" | |||

|- | |- | ||

| class="Leerzeile einrücken" colspan="3" | <p><small>{{#var:Implizite Regeln--desc}} </small></p> | | class="Leerzeile einrücken" colspan="3" | <p><small>{{#var:Implizite Regeln--desc}} </small></p> | ||

| Zeile 213: | Zeile 253: | ||

| '''{{#var:Erste Regel}}''' | | '''{{#var:Erste Regel}}''' | ||

|- | |- | ||

| {{ | | {{b| {{#var:Quelle}}:}} || {{ic| internal-network|class=available}} || {{#var:Quelle--desc}} | ||

|- | |- | ||

| {{ | | {{b| {{#var:Ziel}}:}} || {{ic| {{#var:IPSc-Netzwerk}}|class=available}} || {{#var:Ziel}} | ||

|- | |- | ||

| {{ | | {{b| {{#var:Dienst}}:}} || {{ic| {{#var:Dienst--val}}|class=available}} || {{#var:Dienst--desc}} | ||

|- | |- | ||

| {{ | | {{b| NAT }}<br>{{b|{{#var:Typ}}:}} || {{Button|Hidenat Exclude|dr|class=available}} || | ||

|- | |- | ||

| {{ | | {{b| {{#var:Netzwerkobjekt}}:}} || {{Button|external-interface|dr|class=available}} || | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| <br>'''{{#var:Zweite Regel}}''' | | <br>'''{{#var:Zweite Regel}}''' | ||

|- | |- | ||

| {{ | | {{b| {{#var:Quelle}}:}} || {{ic| {{#var:IPSc-Netzwerk}}|class=available}} || {{#var:Quelle--desc}} | ||

|- | |- | ||

| {{ | | {{b| {{#var:Ziel}}:}} || {{ic| internal-network|class=available}} || {{#var:Ziel}} | ||

|- | |- | ||

| {{ | | {{b| {{#var:Dienst}}:}} || {{ic| {{#var:Dienst--val}}|class=available}} || {{#var:Dienst--desc}} | ||

|- | |- | ||

| {{ | | {{b| NAT: }} || || {{#var:Kein NAT}} | ||

|} | |} | ||

</div> | |||

---- | |||

=== {{#var:Konfiguration des zweiten Gateways}} === | === {{#var:Konfiguration des zweiten Gateways}} === | ||

<div class="einrücken"> | |||

{{Hinweis| ! {{#var:Gleiche IKE-Verision--Hinweis}} }} | {{Hinweis| ! {{#var:Gleiche IKE-Verision--Hinweis}} }} | ||

==== {{#var:Verwendung einer Securepoint UTM}} ==== | ==== {{#var:Verwendung einer Securepoint UTM}} ==== | ||

<div class="einrücken"> | |||

{{#var:Gegenstelle Hinweise}} | {{#var:Gegenstelle Hinweise}} | ||

</div> | |||

===== {{#var:Gegenstelle Schritt2}} ===== | ===== {{#var:Gegenstelle Schritt2}} ===== | ||

<div class="einrücken"> | |||

{{#var:Gegenstelle Schritt2--desc}} | {{#var:Gegenstelle Schritt2--desc}} | ||

</div> | |||

===== {{#var:Gegenstelle Schritt3}} ===== | ===== {{#var:Gegenstelle Schritt3}} ===== | ||

<div class="einrücken"> | |||

{{#var:Gegenstelle Schritt3--desc}} | {{#var:Gegenstelle Schritt3--desc}} | ||

</div> | |||

===== {{#var:Gegenstelle Schritt4}} ===== | ===== {{#var:Gegenstelle Schritt4}} ===== | ||

<div class="einrücken"> | |||

{{#var:Gegenstelle Schritt4--desc}} | {{#var:Gegenstelle Schritt4--desc}} | ||

</div> | |||

===== {{#var:Gegenstelle Netzwerkobjekt}} ===== | ===== {{#var:Gegenstelle Netzwerkobjekt}} ===== | ||

<div class="einrücken"> | |||

{{#var:Gegenstelle Netzwerkobjekt--desc}} | {{#var:Gegenstelle Netzwerkobjekt--desc}} | ||

</div> | |||

</div> | |||

---- | |||

=== {{#var:Hinweise}} === | === {{#var:Hinweise}} === | ||

<div class="einrücken"> | |||

{{pt3| {{#var:Der transparente HTTP-Proxy--Bild}} | {{#var:Der transparente HTTP-Proxy--cap}} }} | {{pt3| {{#var:Der transparente HTTP-Proxy--Bild}} | {{#var:Der transparente HTTP-Proxy--cap}} }} | ||

==== {{#var:Der transparente HTTP-Proxy}} ==== | ==== {{#var:Der transparente HTTP-Proxy}} ==== | ||

<div class="einrücken"> | |||

{{#var:Der transparente HTTP-Proxy--desc}} | {{#var:Der transparente HTTP-Proxy--desc}} | ||

</div></div> | |||

<br clear=all> | |||

---- | |||

=== {{#var:Troubeshooting}} === | === {{#var:Troubeshooting}} === | ||

<div class="einrücken"> | |||

{{#var:Troubeshooting--desc}} | {{#var:Troubeshooting--desc}} | ||

</div> | |||

Version vom 24. November 2022, 14:54 Uhr

- Änderungen in der Anordnung der Konfigurationsschritte im Assistenten

- Hinweis zur Nutzung von MOBIKE

- DHCP für IPSec in Phase 2 konfigurierbar

Einleitung

Eine Site-to-Site-Verbindung verbindet zwei Netzwerke miteinander.

Beispielsweise das lokale Netzwerk einer Hauptstelle mit dem lokalen Netzwerk einer Filiale / Zweigstelle.

Für das Verbinden der beiden Gegenstellen lassen sich öffentliche IP-Adressen, sowie dynamische DNS Einträge, verwenden.

Konfiguration einer IPSec Site-to-Site Verbindung

Einrichtungsassistent

Weitere Einstellungen

IKEv1

Phase 1 | ||||||

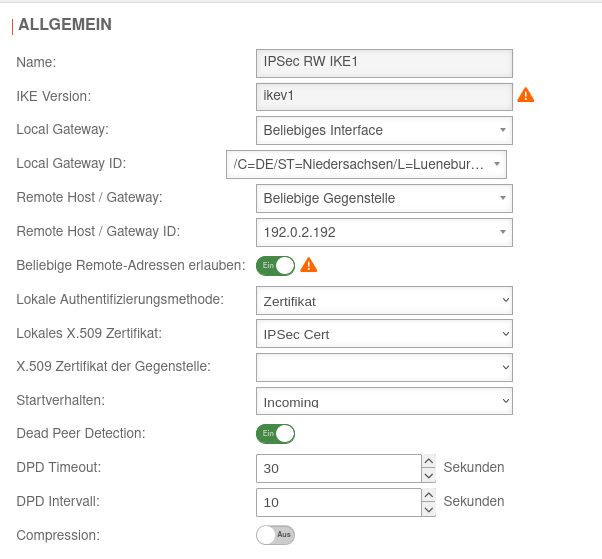

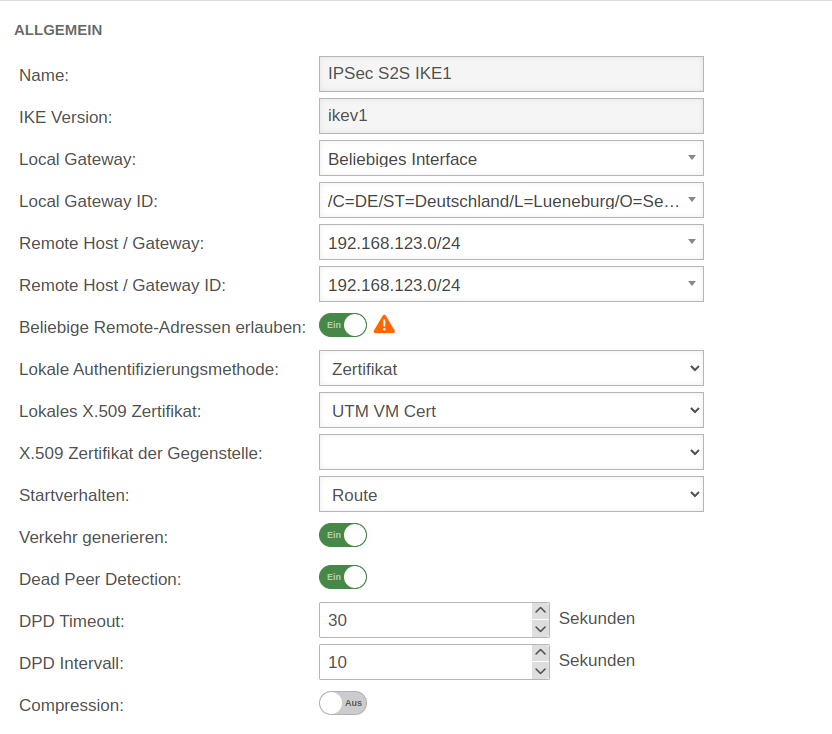

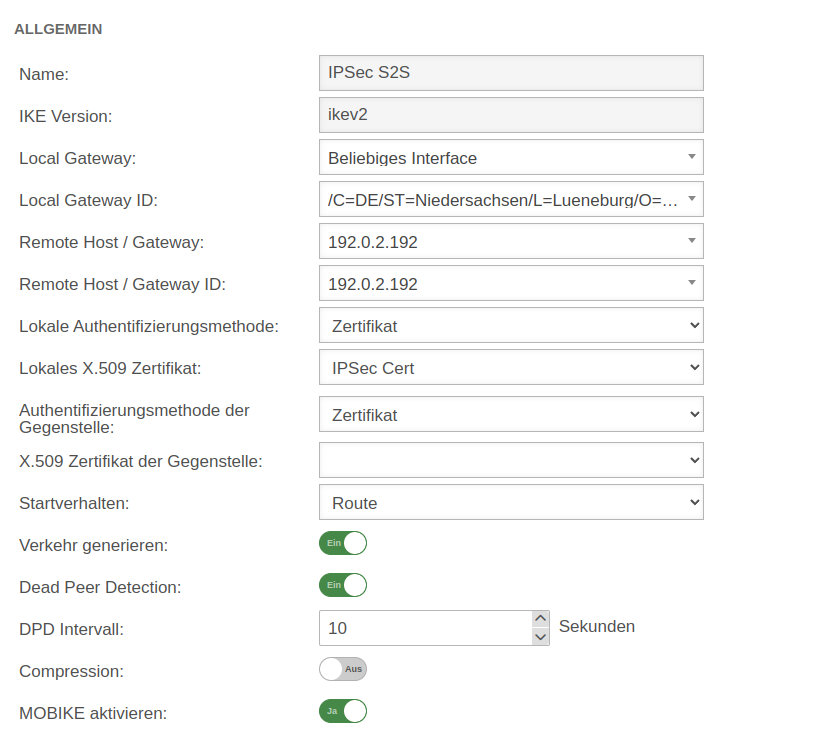

Bereich Verbindungen Schaltfläche AllgemeinAllgemein | ||||||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 1 Allgemein Phase 1 Allgemein

|

|||

|---|---|---|---|---|---|---|

| Beliebige Remote-Adressen erlauben: | Ein Default |

Diese Option deaktivieren für Site to Site-Verbindungen mit DynDNS-Hosts, wenn mehrere IPsec-Verbindungen mit a priori unbekannten Adressen (DynDNS S2S, Roadwarrior) konfiguriert sind. | ||||

| Startverhalten: | Der Tunnel wird von der UTM initiiert, auch wenn keine Pakete gesendet werden. Eingehende Anfragen werden entgegen genommen. | |||||

| Default wenn Remote Host beliebig | Die UTM nimmt eingehende Tunnelanfragen entgegen. Ausgehend wird keine Verbindung erstellt. | |||||

| Default wenn Remote Host benannt | Der Tunnel wird von der UTM nur dann initiiert, wenn Pakete gesendet werden sollen.notempty Wird nur als Default-Wert gesetzt, wenn als Remote Host / Gateway nicht Beliebige Gegenstelle ausgewählt ist.

| |||||

| Deaktiviert den Tunnel | ||||||

| Verkehr generieren: Bei Startverhalten Route |

Ein | Verhindert unerwünschte Verbindungsabbrüche, wenn kein Datenverkehr stattfindet | ||||

| Dead Peer Detection: | Ein | Überprüft in einem festgelegtem Intervall, ob der Tunnel noch besteht. Wurde der Tunnel unerwartet beendet, werden die SAs abgebaut. (Nur dann ist es auch möglich einen neuen Tunnel wieder herzustellen.) | ||||

| DPD Timeout: | 30 Sekunden | Zeitraum, bevor der Zustand unter Startverhalten wieder hergestellt wird Hier werden die gleichen Werte verwendet, wie für normale Pakete. | ||||

| DPD Intervall: | 10 Sekunden | Intervall der Überprüfung | ||||

| Compression: | Aus | Kompression wird nicht von allen Gegenstellen unterstützt | ||||

| MOBIKE aktivieren: | Ja | Dient zur Deaktivierung der MOBIKE Option Die Deaktivierung verhindert, dass verschlüsselte Daten von einer Gegenstelle zusätzlich in 4500udp gekapselt werden, was zu Problemen in der Kommunikation führt. | ||||

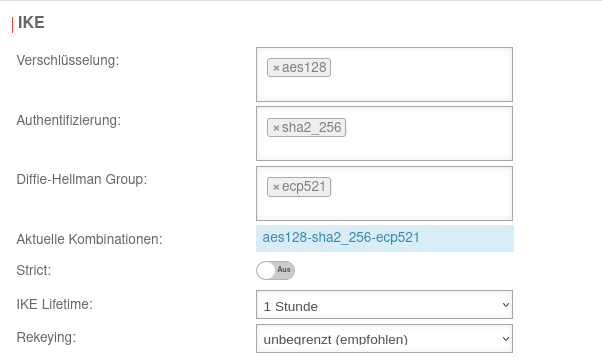

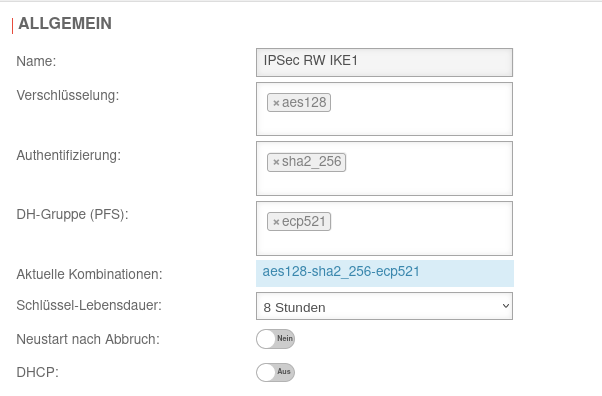

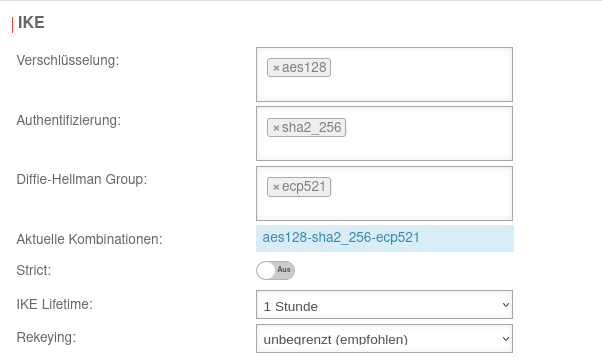

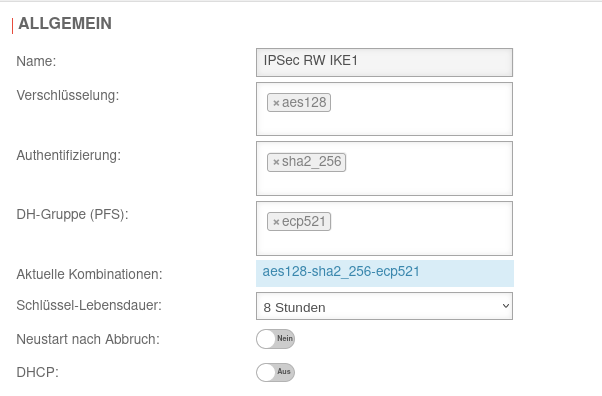

Abschnitt IKE Einstellungen, die in der UTM und im Client identisch sein müssen: IKE | ||||||

| Beschriftung | Default UTM | Default NCP Client |  |

| ||

| Verschlüsselung: | » ✕aes128 | AES 128 Bit | ||||

| Authentifizierung: | » ✕sha2_256 | Hash: SHA2 256 Bit | ||||

| Diffie-Hellman Gruppe: | » ✕ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Aktuelle Kombinationen: | aes128-sha2_256-ecp521 | |||||

| Abschnitt IKE Weitere Einstellungen: | ||||||

| Beschriftung | Wert | Beschreibung | ||||

| Strict: | Aus | Die konfigurierten Parameter (Authentisierungs- und Verschlüsselungsalgorithmen) werden bevorzugt für Verbindungen verwendet | ||||

| Ein | Es werden keine weiteren Proposals akzeptiert. Eine Verbindung ist nur mit den konfigurierten Parametern möglich. | |||||

| IKE Lifetime: | Aus 3 Stunden | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 Kann zusätzlich zu IKE Rekeytime aktiviert Ein werden. Wird die Lifetime gesetzt, muss der Wert größer als die Rekeytime sein. | ||||

| IKE Lifetime: | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 | |||||

| IKE Rekeytime: | 2 Stunden | Die Gültigkeitsdauer, in der die Verbindung hergestellt wird (initial oder nach Abbruch) | ||||

| notempty Ab der Version 12.5.0 wird bei bereits bestehenden Verbindungen, die keine Rekeytime gesetzt haben an dieser Stelle der Wert der Lifetime eingetragen und der Wert der Lifetime auf 0 gesetzt.

Dies erhöht die Stabilität der Verbindung signifikant und sollte keinerlei Nachteile mit sich bringen. Wurde bereits ein Wert für die Rekeytime gesetzt (möglich ab v12.4) wird keine Änderung vorgenommen. Beispiel: Aktive Version: ike_lifetime = 2 ike_rekeytime = 0 Nach Update: ike_lifetime = 0 ike_rekeytime = 2 ---- Aktive Version: ike_lifetime = 2 ike_rekeytime = 1 Nach Update: (ohne Änderung) ike_lifetime =2 ike_rekeytime = 1 | ||||||

| Rekeying: | Anzahl der Versuche, um die Verbindung herzustellen (initial oder nach Abbruch) Bei E2S-Verbindungen (Roadwarrior) kann die Einstellung 3 mal vermeiden, daß endlos versucht wird eine Verbindung zu nicht korrekt abgemeldeten Geräten herzustellen | |||||

Phase 2 | ||||||

Bereich Verbindungen Schaltfläche AllgemeinAbschnitt Allgemein Einstellungen, die in der UTM und im Client identisch sein müssen: | ||||||

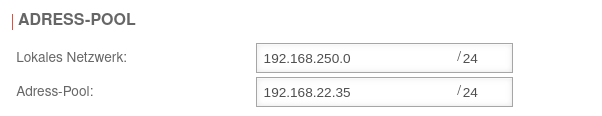

| Beschriftung | Default UTM | Default NCP Client | UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv1 / Roadwarrior Phase 2 / Abschnitt Allgemein mit / IKEv1 / Roadwarrior

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv2 / Roadwarrior Phase 2 / Abschnitt Allgemein mit / IKEv2 / Roadwarrior

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv1 / S2S Phase 2 / Abschnitt Allgemein mit / IKEv1 / S2S

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv2 / S2S Phase 2 / Abschnitt Allgemein mit / IKEv2 / S2S

|

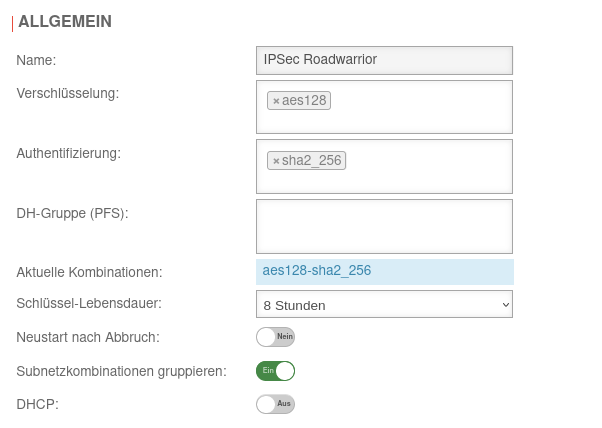

| Verschlüsselung: | » ✕aes128 | AES 128 Bit | ||||

| Authentifizierung: | » ✕sha2_256 | SHA2 256 Bit | ||||

| Diffie-Hellman Gruppe: | » ✕ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Diffie-Hellman Gruppe: | » ✕ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Aktuelle Kombinationen: | aes128-sha2_256-ecp521 | |||||

| Schlüssel-Lebensdauer: | Schlüssel Lebensdauer in Phase 2 | |||||

| Austausch-Modus: | Main Mode (nicht konfigurierbar) | Aggressive Mode (IKEv1) Die UTM unterstützt aus Sicherheitsgründen keinen Aggressive Mode. | ||||

| Neustart nach Abbruch: | Nein | Wurde die Verbindung unerwartet beendet wird bei Aktivierung der Zustand, der unter Startverhalten in Phase 1 konfiguriert wurde wiederhergestellt. Es wird automatisch die Dead Peer Detection in Phase 1 aktiviert.

| ||||

| DHCP: | Aus | Bei Aktivierung erhalten die Clients IP-Adressen aus einem lokalen Netz. Dazu sind weitere Konfigurationen erforderlich, siehe Wiki Artikel zu DHCP für IPSec.

| ||||

Troubleshooting

Detaillierte Hinweise zum Troubleshooting finden sich im Troubleshooting-Guide.

Sollte als Gateway-ID eine E-Mail-Adresse verwendet werden, ist es erforderlich vor die ID ein doppeltes @@ einzufügen (aus mail@… wird @@mail@…). Andernfalls wird die ID als FQDN behandelt.

IKEv2

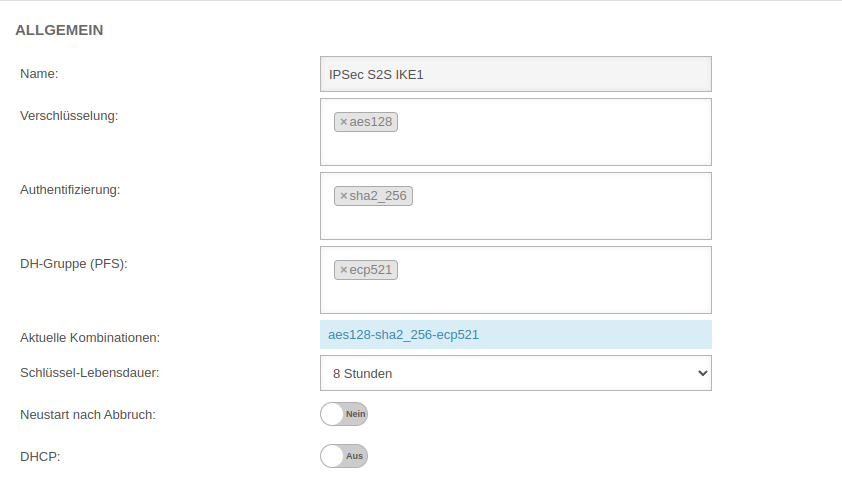

Phase 1 | ||||||

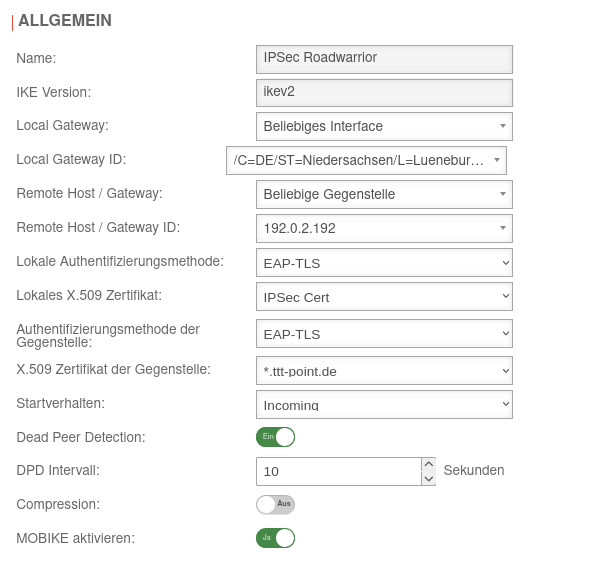

Bereich Verbindungen Schaltfläche AllgemeinAllgemein | ||||||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 1 Allgemein Phase 1 Allgemein

| |||

|---|---|---|---|---|---|---|

| Startverhalten: | Der Tunnel wird von der UTM initiiert, auch wenn keine Pakete gesendet werden. Eingehende Anfragen werden entgegen genommen. | |||||

| Default wenn Remote Host beliebig | Die UTM nimmt eingehende Tunnelanfragen entgegen. Ausgehend wird keine Verbindung erstellt. | |||||

| Default wenn Remote Host benannt | Der Tunnel wird von der UTM nur dann initiiert, wenn Pakete gesendet werden sollen.notempty Wird nur als Default-Wert gesetzt, wenn als Remote Host / Gateway nicht Beliebige Gegenstelle ausgewählt ist.

| |||||

| Deaktiviert den Tunnel | ||||||

| Verkehr generieren: Bei Startverhalten Route |

Ein | Verhindert unerwünschte Verbindungsabbrüche, wenn kein Datenverkehr stattfindet | ||||

| Dead Peer Detection: | Ein | Überprüft in einem festgelegtem Intervall, ob der Tunnel noch besteht. Wurde der Tunnel unerwartet beendet, werden die SAs abgebaut. (Nur dann ist es auch möglich einen neuen Tunnel wieder herzustellen.) | ||||

| DPD Timeout: | 30 Sekunden | Zeitraum, bevor der Zustand unter Startverhalten wieder hergestellt wird Hier werden die gleichen Werte verwendet, wie für normale Pakete. | ||||

| DPD Intervall: | 10 Sekunden | Intervall der Überprüfung | ||||

| Compression: | Aus | Kompression wird nicht von allen Gegenstellen unterstützt | ||||

| MOBIKE aktivieren: | Ja | Dient zur Deaktivierung der MOBIKE Option Die Deaktivierung verhindert, dass verschlüsselte Daten von einer Gegenstelle zusätzlich in 4500udp gekapselt werden, was zu Problemen in der Kommunikation führt. | ||||

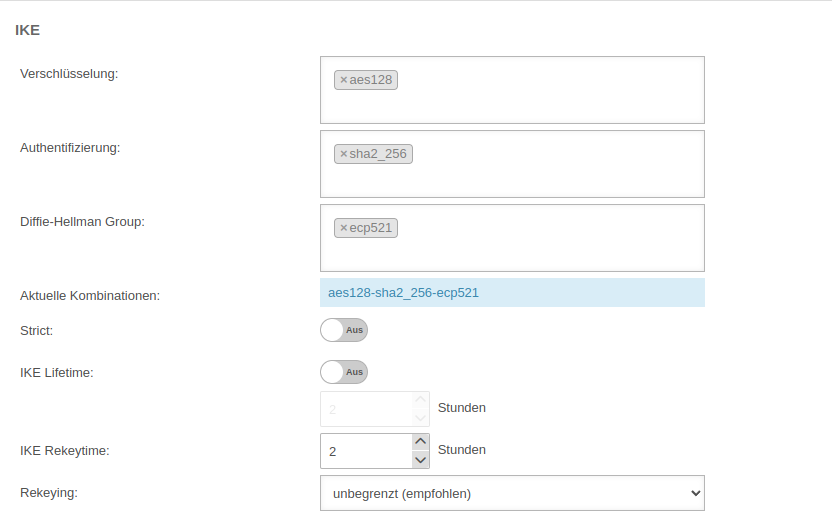

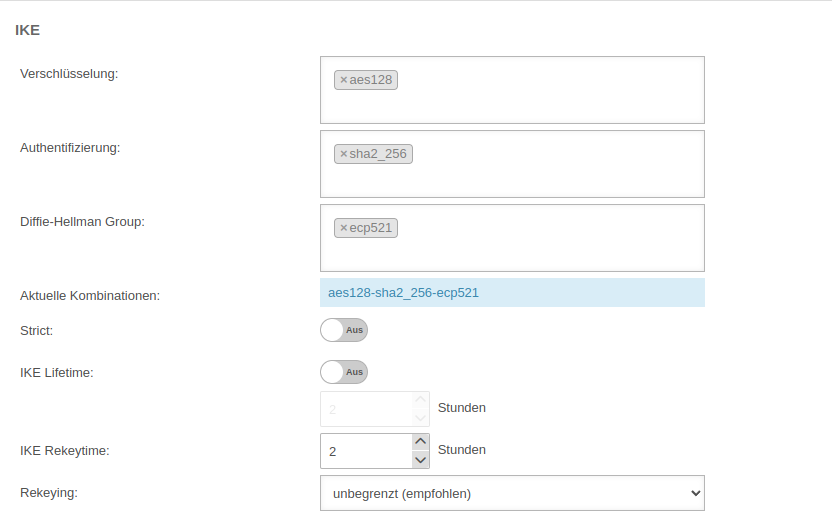

Abschnitt IKE Einstellungen, die in der UTM und im Client identisch sein müssen: IKE | ||||||

| Beschriftung | Default UTM | Default NCP Client |  |

| ||

| Verschlüsselung: | » ✕aes128 | AES 128 Bit | ||||

| Authentifizierung: | » ✕sha2_256 | Hash: SHA2 256 Bit | ||||

| Diffie-Hellman Gruppe: | » ✕ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Aktuelle Kombinationen: | aes128-sha2_256-ecp521 | |||||

| Abschnitt IKE Weitere Einstellungen: | ||||||

| Beschriftung | Wert | Beschreibung | ||||

| Strict: | Aus | Die konfigurierten Parameter (Authentisierungs- und Verschlüsselungsalgorithmen) werden bevorzugt für Verbindungen verwendet | ||||

| Ein | Es werden keine weiteren Proposals akzeptiert. Eine Verbindung ist nur mit den konfigurierten Parametern möglich. | |||||

| IKE Lifetime: | Aus 3 Stunden | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 Kann zusätzlich zu IKE Rekeytime aktiviert Ein werden. Wird die Lifetime gesetzt, muss der Wert größer als die Rekeytime sein. | ||||

| IKE Lifetime: | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 | |||||

| IKE Rekeytime: | 2 Stunden | Die Gültigkeitsdauer, in der die Verbindung hergestellt wird (initial oder nach Abbruch) | ||||

| notempty Ab der Version 12.5.0 wird bei bereits bestehenden Verbindungen, die keine Rekeytime gesetzt haben an dieser Stelle der Wert der Lifetime eingetragen und der Wert der Lifetime auf 0 gesetzt.

Dies erhöht die Stabilität der Verbindung signifikant und sollte keinerlei Nachteile mit sich bringen. Wurde bereits ein Wert für die Rekeytime gesetzt (möglich ab v12.4) wird keine Änderung vorgenommen. Beispiel: Aktive Version: ike_lifetime = 2 ike_rekeytime = 0 Nach Update: ike_lifetime = 0 ike_rekeytime = 2 ---- Aktive Version: ike_lifetime = 2 ike_rekeytime = 1 Nach Update: (ohne Änderung) ike_lifetime =2 ike_rekeytime = 1 | ||||||

| Rekeying: | Anzahl der Versuche, um die Verbindung herzustellen (initial oder nach Abbruch) Bei E2S-Verbindungen (Roadwarrior) kann die Einstellung 3 mal vermeiden, daß endlos versucht wird eine Verbindung zu nicht korrekt abgemeldeten Geräten herzustellen | |||||

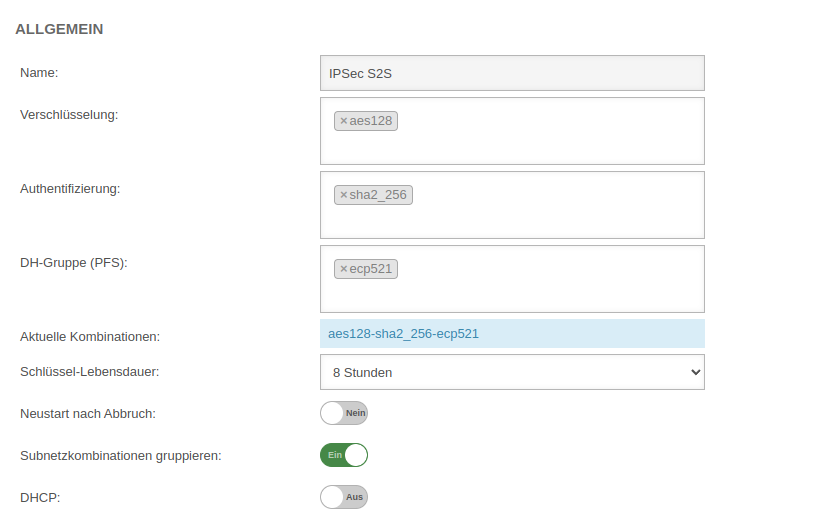

Phase 2 | ||||||

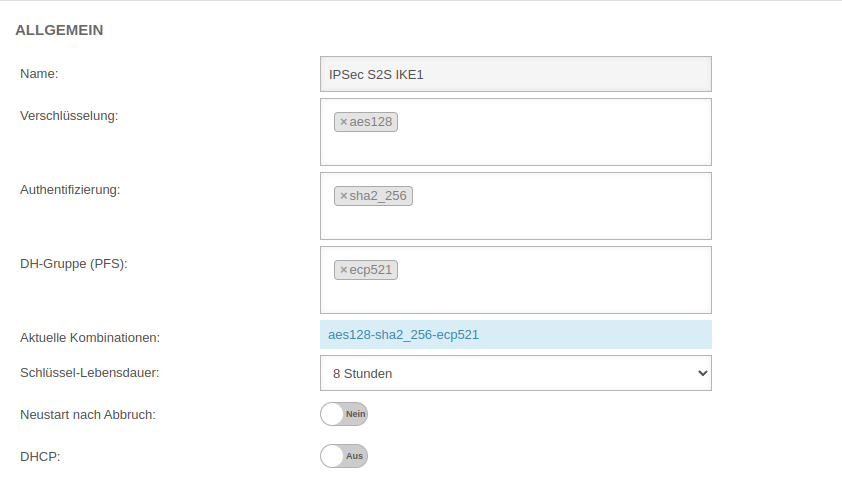

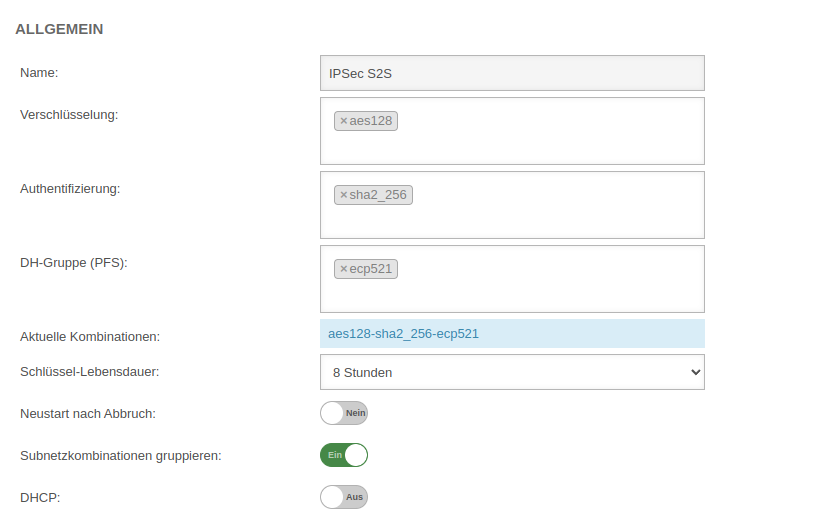

Bereich Verbindungen Schaltfläche AllgemeinAbschnitt Allgemein Einstellungen, die in der UTM und im Client identisch sein müssen: | ||||||

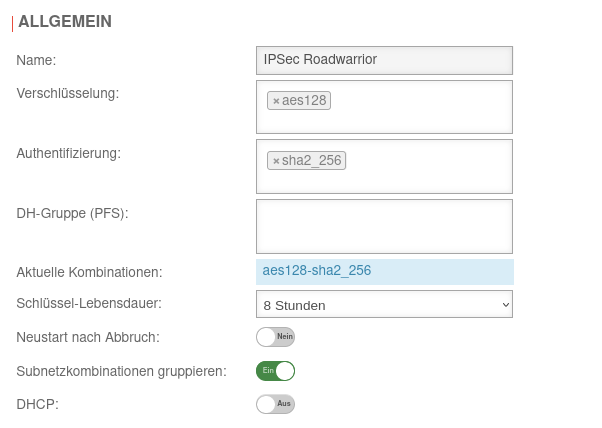

| Beschriftung | Default UTM | Default NCP Client | UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv1 / Roadwarrior Phase 2 / Abschnitt Allgemein mit / IKEv1 / Roadwarrior

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv2 / Roadwarrior Phase 2 / Abschnitt Allgemein mit / IKEv2 / Roadwarrior

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv1 / S2S Phase 2 / Abschnitt Allgemein mit / IKEv1 / S2S

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv2 / S2S Phase 2 / Abschnitt Allgemein mit / IKEv2 / S2S

|

| Verschlüsselung: | » ✕aes128 | AES 128 Bit | ||||

| Authentifizierung: | » ✕sha2_256 | SHA2 256 Bit | ||||

| Diffie-Hellman Gruppe: | » ✕ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Diffie-Hellman Gruppe: | » ✕ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Aktuelle Kombinationen: | aes128-sha2_256-ecp521 | |||||

| Schlüssel-Lebensdauer: | Schlüssel Lebensdauer in Phase 2 | |||||

| Austausch-Modus: | Main Mode (nicht konfigurierbar) | Aggressive Mode (IKEv1) Die UTM unterstützt aus Sicherheitsgründen keinen Aggressive Mode. | ||||

| Neustart nach Abbruch: | Nein | Wurde die Verbindung unerwartet beendet wird bei Aktivierung der Zustand, der unter Startverhalten in Phase 1 konfiguriert wurde wiederhergestellt. Es wird automatisch die Dead Peer Detection in Phase 1 aktiviert.

| ||||

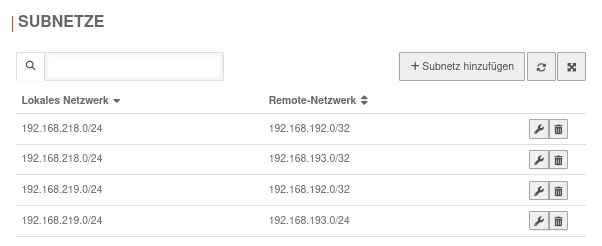

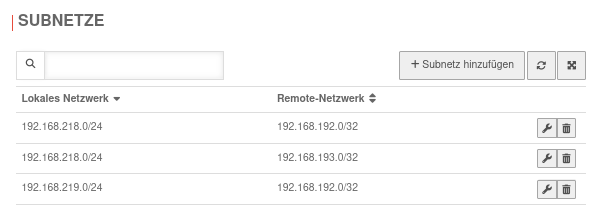

| Subnetzkombinationen gruppieren: | Ja |

Sind auf lokaler Seite oder auf der Gegenstelle mehr als ein Netz konfiguriert, wird bei Deaktivierung für jede Subnetzkombination eine eigene SA ausgehandelt. Dies hat besonders bei mehreren Subnetzen viele Subnetzkombinationen und damit viele SAs zur Folge und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. | ||||

| DHCP: | Aus | Bei Aktivierung erhalten die Clients IP-Adressen aus einem lokalen Netz. Dazu sind weitere Konfigurationen erforderlich, siehe Wiki Artikel zu DHCP für IPSec.

| ||||

Troubleshooting

Detaillierte Hinweise zum Troubleshooting finden sich im Troubleshooting-Guide.

Sollte als Gateway-ID eine E-Mail-Adresse verwendet werden, ist es erforderlich vor die ID ein doppeltes @@ einzufügen (aus mail@… wird @@mail@…). Andernfalls wird die ID als FQDN behandelt.

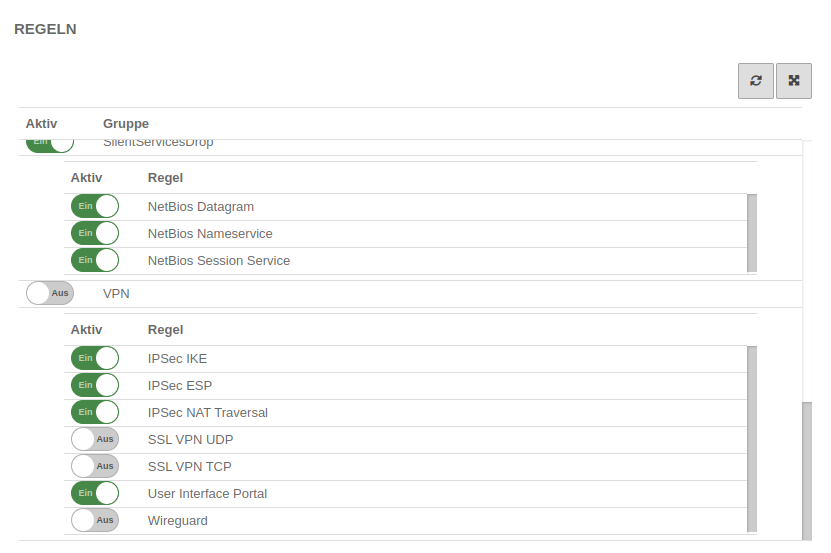

Regelwerk

Um den Zugriff, auf das interne Netz zu gewähren muss die Verbindung erlaubt werden.

Es ist möglich, aber nicht empfehlenswert dies mit impliziten Regeln unter Abschnitt VPN zu konfigurieren. Diese Impliziten Regeln geben die Ports, die für IPSec Verbindungen genutzt werden, jedoch auf allen Schnittstellen frei.

|

|||

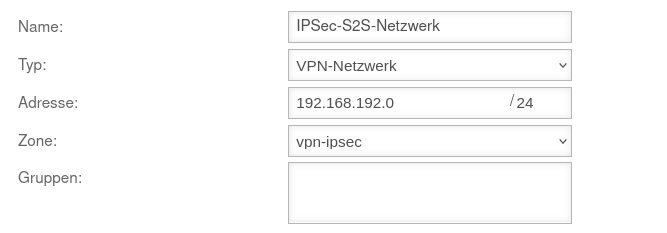

| Grundsätzlich gilt: Es wird nur das freigegeben, was benötigt wird und nur für denjenigen, der es benötigt! Netzwerkobjekt anlegenEs muss ein Netzwerkobjekt für das entfernte Netz erstellt werden. Wenn die entsprechenden Berechtigungen vergeben werden sollen, lassen sich diese zu Netzwerkgruppen zusammenfassen. | |||

| Typ: | VPN-Netzwerk | zu wählender Typ | |

| Adresse: | 192.168.192.0/24 | Die IP-Adresse des lokalen Netzwerks der gegenüberliegenden Seite, wie im Installationsassistenten in Schritt 4 - Gegenstelle in der Zeile Netzwerke freigeben eingetragen wurde. In diesem Beispiel also das Netzwerk 192.168.192.0/24. | |

| |||

| Gruppe: | Optional: Eine oder mehrere Gruppen, zu denen das Netzwerkobjekt gehört. | ||

[[Datei: ]] | |||

| Erste Regel | |||

| Quelle: | internal-network | Host oder Netzwerk (-Pool), der Zugriff auf das interne Netz bekommen soll | |

| Ziel: | Ziel | ||

| Dienst: | Dienst oder Dienstgruppe, die benötigt wird | ||

| NAT Typ: |

|||

| |||

Zweite Regel | |||

| Quelle: | Host oder Netzwerk (-Pool), der Zugriff auf das interne Netz bekommen soll | ||

| Ziel: | internal-network | Ziel | |

| Dienst: | Dienst oder Dienstgruppe, die benötigt wird | ||

| NAT: | Kein NAT | ||

Konfiguration des zweiten Gateways

Verwendung einer Securepoint UTM

Auf der entfernten Appliance müssen die Einstellungen analog vorgenommen werden

- Mit Hilfe des IPSec-Assistenten wird eine neue IPSec-VPN-Verbindung angelegt

- Ein Netzwerkobjekt für das IPSec-Netzwerk wird erstellt

- Paketfilterregeln werden erstellt.

Gegenstelle Schritt 2

- Es muss die gleiche Authentifizierungsmethode gewählt werden

- Es muss der gleiche Authentifizierungs-Schlüssel (PSK, Zertifikat, RSA-Schlüssel) vorliegen

- Es muss die gleiche IKE-Version verwendet werden

Gegenstelle Schritt 3

- Als Local Gateway ID muss nun die Remote Gateway ID aus Schritt 4 der ersten UTM verwendet werden

- Unter Netzwerke freigeben muss ebenfalls das (dort Remote-) Netzwerk aus Schritt 4 der ersten UTM verwendet werden

Gegenstelle Schritt 4

- Als Remote Gateway muss die öffentliche IP-Adresse (oder ein Hostname, der per DNS aufgelöst werden kann) der ersten UTM eingetragen werden.

(Diese Adresse wurde im Assistenten der ersten UTM nicht benötigt) - Als Remote Gateway ID muss die Local Gateway ID aus Schritt 3 der ersten UTM verwendet werden

- Unter Netzwerke freigeben muss ebenfalls das (dort lokale) Netzwerk aus Schritt 3 der ersten UTM verwendet werden

Netzwerkobjekt der Gegenstelle anlegen

- Das Netzwerkobjekt der Gegenstelle stellt das Netzwerk der ersten UTM dar.

Entsprechend muss unter Adresse' die Netzwerkadresse des lokalen Netzes der ersten UTM eingetragen werden.

Im Beispiel 192.168.218.0/24

Hinweise

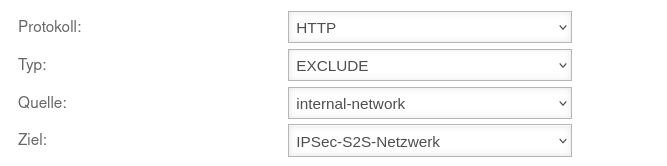

Der transparente HTTP-Proxy

Wenn aus dem Internen Netzwerk via HTTP auf einen Server hinter der Site-to-Site Verbindung zugegriffen werden soll, kann es sein das der transparente HTTP-Proxy die Pakete filtert.

Dies kann zu Fehlern bei den Zugriffen auf das Ziel führen.

Damit das nicht passiert, muss im Menü Bereich Transparenter Modus Schaltfläche eine Regel Exclude mit der Quelle internal-network zum Ziel name-vpn-netzwerk-objekt und dem Protokoll HTTP erstellt werden.