(Die Seite wurde neu angelegt: „==Einleitung== Ein VPN verbindet einen oder mehrere Rechner oder Netzwerke miteinander, indem es ein anderes Netzwerk, z. B. das Internet, als Transportweg nu…“) |

KKeine Bearbeitungszusammenfassung |

||

| (161 dazwischenliegende Versionen von 11 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis|UTM/VPN/IPSec-S2S}} | |||

{{DISPLAYTITLE:IPSec Site-to-Site}} | |||

== Informationen == | |||

Letze Anpassung zur Version: '''11.7''' | |||

<br> | |||

Bemerkung: Funktions- und Designanpassung | |||

<br> | |||

Vorherige Versionen: [[UTM/VPN/IPSec-S2S_v11.6 | 11.6.12]] | |||

<br> | |||

==Einleitung== | ==Einleitung== | ||

Eine Site-to-Site-Verbindung verbindet zwei Netzwerke miteinander. | |||

Beispielsweise das lokale Netzwerk einer Hauptstelle mit dem lokalen Netzwerk einer Filiale / Zweigstelle. | |||

Für | Für das Verbinden der beiden Gegenstellen lassen sich öffentliche IP-Adressen, sowie dynamische DNS Einträge, verwenden. | ||

== Konfiguration einer IPSec Site-to-Site Verbindung == | |||

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann unter "VPN" und "IPSec" eine IPSec Verbindung hinzugefügt werden. | |||

<div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

===Einrichtungsassistent=== | |||

====Schritt 1==== | |||

[[Datei:IPSec Verbindung hinzufügen.png |350px|thumb|right| Einrichtungsschritt 1]] | |||

<br> | |||

Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung. | |||

*Roadwarrior | |||

*'''Site to Site''' | |||

Für die Konfiguration einer Site to Site Verbindung wird diese ausgewählt. | |||

<div style="clear: both;"></div> | |||

====Schritt 2==== | |||

[ | [[Datei:IPSec_S2S_Schritt_2.png |350px|thumb|right| Einrichtungsschritt 2]] | ||

<br> | |||

Im Installationsschritt 2 wird ein Name für die Verbindung gewählt. Zudem wird die Authentifizierungsmethode ausgewählt. | |||

Hier hat man die Möglichkeit zwischen einem Pre-Shared-Key, Zertifikaten oder RSA-Schlüsseln zu wählen. | |||

Außerdem wird hier ebenfalls die IKE Version bestimmt, die genutzt werden soll. | |||

<div style="clear: both;"></div> | |||

====Schritt 3==== | |||

[[Datei:IPSec S2S Schritt 3.png |350px|thumb|right| Einrichtungsschritt 3]] | |||

<br> | |||

Lokale Einstellungen für die Site to Site Verbindung können im Schritt 3 getätigt werden. | |||

Hier wird die lokale Gateway ID eingetragen und das lokale Netzwerk, welches über die VPN-Verbindung verbunden werden soll. | |||

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. | |||

<div style="clear: both;"></div> | |||

====Schritt 4==== | |||

[[Datei:IPSec_Schritt_4_Gegenstelle.png |350px|thumb|right| Einrichtungsschritt 4]] | |||

<br> | |||

Die Einstellungen für die Gegenstelle werden im Einrichtungsschritt 4 vorgenommen. | |||

Hier wird das Remote Gateway, die Remote Gateway ID sowie das lokale Netzwerk der Gegenstelle angegeben. | |||

Danach kann der Einrichtungsassistent abgeschlossen werden. | |||

<div style="clear: both;"></div> | |||

===Regelwerk=== | |||

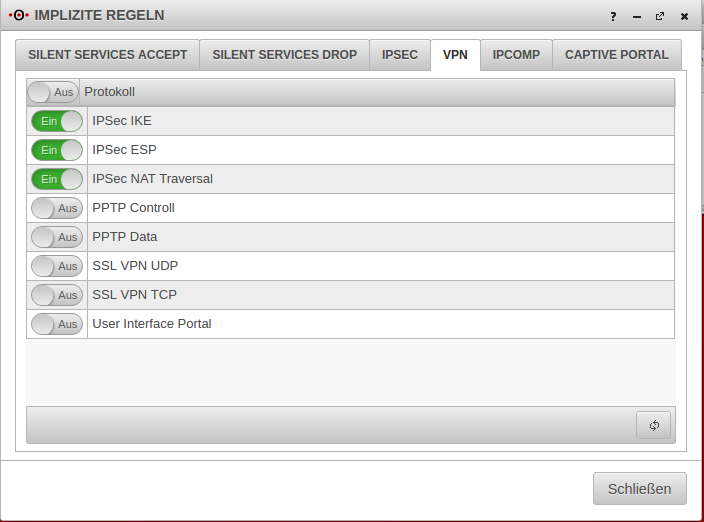

[[Datei:Implizierte_Regeln_VPN.png|thumb|300px|Implizite Regeln]] | |||

<br> | |||

Unter Firewall -> Implizite Regeln -> VPN können die Protokolle, welche für die Verbindung genutzt werden, aktiviert werden. Diese Impliziten Regeln geben die Ports, welche für IPSec Verbindungen genutzt werden, auf die WAN-Schnittstellen frei. | |||

<div style="clear: both;"></div> | |||

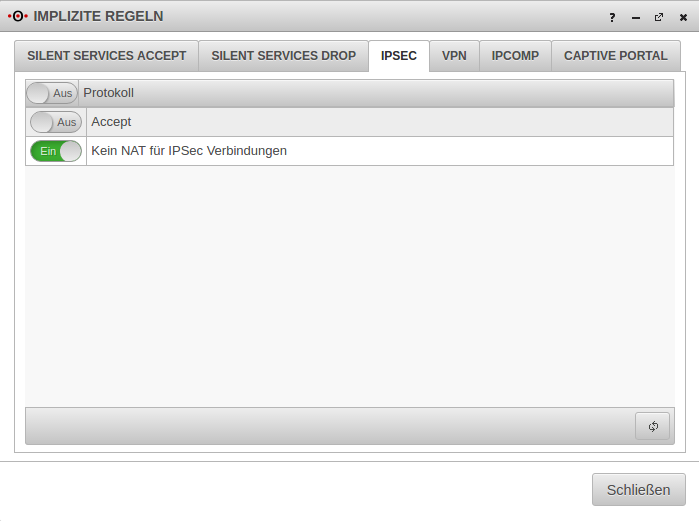

[[Datei:Implizite_Regeln_IPSec.png|thumb|300px|Implizite Regeln]] | |||

<br> | |||

Unter Implizite Regeln -> IPSec -> Accept kann zudem der Ein- und Ausgehende Traffic aller IPSec-Verbindung zugelassen werden. Kein NAT für IPSec Verbindungen nimmt hierbei zusätzlich alle IPSec Verbindungen vom NAT aus. | |||

<div style="clear: both;"></div> | |||

==== Netzwerkobjekt anlegen ==== | |||

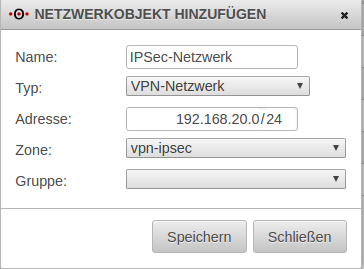

[[Datei:IPSec_Netzwerkobjekt_anlegen.png|thumb|300px|Netzwerkobjekt]] | |||

<br> | |||

Sollte unter dem Punkt Implizite Regeln -> IPSec -> Accept nicht aktiviert sein, so müssen Portfilterregeln erstellt werden um den Traffic zwischen den zu verbindenden Netzen zu erlauben. Dafür muss zuerst ein Netzwerkobjekt für das IPSec-Netzwerk angelegt werden. | |||

Unter Firewall -> Portfilter -> Netzwerkobjekte können neue Netzwerkobjekte angelegt werden. | |||

* Ein Netzwerkobjekt für das IPSec-Netzwerk wird angelegt, indem der Button Objekt hinzufügen betätigt wird. | |||

* Im Feld Name wird ein Name für das IPSec-Netzwerk eingetragen. | |||

* Als Typ wird VPN-Netzwerk gewählt und unter IP-Adresse wird die IP-Adresse des lokalen Netzwerks der gegenüberliegenden Seite eingetragen. | |||

* Als Zone wird vpn-ipsec ausgewählt. | |||

<div style="clear: both;"></div> | |||

==== Portfilterregel anlegen ==== | |||

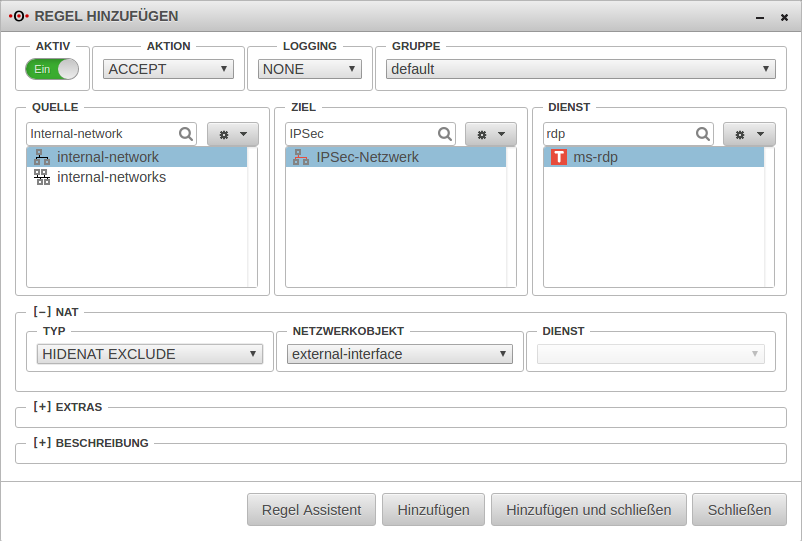

[[Datei:IPSec Regel erstellen.png|thumb|350px|Portfilterregel]] | |||

<br> | |||

Unter Firewall -> Portfilter -> Regel hinzufügen kann nun eine Regel erstellt werden, um den Zugriff aus dem lokalen Netzwerk in das IPSec-Netzwerk zuzulassen. | |||

* Als Quelle wird das interne Netzwerk ausgewählt. | |||

* Als Ziel wird das IPSec-Netzwerk ausgewählt. | |||

* Als Dienst wird der gewünschte Dienst bzw. die gewünschte Dienstgruppe ausgewählt. | |||

* Falls unter den impliziten Regeln nicht schon aktiviert, wird hier noch der Eintrag NAT auf Hidenat Exclude gesetzt und als Netzwerkobjekt wird das ausgehende Interface ausgewählt. | |||

<div style="clear: both;"></div> | |||

====Regeln und Routing==== | |||

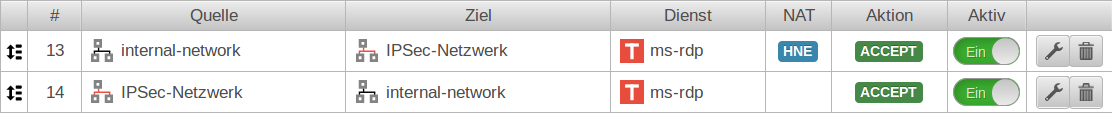

[[Datei:UTM_v11.8.5_Firewall_Regel-IPSEC.png|center|700px|IPSec-Regeln]] | |||

<br> | |||

<div style="clear: both;"></div> | |||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Als Dienst muss der benötigte Dienst ausgewählt werden.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

=== Konfiguration des zweiten Gateways === | |||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-red.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #bc1b18;padding:10px;border-radius:4px;font-weight:bold;color:white">Hierbei ist zu beachten, dass die IKE-Version auf beiden Seiten identisch ist.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

Auf der entfernten Appliance müssen die Einstellungen analog vorgenommen werden. | |||

* Mit Hilfe des IPSec-Assistenten wird eine neue IPSec-VPN-Verbindung angelegt. | |||

* Ein Netzwerkobjekt für das IPSec-Netzwerk wird erstellt. | |||

* Portfilterregeln werden erstellt. | |||

Die Securepoint kann IPSec-Tunnel zu Gegenstellen aufbauen, die eine korrekte IPSec-Implementierung besitzen. | |||

Dazu gehören unter anderem: Gateways die Strongswan, Openswan oder Freeswan verwenden (Astaro, IPCop, Cisco IPSec-VPN, Checkpoint usw.). | |||

Die Konfiguration der Gegenstelle muss dem Handbuch des Herstellers entnommen werden. | |||

Die Parameter müssen mit den Einstellungen auf der Securepoint UTM übereinstimmen. | |||

===Hinweise=== | |||

====Der transparente HTTP-Proxy==== | |||

Wenn von der aus dem Internen Netzwerk via HTTP auf einen Server hinter der Site-to-Site Verbindung zugegriffen werden soll, kann es sein das der transparente HTTP-Proxy die Pakete filtern. Dies kann zu Fehlern bei den Zugriffen auf das Ziel führen. Damit das nicht passiert, muss ein '''Exclude''' mit der Quelle '''internal-network'''' zum Ziel '''name-vpn-netzwerk-objekt'''' und dem Protokoll '''HTTP''' erstellt werden. | |||

Aktuelle Version vom 20. September 2021, 10:19 Uhr

notempty

Informationen

Letze Anpassung zur Version: 11.7

Bemerkung: Funktions- und Designanpassung

Vorherige Versionen: 11.6.12

Einleitung

Eine Site-to-Site-Verbindung verbindet zwei Netzwerke miteinander. Beispielsweise das lokale Netzwerk einer Hauptstelle mit dem lokalen Netzwerk einer Filiale / Zweigstelle.

Für das Verbinden der beiden Gegenstellen lassen sich öffentliche IP-Adressen, sowie dynamische DNS Einträge, verwenden.

Konfiguration einer IPSec Site-to-Site Verbindung

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann unter "VPN" und "IPSec" eine IPSec Verbindung hinzugefügt werden.

Einrichtungsassistent

Schritt 1

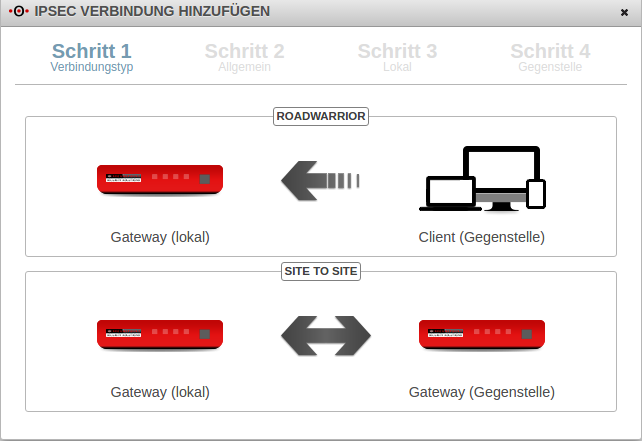

Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung.

- Roadwarrior

- Site to Site

Für die Konfiguration einer Site to Site Verbindung wird diese ausgewählt.

Schritt 2

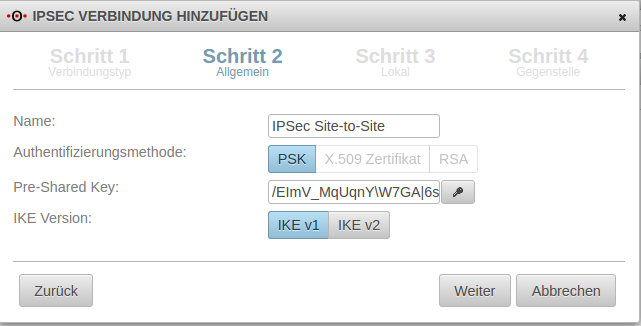

Im Installationsschritt 2 wird ein Name für die Verbindung gewählt. Zudem wird die Authentifizierungsmethode ausgewählt.

Hier hat man die Möglichkeit zwischen einem Pre-Shared-Key, Zertifikaten oder RSA-Schlüsseln zu wählen.

Außerdem wird hier ebenfalls die IKE Version bestimmt, die genutzt werden soll.

Schritt 3

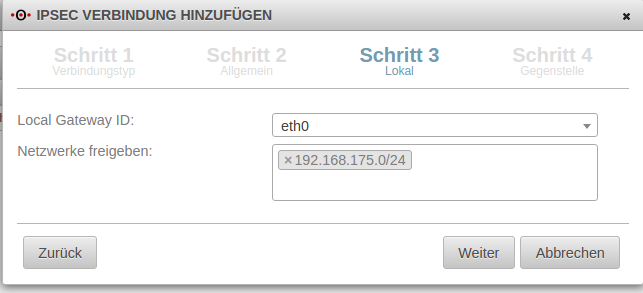

Lokale Einstellungen für die Site to Site Verbindung können im Schritt 3 getätigt werden.

Hier wird die lokale Gateway ID eingetragen und das lokale Netzwerk, welches über die VPN-Verbindung verbunden werden soll.

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein.

Schritt 4

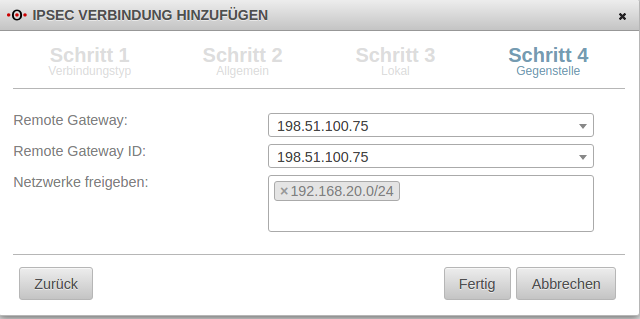

Die Einstellungen für die Gegenstelle werden im Einrichtungsschritt 4 vorgenommen.

Hier wird das Remote Gateway, die Remote Gateway ID sowie das lokale Netzwerk der Gegenstelle angegeben.

Danach kann der Einrichtungsassistent abgeschlossen werden.

Regelwerk

Unter Firewall -> Implizite Regeln -> VPN können die Protokolle, welche für die Verbindung genutzt werden, aktiviert werden. Diese Impliziten Regeln geben die Ports, welche für IPSec Verbindungen genutzt werden, auf die WAN-Schnittstellen frei.

Unter Implizite Regeln -> IPSec -> Accept kann zudem der Ein- und Ausgehende Traffic aller IPSec-Verbindung zugelassen werden. Kein NAT für IPSec Verbindungen nimmt hierbei zusätzlich alle IPSec Verbindungen vom NAT aus.

Netzwerkobjekt anlegen

Sollte unter dem Punkt Implizite Regeln -> IPSec -> Accept nicht aktiviert sein, so müssen Portfilterregeln erstellt werden um den Traffic zwischen den zu verbindenden Netzen zu erlauben. Dafür muss zuerst ein Netzwerkobjekt für das IPSec-Netzwerk angelegt werden.

Unter Firewall -> Portfilter -> Netzwerkobjekte können neue Netzwerkobjekte angelegt werden.

- Ein Netzwerkobjekt für das IPSec-Netzwerk wird angelegt, indem der Button Objekt hinzufügen betätigt wird.

- Im Feld Name wird ein Name für das IPSec-Netzwerk eingetragen.

- Als Typ wird VPN-Netzwerk gewählt und unter IP-Adresse wird die IP-Adresse des lokalen Netzwerks der gegenüberliegenden Seite eingetragen.

- Als Zone wird vpn-ipsec ausgewählt.

Portfilterregel anlegen

Unter Firewall -> Portfilter -> Regel hinzufügen kann nun eine Regel erstellt werden, um den Zugriff aus dem lokalen Netzwerk in das IPSec-Netzwerk zuzulassen.

- Als Quelle wird das interne Netzwerk ausgewählt.

- Als Ziel wird das IPSec-Netzwerk ausgewählt.

- Als Dienst wird der gewünschte Dienst bzw. die gewünschte Dienstgruppe ausgewählt.

- Falls unter den impliziten Regeln nicht schon aktiviert, wird hier noch der Eintrag NAT auf Hidenat Exclude gesetzt und als Netzwerkobjekt wird das ausgehende Interface ausgewählt.

Regeln und Routing

Konfiguration des zweiten Gateways

Auf der entfernten Appliance müssen die Einstellungen analog vorgenommen werden.

- Mit Hilfe des IPSec-Assistenten wird eine neue IPSec-VPN-Verbindung angelegt.

- Ein Netzwerkobjekt für das IPSec-Netzwerk wird erstellt.

- Portfilterregeln werden erstellt.

Die Securepoint kann IPSec-Tunnel zu Gegenstellen aufbauen, die eine korrekte IPSec-Implementierung besitzen.

Dazu gehören unter anderem: Gateways die Strongswan, Openswan oder Freeswan verwenden (Astaro, IPCop, Cisco IPSec-VPN, Checkpoint usw.).

Die Konfiguration der Gegenstelle muss dem Handbuch des Herstellers entnommen werden.

Die Parameter müssen mit den Einstellungen auf der Securepoint UTM übereinstimmen.

Hinweise

Der transparente HTTP-Proxy

Wenn von der aus dem Internen Netzwerk via HTTP auf einen Server hinter der Site-to-Site Verbindung zugegriffen werden soll, kann es sein das der transparente HTTP-Proxy die Pakete filtern. Dies kann zu Fehlern bei den Zugriffen auf das Ziel führen. Damit das nicht passiert, muss ein Exclude mit der Quelle internal-network' zum Ziel name-vpn-netzwerk-objekt' und dem Protokoll HTTP erstellt werden.